Розроблення інформаційної системи із захисту персональних даних клієнтів банку

МІНІСТЕРСТВО

ОСВІТИ І НАУКИ УКРАЇНИ

ДЕРЖАВНИЙ

ВИЩИЙ НАВЧАЛЬНИЙ ЗАКЛАД

“КИЇВСЬКИЙ

НАЦІОНАЛЬНИЙ ЕКОНОМІЧНИЙ УНІВЕРСИТЕТ

ім.

В.Гетьмана”

Інститут

інформаційних технологій в економіці

Кафедра

інформаційних систем в економіці

ДИПЛОМНИЙ

ПРОЕКТ

“Розроблення

інформаційної системи із захисту персональних даних клієнтів банку”

ПЕРЕЛІК УМОВНИХ ПОЗНАЧЕНЬ, СИМВОЛІВ, ОДИНИЦЬ

ВЕЛИЧИН І ТЕРМІНІВ

|

ІС

|

інформаційна

система;

|

|

СППР

|

система

підтримки прийняття рішень;

|

|

ОПР

|

особа,

що приймає рішення;

|

|

ІЗ

|

інформаційне

забезпечення;

|

|

БД

|

база

даних;

|

|

ОС

|

операційна

система;

|

|

ІМ

|

інфологічна

модель;

|

|

ДМ

|

даталогічна

модель;

|

|

ТЗ

|

технічне

забезпечення;

|

|

ВдУ

|

відношення

узгодженості;

|

|

ВпУ

|

випадкові

узгодженості;

|

|

АРМ

|

автоматизоване

робоче місце;

|

|

ПЗ

|

програмне

забезпечення;

|

|

ЖМД

|

жорсткий

магнітний диск;

|

|

ПК

|

персональний

комп`ютер;

|

|

ПО

|

предметна

область.

|

ВСТУП

Метою дипломного проекту є побудова

інформаційної системи, що буде слугувати для автоматизації процесу захисту

персональних даних клієнтів банку.

В сучасному інформаційному суспільстві захист

персональних даних клієнтів банку - це вкрай важлива необхідність для успішного

функціонування банку в конкурентному середовищі і роботи з клієнтами. Тому для

успішного вирішення цього завдання банкам потрібно завжди бути в курсі останніх

новинок захисту (як технічних, так і законодавчих) своїх даних і персональних

даних своїх клієнтів, оскільки останнім часом атаки на банки для заволодіння

базами даних стають все більш небезпечними.

В наш час в банках і банківській сфері щільне

місце в захисті приділяється підтриманню на належному рівні, оптимізації та

безперервному покращенні системи управління захистом персональних даних

клієнтів банку. Банківська інформація, в тому числі персональні дані клієнтів

банку, є основним об’єктом оперування, тому вона вимагає належного захисту на

законодавчому, технологічному та управлінському рівнях.

На сьогоднішній день саме питання захисту

персональних даних в банківській сфері, особливо після прийняття Закону України

«Про захист персональних данних», стало досить актуальним. Мета прийняття

закону «Про захист персональних данних» №2297-17 від 02.06.2010 - створення

правової бази державного регулювання суспільних відносин, встановлення прав,

гарантій, обов’язків і відповідальності всіх суб’єктів діяльності, пов’язаної

із захистом персональних даних. Одним із головних факторів розробки прийняття

даного закону є розвиток взаємин та подальша плідна співпраця з Євросоюзом.

Тому виникла нагальна необхідність у вирішенні питань захисту персональних

даних клієнтів банку, тобто у банківській сфері, в державі згідно з принципами

європейських стандартів. Проте теоретичні і практичні питання щодо підвищення

ефективності системи управління захистом персональних данних клієнтів банку в

Україні, на жаль, залишалися поза увагою вчених та інших представників науки.

Завдання, які були поставлені при написанні

бакалаврського проекту включають наступні елементи:

вирішення теоретичних питань, тобто виявлення

сутності понять, явищ, процесів банківської діяльності та подальше вдосконалення

їх вирішення, а також розроблення ознак, рівнів функціонування, критеріїв

ефективності, принципів та умов застосування;

вивчення практики вирішення проблем у

банківській діяльності, виявлення їх типового стану, вад і труднощів, їх

причин, типових особливостей передового досвіду;

обґрунтування необхідної системи заходів щодо

вирішення даної проблеми;

експериментальна перевірка запропонованої

системи заходів стосовно відповідності її критеріям оптимальності, тобто

досягнення максимально важливих у відповідних умовах результатів вирішення цих

проблем при певних затратах часу і зусиль;

розроблення методичних рекомендацій та

пропозицій щодо використання результатів дослідження на практиці.

Вирішення задачі несе за собою підвищення

ефективності системи управління захисту персональних даних клієнтів банку та

практичне застосування цієї моделі на підприємстві для доказу її ефективності

та доцільності.

Для вирішення поставлених завдань були

використані такі методи:

при створенні автоматизованої системи з формування

документальної звітності банку - методи “Дослідження рішень” (Decision

Research) та “Процес впровадження” (Implementation Process); при аналізі

відповідних критеріїв автоматизованої системи для вибору найкращої альтернативи

- методи штучного інтелекту, а саме субметоди нейромережа.

Дипломний проект складається з трьох розділів,

які логічно пов’язані між собою.

Перший розділ є теоретичним. В ньому подано

стислу характеристику предметної області. Також приділено увагу особливостям

предметної області, які впливають на організацію автоматизованої системи,

комп’ютерну технологію розв’язання задач. В розділі обґрунтовано вибір складу

задач і автоматизованих функцій, вказано мету і техніко-економічну суть задачі,

наведено аналіз задачі, що вирішується, а також наводиться перелік існуючих

програмних засобів для підтримки прийняття рішень в даній сфері.

Також в першому розділі проаналізовано ринок

готових інформаційних систем, прийнятних для реалізації сценаріїв підтримки

прийняття рішень у формуванні документальної звітності.

В другому розділі описано сутність задачі,

показано її роль і місце в діяльності банку, а також описано зв'язки даної

задачі з іншими задачами і наведено схему інформаційної моделі задачі.

Також в другому розділі описано конкретні ситуації

і задачі, що вимагають прийняття рішень і відповідні умови щодо їх підтримки.

Для цього визначено перелік ситуацій і задач прийняття рішень, які мають бути

реалізовані в автоматизованій системі з формування інформаційної системи

захисту даних.

Третій розділ містить опис проектування моделей

інтелектуального аналізу даних, баз даних для автоматизованої системи з

формування документальної звітності банку та наведено контрольний приклад бази

даних. В ньому описано проектування користувацького інтерфейсу, а також

проектування забезпечувальної частини в якій наведено організаційне,

інформаційне, програмне та технічне забезпечення даної системи.

Також хотілося б зазначити, що дослідницька

робота не велась стосовно конкретно банку. Тобто, об'єкт дослідження абстрактний

і синтетичний.

При дослідженні такого об’єкта були виділені

типові функції, процеси, явища, що залежать від специфіки діяльності банку. З

тієї ж причини реалізовано користувацький інтерфейс, який спрощує роботу з

системою та зручний у використанні. Метою дослідницької роботи було створити

універсальну систему, що покликана мінімізувати можливості несподіваної появи

несприятливих факторів і загроз діяльності банку та забезпечення прийняття

управлінських рішень, здатних зменшити наслідки негативного впливу сфери

діяльності банку

Отже, необхідність подібної розробки загалом є

об’єктивно необхідною. Дана проблема, можна з впевненістю сказати, буде

існувати на протязі тривалого часу, і буде все більш актуальною. Тобто

необхідно приділяти велику увагу створенню інформаційної системи, новим засобам

і технологіям, які дозволяють полегшити вирішення подібних задач.

В подальших планується дослідити модернізацію

системи управління захистом персональних даних клієнтів банку, яка обов’язково

буде пов’язана із розвитком сучасних інформаційних технологій, котрі суттєво

допоможуть забезпечити надійний захист персональних даних клієнтів банку.

РОЗДІЛ 1. ХАРАКТЕРИСТИКА ТА АНАЛІЗ ПРЕДМЕТНОЇ

ГАЛУЗІ

.1 Характеристика предметної галузі та об’єкта

дослідження

Об’єкт дослідження даного бакалаврського проекту

включає: механізм захисту персональних даних клієнтів банку, який на

сьогоднішній день є недостатньо досконалий і потребує суттєвого доопрацювання.

Сам процес роботи банків з персональними даними має бути врегульовуваним не

тільки шляхом прийняття відповідних процедурних документів в самому банку, але

і на державному рівні шляхом прийняття відповідного спільного документу

Національним банком України та Державною службою України з питань захисту

персональних даних.

Важливо те, що даний об’єкт має свої

особливості. Наприклад, на сьогоднішній день проблематика питання щодо

підвищення та оптимізації ефективності системи управління захистом персональних

даних клієнтів банку повністю і досконало не вирішена. Основну увагу у вирішені

цієї проблеми в Україні приділяють такі вчені: В.В. Домарєв, А.С.Савченко

(директор департаменту інформатизації), В.А. Швець, В.В. Шестаков та інші.

Охарактеризувати об’єкт дослідження, можна

визначивши основні поняття, які необхідні для дослідження.

Банк (від італ. banco - лавка або стіл) -

кредитно-фінансова установа, яка здійснює грошові розрахунки, акумулює грошові

кошти та інші цінності, надає кредити та здійснює інші послуги за фінансовими

операціями.

Клієнт - суб’єкт персональних даних, який діє у

відносинах з банком як представник юридичної особи, фізичної особи -

підприємця, фізичної особи, яка здійснює незалежну професійну діяльність, або

фізичної особи без статусу господарюючого суб'єкта, або самостійно та

персональні дані якого обробляються банком в базі персональних даних.

Оброблення персональних даних - будь-яка дія або

сукупність дій, таких як збирання, реєстрація, накопичення, зберігання,

адаптування, зміна, поновлення, використання і поширення (розповсюдження,

реалізація, передача), знеособлення, знищення персональних даних, у тому числі

з використанням інформаційних (автоматизованих) систем.

База персональних даних - іменована сукупність

упорядкованих персональних даних в електронній формі та/або у формі картотек

персональних даних.

Персональні дані - відомості чи сукупність

відомостей про фізичну особу, яка ідентифікована або може бути конкретно

ідентифікована.

Проблемою захисту персональних даних за кордоном

почали займатися у другій половині XX століття. В цей час швидко розвивалися

технології обміну інформацією, що давало можливість бізнесу стрімко

розвиватися. Але це, водночас, збільшило кількість зловживань у комерційній

діяльності (зокрема банківській), насамперед шляхом незаконного використання

персональних даних клієнтів. Інформація про клієнтів має велику цінність, тому

сьогодні її вартість є надзвичайно високою.

На сьогоднішній день персональні дані проникли в

різні сфери як життя так і бізнесу, отож питанням при їх захисті треба

займатися не тільки для задоволення законних вимог, але і для власної безпеки.

Нині організована злочинність активно і

наполегливо намагається проникнути до найбільш прибуткових сфер діяльності

комерційних структур. Тому проникнення до комерційних банків є особливо бажаною

метою злочинних угруповань, адже підпорядкування їх злочинцям може дати великі

можливості для здійснення значних махінацій, відмивання “брудних грошей”,

переведення їх за кордон та інших дій, які приносили б злочинним елементам

величезні доходи. Водночас умови конкурентної боротьби роблять нерівномірним

розвиток підприємницької діяльності, у тому числі й у банківській сфері. Це, у

свою чергу, створює необхідність постійного пошуку шляхів удосконалення

виробництва і технологій та зберігання їх у таємниці.

Пошук ринків, боротьба за клієнтів і

нейтралізація конкурентів вимагають усебічної інформації. За таких умов

ефективна діяльність банку може бути реалізована вжиттям як пасивних заходів

безпеки, пов’язаних із різними видами захисту, так і активних дій сил безпеки,

насамперед спрямованих на створення сприятливого інформаційного простору для

роботи банку. Забезпечення інформаційної безпеки банку передбачає виконання

таких завдань: інформаційно-аналітичний супровід прийняття рішень керівництвом

банку; протидія спробам несанкціонованого збору інформації з обмеженим

доступом, яка є власністю банку, його клієнтів або партнерів.

Інформаційно-аналітичний супровід прийняття рішень керівництвом банку

здійснюється шляхом збирання і аналітичної обробки інформації про стан і

можливі перспективи діяльності суб’єктів банківського ринку.

Метою цієї діяльності є виключення можливості

несподіваної появи несприятливих факторів і загроз діяльності банку та

забезпечення прийняття управлінських рішень, здатних мінімізувати наслідки

негативного впливу сфери діяльності банку. Протидія спробам несанкціонованого

збору інформації з обмеженим доступом у банку передбачає виконання заходів з

попередження неправомірного отримання інформації банку спецслужбами,

конкурентами та зловмисниками з використанням технічних засобів або через

працівників банку.

Заходи протидії несанкціонованому збору

інформації у банку спрямовуються на:

· розроблення відповідної нормативної бази, яка

регулює режим і порядок доступу, зберігання і використання інформації банку;

· контроль дотримання заходів інформаційної

безпеки працівниками банку;

· захист інформації в засобах і мережах її

передавання та обробки.

Захист інформації банку з обмеженим доступом

здійснюється усім персоналом банку відповідно до службових обов’язків.

Розроблення нормативної бази захисту інформації в банку і контроль дотримання

інформаційної безпеки працівниками банку здійснює підрозділ безпеки. Заходи

захисту інформації в засобах і мережах її передавання та обробки передбачають

використання апаратних, програмних та криптографічних засобів захисту.

Апаратні засоби захисту застосовуються для

вирішення таких завдань:

· перешкоджання візуальному спостереженню і

дистанційному підслуховуванню;

· нейтралізація паразитних електромагнітних

випромінювань і наводок;

· виявлення технічних засобів підслуховування і

магнітного запису, несанкціоновано використовуваних у приміщеннях банку;

· захист інформації, що передається засобами

зв’язку і міститься в системах автоматизованої обробки даних.

Програмні засоби захисту представляють собою

спеціальні програми, включені до складу програмного забезпечення комп’ютерів та

інформаційних систем, які реалізують функції захисту конфіденційної інформації

від неправомірних дій - несанкціонованого доступу, копіювання або руйнування.

Для захисту від несанкціонованого доступу за

допомогою програмних засобів здійснюється:

· ідентифікація об’єктів і суб’єктів;

· розмежування доступу до інформаційних ресурсів;

· контроль і реєстрація дій з інформацією і

програмами. Захист інформації від копіювання забезпечується виконанням таких

функцій:

· ідентифікація середовища, з якого запускається

програма копіювання;

· автентифікація середовища, з якого запущена

програма копіювання;

· реакція на запуск з несанкціонованого

середовища;

· реєстрація санкціонованого копіювання;

· протидія вивченню алгоритмів роботи системи.

Якщо розглядати захист персональних даних з боку

застосування програмно-технічних засобів захисту, то тут можна виділити

спеціалізовані системи моніторингу подій інформаційної безпеки.

Одним із прикладів подібних систем є продукт

ArcSight ESM. ArcSight СМ - це провідна платформа на ринку для моніторингу

корпоративних загроз і ризиків безпеки, яка займає одну з лідируючих позицій в

даній області.

Цей продукт стане в нагоді:

· службі інформаційного контролю та аудиту (коли

необхідно отримати задовільну оцінку аудиту);

· службі інформаційної безпеки (коли необхідно

визначити хто хоче отримати доступ до інформації, і чи є у цієї особи

відповідні повноваження);

· службі ІТ (коли інфраструктура повинна

відповідати вимогам затвердженої політики і ми повинні швидко реагувати на нові

загрози).

Рішення ArcSight ESM надає широкий спектр

функцій, які забезпечують швидкий і зручний доступ до необхідної інформації.

Настроювані панелі управління з прекрасною графікою забезпечують бізнес і

технічний огляд інформації, необхідної конкретним співробітникам банку. Консоль

ESM забезпечує єдиний огляд поточного рівня безпеки компанії та надає

інформацію про виявлені атаках і бізнес - ризики. Наявні мережеві та географічні

карти дозволяють користувачам виявити загрози, які знаходяться в їх

компетенції. Рішення ArcSight ESM надає комплексні технічні, операційні та

трендові звіти, в яких міститься інформація про поточний рівень безпеки. Ці

звіти повністю задовольняють вимогам до підготовки контрольної звітності.

Система підготовки звітів спрощує завдання підготовки звітності на рівні

бізнесу завдяки наявності стандартних і користувальницьких шаблонів для звітів

про відповідність вимогам регуляторів, звітів про бізнес- ризики та параметрах

користувачів .

Сьогодні також є ще одна дуже цікава послуга в

галузі захисту інформації - тест на проникнення. Тест на проникнення

(penetration test або скорочено pentest) - це практичний спосіб показати,

наскільки захищена компанія від зазіхань на її конфіденційні дані і інших

загроз для інформації. За кордоном також часто зустрічається термін етичний

хакінг (ethical hacking).

Даний метод симулює набір «хакерських» атак,

цілі яких - проникнення у внутрішню інфраструктуру мережі компанії, крадіжка та

/ або модифікація конфіденційних даних, порушення роботи критичних бізнес

процесів компанії. Кожен банк може перевірити свою систему безпеки на

надійність і, виходячи з результатів цієї перевірки, вживати необхідних

заходів. Ця послуга являє собою імітацію послідовності дій зломщика щодо

здійснення несанкціонованого проникнення в інформаційну систему замовника.

Тест на проникнення є корисним з кількох причин:

· визначення можливості певного набору атак;

· виявлення вразливостей вищого ризику, які є

результатом комбінації вразливостей меншого ризику, що використовуються в

певній послідовності;

· виявлення вразливостей, які може бути важко або

неможливо знайти за допомогою автоматизованої мережі або застосування

програмного забезпечення із сканування вразливостей;

· оцінювання величини потенційного впливу

успішних атак на бізнес;

· тестування здатності захисників мережі успішно

виявляти і реагувати на атаки;

· надання доказів на підтримку збільшення

інвестицій у персонал і технології безпеки.

Тести на проникнення є складовою частиною

повного аудиту безпеки.

Цей вид аудиту зараз активно застосовується

зарубіжними компаніями. В результаті успішного і якісного проведеного

тестування на проникнення банк отримує підсумковий звіт, що відображає об'єктивний

і реальний погляд на рівень інформаційної безпеки банку очима професійного

хакера. Звіт також буде містити докладний технічний опис всіх вжитих і вдало

реалізованих сценаріїв проникнення, аналіз усього можливого спектру впливу на

інформаційну інфраструктуру банку, а також рекомендації щодо підвищення рівня

захищеності кредитно-фінансової організації. Рекомендації містять покроковий

опис тих дій, які необхідно вжити для підвищення рівня захищеності банку від

зовнішніх загроз, що є на сьогоднішній день дуже доцільною порадою.

Заходи захисту від руйнування інформації

передбачають заборону використання у банку несанкціонованого програмного

забезпечення, використання спеціальних антивірусних програм, виконання

архівації і резервування інформації тощо.

Отож, забезпечення інформаційної безпеки банку -

це складна система заходів із забезпечення необхідного рівня інформованості

керівництва і персоналу банку, а також зовнішнього середовища, ефективний

захист усіх видів інформації від зовнішніх і внутрішніх загроз, що досягається

організацією збору інформації про внутрішнє і зовнішнє середовище банку,

проведенням інформаційно-аналітичного дослідження клієнтів, партнерів та

конкурентів, інформаційного аудиту та інформаційного моніторингу в банку,

аналітичною обробкою інформації; організацією системи інформаційного

забезпечення прийняття рішень керівництвом банку; визначенням категорій

банківської інформації та виробленням відповідних заходів її захисту;

дотриманням відповідних режимів діяльності банку; виконанням усіма працівниками

банку норм і правил роботи з інформацією; своєчасним виявленням спроб і

можливих каналів витоку інформації та їх нейтралізації.

Продовжуючи дослідження системи захисту

персональних даних в банківській сфері, також бажано було б розглянути

Рекомендації щодо порядку обробки персональних даних у базах персональних даних

[8]. В них визначаються загальні правила та умови обробки персональних данних,

встановлюються рекомендації щодо порядку збору персональних данних, порядок

поширення персональних данних, знищення та зміна персональних даних ,

організація обробки персональних даних володільцями та розпорядниками баз

персональних даних , особливості обробки персональних даних у картотеках

персональних данних.

І вже недавно, завдяки зусиллям Державної Служби

з питань захисту персональних даних 30 грудня 2011 Міністерством юстиції

України був прийнятий Наказ №3659/5 "Про затвердження Типового порядку

обробки персональних даних у базах персональних даних" [9]. Цей документ

дозволяє визначити основні дії відносно персональних даних.

Крім того, у банку доцільно розробити такий

документ з безпеки, як "Політика інформаційної безпеки банку".

Політика інформаційної безпеки банківської установи являє собою науково

обґрунтовану систему поглядів на визначення основних напрямків, умов і порядку

практичного рішення задач інформаційного захисту банківської справи від

протиправних дій. Під інформаційною безпекою банку розуміється стан захищеності

інформації щодо власників, керівництва, клієнтів банку, технологій та

інформаційних ресурсів банку від внутрішніх і зовнішніх погроз.

Забезпечення інформаційної безпеки є невід’ємною

складовою частиною діяльності комерційного банку. Стан інформаційної безпеки

банку являє собою уміння і здатність банку протистояти будь-яким спробам

завдати шкоди законним інтересам банку.

Об’єктами безпеки є:

· інформація про персонал (керівництво,

відповідальні виконавці, співробітники);

· інформація щодо технологій, які

використовуються банком;

· інформаційні ресурси (інформація з обмеженим

доступом, що складає банківську та комерційну таємницю, інша конфіденційна

інформація, надана у виді документів і масивів незалежно від форми і виду

їхнього представлення), в тому числі:

· інформація щодо діяльності та фінансового стану

клієнта, що стала відома банку у процесі обслуговування;

· інформація щодо всіх операцій банку та

фінансова звітність банку;

· конфіденційні електронні мережі банку.

Політика інформаційної безпеки банку створюється

на основі результатів аудиту інформаційної інфраструктури та наявних систем і

засобів захисту інформації банку. Політика інформаційної безпеки повинна бути

затверджена, видана та належним чином доведена до відома всіх співробітників

банку. Політика повинна визначати відповідальність керівництва та викладати

підхід банку до управління захистом інформації. Доцільність розробки та

затвердження такого документа передбачена міжнародними стандартами, зокрема,

ISO 17799 «Інформаційна технологія. Практичні правила управління інформаційною

безпекою»[10].

Цей документ повинен містити такі положення:

· визначення інформаційної безпеки, її загальних

цілей та сфери дії;

· виклад цілей та принципів інформаційної

безпеки;

· короткий виклад найбільш істотних для банку

політик безпеки, принципів, правил та вимог, наприклад:

) відповідність законодавчим вимогам та

договірним зобов’язанням;

) вимоги відносно навчання питанням безпеки;

) запобігання появам та виявлення вірусів й

іншого шкідливого програмного забезпечення;

) управління безперервністю функціонування

банку;

) відповідальність за порушення політики

безпеки;

· визначення загальних та конкретних обов’язків

співробітників у межах управління інформаційною безпекою, включаючи

інформування про інциденти порушення інформаційної безпеки;

· посилання на документи, які доповнюють політику

інформаційної безпеки, наприклад, більш детальні політики та процедури безпеки

для конкретних інформаційних систем, а також правила безпеки, яких повинні

додержуватися співробітники банку на автоматизованих робочих місцях.

За стандартом ISO 17799 у банку має бути

призначена відповідальна за політику інформаційної безпеки службова особа, яка

повинна відповідати за її реалізацію та перегляд відповідно до встановленої

процедури.

У положеннях стандарту ISO 17799, як у

національних нормативно правових актах, підкреслюється важливість використання

цифрових підписів і шифрування для забезпечення конфіденційності переданої

інформації між банками і т.ін.; забезпечення безпеки інтернет-банкінгу;

забезпечення стійкості до вірусних атак; забезпечення безпеки електронної

пошти. При цьому стандартом ISO 17799 вимагається, щоб криптографічні ключі,

які використовуються для цифрових підписів, відрізнялися від тих, які

використовуються для шифрування. При використанні цифрових підписів необхідно

враховувати вимоги національного чинного законодавства, яке визначає умови, при

яких цифровий підпис має юридичну силу.

Отже, як національні нормативно-правові акти,

так і міжнародні стандарти дозволяють розробити внутрішньобанківські документи

із забезпечення безпеки банку, зокрема Положення про політику безпеки банку.

Проте вказані міжнародні стандарти визначають вимоги до розробки лише тих

документів банку, які безпосередньо стосуються питань захисту інформації на

об’єктах інформаційних технологій. Але для розробки ефективної політики банку

також мають бути розроблені адміністративні (режимні, організаційні) заходи

безпеки як окремий напрям (вид) захисту банку, заходи щодо захисту інформації

від витоку технічними каналами. Тому у цих питаннях необхідно користуватися

національними стандартами (ДСТУ, нормативними документами НД ТЗІ), нормативними

актами НБУ тощо.

1.2 Аналіз літературних джерел та практичного

досвіду використання ІС і технологій в предметній галузі

Система підтримки прийняття рішень (СППР) являє

собою систему, розроблену для підтримки процесів прийняття рішень менеджерами в

неструктурованих або слабкоструктурованих ситуаціях, пов’язаних із прийняттям

рішень.

Найвідомішими є такі чотири школи СППР:

1) Аналіз

рішень

(Decision Analysis);

) Числення

рішень

(Decision Calculus);

) Дослідження

рішень

(Decision Research);

) Процес

впровадження

(Implementation Process).

Кожна з них являє собою окремий напрям щодо

перспекти-

ви створення СППР, хоча в “чистому вигляді”

застосовується рідко. Узагальнення й аналіз альтернативних шкіл СППР можна

проводити шляхом виділення їх однакових та відмінних характеристик.

Відмінності в методах можуть бути виявлені щодо

розгляду і оцінювання ключових аспектів, ролі і впливу системи підтримки.

До таких аспектів належать:

) Тип ситуації, пов’язаної з прийняттям рішень

) Фаза процесу, на якій фокусується увага щодо

прийняття рішення;

) Основні цілі;

) Цілі навчання, які мають бути досягнуті;

) Складність ситуації (оброблення за відсутності

структури);

) Головна увага щодо розвитку (еволюції) систем;

) Базова наукова дисципліна (предмет).

Отже, порівнявши школи створення СППР, можна

зробити висновок, що вибір школи залежить від особливостей задачі, для якої

необхідна підтримка прийняття рішень. Запропоновану задачу задовільняє дослідження

рішень, що є відносно унікальним у тому значенні, що воно явно пов’язане з

відмінністю між тим, що є (описом), і тим, що має бути (нормою). Тому

дослідження рішень - єдина школа, в рамках якої покладена ідея, що основне

значення зусиль зі створення СППР пов’язане з навчанням і змінами, які

виникають успеціаліста. Звідси випливає, що спеціаліст не завжди неминуче має

знати більше і краще, а тому не завжди спроби застосування СППР є відповідними

чи ефективними.

Системи підтримки прийняття рішень набули

широкого застосування в економіках передових країн світу, причому їх кількість

постійно зростає. На рівні стратегічного управління використовується ряд СППР,

зокрема, для довго-, середньо- і короткострокового, а також для фінансового

планування, включаючи систему для розподілу капіталовкладень, дослідження та

аналіз неструктурованих даних та ін.

За основу для вирішення даної задачі взято

створення СППР на основі штучної нейронної мережі, за допомогою якої доцільно

буде оптимізувати рішення, які приймає спеціаліст.

Отож, визначимось в чому суть даного методу.

Оптимізацією (від латів. optimum - найкраще)

називається процес знаходження екстремуму (максимуму або мінімуму) певної

функції або вибору найкращого (оптимального) варіанту з безлічі можливих. Застосування

методів відшукування оптимуму можливо у разі строгої постановки завдання.

Завдання оптимізації пов'язані зі знаходженням

глобального екстремуму - відповідно максимуму або мінімуму - в усій допустимій

області або локального екстремуму в довільно малій околиці точок цієї області.

Найбільш часто використовувані методи оптимізації, методи спуску, відносяться

до випадку, коли обмеження відсутні. Вони полягають в послідовності наближень

до точки мінімуму, в якій кожне наступне значення виходить шляхом переміщення у

напрямі градієнта при пошуку максимуму або в протилежному напрямі при пошуку

мінімуму. Є деякі різновиди цього методу, що розрізняються між собою правилом

регулювання кроку при переході до наступного наближення і критерієм зупинки

ітераційного процесу. Складніше завдання знаходження умовного екстремуму. Вона

вирішується методами, що безпосередньо узагальнюють відповідні методи пошуку

безумовних екстремумів (наприклад, градієнтні методи), а також методами

математичного програмування, спеціально створеного для вирішення цього

завдання.

Постановка завдання на оптимізацію і її рішення

включає ряд етапів:

вибір і обґрунтування мети оптимізації, завдання

набору змінних;

встановлення області виміру змінних (завдання

обмежень);

визначення виду цільової функції (функції,

екстремум якої треба знайти) від цих змінних.

Параметри, що оптимізуються, повинні оцінюватися

якоюсь якісною мірою - критерієм оптимальності.

Критерієм оптимальності називається кількісна

оцінка параметрів об'єкту, що оптимізуються.

На підставі вибраного критерію оптимальності

складається цільова функція, що є залежністю критерію оптимальності від

параметрів, які впливають на її значення. Вид критерію оптимальності або

цільової функції визначається конкретним завданням оптимізації. Таким чином,

завдання оптимальності зводиться до знаходження екстремуму цільової функції.

У завданнях оптимізації розрізняють прості і

складні критерії оптимізації. Критерій оптимальності називається простим, якщо

вимагається визначити екстремум цільової функції без завдання умов на

які-небудь інші величини. Такі критерії зазвичай використовуються при рішенні

приватних завдань оптимізації (наприклад, визначення максимальної концентрації

речовини, оптимального часу перебування реакційної суміші в апараті і тому подібне).

Критерій оптимальності називається складним,

якщо необхідно встановити екстремум цільової функції за деяких умов, які

накладаються на ряд інших величин (наприклад, визначення максимальної

продуктивності при заданій собівартості, визначення оптимальної температури при

обмеженнях по термостійкості каталізатора та ін.).

Серед об'єктів, що оптимізуються, виділимо

об'єкти, для яких існує математичний опис. В цьому випадку залежність показника

якості від параметрів, що оптимізуються, відома. Для таких об'єктів є достатній

об'єм апріорної інформації. Існує також великий клас об'єктів, для яких немає

ніякого математичного опису.

На підставі критерію оптимальності об'єкту, при

обліку обмежень, що накладаються на цільову функцію, застосовується той або

інший метод оптимізації. Об'єкти оптимізації можна класифікувати по ряду ознак.

До таких ознак відносяться:

число параметрів об'єкту, що оптимізуються;

число екстремумів;

об'єм апріорної інформації про об'єкт;

спосіб математичного опису об'єкту.

По числу змінюваних параметрів розрізняють одно-

і багатопараметричні об'єкти. Залежно від кількості екстремумів, об'єкти

поділяють на одноекстремальні і багатоекстремальні, причому в останньому

випадку оптимізаційне завдання зводиться до відшукування глобального екстремуму,

тобто мінімального мінімуму і максимального максимуму.

Завдання пошуку екстремуму функції означає

знаходження її максимуму або мінімуму в деякій області її аргументів. Пошук

екстремуму функції включає завдання знаходження локального і глобального екстремуму.

Глобальним екстремумом називають найбільший максимум або найменший максимум

функції.

З існуючих методів вирішення схожих задач, можна

визначити методи пошуку рішень в MSOfficeExcel, це хороший пакет для

знаходження оптимальних рішень, якщо відштовхуватись від конкретних значень,

побто конкретного виду товару чи послуги.

Для вирішення даної задачі цей метод не

підходить, оскільки продукція групується відповідно до видів викидів

забруднюючих речовин при виробництві. Тому доцільним є використання методів

інтелектуального аналізу даних, а саме методів штучного інтелекту.

Якщо конкретно відштовхуватись від поставленої

задачі, то слід використовувати можливості та методи нейромереж, що дасть

можливість дослідити відповідні показники, не можна не відмітити, того, що

нейромережа навчається, саме це дасть змогу збільшити точність результатів

аналізу.

На сьогодні для вирішення даної задачі

розроблено мало СППР, взагалі дана галузь слабо, автоматизована. Й прийняття

рішень та аналіз здійснюється з використанням застарілих методів дослідження.

Тому, існує потреба створення автоматизованої

системи, яка допоможе прийняти рішення, спростить методи роботи з інформацією,

буде створено зручний й простий інтерфейс для роботи з даною системою.

РОЗДІЛ 2. ВИБІР МЕТОДУ ПРОЕКТУВАННЯ АРХІТЕКТУРИ

ТА МОДЕЛІ ФУНКЦІОНУВАННЯ СИСТЕМИ

.1 Постановка та алгоритм розв’язання задачі

Постановка задачі

Банк здійснює оброблення персональних даних із

метою:

надання Банком фінансових послуг та провадження

іншої діяльності відповідно до статуту Банку та законодавства України;

виконання умов договорів, що були/будуть

укладені Банком, реалізації та захисту прав сторін за укладеними договорами;

забезпечення якості банківського обслуговування

та безпеки в діяльності Банку,

виконання вимог законодавства України,

внутрішніх документів Банку, колективного договору, рішень органів державної

влади та органів нагляду за діяльністю Банку, судових рішень, рішень органів

управління Банку;

з метою реалізації інших повноважень, функцій та

обов’язків Банку, що не суперечать законодавству України.

Зокрема, Банк здійснює оброблення персональних

даних фізичних осіб для реалізації трудових, соціальних відносин у сфері найму,

обліку та управління персоналом, адміністративно-правових відносин та виконання

вимог у сфері бухгалтерського обліку, оплати праці, оподаткування, зайнятості

населення та військових обов’язків, для інформування про послуги Банку та його

партнерів тощо.

Перелік вхідних/вихідних документів наведено в

таблиці 1.2.

Таблиця 1.2

Інформація для прийняття рішень

|

№

п/р

|

Вхідні

|

Вихідні

|

|

1

|

Персональні

данні клієнта

|

Данні

про використання інформації

|

|

2

|

Данні

про рахунок клієнта

|

Данні

про використання інформації

|

Опис інформаційної системи.

Зміст системи:

Послуга інформаційної системи підтримки

прийняття рішень в здійсненні захисту данних користувачів в банківській

діяльності дозволить вивчити діяльність підприємства, вирішити поставлені

задачі, легко підрахувати рівень автоматизованості, отримати дані по

результатам роботи.

Як правило, послуги подібної інформаційної

системи включають:

Дослідження діяльності підприємства;

Постановка відповідних задач;

Вирішення поставлених задач;

Отримання звітів та даних щодо виконання та

результатів діяльності.

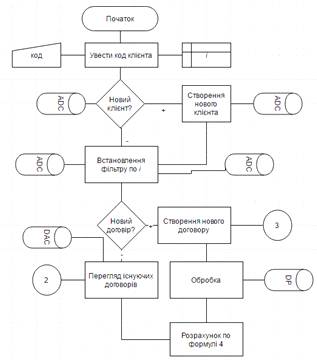

Інформаційна модель задачі наведена на рис. 2.4.

Рис.2.4. Інформаційна модель задачі

Вхідна інформація

Суть процесу виконання задачі зводиться до збору

всієї інформації про певного користувача та його рахунки та визначення мість, в

які може передаватись інформація, яка надходить від користувача.

Виходячи з цього, вхідна інформація являє собою

первинні документи і таблиці з інформацією, що зберігається в базі даних.

Основним первинним документом є виписка про

місця, в які надходять персональні дані клієнта та кількість інформації, яку

можна розголошувати.

Таблиця 2.2

Перелік і опис вхідних повідомлень

|

Назва

вхідного повідомлення

|

Ідентифікатор

|

Форма

подання

|

Термін

і частота надходження

|

Джерело

|

|

Користувачі

|

users

|

Первинний

документ

|

По

кварталу

|

Документи

підприємства, декларації

|

|

Масив

рахунків

|

rahunok

|

Масив

|

По

кварталу

|

Документи

підприємства, декларації

|

|

Довідник

організацій

|

org

|

Первинний

документ

|

За

квартал За рік

|

Документи

підприємства, декларації

|

|

Масив

данних, Які підлягають розголошенню

|

roz

|

Масив

|

За

квартал За рік

|

Документи

підприємства, декларації

|

Вихідна інформація

У результаті розв’язування такої задачі, ми

отримуємо чітку картину по використанню персональної інформації.

Вихідна інформація подається у формі звіту для

можливості перегляду її споживачам послуг. Передік і опис вихідних повідомлень

подано в табл. 2.3.

Таблиця 2.3

Перелік та опис вихідних повідомлень

|

Назва

вихідного повідомлення

|

Ідентифікатор

|

Форми

подання і вимоги до неї

|

Періодичність

видання

|

Термін

видання та допустимий час затримки

|

Користувач

інформації

|

|

Звіт

про використання данних

|

Zvit1

|

Документ,

відеограма

|

Запитом

|

Відразу

за запитом

|

Оператор,

адміністратор БД, менеджер, користувач програмним продуктом.

|

Використана інформація

Інформація, що зберігається в масивах,

використовується для формування звітності по захисту данних, а також

розв’язання повсякденних задач фірми, а саме - призначення страхового платежу

ти визначення загальної страхової суми.

Перелік масивів, використовуваних під час

розв’язання задачі, подано в таблиці 2.4

дані банк інформаційний масив

Таблиця 2.4

ПЕРЕЛІК ВИКОРИСТОВУВАНИХ МАСИВІВ

|

Масив

|

Ідентифікатор

|

Максимальна

кількість записів

|

|

Масив користувачів

|

users

|

40

|

|

Масив рахунків

|

rah

|

1000

|

|

Масив

данних, Які підлягають розголошенню

|

roz

|

40

|

|

Довідник

організацій

|

org

|

1000

|

Алгоритм розв’язання задачі

Математичний опис

Атрибути, що використовуються в математичному

описі задачі, подано в таблиці 2.5.

Таблиця 2.5

Атрибути, що використовуються в математичному

описі задачі

|

Назва

атрибута

|

Ідентифікатор

|

Умовне

позначення

|

Характеристика

атрибута

|

|

Код

інформації Назва інформації Код використання Код організації Назва

організації Код використання Код користувача ПІБ Данні

|

Id_inf Name_inf Id_vuk Id_org

Id_name Id_vuk Quantity_res

pib danni

|

a pr P R r kv K pb dn

|

якісний,

груповий якісний, довідковий якісний, груповий якісний, довідковий якісний,

довідковий Фактичний, кількісний якісний, груповий

|

При вирішенні моєї задачі виконуються такі

розрахунки:

де Wdkvp - сума відсотків за

депозитним d-договором, по k-дупозиту, в v-валюті, з p-депозитною програмою-

термін створення депозиту d-договору, по k-депозиту, в v-валюті, з p-депозитною

програмою- сума депозитування d-договору, по k-депозиту, в v-валюті, з

p-депозитування програмою, - відсоткова ставка депозитування в v-валюті, з

p-депозитною програмою.

Де Sumdkvp - залишкова сума за

депозитним d-договором, по k-депозиту, в v-валюті, з p-депозитною програмою-

сума відсотків за депозитним d-договором, по k-депозиту, в v-валюті, з

p-депозитною програмою- сума погашення депозитного d-договору, по k-депозиту, в

v-валюті, з p-депозитною програмою.

Реквізити:-

договір;- депозит;- валюта;- вид депозиту

2.2

Архітектура запропонованої системи

Характеристика

комплексу задачі:

Дана

задача призначена для захисту персональних данних користувачів банку.

Для

розв’язання даної задачі будуть задіяні такі працівники установи, як:

бухгалтер, юрист, менеджер, адміністратор баз даних, системний адміністратор.

Також будуть задіяні керівник підприємства та його зами.

Щодо

періодичності розв’язання: за запитом. Щодо тривалості розв’язання, - в

залежності від об’ємів інформації від 2 днів до 3 тижнів.

Вимоги

щодо подачі та використання інформації для прийняття рішень

Інформаційна

діяльність зводиться до виконання таких основних функцій:

вирішення

програмно-методологічних питань;

одержання

інформації;

використання

інформації;

поширення

інформації;

зберігання

інформації;

вилучення

із обігу та знищення даних.

Перелік

ситуацій і задач прийняття рішень подано в таблиці 2.6.

Таблиця

2.6

Перелік

ситуацій і задач прийняття рішень

|

Назва

ситуації (задачі ПР)

|

Тип

ситуації

|

Вид

ситуації

|

Тип

проблеми організаційного управління

|

Характерні

особливості

|

Категорія

творців рішень

|

Метод

/ субметод прийняття рішення

|

|

Визначення

данних, які підлягають розголошенню

|

Відкрита

задача

|

Ситуація

за умов ризику

|

Слабоструктурована

|

Добре

визначена ціль, відома вхідна інформація, є елементи ризику і невизначеності

|

Керівник

ІТ відділу

|

Штучний

інтелект/нейромережа

|

Вирішення програмно-методологічних питань

полягає в постановці завдань інформаційної діяльності в частині методології і

практики. Це стосується розробки програми названої діяльності, зокрема

формулювання мети, завдань, складання плану інформаційного забезпечення,

визначення інформаційних джерел, методів і способів збирання, обробки,

використання інформації тощо.

Одержання інформації - це набуття, придбання,

нагромадження відповідно до чинного законодавства України документованої або

публічно оголошуваної інформації громадянами, юридичними особами чи державою.

Використання інформації - це задоволення

інформаційних потреб громадян, юридичних осіб і держави.

Поширення інформації - обнародування, реалізація

у встановленому законом порядку документованої або публічно оголошуваної

інформації.

Зберігання інформації - це забезпечення

належного стану інформації та її матеріальних носіїв.

Вилучення із обороту та знищення даних - це

ліквідація використаної і непотрібної в подальшому інформації.

Інформаційні функції виконуються вручну або

шляхом їх автоматизації та автоматизації в режимі розподілу часу або загальному

режимі, централізовано чи децентралізовано.

При одержанні, використанні, поширенні та

зберіганні інформації у всіх сферах життя і діяльності суспільства й держави

виникають інформаційні відносини. Вони базуються на принципах, визначених і

закріплених у Законі України "Про інформацію":

гарантованість права на інформацію;

відкритість, доступність інформації та свобода

її обміну;

об'єктивність, вірогідність інформації;

повнота і точність інформації;

законність одержання, використання, поширення та

зберігання інформації.

Рис. 2.5. Функції інформаційної діяльності

Ефективність економічного аналізу залежить від

якості інформаційного забезпечення. Тому до економічної інформації висувається

низка вимог. Згідно з міжнародними стандартами фінансової звітності, вказаним

вище Законом України "Про інформацію" до якості інформації

висуваються такі вимоги: корисність, доречність, достовірність та надійність,

зрозумілість, співставність і стабільність.

Корисність (англ. usefulness), є основною

вимогою до якості інформації, що означає можливість використання її для

прийняття обґрунтованих управлінських рішень. Для дотримання цієї вимоги

необхідно, щоб інформація була доречною, достовірною (надійною), зрозумілою і

зіставною.

Доступність і зрозумілість (англ. simplicity,

accessibility ) інформації означає, що вона має бути доступною для сприйняття

різними групами користувачів, аналітиків, бути однозначною, чіткою і без зайвої

деталізації.

Отже, дотримання цих вимог передбачає подання

інформації у зрозумілій формі, щоб користувач зміг застосувати її для прийняття

рішення, не боячись допустити помилку. Для цього необхідно, щоб форми подання,

наприклад, звітності як основного джерела інформації чітко відображали сутність

питань. Доступність інформації потребує безплатного її надання шляхом

цілеспрямованого поширення її серед відомих фірм та користувачів. Вимоги до

якості інформації подано на рис. 2.6.

Рис. 2.6. Вимоги до якості інформації

Зіставність і стабільність (англ. comparability,

consistency) інформації -

запорука проведення ефективного економічного аналізу і прийняття обґрунтованих

рішень системою. При цьому зіставність означає можливість порівняння даних за

об'єктами, різними джерелами, обсягом, у часі (за декількома періодами) і у

просторі (з іншими підприємствами, регіонами, країнами).

Зіставність інформації у часі досягається

насамперед за рахунок стабільності методик розрахунку й аналізу, які застосовуються.

Наприклад, дотримання вимог зіставності інформації дає змогу порівняти

показники звітності торгівельного підприємства з даними інших підприємств, що у

свою чергу вимагає використання однакового понятійного апарату, одиниць виміру,

методики обробки даних, строків звітності, відповідності стандартам звітності

та міжнародної комерційної практики.

Доречність (англ. relevance) інформації полягає

в її здатності впливати на прийняття рішень користувачів, допомагаючи їм

оцінювати отримані результати та прогнозувати майбутні події. Інформація

вважається доречною, якщо вона своєчасна, суттєва і має цінність для складання

прогнозів та оцінювання результатів на базі звітних показників минулих років і

поточного періоду.

Своєчасність (англ. timeliness) інформації - це

тримання та подання інформації без затримки у чітко встановлені строки. Отже,

своєчасність інформації означає уміння задовольнити інтереси її користувачів у

потрібний момент або до певного строку.

Суттєвість (англ. materiality) інформації - важлива

умова забезпечення її доречності. Суттєвість означає значимість інформації у

відпрацюванні і прийнятті відповідних рішень.

Цінність (англ. value) інформації означає

можливість використання її для оцінки результатів (англ. feedback value)

діяльності та прогнозування (англ. predictive value) тенденцій перспективного

розвитку підприємства.

Достовірність, або надійність, (англ.

reliability) інформації полягає в її високій якості, об'єктивному відображенні

господарської діяльності, відсутності суттєвих помилок або пристрасних оцінок.

Для цього інформація має бути правдивою, забезпечувати можливість перевірки і

нейтральність, в ній має переважати економічний зміст над юридичною формою.

Переважання економічного змісту над формою

(англ. substance over form) означає відображення інформації з позиції

економічної сутності операції, а не її юридичної форми, яка може передбачати

інше трактування. Прикладом застосування цієї вимоги, який найчастіше

використовується, є передача основних засобів на умовах довгострокового

фінансового лізингу. При цьому право власності на засоби залишається у

лізингодавця (юридична форма), а самі основні засоби відображаються у складі

активів лізингоодержувача (економічний зміст), бо всі вигоди від їх

використання споживаються орендодавцем.

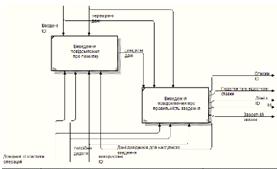

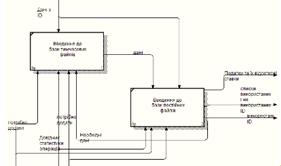

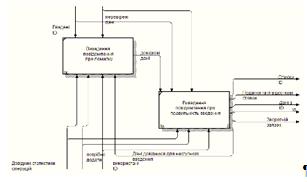

Діаграми IDEF0:

Контекстна діаграма:

Діаграми IDEF0:

-й Рівень: |

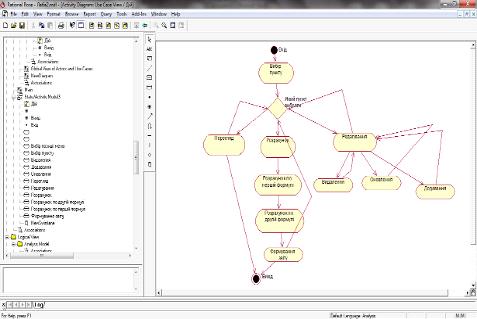

Рис.2.8. А1 Введення данних; А2 Обробленння

даних; А3 Аналіз зробленого.

-й Рівень:

Рис.2.9. А11 Перевірка на помилки; А12

Присвоєння ID; А13 Запис до бази даних

Рис. 2.10. А21 Використання бази даних.

Рис. 2.11. А31 Аналіз внутрішніх департаментів.

Рис. 2.13. А121 Виведення повідомлення чи не є

вже такий ID в базі.

Рис. 2.14. А131 Виведення до бази тимчасових

файлів.

-й Рівень:

Рис. 2.15. А1231 Виведення повідомлення про

помилки.

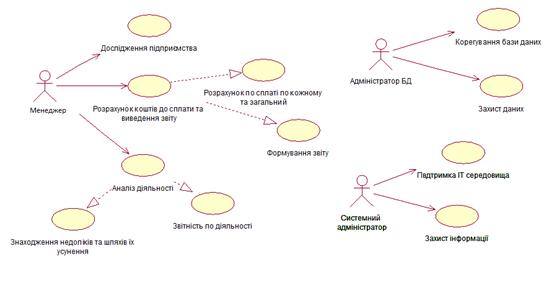

Також розроблені діаграми в IBM Rational Rose,

подані в додатку А.

РОЗДІЛ 3. ПРОЕКТУВАННЯ КОМПОНЕНТІВ СИСТЕМИ

.1 Інформаційне забезпечення

Інформаційне забезпечення (ІЗ) - це сукупність

форм документів нормативної бази та реалізованих рішень щодо обсягів та

розмірів існування інформації, яка використовується в інформаційній системі при

функціонуванні.

У процесі створення інформаційного забезпечення

потрібно керуватись наступними принципами:

цілісність - здатність даних задовольняти

принцип повис узгодження;

вірогідність - достовірне і точне відображення

реального стану об'єкта;

контроль;

захист від несанкціонованого доступу;

єдність і гнучкість;

стандартизація та уніфікація;

адаптивність;

мінімізація введення і виведення інформації.

При розробці інформаційного забезпечення системи

підтримки прийняття рішень у здійсненні інвестиційної діяльності до нього

висувається низка вимог:

ІЗ має бути достатнім для виконання всіх функцій

ІС, що автоматизуються;

І3 має бути сумісним з інформаційним

забезпеченням інших систем, які взаємодіють з нею, за змістом, системою

кодування, методами адресації, форматами даних і формами подання одержаної і

виданої інформаційною системою інформації;

форми документів, що створюються інформаційною

системо повинні відповідати вимогам стандартів чи нормативно технічним

документам замовника ІС;

форми подання вихідної інформації ІС повинні

бути погоджені замовником системи;

необхідно передбачити обов'язкові заходи щодо

контролю оновлення даних в інформаційних масивах ІС.

Для організації внутрішньо машинної бази було

розроблено такі інформаційні масиви: Довідник оподаткування, Довідник

статистики операцій, Податки, Ресурси, використання ресурсів.

Побудова системи класифікації та кодування

Методи організації і пошуку економічної

інформації в умовах автоматизованої обробки потребують попередньої класифікації

та кодувань

Класифікація - це поділ множини об'єктів на

підмножини за подібністю або відмінністю згідно з прийнятими методами

класифікаї. Класифікація є основою для кодування інформації І наступного пошуку

її допомогою обчислювальної техніки.

Вибраний метод класифікації повинен задовольняти

такі вимоги:

мати достатній обсяг і необхідну повноту, які гарантували

охоплення всіх об'єктів класифікації у заданих межах;

не перетинати груп об'єктів, які виділяються;

мати достатню та економічно обгрунтовану

глибину;

мати гнучкість і надмірність для можливого

збільшення множини об'єктів, які класифікуються;

забезпечувати розв'язання усього комплексу

задач;

забезпечувати сполучення з іншими класифікаціями

однорідних об'єктів;

бути погодженим з алгоритмами і забезпечувати

найбільшу ефективність обробки;

забезпечувати простоту й автоматизацію процесу

ведення класифікатора;

лаконічність, чіткість і ясність класифікаційних

ознак.

Залежно від того як розглядається дана множина

об'єктів - послідовно чи одночасно за всіма ознаками основи поділу,

використовую ієрархічний чи фасетний мегод класифікації.

Ієрархічний метод класифікації передбачає

послідовний поділ множни об'єктів на підлеглі класифікаційні групування.

Множину, яка класифікується, поділяють на підпорядковані підмножиии спочатку

деякою ознакою на великі групування, потім кожну з них на ряд наступних

угруповань, які в свою чергу поділяють на дрібніші, поступово конкретизуючи

об'єкт класифікації.

Фасетний метод класифікації передбачає

паралельний поділ множини об'єктів на незалежні класифікаційні угруповання. При

цьому множина об'єктів, що характеризується деяким набором однакових для всіх

об'єктів ознак (фасет), значення яких відповідають конкретним виразам значення

ознак, може поділятися багаторазово і незалежно. У класифікаторах фасет

найчастіше розміщуються простим переліком і мають свій код.

Вибір тієї або іншої системи класифікації

повинен визначатись:

необхідністю обліку міжкласифікаційних зв'язків;

вимогами простоти розробки та впровадження

системи класифікаторів, які використовуються інформаційною системою, що

проектується;

можливостями побудови ефективних систем

кодування.

Метою кодування даних є надання інформації в

більш компактній формі. Основу для кодування складають результати класифікації.

У процесі кодування об'єктів класифікації їх

угрупованням і ознакам певними правилами присвоюють цифрові, літерні чи

літерно-цифрові коди.

Кодування - це утворення й присвоєння коду

класифікаційної угрупованню або об'єкту класифікації.

Державний стандарт визначає чотири методи

кодування: порядкові серійно-порядковиі, послідовний і паралельний.

Порядковий метод кодування передбачає створення

коду із натурального ряду і його привласнення, є найбільш простим, повним

однозначним. На основі максимальної кількості об'єктів, які класифікують

визначається кількість розрядів для ознаки і всього коду.

Серійно-порядковий метод кодування - це

створення коду із натурального ряду і закріпленням окремих серій чи діапазонів

цих чисел об’єктами класифікації з однаковими ознаками і його привласненні

використовується для двоознакових номенкулатур. При визначенні кількох розрядів

для коду беруть до уваги максимальну кількість об'єктів з найбільшої серії чи

діапазону і добавляють резервні позиції для кодування нових об'єктів, їх

кількість визначають на основі обстеження проблемної сфери чи беруть 25 %

найбільшої кількості об'єктів.

Обидва коди повністю ідентифікують об'єкт, але

не відображають ознакову інформацію про нього в коді і здебільшого

використовуються і передавання інформації на відстані. Їх особливість -

незалежність від методу, класифікації, які використовуються, і суті розв'язуваних

задач, складність при автоматизованій обробці.

Послідовний метод кодування передбачає створення

коду класифікаційного групування і (чи) об'єкта класифікації з використанням

кодів послідовно розміщених підпорядкованих угруповань, які одержані ієрархічним

методом класифікації, та його привласнення.

Паралельний метод кодування - це створення коду

класифікаційного угруповання і об'єкта класифікації з використанням кодів

незалежних угруповань, одержаних фасетним методом класифікації, та його

привласнення.

Як методи класифікації, так і методи кодування

самостійно практично не застосовуються. Для того щоб скористатися перевагами

різних методів, на практиці використовують різні комбінації методів

класифікації та кодування.

До кодів висуваються наступні вимоги:

забезпечення вирішення всіх задач системи при

мінімізації довжини коду;

єдність кодів на всіх рівнях;

структура коду повинна забезпечити групування

інформації необхідних ракурсах;

коди можуть бути як внутрішньомашинні

(використовують тільки обчислювальною системою), так і зовнішньомашинні

(використовуються ще й користувачем).

Для інформаційної сумісності різних систем

потрібно використовувати однакові класифікатори. Класифікатор - це офіційний

документ, який являє собою систематизований перелік найменувань і кодів

класифікаційних угруповань і об'єктів класифікації.

Класифікатори можуть бути:

державні (затверджені Держстандартом для

використання в різних міністерств і відомств);

галузеві (введені в установленому порядку для

використання в даної галузі);

підприємств (введені в установленому порядку для

використання в ІС підприємства).

Для інформаційної сумісності різних систем

створено Єдину систему класифікації і кодування техніко-економічної інформації

(ЄСКК), яка є частиною інформаційного забезпечення системи і становить

сукупність взаємопов'язаних державних класифікаторів техніко-економічної

інформації системи ведення і керівних нормативних документів за їх розробку і

впровадження, ведення, вдосконалення й контролю за впровадженням. Класифікатор

для даної системи приведено в таблиці 3.1.

Автоматизація проектування інфологічної моделі

Таблиця 3.2

Перелік ключових інформаційних масивів

використовуваних в програмі

|

Назва

атрибуту

|

Формат

|

Обов’язковість

|

Первинний

(вторинний ключ)

|

Дублювання

|

Умови

на допустимі значення

|

|

1

|

2

|

3

|

4

|

5

|

6

|

|

Користувачі

|

|

Код

користувача

|

9(3)

|

так

|

ПК

|

ні

|

001-999

|

|

ПІБ

|

А(50)

|

так

|

-

|

Ні

|

001-999

|

|

Рахунки

|

|

Код

рахунку

|

9(3)

|

так

|

ПК

|

Ні

|

001-999

|

|

Назва

рахунку

|

А(50)

|

так

|

-

|

Ні

|

-

|

|

Сумма

|

9(5),9(2)

|

так

|

-

|

Ні

|

0001,01-9999,99

|

|

Код

користувача

|

9(3)

|

так

|

ВК

|

ні

|

001-999

|

|

Данні

для розголошення

|

|

Код

данних

|

9(3)

|

так

|

ПК

|

ні

|

001-999

|

|

Назва

данних

|

9(3),9(2)

|

так

|

--

|

ні

|

001,01-999,99

|

|

Тип

розголошення

|

9(10)

|

так

|

-

|

ні

|

-

|

|

Організації

|

|

Код

організації

|

9(3)

|

так

|

ПК

|

ні

|

001-999

|

|

Назва

організації

|

9(3)

|

так

|

-

|

Ні

|

001-999

|

|

Код

данних

|

9(10)

|

так

|

ВК

|

ні

|

-

|

Основними носіями інформації для вирішення

задачі є машинні носії (для збереження та обробки оперативної та

нормативно-довідкової інформації) і паперові носії (для формування відповідної

документації). Розподіл інформації між різними носіями повинен відповідати

вимогам цілісності даних, зручності їх сприйняття, швидкого їх отримання, а

також економії машинної пам'яті та захисту від несанкціонованого доступу.

Відповідальність за достовірність інформації,

внесеної до БД, несуть адміністратор системи, інженер-технолог. Під час роботи

системи здійснюється програмний контроль введення даних: перевіряються окремі

поля на правильність їх введення за існуючою маскою, діапазон змін значень

атрибутів, контролюється наявність кодів в нормативно-довідкових масивах та ін.

Організація збирання і передавання первинної

інформації

Інформацію можна розглядати з позиції її

створення. При цьому допустимо виділяти різні стадії створення інформації та

стадії споживання.

До складу найважливіших інформаційних процедур

(сукупності операцій, пов'язаних із впливом на інформацію) належать: збір

(сприйняття), передача, зберігання, обробка, споживання (використання)

інформації. Крім того виділяють і інші процедури: реєстрація (надання),

розмноження, кодування даних та ін. Часто вони розглядаються разом з основними

процедурами, бо співпадають по часу реалізації, наприклад, збір даних

супроводжується реєстрацією первинних документів.

Кожна процедура поділяється на групу операцій та

окремі операції. В залежності від специфіки інформаційних процедур операції

бувають:

виконавчі - основні;

підготовчі - виконуються з метою підготовки

основних операцій;

контрольні - забезпечують перевірку правильності

здійснення основних операцій.

По технології використання операції групуються

на ручні, машино-ручні та автоматичні.

Збір інформації традиційно супроводжується

одночасно і її реєстрацію, переважно в носіях документальних форм. До

недавнього часу збір інформації здійснювався вручну, і відповідно була ручна та

машино-ручна реєстрація первинних документів (одночасне формування машинного

носія інформації). У випадку оснащення підприємства технічними засобами та

автоматизації процесів обробки даних, тобто при роботі спеціалістів в умовах

АРМ передбачена можливість машино-ручного (реєстрація може бути ручна,

машино-ручна та автоматична) збору інформації. Це полягає в роботі з первинним

друкованим вхідним документом, його ручним заповненням та переносом інформації

з документу до масиву, або отримання екранної форми цього документа з автоматичним

вводом інформації в документ та масив з одночасним виводом його на друк в

заповненому вигляді. При роботі АРМ технологія в багатьох випадках залежить від

побудови програмного забезпечення.

Варіант передачі інформації залежить від того,

яким чином була зареєстрована інформація. Якщо інформація була зареєстрована в

первинному документі, то передача здійснюється кур'єрським способом. Якщо при

реєстрації формується і документ, і машинний носій, то на обробку передається

машинний носій, а документи формуються в пачки і передаються до місця їх

зберігання. Якщо технічні засоби, за допомогою яких реєструються документи,

поєднані каналами зв'язку, то передача здійснюється автоматично. Можливий також

варіант машино-ручної передачі. В цьому випадку інформація, зареєстрована в

документі, набирається на клавіатурі і після перевірки передається по каналам

зв'язку.

Реалізація операцій запису та передачі

інформації по каналам зв'язку в ПК має наступні переваги:

. Спрощується процес формування інформації та її

контролю.

. Реалізується принцип однократної реєстрації

інформації в первинному документі та на машинному носії.

. Механізуються та автоматизуються операції по

підготовці первинних даних.

. Забезпечується висока вірогідність інформації,

яка надходить до ПК.

. Підвищується ефективність використання ПК.

Вибір СКБД

Для практичної реалізації курсового проекту було

обрано програмне забезпечення - MySQL

Забезпечення дієздатності підприємства чи фірми

та можливості їх вижити в сучасних умовах багато в чому залежить не тільки від

наявних ресурсів та кадрів, а й від їх рівня забезпеченості сучасними

технологічними засобами. Дуже важливою складовою сучасних інформаційних

технологій є СУБД. Вибір СУБД - це складна задача, яка передує даталогічному

проектуванню і при розв’язанні якої потрібно оцінити дуже багато факторів. Перш

за все потрібно вміти спрогнозувати перспективи розвитку того підприємства чи

фірми, для якого робиться цей вибір з точки зору розширення функцій і задачі, а

також потрібно вивчити ринок програмних засобів.

СУБД MySQLпідтримує реляційну модель БД та

працює в середовищі Windows. У MySQL усі відомості, що стосуються певної

предметної області, подаються у вигляді сукупності пов'язаних між собою таблиць

і на фізичному рівні зберігаються в багатьох файлах з У цих файла разом з

таблицями зберігаються всі інструментальні засоби для роботи з ними (запити,

звітита модулі). Отже, база даних у середовищі MySQL- це сукупність пов'язаних

між собою таблиць, які належать до однієї теми чи предметної області, та

інструментальних засобів для роботи з ними.

У СУБД є довідкова система, за допомогою якої

можна отримати різну інформацію про поточну робочу ситуацію, що висвічується в

панелі статусу. Однак якщо цієї інформації замало, то після натискання клавіші

F1 на екрані автоматично відображується текст довідки, що відповідає поточній

робочій ситуації. Довідки, що видаються в MySQL, згруповані за темами й

предметними рубриками. Це дає змогу швидко знаходити ті теми й рубрики, які в

даний момент цікавлять користувача.підтримує імпорт даних з інших СУБД (MySQL,

MicrosoftSQLServer, Sybaseта ін), програм електронних таблиць Ехсеl, Lotus,

текстових файлів. Інформацію з бази даних у середовищі MySQL можна також

експортувати в ці самі системи, тобто MySQL може виконувати конвертацію даних з

одного формату в інший.має в своєму арсеналі деякі засоби захисту інформації. У

менюMySQL є спеціальні команди для відновлення БД. Якщо за допомогою цих

команди не вдалося відновити втрачених даних, то необхідно скористатися

останньою резервною копією даних. Відновити базу даних за допомогою спеціальних

командMySQL без резервної копії вдається в тих випадках, коли дані були

пошкоджені в результаті незапланованої зупинки MySQL(наприклад, в результаті

«зависання» системи).містить інструмент шифрування даних, який доцільно

використовувати при транспортуванні бази даних по мережі. Шифрування даних

захищає їх від інших програм і дозволяє їх переглядати лише в середовищі MySQL.

MySQL розпізнає зашифровані дані й автоматично виконує їх дешифрування. Отже,

розглянута СУБД мас розвинений арсенал технологічних засобів, які дають змогу

виконувати процедури проектування, створення та ведення баз даних засобами

СУБД, не потребуючи при цьому написання додаткових програм, які б виконували ці

функції.

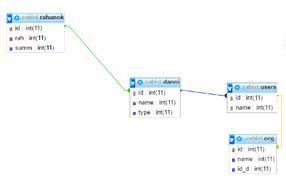

Структури інформаційних масивів

Опис масиву “Довідник користувачів”

Назва масиву - Довідник користувачів

Позначення масиву - users.

Назва носія інформації - МД.

Обсяг масиву - 100000 записи.

Довжина запису - 30 символів.

Метод організації - послідовний.

Ключі упорядкування - код користувача.

Ідентифікатор індексного масиву - RESOURCES 1.

Таблиця 3.3.

|

Найменування

|

Ідентифікатор

у програмі

|

Умовне

позначення у формулах

|

Формат

|

Бізнес

- правила

|

Логічні

та семантичні зв’язки

|

|

|

|

|

Первинний

ключ

|

Умова

на значення

|

Обов’язкове

поле

|

Індексне

поле

|

|

|

Код

користувача

|

id

|

P

|

9(2)

|

ПК

|

-

|

так

|

ІНД

|

-

|

|

ПІБ

|

name

|

|

9(8)

|

-

|

-

|

так

|

-

|

-

|

Опис масиву “Рахунки”

Назва масиву - Масив рахунку користувачів

Позначення масиву - rahunok.

Назва носія інформації - МД.

Обсяг масиву - 3 записи.

Довжина запису - 20 символів.

Метод організації - послідовний.

Ключі упорядкування - код речовини.

Ідентифікатор індексного масиву - USES_

RESOURCES_1.

Таблиця 3.4.

|

Найменування

|

Ідентифікатор

у програмі

|

Умовне

позначення у формулах

|

Формат

|

Бізнес

- правила

|

Логічні

та семантичні зв’язки

|

|

|

|

|

Первинний

ключ

|

Умова

на значення

|

Обов’язкове

поле

|

Індексне

поле

|

|

|

Код

рахунку

|

Id

|

P

|

9(2)

|

ПК

|

-

|

так

|

ІНД

|

USES_

RESOURCES

|

|

Назва

рахунку

|

Rah

|

K

|

9(12)

|

-

|

-

|

так

|

-

|

-

|

|

Сумма

|

summ

|

D

|

9(6)

|

-

|

-

|

так

|

-

|

-

|

Опис масиву “Данні для розголошення ”

Назва масиву - Данні про розголошення

Позначення масиву - danni.

Назва носія інформації - МД.

Обсяг масиву - 5 записів.

Довжина запису - 30 символів.

Метод організації - послідовний.

Ключі упорядкування - код ресурсу, дата

нарахування.

Ідентифікатор індексного масиву - ZVIT3.

Таблиця 3.5.

|

Найменування

|

Ідентифікатор

у програмі

|

Умовне

позначення у формулах

|

Формат

|

Бізнес

- правила

|

Логічні

та семантичні зв’язки

|

|

|

|

|

Первинний

ключ

|

Умова

на значення

|

Обов’язкове

поле

|

Індексне

поле

|

|

|

Код

данних

|

ID

|

P

|

9(2)

|

ПК

|

-

|

так

|

ІНД

|

-

|

|

Назва

данних

|

name

|

R

|

А(30)

|

-

|

-

|

так

|

-

|

-

|

|

Тип

розголошення

|

type

|

K

|

9(12)

|

-

|

-

|

так

|

-

|

Опис масиву “Організації”

Назва масиву - Довідник організацій

Позначення масиву - org.

Назва носія інформації - МД.

Обсяг масиву - 2 записи.

Довжина запису - 30 символів.

Метод організації - послідовний.

Ключі упорядкування - код продукції.

Ідентифікатор індексного масиву - DOV_TOV 1.

Таблиця 3.6.

|

Найменування

|

Ідентифікатор

у програмі

|

Умовне

позначення у формулах

|

Формат

|

Бізнес

- правила

|

Логічні

та семантичні зв’язки

|

|

|

|

|

Первинний

ключ

|

Умова

на значення

|

Обов’язкове

поле

|

Індексне

поле

|

|

|

Код

організації

|

ID

|

IP

|

9(2)

|

ПК

|

-

|

так

|

ІНД

|

-

|

|

Назва

організації

|

name

|

NP

|

А(30)

|

-

|

-

|

так

|

-

|

-

|

|

Код

данних

|

Id_d

|

dn

|

А(30)

|

-

|

-

|

так

|

-

|

-

|

Детальні вимоги

Діаграми послідовності

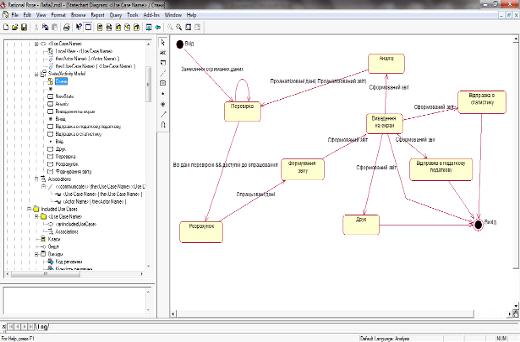

Рис. 3.1. Діаграми послідовності

.2 Технічне забезпечення

Вибір структури комплексу технічних засобів,

зокрема мережних зв’язків для обміну даними між користувачами та базою даних,

зв’язків між базою даних та інформаційною системою, обґрунтований потребами

обраного програмного забезпечення в машинних ресурсах і концепції

клієнт-серверної архітектури проектованої системи.

Структурна схема комплексу технічних засобів,

розміщених в обчислювальній мережі представлена на рис. 3.2.

Рис.3.2.Структурна схема комплексу технічних

засобів

Схема демонструє склад комплексу технічних

засобів і зв'язок між окремими технічними засобами та групами технічних

засобів, об'єднаними за певними логічними ознаками (сумісному виконанню окремих

або декількох функцій, однаковому призначенню). Перевагою запропонованої схеми

є можливість віддаленого доступу операторів до сервера БД для покращення

зручності їх роботи.

Комплекс технічних засобів СППР є достатнім для

виконання всіх автоматизованих функцій СППР.

Безпека є важливою складовою будь-якого продукту

і будь-якого підприємства. Велику увагу потрібно приділити розробці методів

захисту від несанкціонованого доступу до даних системи і забезпечення заданої

достовірності захисту даних в процесі функціонування комп’ютерної системи,

оскільки база даних призначена для використання у мережі Інтернет.

Рекомендації з підтримання безпеки інформаційної

системи

Перед встановленням інформаційної системи варто

провести заходи з підвищення фізичної безпеки. Фізична і логічна ізоляція

складає основу безпеки інформаційної системи.

Для підвищення фізичної безпеки встановлення

інформаційної системи необхідне виконання наступних дій:

розташувати сервер БД в приміщенні, не