Анализ программного обеспечения для реализации основных методов защиты информации

Введение

программный корпоративный защита безопасность

В последнее время все чаще стал встречаться термин -

«информационное общество». С точки зрения анализа изменения производительных

сил и производственных отношений, «информационное общество» может быть определено

как общество, в котором основным предметом труда большей части людей являются

информация и знания, а орудием труда - информационные технологии.

Информационные технологии, основанные на новейших достижениях

электронно-вычислительной техники, которые получили название новых

информационных технологий (НИТ), находят все большее применение в различных

сферах деятельности. Новые информационные технологии создают новое

информационное пространство и открывают совершенно новые, ранее неизвестные и

недоступные возможности, которые коренным образом меняют представления о

существовавших ранее технологиях получения и обработки информации. Компьютеры,

часто объединенные в сети, могут предоставлять доступ к колоссальному

количеству самых разнообразных данных. Все больше и больше отраслей

человеческой деятельности становятся настолько сильно пронизаны этими новыми

информационными технологиями, насколько и зависимы от них. Предоставляя

огромные возможности, информационные технологии, вместе с тем, несут в себе и большую

опасность, создавая совершенно новую, мало изученную область для возможных

угроз, реализация которых может приводить к непредсказуемым и даже

катастрофическим последствиям. Все увеличивается число компьютерных

преступлений, что может привести в конечном счете к подрыву экономики. Сбой в

информационных технологиях применяемых в управлении атомными станциями или

химическими предприятиями может привести к экологическим катастрофам. И поэтому

должно быть ясно, что информация - это ресурс, который надо защищать. Ущерб от

возможной реализации угроз можно свести к минимуму, только приняв меры, которые

способствуют обеспечению информации. Под угрозой безопасности понимается

действие или событие, которое может привести к разрушению, искажению или

несанкционированному использованию ресурсов сети, включая хранимую,

обрабатываемую информацию, а также программные и аппаратные средства.

Угрозы подразделяются на случайные (непреднамеренные) и

умышленные. Источником первых могут быть ошибочные действия пользователей, выход

из строя аппаратных средств и другие [1].

Умышленные угрозы подразделяются на пассивные и активные.

Пассивные угрозы не разрушают информационные ресурсы. Их задача -

несанкционированно получить информацию. Активные угрозы преследуют цель

нарушать нормальный процесс функционирования систем обработки информации, путем

разрушения или радиоэлектронного подавления линий, сетей, вывода из строя

компьютеров, искажения баз данных и т.д. Источниками активных угроз могут быть

непосредственные действия физических лиц, программные вирусы и т.д.

Целью данной дипломной работы является анализ программного

обеспечения для реализации основных методов защиты информации и анализ

защищенности информации на предприятии ТОО «IT-Line» с учетом быстрого развития

информационных технологий и новых угроз безопасности, а так же выработку

соответствующих мер по их устранению.

Задачи, которые предстоит решить:

1. Проанализировать программные средства защиты от

вредоносного программного обеспечения, криптографические программные средства

защиты информации, межсетевые экраны, системы обнаружения вторжения.

. Проанализировать общую характеристику объекта защиты;

3. Выработать меры защиты от выявленных угроз.

Объектом исследования дипломной работы является современное

программное обеспечение для реализации защиты информации на предприятии.

Методы исследования: аналитический обзор литературы,

программных систем.

Дипломная работа состоит из введения, двух разделов,

заключения, списка использованных источников. Работа содержит 4 таблицs и 12 рисунков. Список

используемой литературы содержит 29 наименование.

1.

Информационная безопасность

1.1 Классификация способов и средств защиты

информации

Вопрос защиты информации поднимается уже с тех пор, как

только люди научились письменной грамоте. Всегда существовала информацию,

которую должны знать не все. Люди, обладающие такой информацией, прибегали к

разным способам ее защиты. Из известных примеров это такие способы как

тайнопись (письмо симпатическими чернилами), шифрование («тарабарская грамота»,

шифр Цезаря, более совершенные шифры замены, подстановки). В настоящее время

всеобщей компьютеризации благополучие и даже жизнь многих людей зависят от

обеспечения информационной безопасности множества компьютерных систем обработки

информации, а также контроля и управления различными объектами. К таким

объектам (их называют критическими) можно отнести системы телекоммуникаций,

банковские системы, атомные станции, системы управления воздушным и наземным

транспортом, а также системы обработки и хранения секретной и конфиденциальной

информации. Для нормального и безопасного функционирования этих систем

необходимо поддерживать их безопасность и целостность [2].

Для решения проблемы защиты информации основными средствами,

используемыми для создания механизмов защиты принято считать:

Технические средства - реализуются в виде

электрических, электромеханических, электронных устройств. Вся совокупность

технических средств принято делить на:

1. аппаратные - устройства, встраиваемые непосредственно

в аппаратуру, или устройства, которые сопрягаются с аппаратурой системы

обработки данных по стандартному интерфейсу (схемы контроля информации по

четности, схемы защиты полей памяти по ключу, специальные регистры);

2. физические - реализуются в виде автономных устройств

и систем (электронно-механическое оборудование охранной сигнализации и

наблюдения. Замки на дверях, решетки на окнах).

Программные средства - программы, специально

предназначенные для выполнения функций, связанных с защитой информации.

В ходе развития концепции защиты информации специалисты

пришли к выводу, что использование какого-либо одного из выше указанных

способов защиты, не обеспечивает надежного сохранения информации. Необходим

комплексных подход к использованию и развитию всех средств и способов защиты

информации. В результате были созданы следующие способы защиты информации:

Препятствие - физически преграждает злоумышленнику

путь к защищаемой информации (на территорию и в помещения с аппаратурой,

носителям информации).

Управление доступом - способ защиты

информации регулированием использования всех ресурсов системы (технических,

программных средств, элементов данных).

Управление доступом включает следующие функции защиты:

1. идентификацию пользователей, персонала и ресурсов

системы, причем под идентификацией понимается присвоение каждому названному

выше объекту персонального имени, кода, пароля и опознание субъекта или объекта

про предъявленному им идентификатору;

2. проверку полномочий, заключающуюся в проверке

соответствия дня недели, времени суток, а также запрашиваемых ресурсов и

процедур установленному регламенту;

. разрешение и создание условий работы в пределах

установленного регламента;

. регистрацию обращений к защищаемым ресурсам;

. реагирование (задержка работ, отказ, отключение,

сигнализация) при попытках несанкционированных действий.

Маскировка - способ защиты информации путем ее

криптографического. При передаче информации по линиям связи большой

протяженности криптографическое закрытие является единственным способом

надежной ее защиты.

Регламентация - заключается в

разработке и реализации в процессе функционирования системы обработки данных

комплексов мероприятий, создающих такие условия автоматизированной обработки и

хранения защищаемой информации, при которых возможности несанкционированного

доступа к ней сводились бы к минимуму. Для эффективной защиты необходимо строго

регламентировать структурное построение системы обработки данных (архитектура

зданий, оборудование помещений, размещение аппаратуры), организацию и

обеспечение работы всего персонала.

Принуждение - пользователи и персонал системы

обработки данных вынуждены соблюдать правила обработки и использования

защищаемой информации под угрозой материальной, административной или уголовной

ответственности.

Рассмотренные способы защиты информации реализуются

применением различных средств защиты, причем различают технические,

программные, организационные законодательные и морально-этические средства [3].

1.2

Анализ программного обеспечения для реализации основных методов защиты

информации

Программные

средства защиты от вредоносного программного обеспечения

Вредоносная программа - компьютерная программа или переносной

код, предназначенный для реализации угроз информации, хранящейся в компьютерной

системе, либо для скрытого нецелевого использования ресурсов системы, либо

иного воздействия, препятствующего нормальному функционированию компьютерной

системы [4].

К вредоносному программному обеспечению относятся сетевые

черви, классические файловые вирусы, троянские программы, хакерские утилиты и прочие

программы, наносящие заведомый вред компьютеру, на котором они запускаются на

выполнение, или другим компьютерам в сети.

Независимо от типа, вредоносные программы способны наносить

значительный ущерб, реализуя любые угрозы информации - угрозы нарушения

целостности, конфиденциальности, доступности.

Местом глобального распространения вредоносных программ

является, конечно же, Internet.

Интернет, без сомнения, вещь в наше время нужная, для кого-то

просто необходимая. За небольшой отрезок времени можно найти нужную информацию,

ознакомиться с последними новостями, а также пообщаться с множеством людей и

все это не выходя из дома, офиса и т.д. Но не забывайте, что по этой «толстой

трубе» хакеры легко могут влезть в ваш компьютер и получить доступ к вашей личной

информации.

Хотя поставщики аппаратного и программного обеспечения, а

также официальные лица в правительстве принимают позы защитников личной

информации, в которую постороннее вторжение недопустимо, имеются серьезные

основания опасаться, что наши путешествия по Internet не останутся без внимания

чьих-то «внимательных» глаз, анонимность и безопасность не гарантируется.

Хакеры могут легко читать послания по электронной почте, а Web-серверы

протоколируют все и вся, включая даже перечень просматриваемых Web-страниц.

Эволюция вирусных систем

1949 год. Американский ученый венгерского происхождения Джон

фон Науманн (John von Naumann) разработал математическую теорию создания

самовоспроизводящихся программ. Это была первая теория создания компьютерных

вирусов, вызвавшая весьма ограниченный интерес у научного сообщества.

В начале 60-х инженеры из американской компании Bell

Telephone Laboratories - В.А. Высотский, Г.Д. Макилрой и Роберт Моррис -

создали игру «Дарвин». Игра предполагала присутствие в памяти вычислительной

машины так называемого супервизора, определявшего правила и порядок борьбы

между собой программ-соперников, создававшихся игроками. Программы имели

функции исследования пространства, размножения и уничтожения. Смысл игры

заключался в удалении всех копий программы противника и захвате поля битвы.

Конец 60-х - начало 70-х годов. Появление первых вирусов. В

ряде случаев это были ошибки в программах, приводивших к тому, что программы

копировали сами себя, засоряя жесткий диск компьютеров, что снижало их продуктивность,

однако считается, что в большинстве случаев вирусы сознательно создавались для

разрушения. Вероятно, первой жертвой настоящего вируса, написанного

программистом для развлечения, стал компьютер Univax 1108. Вирус назывался

Pervading Animal и заразил только один компьютер - на котором и был создан [5].

Проблема вредоносных программ - рекламных и шпионских -

заслуживает повышенного внимания как одна из самых главных неприятностей, с

которыми ежедневно сталкиваются современные пользователи компьютеров. Их

пагубное воздействие проявляется в том, что они подрывают принцип надёжности

компьютера и нарушают неприкосновенность личной жизни, нарушают

конфиденциальность и разрывают отношения между защищёнными механизмами работы

компьютера, посредством некоторых комбинаций шпионских действий. Подобные

программы часто появляются без ведома получателя, и даже при обнаружении от них

трудно избавиться. Заметное снижение производительности, беспорядочная смена

пользовательских настроек и появление новых сомнительных панелей инструментов

или аддонов являются лишь немногими страшными последствиями заражения «шпионом»

или рекламной программой. «Шпионы» и другие вредоносные программы могут также

прилаживаться к более незаметным режимам функционирования компьютера и глубоко

внедряться в сложные механизмы работы операционной системы так, чтобы в

значительной степени осложнить их обнаружение и уничтожение.

Снижение производительности является, наверное, самым

заметным последствием вредоносных программ, так как напрямую влияет на работу

компьютера до такой степени, что даже непрофессионал может это обнаружить. Если

пользователи не так настораживаются, когда то и дело всплывают рекламные окна,

пусть компьютер и не подключён к Интернету, то снижение отзывчивости операционной

системы, поскольку потоки вредоносного кода конкурируют с системой и полезными

программами, явно говорит о появлении проблем. Меняются программные настройки,

таинственным образом добавляются новые функции, необычные процессы появляются в

диспетчере задач (иногда их бывает и десяток), или программы ведут себя так,

будто их использует кто-то другой, а вы потеряли над ними контроль. Побочные

эффекты вредоносных программ (будь то рекламная или шпионская программа)

приводят к серьёзным последствиям, и, тем не менее, многие пользователи

продолжают вести себя легкомысленно, открывая настежь дверь к своему компьютеру

[6].

В современном Интернет в среднем каждое тридцатое письмо

заражено почтовым червем, около 70% всей корреспонденции - нежелательна. С

ростом сети Интернет увеличивается количество потенциальных жертв

вирусописателей, выход новых операционных систем влечет за собой расширение

спектра возможных путей проникновения в систему и вариантов возможной

вредоносной нагрузки для вирусов. Современный пользователь компьютера не может

чувствовать себя в безопасности перед угрозой стать объектом чей-то злой шутки

- например, уничтожения информации на винчестере - результатов долгой и

кропотливой работы, или кражи пароля на почтовую систему. Точно так же

неприятно обнаружить себя жертвой массовой рассылки конфиденциальных файлов или

ссылки на порно-сайт. Кроме уже ставших привычными краж номеров кредитных карт,

участились случаи воровства персональных данных игроков различных онлайновых

игр - Ultima Online, Legend of Mir, Lineage, Gamania. В России также

зафиксированы случаи с игрой «Бойцовский клуб», где реальная стоимость

некоторых предметов на аукционах достигает тысяч долларов США. Развитие

получили и вирусные технологии для мобильных устройств. В качестве пути проникновения

используются не только Bluetooth-устройства, но и обычные MMS-сообщения (червь

ComWar).

Разновидности вредоносных программ

Компьютерный вирус - разновидность

компьютерных программ, отличительной особенностью которой является способность

к размножению (саморепликация). В дополнение к этому вирусы могут повредить или

полностью уничтожить все файлы и данные, подконтрольные пользователю, от имени

которого была запущена заражённая программа, а также повредить или даже

уничтожить операционную систему со всеми файлами в целом.

Неспециалисты к компьютерным вирусам иногда причисляют и

другие виды вредоносных программ, такие как трояны, программы-шпионы и даже

спам. (Спам (англ. spam) - рассылка коммерческой, политической и иной рекламы

или иного вида сообщений лицам, не выражавшим желания их получать. Легальность

массовой рассылки некоторых видов сообщений, для которых не требуется согласие

получателей, может быть закреплена в законодательстве страны. Например, это

может касаться сообщений о надвигающихся стихийных бедствиях, массовой

мобилизации граждан и т.п. В общепринятом значении термин «спам» в русском

языке впервые стал употребляться применительно к рассылке электронных писем)

Известны десятки тысяч компьютерных вирусов, которые распространяются через

Интернет по всему миру, организуя вирусные эпидемии [7].

Вирусы распространяются, внедряя себя в исполняемый код

других программ или же заменяя собой другие программы. Какое-то время даже

считалось, что, являясь программой, вирус может заразить только программу -

какое угодно изменение не-программы является не заражением, а просто

повреждением данных. Подразумевалось, что такие копии вируса не получат

управления, будучи информацией, не используемой процессором в качестве

инструкций. Так, например неформатированный текст не мог бы быть переносчиком

вируса.

Однако позднее злоумышленники добились, что вирусным

поведением может обладать не только исполняемый код, содержащий машинный код

процессора. Были написаны вирусы на языке пакетных файлов. Потом появились

макровирусы, внедряющиеся через макросы в документы таких программ, как

Microsoft Word и Excel.

Некоторое время спустя взломщики создали вирусы, использующие

уязвимости в популярном программном обеспечении (например, Adobe Photoshop,

Internet Explorer, Outlook), в общем случае обрабатывающем обычные данные.

Вирусы стали распространяться посредством внедрения в последовательности данных

(например, картинки, тексты, и т.д.) специального кода, использующего

уязвимости программного обеспечения.

Троянская программа (также - троян, троянец,

троянский конь, трой) - вредоносная программа, проникающая на компьютер под

видом безвредной - кодека, скринсейвера, хакерского ПО и т.д.

«Троянские кони» не имеют собственного механизма

распространения, и этим отличаются от вирусов, которые распространяются,

прикрепляя себя к безобидному ПО или документам, и «червей», которые копируют

себя по сети. Впрочем, троянская программа может нести вирусное тело - тогда

запустивший троянца превращается в очаг «заразы».

Троянские программы крайне просты в написании: простейшие из

них состоят из нескольких десятков строк кода на Visual Basic или C++.

Название «троянская программа» происходит от названия

«троянский конь» - деревянный конь, по легенде, подаренный древними греками

жителям Трои, внутри которого прятались воины, впоследствии открывшие

завоевателям ворота города. Такое название, прежде всего, отражает скрытность и

потенциальное коварство истинных замыслов разработчика программы.

Троянская программа, будучи запущенной на компьютере, может:

1. мешать работе пользователя (в шутку, по ошибке или

для достижения каких-либо других целей);

2. шпионить за пользователем;

. использовать ресурсы компьютера для какой-либо

незаконной (а иногда и наносящей прямой ущерб) деятельности и т.д.

Маскировка троянской программы. Для того, чтобы

спровоцировать пользователя запустить троянца, файл программы (его название,

иконку программы) называют служебным именем, маскируют под другую программу

(например, установки другой программы), файл другого типа или просто дают

привлекательное для запуска название, иконку и т.п. Злоумышленник может

перекомпилировать существующую программу, добавив к её исходному коду

вредоносный, а потом выдавать за оригинал или подменять его.

Чтобы успешно выполнять эти функции, троянец может в той или

иной степени имитировать (или даже полноценно заменять) задачу или файл данных,

под которые она маскируется (программа установки, прикладная программа, игра,

прикладной документ, картинка). Схожие вредоносные и маскировочные функции также

используются компьютерными вирусами, но в отличие от них, троянские программы

не умеют распространяться самостоятельно.

Троянские программы помещаются злоумышленником на открытые

ресурсы (файл-серверы, открытые для записи накопители самого компьютера),

носители информации или присылаются с помощью служб обмена сообщениями

(например, электронной почтой) из расчета на их запуск на конкретном, входящем

в определенный круг или произвольном «целевом» компьютере.

Иногда использование троянов является лишь частью

спланированной многоступенчатой атаки на определенные компьютеры, сети или

ресурсы (в том числе, третьи).

Методы удаления. Трояны обладают множеством видов и форм,

поэтому не существует абсолютно надёжной защиты от них.

Для обнаружения и удаления троянов необходимо использовать

антивирусные программы. Если антивирус сообщает, что при обнаружении трояна он

не может удалить его, то можно попробовать выполнить загрузку ОС с

альтернативного источника и повторить проверку антивирусом. Если троян

обнаружен в системе, то его можно также удалить вручную (рекомендуется

«безопасный режим»).

Чрезвычайно важно для обнаружения троянов и другого

вредоносного ПО, регулярно обновлять антивирусную базу данных установленного на

компьютере антивируса, так как ежедневно появляется множество новых вредоносных

программ [8].

Сетевой червь - разновидность самовоспроизводящихся

компьютерных программ, распространяющихся в локальных и глобальных компьютерных

сетях. Червь является самостоятельной программой.

Одни из первых экспериментов по использованию компьютерных

червей в распределённых вычислениях были проведены в исследовательском центре

Xerox в Пало Альто Джоном Шочем (John Shoch) и Йоном Хуппом (Jon Hupp) в 1978.

Термин возник под влиянием научно-фантастических романов Дэвида Герролда «Когда

ХАРЛИ исполнился год» и Джона Браннера «На ударной волне»

Одним из наиболее известных компьютерных червей является

«Червь Морриса», написанный Робертом Моррисом (Robert Morris) младшим, который

был в то время студентом Корнельского Университета. Распространение червя

началось 2 ноября 1988, после чего червь быстро заразил большое количество

компьютеров, подключённых к интернету.

Черви могут использовать различные механизмы («векторы»)

распространения. Некоторые черви требуют определенного действия пользователя

для распространения (например, открытия инфицированного сообщения в клиенте

электронной почты). Другие черви могут распространяться автономно, выбирая и

атакуя компьютеры в полностью автоматическом режиме. Иногда встречаются черви с

целым набором различных векторов распространения, стратегий выбора жертвы, и

даже эксплойтов под различные операционные системы.

Часто выделяют так называемые ОЗУ-резидентные черви, которые

могут инфицировать работающую программу и находиться в ОЗУ, при этом не

затрагивая жёсткие диски. От таких червей можно избавиться перезапуском

компьютера (и, соответственно, сбросом ОЗУ). Такие черви состоят в основном из

«инфекционной» части: эксплойта (шелл-кода) и небольшой полезной нагрузки

(самого тела червя), которая размещается целиком в ОЗУ. Специфика таких червей

заключается в том, что они не загружаются через загрузчик как все обычные

исполняемые файлы, а значит, могут рассчитывать только на те динамические

библиотеки, которые уже были загружены в память другими программами.

Также существуют черви, которые после успешного инфицирования

памяти сохраняют код на жёстком диске и принимают меры для последующего запуска

этого кода (например, путём прописывания соответствующих ключей в реестре

Windows). От таких червей можно избавиться только при помощи антивируса или

подобных инструментов. Зачастую инфекционная часть таких червей (эксплойт,

шелл-код) содержит небольшую полезную нагрузку, которая загружается в ОЗУ и

может «догрузить» по сети непосредственно само тело червя в виде отдельного

файла. Для этого некоторые черви могут содержать в инфекционной части простой

TFTP-клиент. Загружаемое таким способом тело червя (обычно отдельный

исполняемый файл) теперь отвечает за дальнейшее сканирование и распространение

уже с инфицированной системы, а также может содержать более серьёзную,

полноценную полезную нагрузку, целью которой может быть, например, нанесение

какого-либо вреда (например, DoS-атаки).

Большинство почтовых червей распространяются как один файл.

Им не нужна отдельная «инфекционная» часть, так как обычно пользователь-жертва

при помощи почтового клиента добровольно скачивает и запускает червя целиком.

Анализ антивирусных программ

Евгений Касперский в 1992 году использовал следующую

классификацию антивирусов в зависимости от их принципа действия (определяющего

функциональность) [9]:

1. Сканеры (устаревший вариант - «полифаги») -

определяют наличие вируса по базе сигнатур, хранящей сигнатуры (или их

контрольные суммы) вирусов. Их эффективность определяется актуальностью

вирусной базы и наличием эвристического анализатора (см.: Эвристическое

сканирование).

2. Ревизоры (класс, близкий к IDS) - запоминают

состояние файловой системы, что делает в дальнейшем возможным анализ изменений.

. Сторожа (мониторы) - отслеживают потенциально

опасные операции, выдавая пользователю соответствующий запрос на разрешение /

запрещение операции.

. Вакцины - изменяют прививаемый файл таким образом,

чтобы вирус, против которого делается прививка, уже считал файл заражённым. В

современных (2007 год) условиях, когда количество возможных вирусов измеряется

сотнями тысяч, этот подход неприменим.

1. Современные антивирусы сочетают все вышесказанные

функции.

2. Антивирусы так же можно разделить на:

. Продукты для домашних пользователей:

. Собственно антивирусы;

. Комбинированные продукты (например, к классическому

антивирусу добавлен антиспам, файрвол, антируткит и т.д.);

. Корпоративные продукты:

. Серверные антивирусы;

. Антивирусы на рабочих станциях («endpoint»).

Avast! Home Edition

Вместо простого «серого» окна мы видим оригинальный

пластичный интерфейс темно-синего цвета. Для запуска достаточно выбрать, что

именно требуется проверить - локальные, сменные диски или отдельные директории,

- и нажать кнопку «Start». Можно также определить качество проверки (Quick,

Standard или Thorough) и необходимость включения в нее архивов. Предусмотрен,

естественно, и резидентный монитор, перехватывающий вирусы на лету.

AVG Anti-Virus

Антивирус обладает наличием всех необходимых функций для

защиты компьютера от вирусов. Антивирус включает в себя следующие компоненты:

сканер, монитор, сканер электронной почты, систему автоматического обновления

антивирусной базы через Интернет. Программа может как находить, так и лечить

заражённые вирусами файлы. Для безопасного хранения и лечения заражённых файлов

в этой антивирусной программе реализована функция Вирусного хранилища, в

котором и происходят все операции с зараженными вирусами файлами. Этот

антивирус умеет совместно работать с файрволлами сторонних производителей (поддерживается

работа с Kerio Personal, Zone Alarm Pro и файерволлом, встроенным в Windows

XP), что позволяет надёжно защитить компьютер от различных интернет-угроз и

вирусных атак.

AVIRA Antivirus for Windows Desktop

Лёгкий в использовании антивирус. Обнаруживает почтовые

вирусы, троянов, шпионов, червей, двойное расширение файлов и т.д. Есть

автоматическое обновление баз и мониторинг в реальном времени. Планировщик и

эвристический анализ.

Dr. Web

Хороший отечественный антивирус с высокой степенью

«подозрительности». Отличается высокой скоростью. Возможности: - полная

проверка всей системной памяти Windows; - автоматическое обновление через

Интернет; - резидентный антивирусный контроль файлов (сторож SpIDer); -

интеллектуальная технология контроля вирусной активности SpIDer-Netting. Как и

Антивирус Касперского «висит в памяти», сканируя на вирусы все файлы. По

сравнению с Антивирус Касперского более быстрый, но может пропускать вирусы

если вы не будете скачивать обновления антивирусной базы. Реализована проверка

почтовых файлов, кодированных программами UENCODE и MIME, и проверка

альтернативных потоков данных (ADS) для файловой системы NTFS.

Dr. Web CureIT

Бесплатный аналог известного антивирусного пакета Dr. Web с

несколько урезанной функциональностью.

Eset NOD32

NOD32 представляет полностью интегрированный комплекс

программных средств, характеризующихся высочайшим уровнем обнаружения,

скоростью сканирования и феноменально низкой нагрузкой на системные ресурсы,

что отмечено многими престижными международными наградами.

Kaspersky Antivirus

Пакет антивирусных инструментов Лаборатории Касперского. В

состав включены программа-резидент, сканер диска, ScriptChecker, набор баз

данных по вирусам. Многочисленные настройки по времени автоматического запуска

программы сканирования на вирусы, по типам файлов для сканирования. Мощные

эвристические алгоритмы поиска. Kaspersky Anti-Virus Monitor - программа,

постоянно находящаяся в оперативной памяти компьютера и отслеживающая все в ней

происходящее. Kaspersky Anti-Virus Scanner - модуль для качественного

сканирования содержимого дисков вашего компьютера с возможностью настройки

глубины, приоритета и массы других параметров проверки. Kaspersky Anti-Virus

Updater - программа обновления вирусных баз, которые используются другими модулями

для обнаружения зараженных объектов. Kaspersky Anti-Virus Control Centre -

управляющая оболочка Антивируса Касперского, выступающая в роли

интеллектуального планировщика. Kaspersky Anti-Virus Mail Checker - программа,

предназначенная для обеспечения антивирусной защиты пользователей, применяющих

для работы с электронной почтой программу Microsoft Outlook. Kaspersky

Anti-Virus Rescue Disk - компонент пакета Антивирус Касперского,

предназначенный для создания комплекта дисков аварийного восстановления.

Kaspersky Anti-Virus Script Checker - сервис для защиты от скрипт-вирусов,

которые могут содержаться в письмах и на web-страницах. Антивирус Касперского

обнаруживает вирусы в архивированных и упакованных файлах более 700 форматов, а

также лечит файлы форматов ZIP, ARJ, CAB и RAR [10].

Kaspersky Worm Removal Tool

Бесплатная утилита для нейтрализации наиболее

распространенных вирусов-червей. В случае обнаружения вируса Kaspersky Worm

Removal Tool, удаляет его и восстанавливает поврежденные записи в реестре. При

запуске программы из командной строки есть возможность ключами настроить

параметры сканирования. Можно проверить, как локальные, так и сетевые диски.

Norton AntiVirus

Norton AntiVirus является одной из лучших антивирусных

программ на мировом рынке. Автоматически удаляет вирусы, интернет-червей и

троянские компоненты, не создавая помех работе пользователя. Есть функция

Norton Internet Worm Protection (Защита от интернет-червей) позволяет

блокировать ряд наиболее сложных и опасных червей (например, Blaster и Sasser)

до того, как они проникнут в компьютерную систему. Кроме того, Norton AntiVirus

в состоянии обнаруживать «шпионские» модули и другие угрозы, не являющиеся

вирусными по своей природе.

Panda Antivirus Platinum

Удобный и простой в настройке антивирус. Panda обладает

функциями проверки исходящей и входящей почты, в ней есть эвристический анализ

и возможность создания аварийных дискет. Есть также функции, позволяющие

обезопасить компьютер от таких неприятных вещей, как утилиты скрытого

управления, программы, автоматически производящие дозвон до провайдера, и

программы-шутки.

USB Disk Security

Программа, которая обеспечивает вам 100% защиту от

вредоносных программ и вирусов распространяемых через сменные носители (USB

флешки, карты памяти, внешние жесткие диски и другие носители подключаемые

через USB порт). Программа проста в обращении, не требовательны к системным

ресурсам и относиться к категории «поставил и забыл». Программа полностью

совместима с современными антивирусами что позволяет вам обеспечить наибольшую

защиту при использовании их вместе.

Как и следовало ожидать, назвать среди рассмотренных здесь

программ, лучший антивирусник невозможно, ведь критериев, которыми могут

руководствоваться пользователи при выборе, множество. Несомненно одно - все

решения заслуживают внимания пользователей и относятся к числу достойных. При

этом самым функциональным среди них является «Антивирус Касперского»,

обеспечивающий комплексную защиту от наиболее широкого спектра угроз и

обладающий впечатляющими возможностями настройки. А вот в плане сочетания

высокой функциональности и комфортности использования (то есть простоты

применения и минимальной «заметности» в процессе фоновой работы) нам в большей

степени приглянулся Eset NOD32. Антивирусы Avast! AntiVirus и Avira AntiVir

также нетребовательны к системным ресурсам и потому при работе в фоновом режиме

ведут себя скромно, но их возможности устроят не всех пользователей. В первом,

к примеру, недостаточен уровень эвристического анализа, во втором пока нет

русскоязычной локализации и, на наш взгляд, не очень удобно организовано

управление модулями.

Что касается Norton AntiVirus и Dr. Web, то при всей

популярности в мире первого и заслуженном признании за былые заслуги второго,

пальма первенства в рассматриваемом нами ракурсе явно не на их стороне. Norton

AntiVirus, несмотря на то, что последняя его версия гораздо шустрее (в

сравнении с предыдущими) в работе и отличается лучше продуманным интерфейсом,

по-прежнему заметно нагружает систему и довольно медленно реагирует на запуск

тех или иных функций. Хотя справедливости ради, надо заметить, что само

сканирование он производит быстро. А Dr. Web на фоне прочих антивирусов не

очень впечатляет, ведь его возможности ограничены защитой файлов и почты, но у

него есть свой плюс - это самый простой среди рассмотренных антивирусов [11].

Таблица 1. Сравнение функциональности антивирусных решений

|

Функции

|

Антивирус

Касперского

|

ESET

NOD 32

|

Norton

Antivirus

|

Dr.

Web

|

Avast

|

Avira

|

AVG

|

Panda

|

|

Виды

сканирования

|

Быстрое

(ограничена зона сканирования), полное и выборочное

|

Сканирование Smart (не требует настроек) и выборочное

сканирование

|

Быстрое, полное

и пользовательское

|

Быстрая, полная

и выборочная

|

быстрое,

стандартное и тщательное

|

полное и

локальное

|

полное и

локальное

|

полное и

локальное

|

Шпионское программное обеспечение

Spyware (шпионское программное обеспечение) - программа,

которая скрытным образом устанавливается на компьютер с целью полного или

частичного контроля за работой компьютера и пользователя без согласия

последнего.

В настоящий момент существует множество определений и

толкований термина spyware. Организация «Anti-Spyware Coalition», в которой

состоят многие крупные производители антишпионского и антивирусного

программного обеспечения, определяет его как мониторинговый программный продукт,

установленный и применяемый без должного оповещения пользователя, его согласия

и контроля со стороны пользователя, то есть несанкционированно установленный

[12].

Особенности функционированиямогут осуществлять

широкий круг задач, например:

1. собирать информацию о привычках пользования

Интернетом и наиболее часто посещаемые сайты (программа отслеживания);

2. запоминать нажатия клавиш на клавиатуре (кейлоггеры)

и записывать скриншоты экрана (screen scraper) и в дальнейшем отправлять

информацию создателю spyware;

. несанкционированно и удалённо управлять компьютером

(remote control software) - бэкдоры, ботнеты, droneware;

. инсталлировать на компьютер пользователя

дополнительные программы;

. использоваться для несанкционированного анализа

состояния систем безопасности (security analysis software) - сканеры портов и

уязвимостей и взломщики паролей;

. изменять параметры операционной системы (system

modifying software) - руткиты, перехватчики управления (hijackers) и пр. -

результатом чего является снижение скорости соединения с Интернетом или потеря

соединения как такового, открывание других домашних страниц или удаление тех

или иных программ;

. перенаправлять активность браузеров, что влечёт за

собой посещение веб-сайтов вслепую с риском заражения вирусами.

Законные виды применения «потенциально нежелательных

технологий»:

1. Tracking Software (программы отслеживания) широко и

совершенно законно применяются для мониторинга персональных компьютеров.

2. Adware может открыто включаться в состав бесплатного

и условно-бесплатного программного обеспечения, и пользователь соглашается на

просмотр рекламы, чтобы иметь какую-либо дополнительную возможность (например -

пользоваться данной программой бесплатно). В таком случае наличие программы для

показа рекламы должно явно прописываться в соглашении конечного пользователя

(EULA).

. Программы удалённого контроля и управления могут

применяться для удалённой технической поддержки или доступа к собственным

ресурсам, которые расположены на удалённом компьютере.

. Дозвонщики (диалеры) могут давать возможность

получить доступ к ресурсам, нужным пользователю (например - дозвон к

Интернет-провайдеру для подключения к сети Интернет).

. Программы для модификации системы могут применяться

и для персонализации, желательной для пользователя.

. Программы для автоматической загрузки могут

применяться для автоматической загрузки обновлений прикладных программ и

обновлений ОС.

. Программы для анализа состояния системы безопасности

применяются для исследования защищённости компьютерных систем и в других

совершенно законных целях.

Технологии пассивного отслеживания могут быть полезны для

персонализации веб-страниц, которые посещает пользователь.

Согласно данным AOL и National Cyber-Security Alliance от

2005 года 61% респондентных компьютеров содержали ту или иную форму spyware, из

них 92% пользователей не знали о присутствии spyware на их машинах и 91%

сообщили, что они не давали разрешения на инсталляцию spyware.

К 2006 году spyware стали одним из превалирующих угроз

безопасности компьютерных систем, использующих Windows. Компьютеры, в которых

Internet Explorer служит основным браузером, являются частично уязвимыми не

потому, что Internet Explorer наиболее широко используется, но из-за того, что

его тесная интеграция с Windows позволяет spyware получать доступ к ключевым

узлам ОС.

До релиза Internet Explorer 7 браузер автоматически выдавал

окно инсталляции для любого компонента ActiveX, который веб-сайт хотел

установить. Сочетание наивной неосведомлённости пользователя по отношению к

spyware и предположение Internet Explorer, что все компоненты ActiveX

безвредны, внесло свой вклад в массовое распространение spyware. Многие

компоненты spyware также используют изъяны в JavaScript, Internet Explorer и

Windows для инсталляции без ведома и / или разрешения пользователя.

Реестр Windows содержит множество разделов, которые после

модифицирования значений ключей позволяют программе исполняться автоматически

при загрузке ОС. Spyware могут использовать такой шаблон для обхождения попыток

деинсталляции и удаления [13].обычно присоединяют себя из каждого

местонахождения в реестре, позволяющего исполнение. Будучи запущенным, spyware

контролирует периодически, не удалено ли одно из этих звеньев. Если да, то оно

автоматически восстанавливается. Это гарантирует, что spyware будет выполняться

во время загрузки ОС, даже если некоторые (или большинство) звенья в реестре

автозапуска удалены.

В отличие от вирусов и сетевых червей, spyware обычно не

саморазмножается. Подобно многим современным вирусам, spyware внедряется в

компьютер преимущественно с коммерческими целями. Типичные проявления включают

в себя демонстрацию рекламных всплывающих окон, кражу персональной информации

(включая финансовую, например, номера кредитных карт), отслеживание привычки

посещения веб-сайтов или перенаправление адресного запроса в браузере на

рекламные или порносайты.

Телефонное мошенничество. Создатели spyware могут

совершать мошенничество на телефонных линиях с помощью программ типа «диалер».

Диалер может перенастроить модем для дозвона на дорогостоящие телефонные номера

вместо обычного ISP. Соединение с этими не вызывающими доверия номерами идёт по

международным или межконтинентальным тарифам, следствием чего являются

непомерно высокие суммы в телефонных счетах. Диалер не эффективен на компьютерах

без модема или не подсоединённых к телефонной линии.

Если угроза со стороны spyware становится более чем

назойливой, существует ряд методов для борьбы с ними. Среди них программы,

разработанные для удаления или блокирования внедрения spyware, также как и

различные советы пользователю, направленные на снижение вероятности попадания

spyware в систему.

Тем не менее, spyware остаётся дорогостоящей проблемой. Когда

значительное число элементов spyware инфицировало ОС, единственным средством

остаётся сохранение файлов данных пользователя и полная переустановка ОС.

Анализ антиspyware программ

Программы, такие как Ad-Aware (бесплатно для некоммерческого

использования, дополнительные услуги платные) от Lavasoft и Spyware Doctor от

PC Tools (бесплатное сканирование, удаление spyware платное) стремительно

завоевали популярность как эффективные инструменты удаления и, в некоторых

случаях, препятствия внедрению spyware. В 2004 году Microsoft приобрела GIANT

AntiSpyware, переименовав её в Windows AntiSpyware beta и выпустив её как

бесплатную загрузку для зарегистрированных пользователей Windows XP и Windows

Server 2003. В 2006 году Microsoft переименовал бета-версию в Windows Defender

который был выпущен для бесплатной загрузки (для зарегистрированных пользователей)

с октября 2006 года и включён как стандартный инструмент в Windows Vista.

Антишпионы (так часто называют такие программы) вместе с

функцией удаления шпионских программ, обладают умением находить и другой

вредоносный софт: номеронабиратели, агрессивную рекламу, вредоносные дополнения

к браузерам, сайты-паразиты, мошеннические программы и т.д.

Довольно долгое время среди бесплатных антишпионов лидировали

AdAware и Spybot S&D. И если первая программа

в основном продолжает показывать отличные результаты, то вторая несколько

утратила свои позиции. Плюс обеих программ - наличие защиты в режиме реального

времени, чем не могут похвастаться бесплатные версии следующих двух программ.

Первая из этих программ - относительно новый антишпион Malwarebytes Anti-Malware. Он обладает очень

быстрым сканером и радует пользователя довольно частыми обновлениями базы

вредоносных программ, что позволяет поддерживать программу в «боевом» состоянии

[14].

Еще один кандидат на присутствие на вашем компьютере - SuperAntiSpyware. Это тот нечастый

случай, когда громкое название программы соответствует ее характеристикам. SuperAntiSpyware имеет очень хорошие

показатели выявления и удаления нежелательных программ.

К сожалению недавний лидер среди антишпионских программ Spyware Terminator в последних тестах

показывает не лучшие результаты. Между тем, его все-еще можно использовать

вместе с Malwarebytes Anti-Malware или SuperAntiSpyware для обеспечения защиты в

режиме реального времени.

Стоит также упомянуть довольно популярную программу от компании

Microsoft - Windows Defender. Несмотря на частую

критику этой программы ее модули отслеживающие подозрительные изменения системы

в режиме реального времени по прежнему на высоте.

Использование более чем одного антишпиона для защиты в режиме

реального времени может вызвать конфликты и чрезмерное использование системных

ресурсов.

SuperAntiSpyware - сканирует систему на

наличие шпионского и другого вредоносного ПО.

Ad-Aware Free Internet Security - популярная

многофункциональная бесплатная антишпионская и антивирусная программа.

AVZ Antiviral Toolkit - программа для удаления

шпионских и рекламных модулей, червей, троянов, диалеров.

Spyware Terminator - одна из лучших

программ для удаления шпионского программного обеспечения.

Malwarebytes' Anti-Malware - программа для

обнаружения и удаления вредоносного софта.

Emsisoft Anti-Malware - программа для

обнаружения и уничтожения вредоносного программного обеспечения.

Windows Defender - программа для удаления,

изоляции и предотвращения появление шпионских модулей.

Spybot - Search & Destroy - программа для

обнаружения и удаления шпионских программ.

Руткиты

Руткит (Rootkit) - программа или набор программ, использующих

технологии сокрытия системных объектов (файлов, процессов, драйверов, сервисов,

ключей реестра, открытых портов, соединений и пр) посредством обхода механизмов

системы.

Термин руткит исторически пришел из мира Unix, где под этим

термином понимается набор утилит, которые хакер устанавливает на взломанном им

компьютере после получения первоначального доступа. Это, как правило, хакерский

инструментарий (снифферы, сканеры) и троянские программы, замещающие основные

утилиты Unix. Руткит позволяет хакеру закрепиться во взломанной системе и

скрыть следы своей деятельности.

В системе Windows под термином руткит принято считать

программу, которая внедряется в систему и перехватывает системные функции, или

производит замену системных библиотек. Перехват и модификация низкоуровневых

API функций в первую очередь позволяет такой программе достаточно качественно

маскировать свое присутствие в системе, защищая ее от обнаружения пользователем

и антивирусным ПО. Кроме того, многие руткиты могут маскировать присутствие в

системе любых описанных в его конфигурации процессов, папок и файлов на диске,

ключей в реестре. Многие руткиты устанавливают в систему свои драйверы и

сервисы (они естественно также являются «невидимыми») [15].

В последнее время угроза руткитов становится все более

актуальной, т.к. разработчики вирусов, троянских программ и шпионского

программного обеспечения начинают встраивать руткит-технологии в свои

вредоносные программы. Одним из классических примеров может служить троянская

программа Trojan-Spy. Win32. Qukart, которая маскирует свое присутствие в

системе при помощи руткит-технологии. Ее RootKit-механизм прекрасно работает в

Windows 95, 98, ME, 2000 и XP.

Классификация руткитов

Условно все руткит-технологии можно разделить на две

категории:

1. Руткиты работающие в режиме пользователя (user-mode)

2. Руткиты работающие в режиме ядра (kernel-mode)

Первая категория основана на перехвате функций библиотек

пользовательского режима, вторая - на установке в систему драйвера,

осуществляющего перехват функций уровня ядра.

Также, руткиты можно классифицировать по принципу действия и

по постоянству существования. По принципу действия:

Методы защиты от вредоносных программ

Стопроцентной защиты от всех вредоносных программ не

существует: от эксплойтов наподобие Sasser или Conficker не застрахован никто.

Чтобы снизить риск потерь от воздействия вредоносных программ, рекомендуется:

1. использовать современные операционные системы,

имеющие серьёзный уровень защиты от вредоносных программ;

2. своевременно устанавливать патчи; если существует

режим автоматического обновления, включить его;

. постоянно работать на персональном компьютере

исключительно под правами пользователя, а не администратора, что не позволит

большинству вредоносных программ инсталлироваться на персональном компьютере;

. использовать специализированные программные

продукты, которые для противодействия вредоносным программам используют так

называемые эвристические (поведенческие) анализаторы, то есть не требующие

наличия сигнатурной базы;

. использовать антивирусные программные продукты

известных производителей, с автоматическим обновлением сигнатурных баз;

. использовать персональный Firewall, контролирующий

выход в сеть Интернет с персонального компьютера на основании политик, которые

устанавливает сам пользователь;

. ограничить физический доступ к компьютеру

посторонних лиц;

. использовать внешние носители информации только от

проверенных источников;

. не открывать компьютерные файлы, полученные от

ненадёжных источников;

. отключить автозапуск со сменных носителей, что не

позволит запускаться кодам, которые находятся на нем без ведома пользователя

(для Windows необходимо gpedit. msc->Административные шаблоны (Конфигурация

пользователя) - >Система->Отключить автозапуск->Включен «на всех

дисководах»).

Современные средства защиты от различных форм вредоносных

программ включают в себя множество программных компонентов и методов

обнаружения «хороших» и «плохих» приложений. Сегодня поставщики антивирусных

продуктов встраивают в свои программы сканеры для обнаружения «шпионов» и

другого вредоносного кода, таким образом, всё делается для защиты конечного

пользователя. Тем не менее, ни один пакет против шпионских программ не идеален.

Один продукт может чересчур пристально относиться к программам, блокируя их при

малейшем подозрении, в том числе «вычищая» и полезные утилиты, которыми вы

регулярно пользуетесь. Другой продукт более лоялен к программам, но может

пропускать некоторый шпионский код. Так что панацеи, увы, нет.

В отличие от антивирусных пакетов, которые регулярно

показывают 100% эффективности по обнаружению вирусов в профессиональном

тестировании, проводящемся такими экспертами, как «Virus Bulletin», ни один

пакет против рекламных программ не набирает более 90%, а эффективность многих

других продуктов определяется между 70% и 80%.

Это объясняет, почему одновременное использование, например,

антивируса и антишпионской программы, наилучшим образом обеспечивает

всестороннюю защиту системы от опасностей, которые могут прийти неожиданно.

Практика показывает, что один пакет следует использовать в качестве постоянного

«блокировщика», который загружается всякий раз при включении компьютера

(например, AVP 6.0), в то время как ещё один пакет (или более) должен

запускаться, по крайней мере, раз в неделю, чтобы обеспечить дополнительное

сканирование (например, Ad-Aware). Таким образом, то, что пропустит один пакет,

другой сможет обнаружить.

Криптографические

программные средства защиты информации

С задачей подбора программного обеспечения для

криптографической защиты данных сталкивается каждый, кто всерьез задумывается о

безопасности своей конфиденциальной информации. И в этом нет абсолютно ничего

удивительного - шифрование на сегодняшний день является одним из самых надежных

способов предотвратить несанкционированный доступ к важным документам, базам

данных, фотографиям и любым другим файлам.

Проблема заключается в том, что для грамотного выбора

необходимо понимать все аспекты работы криптографических продуктов. В противном

случае можно очень легко ошибиться и остановиться на ПО, которое либо не

позволит защитить всю необходимую информацию, либо не обеспечит должной степени

безопасности. На что же нужно обращать внимание? Во-первых, это доступные в

продукте алгоритмы шифрования. Во-вторых, способы аутентификации владельцев

информации. В-третьих, способы защиты информации. В-четвертых, дополнительные

функции и возможности. В-пятых, авторитет и известность производителя, а также

наличие у него сертификатов на разработку средств шифрования. И это еще далеко

не все, что может оказаться важным при выборе системы криптографической защиты

[16].

Понятно, что человеку, не разбирающемуся в области защиты

информации, сложно найти ответы на все эти вопросы.

Secret Disk 4 Lite

Разработчиком продукта Secret Disk 4 Lite является компания Aladdin - один из мировых

лидеров, работающих в области информационной безопасности. Она обладает большим

количеством сертификатов. И хотя сам рассматриваемый продукт не является

сертифицированным средством (у Secret Disk 4 есть отдельная сертифицированная версия),

данный факт говорит о признании компании серьезным разработчиком

криптографических средств.

Secret Disk 4 Lite может использоваться для шифрования отдельных

разделов винчестера, любых съемных накопителей, а также для создания защищенных

виртуальных дисков. Таким образом, с помощью этого инструмента можно решить

большую часть задач, связанных с криптографией. Отдельно стоит отметить

возможность шифрования системного раздела. При этом сама загрузка ОС

неавторизированным пользователем становится невозможной. Причем эта защита

несоизмеримо надежнее, нежели встроенные средства защиты Windows.

В продукте Secret Disk 4 Lite нет встроенных алгоритмов шифрования. Эта

программа для своей работы использует внешние криптопровайдеры. По умолчанию

применяется стандартный модуль, интегрированный в Windows. В нем реализованы

алгоритмы DES и 3DES. Однако сегодня они считаются уже морально устаревшими. Поэтому

для лучшей защиты можно загрузить с сайта Aladdin специальный Secret Disk Crypto Pack. Это криптопровайдер, в

котором реализованы наиболее надежные на сегодняшний день криптографические

технологии, включая AES и Twofish с длиной ключа до 256 бит. Кстати, в случае необходимости в

сочетание с Secret Disk 4 Lite можно использовать сертифицированных поставщиков алгоритмов Signal-COM CSP и «КриптоПро CSP».

Отличительной особенностью Secret Disk 4 Lite является система аутентификации

пользователей. Дело в том, что она построена на использовании цифровых

сертификатов. Для этого в комплект поставки продукта включен аппаратный USB-токен eToken. Он представляет собой

надежно защищенное хранилище для секретных ключей. Фактически, речь идет о

полноценной двухфакторной аутентификации (наличие токена плюс знание его PIN-кода). В результате

рассматриваемая система шифрования избавлена от такого «узкого» места, как

использование обычной парольной защиты.

Из дополнительных функция Secret Disk 4 Lite можно отметить

возможность многопользовательской работы (владелец зашифрованных дисков может

предоставить доступ к ним другим людям) и фоновую работу процесса шифрования.

Интерфейс Secret Disk 4 Lite прост и понятен. Он выполнен на русском языке,

точно так же, как и подробная справочная система, в которой расписаны все

нюансы использования продукта [17].

InfoWatch CryptoStorage

InfoWatch CryptoStorage - продукт достаточно

известной компании InfoWatch, обладающей сертификатами на разработку, распространение и

обслуживание шифровальных средств. Как уже отмечалось, они не обязательны, но

могут играть роль своеобразного индикатора серьезности компании и качества

выпускаемой ею продукции.

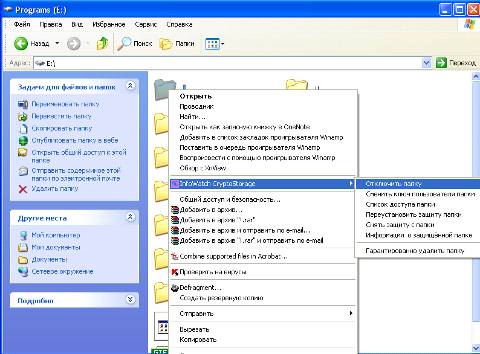

Рисунок 1. Контекстное меню

В InfoWatch CryptoStorage реализован только один алгоритм шифрования - AES с длиной ключа 128 бит.

Аутентификация пользователей реализована с помощью обычной парольной защиты.

Ради справедливости стоит отметить, что в программе есть ограничение минимальной

длины ключевых слов, равное шести символам. Тем не менее, парольная защита,

безусловно, сильно уступает по своей надежности двухфакторной аутентификации с

использованием токенов. Особенностью программы InfoWatch CryptoStorage является ее универсальность.

Дело в том, что с ее помощью можно зашифровывать отдельные файлы и папки, целые

разделы винчестера, любые съемные накопители, а также виртуальные диски.

Данный продукт, как и предыдущий, позволяет защищать

системные диски, то есть он может использоваться для предотвращения

несанкционированной загрузки компьютера. Фактически, InfoWatch CryptoStorage позволяет решить весь

спектр задач, связанных с использованием симметричного шифрования.

Дополнительной возможностью рассматриваемого продукта

является организация многопользовательского доступа к зашифрованной информации.

Кроме того, в InfoWatch CryptoStorage реализовано гарантированное уничтожение данных

без возможности их восстановления.

InfoWatch CryptoStorage - русскоязычная

программа. Ее интерфейс, выполнен на русском языке, однако достаточно необычен:

главное окно как таковое отсутствует (есть только небольшое окошко

конфигуратора), а практически вся работа реализована с помощью контекстного

меню. Такое решение непривычно, однако нельзя не признать его простоту и

удобство. Естественно, русскоязычная документация в программе также имеется.

Rohos Disk

Rohos Disk - продукт компании Tesline-Service.S.R.L. Он входит в линейку

небольших утилит, реализующих различные инструменты по защите конфиденциальной

информации. Разработка этой серии продолжается с 2003 года.

Рисунок 2. Интерфейс программы

Программа Rohos Disk предназначена для криптографической защиты

компьютерных данных. Она позволяет создавать зашифрованные виртуальные диски,

на которые можно сохранять любые файлы и папки, а также устанавливать

программное обеспечение.

Для защиты данных в данном продукте используется

криптографический алгоритм AES с длиной ключа 256 бит, который обеспечивает

высокую степень безопасности.

В Rohos Disk реализовано два способа аутентификации

пользователей. Первый из них - обычная парольная защита со всеми ее

недостатками. Второй вариант - использование обычного USB-диска, на который

записывается необходимый ключ.

Данный вариант также не является очень надежным. При его

использовании утеря «флешки» может грозить серьезными проблемами.

Rohos Disk отличается широким набором дополнительных

возможностей. В первую очередь стоит отметить защиту USB-дисков. Суть ее

заключается в создании на «флешке» специального зашифрованного раздела, в

котором можно без опасений переносить конфиденциальные данные.

Причем в состав продукта входит отдельная утилита, с помощью

которой можно открывать и просматривать эти USB-диски на компьютерах, на

которых не инсталлирован Rohos Disk [18].

Следующая дополнительная возможность - поддержка

стеганографии. Суть этой технологии заключается в сокрытии зашифрованной

информации внутри мультимедиа-файлов (поддерживаются форматы AVI, MP3, MPG, WMV, WMA, OGG).

Ее использование позволяет скрыть сам факт наличия секретного

диска путем его размещения, например, внутри фильма. Последней дополнительной

функцией является уничтожение информации без возможности ее восстановления.

Программа Rohos Disk обладает традиционным русскоязычным интерфейсом.

Кроме того, она сопровождена справочной системой, может быть, не столь

подробной, как у двух предыдущих продуктов, однако достаточной для освоения

принципов ее использования.

TrueCrypt

Говоря о криптографических утилитах, нельзя не упомянуть и

про бесплатное программное обеспечение. Ведь сегодня практически во всех

областях есть достойные продукты, распространяющиеся совершенно свободно. И защита

информации не является исключением из этого правила.

Правда, к использованию свободного ПО для защиты информации

существует двоякое отношение. Дело в том, что многие утилиты пишутся

программистами-одиночками или небольшими группами. При этом никто не может

поручиться за качество их реализации и отсутствии «дыр», случайных или

намеренных. Но криптографические решения сами по себе весьма сложны для

разработки. При их создании нужно учитывать огромное множество различных

нюансов. Именно поэтому рекомендуется применять только широко известные

продукты, причем обязательно с открытым кодом. Только так можно быть уверенным,

что они избавлены от «закладок» и протестированы большим количеством

специалистов, а значит, более-менее надежны. Примером такого продукта является

программа TrueCrypt [19].

Рисунок 3. Интерфейс программы

TrueCrypt является, пожалуй, одной из самых функционально

богатых бесплатных криптографических утилит. Изначально она использовалась

только для создания защищенных виртуальных дисков. Все-таки для большинства

пользователей это наиболее удобный способ защиты различной информации. Однако

со временем в ней появилась функция шифрования системного раздела. Как мы уже

знаем, она предназначается для защиты компьютера от несанкционированного

запуска. Правда, шифровать все остальные разделы, а также отдельные файлы и

папки TrueCrypt пока не умеет.

В рассматриваемом продукте реализовано несколько алгоритмов

шифрования: AES, Serpent и Twofish. Владелец информации может сам выбрать, какой из них он хочет

использовать в данный момент. Аутентификации пользователей в TrueCrypt может производиться с

помощью обычных паролей. Однако есть и другой вариант - с использованием

ключевых файлов, которые могут сохраняться на жестком диске или любом съемном

накопителе. Отдельно стоит отметить поддержку данной программой токенов и смарт-карт,

что позволяет организовать надежную двухфакторную аутентификацию.

Из дополнительных функций рассматриваемой программы можно

отметить возможность создания скрытых томов внутри основных. Она используется

для сокрытия конфиденциальных данных при открытии диска под принуждением. Также

в TrueCrypt реализована система

резервного копирования заголовков томов для их восстановлении при сбое или

возврата к старым паролям.

Интерфейс TrueCrypt привычен для утилит подобного рода. Он

многоязычен, причем есть возможность установить и русский язык. С документацией

дела обстоят гораздо хуже. Она есть, причем весьма подробная, однако написана

на английском языке. Естественно, ни о какой технической поддержки речи идти не

может.

Для большей наглядности все их особенности и функциональные

возможности сведены в таблицу 2 [20].

Таблица 2. Функциональные возможности программ

криптографической защиты информации.

|

Secret

Disk 4 lite

|

InfoWatch

CryptoStorage

|

Rohos

Disk

|

TrueCrypt

|

|

Алгоритмы

шифрования

|

DES,

3DES, AES, TwoFish

|

AES

|

AES

|

AES,

Serpent, TwoFish

|

|

Максимальная

длина ключа шифрования

|

256

|

256

|

256

|

256

|

|

Подключение

внешних криптопровайдеров

|

+

|

-

|

-

|

-

|

|

Строгая

аутентификация с использованием токенов

|

+

|

-

|

-

|

+ (токены

приобретаются отдельно)

|

|

Шифрование

файлов и папок

|

-

|

+

|

-

|

-

|

|

Шифрование

разделов

|

+

|

+

|

-

|

-

|

|

Шифрование

системы

|

+

|

+

|

-

|

+

|

|

Шифрование

виртуальных дисков

|

+

|

+

|

+

|

+

|

|

Шифрование

съемных накопителей

|

+

|

+

|

+

|

-

|

|

Поддержка

многопользовательской работы

|

+

|

+

|

-

|

-

|

|

Гарантированное

уничтожение данных

|

-

|

+

|

+

|

-

|

|

Сокрытие

зашифрованных объектов

|

-

|

-

|

+

|

-

|

|

Работа «под

принуждением»

|

-

|

-

|

-

|

+

|

|

Русскоязычный

интерфейс

|

+

|

+

|

+

|

+

|

|

Русскоязычная

документация

|

+

|

+

|

+

|

-

|

|

Техническая

поддержка

|

+

|

+

|

+

|

-

|

Межсетевые

экраны

Еще несколько лет назад для надежной защиты ПК достаточно

было установить хорошую антивирусную программу и следить за регулярным

обновлением баз. Однако изобретательность злоумышленников порождает все новые и

новые способы нанесения ущерба. Зачастую основным путем проникновения на

компьютер пользователя оказываются его сетевые подключения, точнее связанные с

ними системные уязвимости. Антивирусный пакет может лишь определить вредоносный

код, однако далеко не каждый антивирус способен обнаружить несанкционированный

доступ к данным.

С развитием рыночных отношений информация всё более и более

приобретает качества товара, то есть её можно купить, продать, передать и, к

сожалению, украсть. Поэтому проблема обеспечения безопасности информации с

каждым годом становится всё более актуальной. Одним из возможных направлений

решения данной проблемы является использование межсетевых экранов.

Современные технологии сетевой защиты являются одним из

наиболее динамичных сегментов современного рынка обеспечения безопасности.

Средства сетевой защиты настолько стремительно развиваются, что в настоящее

время общепринятая терминология в данном направлении ещё окончательно не

установилась. Эти средства защиты в литературе и средствах массовой информации

фигурируют как firewall, брандмауэры и даже информационные мембраны. Но

наиболее часто используется термин «межсетевые экраны» (МЭ).

В общем случае, для обеспечения сетевой защиты между двумя

множествами информационных систем (ИС) ставится экран или информационная

мембрана, которые являются средством разграничения доступа клиентов из одного

множества систем к информации, хранящейся на серверах в другом множестве. В

этом смысле МЭ можно представить как набор фильтров, анализирующих проходящую

через них информацию и принимающих решение: пропустить информацию или её

заблокировать. Одновременно с этим производится регистрация событий и тревожная

сигнализация в случае обнаружения угрозы. Обычно экранирующие системы делаются

несимметричными. Для экранов определяются понятия «внутри» и «снаружи», причём,

в задачу экрана входит защита внутренней сети от потенциально враждебного окружения.

Кроме того, МЭ может использоваться в качестве корпоративной открытой части

сети, видимой со стороны Internet. Так, например, во многих организациях МЭ

используются для хранения данных с открытым доступом, как, например, информации

о продуктах и услугах, файлах из баз FTP, сообщений об ошибках и так далее.

Межсетевой экран или сетевой экран - комплекс аппаратных или

программных средств, осуществляющий контроль и фильтрацию проходящих через него

сетевых пакетов в соответствии с заданными правилами [22].

Основной задачей сетевого экрана является защита компьютерных

сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны

часто называют фильтрами, так как их основная задача - не пропускать

(фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

Некоторые сетевые экраны также позволяют осуществлять

трансляцию адресов - динамическую замену внутрисетевых (серых) адресов или

портов на внешние, используемые за пределами локальной вычислительной сети.

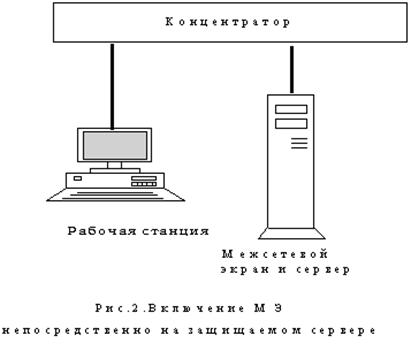

Рисунок 4. Общая структура брандмауэра

Другие названия

Брандмауэр (нем. Brandmauer) - заимствованный из немецкого языка

термин, являющийся аналогом английского firewall в его оригинальном

значении (стена, которая разделяет смежные здания, предохраняя от

распространения пожара). Интересно, что в области компьютерных технологий в

немецком языке употребляется слово «Firewall».

Файрволл - образовано транслитерацией английского термина firewall.

Разновидности сетевых экранов

Сетевые экраны подразделяются на различные типы в зависимости

от следующих характеристик:

1. обеспечивает ли экран соединение между одним узлом и

сетью или между двумя или более различными сетями;

2. на уровне каких сетевых протоколов происходит

контроль потока данных;

. отслеживаются ли состояния активных соединений или

нет.

В зависимости от охвата контролируемых потоков данных сетевые

экраны делятся на:

1. традиционный сетевой (или межсетевой) экран -

программа (или неотъемлемая часть операционной системы) на шлюзе (сервере,

передающем трафик между сетями) или аппаратное решение, контролирующие входящие

и исходящие потоки данных между подключенными сетями.

2. персональный сетевой экран - программа, установленная

на пользовательском компьютере и предназначенная для защиты от

несанкционированного доступа только этого компьютера.

Вырожденный случай - использование традиционного сетевого

экрана сервером, для ограничения доступа к собственным ресурсам.

В зависимости от уровня, на котором происходит контроль

доступа, существует разделение на сетевые экраны, работающие на [23]:

2. сеансовом уровне (также известные как stateful) - отслеживающие сеансы

между приложениями, не пропускающие пакеты нарушающих спецификации TCP/IP, часто используемых в

злонамеренных операциях - сканировании ресурсов, взломах через неправильные

реализации TCP/IP, обрыв / замедление соединений, инъекция данных.

. уровне приложений, фильтрация на основании анализа

данных приложения, передаваемых внутри пакета. Такие типы экранов позволяют

блокировать передачу нежелательной и потенциально опасной информации на основании

политик и настроек.

Некоторые решения, относимые к сетевым экранам уровня

приложения, представляют собой прокси-серверы с некоторыми возможностями

сетевого экрана, реализуя прозрачные прокси-серверы, со специализацией по

протоколам. Возможности прокси-сервера и многопротокольная специализация делают

фильтрацию значительно более гибкой, чем на классических сетевых экранах, но

такие приложения имеют все недостатки прокси-серверов (например, анонимизация

трафика).

В зависимости от отслеживания активных соединений сетевые

экраны бывают:

1. stateless (простая фильтрация), которые не

отслеживают текущие соединения (например, TCP), а фильтруют поток

данных исключительно на основе статических правил;

2. stateful, stateful packet inspection (SPI) (фильтрация с учётом

контекста), с отслеживанием текущих соединений и пропуском только таких

пакетов, которые удовлетворяют логике и алгоритмам работы соответствующих

протоколов и приложений. Такие типы сетевых экранов позволяют эффективнее

бороться с различными видами DoS-атак и уязвимостями некоторых сетевых

протоколов. Кроме того, они обеспечивают функционирование таких протоколов, как

H.323, SIP, FTP и т.п., которые

используют сложные схемы передачи данных между адресатами, плохо поддающиеся

описанию статическими правилами, и, зачастую, несовместимых со стандартными, stateless сетевыми экранами.

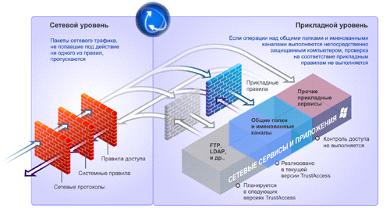

Необходимо отметить, что в настоящее время наряду с

одноуровневыми межсетевыми экранами все большую популярность приобретают

комплексные экраны, охватывающие уровни от сетевого до прикладного, поскольку

подобные продукты соединяют в себе лучшие свойства одноуровневых экранов разных

видов. На схеме 1 представлена структура информационного экранирования между

двумя системами при использовании эталонной модели ISO/OSI.

Рисунок 5. Структура информационного экранирования с

использованием эталонной модели

Современные требования к межсетевым экранам

1. Основное требование - это обеспечение безопасности

внутренней (защищаемой) сети и полный контроль над внешними подключениями и

сеансами связи.

2. Экранирующая система должна обладать мощными и

гибкими средствами управления для простого и полного проведения в жизнь

политики безопасности организации.

. Межсетевой экран должен работать незаметно для пользователей

локальной сети и не затруднять выполнение ими легальных действий.

. Процессор межсетевого экрана должен быть

быстродействующим, работать достаточно эффективно и успевать обрабатывать весь

входящий и исходящий поток в пиковых режимах, чтобы его нельзя было блокировать

большим количеством вызовов и нарушить его работу.

. Система обеспечения безопасности должна быть сама

надежно защищена от любых несанкционированных воздействий, поскольку она

является ключом к конфиденциальной информации в организации.

. Система управления экранами должна иметь возможность

централизованно обеспечивать проведение единой политики безопасности для

удаленных филиалов.

. Межсетевой экран должен иметь средства авторизации

доступа пользователей через внешние подключения, что является необходимым в

случаях работы сотрудников организации в командировках.

Особенности современных межсетевых экранов

Как видно из таблицы 3 межсетевой экран является наиболее

распространенным средством усиления традиционных средств защиты от несанкционированного

доступа и используется для обеспечения защиты данных при организации

межсетевого взаимодействия [24].

Конкретные реализации МЭ в значительной степени зависят от

используемых вычислительных платформ, но, тем не менее, все системы этого

класса используют два механизма, один из которых обеспечивает блокировку

сетевого трафика, а второй, наоборот, разрешает обмен данными.

При этом некоторые версии МЭ делают упор на блокировании

нежелательного трафика, а другие - на регламентировании разрешенного межмашинного

обмена.

Таблица 3. Особенности межсетевых экранов

|

Тип межсетевого

экрана

|

Принцип работы

|

Достоинства

|

Недостатки

|

|

Экранирующие

маршрутизаторы (брандмауэры с фильтрацией пакетов)

|

Фильтрация

пакетов осуществляется в соответствии с IP - заголовком пакета по критерию: то, что явно не запрещено,

является разрешенным. Анализируемой информацией является: - адрес

отправителя; - адрес получателя; - информация о приложении или протоколе; -

номер порта источника; - номер порта получателя

|

Низкая

стоимость · Минимальное влияние на производительность сети · Простота

конфигурации и установки · Прозрачность для программного обеспечения

|

Уязвимость

механизма защиты для различных видов сетевых атак, таких как подделка

исходных адресов пакетов, несанкционированное изменение содержимого пакетов ·

Отсутствие в ряде продуктов поддержки журнала регистрации событий и средств

аудита

|

|

Экранирующий

шлюз (ЭШ)

|

Информационный

обмен происходит через хост-бастион, установленный между внутренней и внешней

сетями, который принимает решения о возможности маршрутизации трафика. ЭШ

бывают двух типов: сеансового и прикладного уровня

|

· Отсутствие

сквозного прохождения пакетов в случае сбоев · Усиленные, по сравнению с ЭМ,

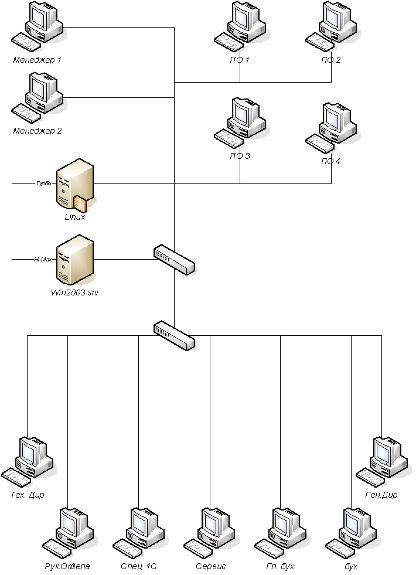

механизмы защиты, позволяющие использовать дополнительные средства аутентификации,