|

Название файла

|

Наименование

|

Состав

компонентов реализуемые функции

|

|

connect_database.php

|

Модуль

подключения к базе.

|

Содержит логин

и пароль для входа в базу. Реализует подключение к базе модулей уже имеющие

допуск.

|

|

gyny_start_page.php

|

Модуль

стартовой страницы.

|

Содержит форму

стартовой страницы с адресом и контактными данными. Реализует функцию

перехода.

|

|

login.php

|

Модуль

аутентификации пользователей в системе.

|

Содержит форму,

компоненты ввода данных. Реализуется функцию аутентификации пользователей в

системе.

|

Модули для

просмотра уже имеющихся данных.

|

Содержит форму,

имеющиеся данные и ссылки на другие модули. Реализуется функцию просмотра

данных.

|

|

correction_land_section.php

correction_contract_rent.php correction_contract_sale.php correction_individual.php

correction_juridical.php

|

Модули для

корректировки данных.

|

Содержит форму,

поля ввода информации. Реализует интерфейс изменения имеющейся информации.

|

|

main_menu.php

|

Модуль для

главного меню в системе.

|

Содержит форму,

компоненты перехода в другие модули. Реализуется функцию выбора между

вариантами работы.

|

|

info_land_section.php

info_contract_rent.php info_contract_sale.php info_individual.php

info_juridical.php info_id_client.php

|

Модули для

просмотра уже имеющихся данных.

|

Содержит форму,

имеющиеся данные и ссылки на другие модули. Реализуется функцию просмотра

данных.

|

|

add_land_section.php

add_individual.php add_juridical.php add_new_contract_rent.php

add_new_contract_sale.php

|

Модули для

добавления новых данных.

|

Содержит форму,

поля ввода информации. Реализует интерфейс добавления новой информации.

|

|

menu_contract.php

menu_client.php

|

Модули для

выбора действий.

|

Содержит форму,

компоненты перехода в другие модули. Реализуется функцию выбора между

вариантами работы.

|

|

info_rent_id_section.php

info_sale_id_section.php

|

Модули для

просмотра отдельных данных.

|

Содержит форму,

имеющиеся данные по отдельным компонентам и ссылки на другие модули.

Реализуется функцию просмотра данных по отдельным компонентам.

|

5.

Руководство пользователя

5.1

Введение

Данный программный продукт предназначен для автоматизации

процесса движения документации внутри предприятия и позволяет вести учёт

данных, формировать отчёты.

Для работы с данной системой пользователю достаточно обладать

базовыми навыками работы с браузерами.

Для успешного освоения системы и работы с ней пользователю

необходимо ознакомиться с документом «Руководство пользователя».

5.2

Назначение и условия применения

Автоматизированная система предоставляет следующие

функциональные возможности:

) просмотр информации:

о земельных зонах;

о договорах;

о клиентах.

) ввод информации:

о земельных зонах;

о договорах;

о клиентах.

) корректировать данные:

о земельных зонах;

о договорах;

о клиентах.

) добавление новых данных:

о земельных зонах;

о договорах;

о клиентах.

5.3

Подготовка к работе

АССПД поставляется в виде zip архива, для установки необходимо

распаковать содержимое в рабочую область веб-сервера, например на Apache

«\home\localhost\www\» где localhost имя домена.

5.4

Пользовательское приложение сотрудника

Вход в систему (аутентификация).

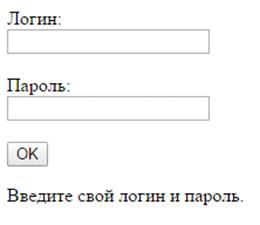

При загрузке системы появляется окно аутентификации, в

котором необходимо внести пароль и логин, после введения данной информации

следует нажать кнопку войти. Вид формы «Аутентификация» представлен на рисунке

5.1.

Рисунок 5.1 - Форма «Аутентификация»

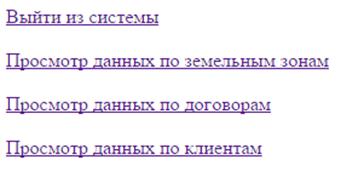

После успешной аутентификации появляется главная форма

системы.

Вид главной формы системы для сотрудника представлен на

рисунке 5.2.

Рисунок 5.2 - Форма «Пользовательское приложение сотрудника»

На форме расположены ссылки, для дальнейшей работы в системе.

Такие как: «» «Просмотр данных по земельным зонам», «Просмотр данных по

договорам», «Просмотр данных по клиентам» и ссылка для выхода из системы «Выйти

из системы».

Вид формы «Просмотр данных по земельным зонам» представлен на

рисунке 5.3.

Рисунок 5.3 - Форма «Просмотр данных по земельным зонам»

На форме расположены информация о земельных зонах, так же

имеются ссылки. Такие как: «Добавление данных о новых земельных зон»,

«Корректировать запись», и ссылка для возврата на предыдущую

страницу «Вернуться».

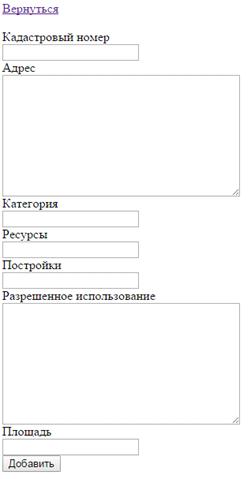

Вид формы «Добавление данных о новых земельных зон»

представлен на рисунке 5.4.

Рисунок 5.4 - Форма «Добавление данных о новых земельных зон»

На форме расположены поля заполнения данных о земельных

зонах, для добавления нужно заполнить поля и кликнуть по кнопке «Добавить». Так

же имеются ссылка для возврата на предыдущую страницу «Вернуться».

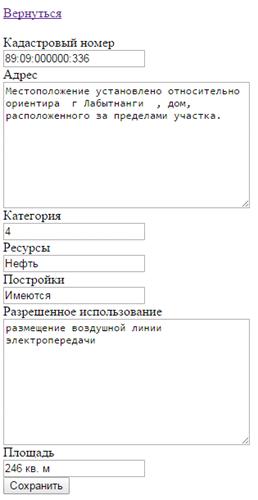

Вид формы «Корректировка записи по земельной зоне»

представлен на рисунке 5.5.

Рисунок 5.5 - Форма «Корректировка записи по земельной зоне»

На форме расположены поля с уже имеющимися данными о

земельных зонах, для изменения имеющихся данных нужно вписать новую информацию

и кликнуть по кнопке «Сохранить». Так же имеются ссылка для возврата на

предыдущую страницу «Вернуться».

Вид формы «Просмотр данных по договорам» представлен на

рисунке 5.6.

Рисунок 5.6 - Форма «Просмотр данных по договорам»

На форме расположены ссылки, для дальнейшей работы в системе.

Такие как: «Просмотр договоров аренды», «Просмотр договоров продажи» и ссылка

для возврата на предыдущую страницу «Вернуться».

Вид формы «Просмотр договоров аренды» представлен на рисунке

5.7.

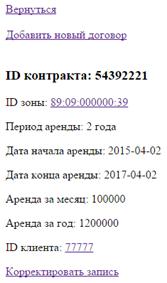

Рисунок 5.7 - Форма «Просмотр договоров аренды»

На форме расположены информация о договорах аренды, так же

имеются ссылки. Такие как: «Добавить новый договор», «Корректировать запись»,

ссылка для перехода к земельной зоне и ссылка для возврата на предыдущую

страницу «Вернуться».

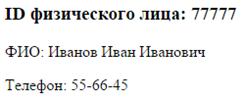

Вид формы «Просмотр данных клиента через форму договора»

представлен на рисунке 5.8.

Рисунок 5.8 - Форма «Добавление нового договора аренды»

На форме расположена информация о клиенте.

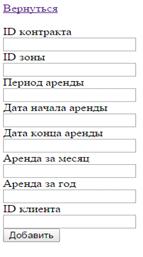

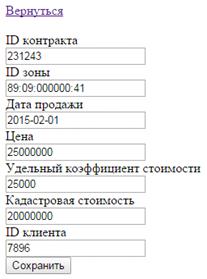

Вид формы «Добавление нового договора аренды» представлен на

рисунке 5.9.

Рисунок 5.9 - Форма «Добавление нового договора аренды»

На форме расположены поля заполнения данных для нового

договора аренды, для добавления нужно заполнить поля и кликнуть по кнопке

«Добавить». Так же имеются ссылка для возврата на предыдущую страницу

«Вернуться».

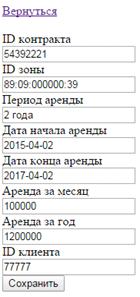

Вид формы «Корректировка записи договора аренды» представлен

на рисунке 5.10.

Рисунок 5.10 - Форма «Корректировка записи договора аренды»

На форме расположены поля с уже имеющимися данными по

выбранному договору аренды, для изменения имеющихся данных нужно вписать новую

информацию и кликнуть по кнопке «Сохранить». Так же имеются ссылка для возврата

на предыдущую страницу «Вернуться».

Вид формы «Просмотр договоров продажи» представлен на рисунке

5.11.

Рисунок 5.11 - Форма «Просмотр договоров продажи»

а форме расположены информация о договорах продажи, так же

имеются ссылки. Такие как: «Добавить новый договор», «Корректировать запись»,

ссылка для перехода к земельной зоне и ссылка для возврата на предыдущую

страницу «Вернуться».

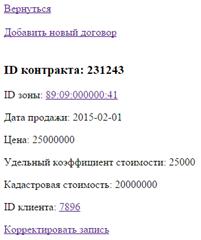

Вид формы «Добавление нового договора продажи» представлен на

рисунке 5.12.

Рисунок 5.12 - Форма «Добавление нового договора продажи»

На форме расположены поля заполнения данных для нового

договора продажи, для добавления нужно заполнить поля и кликнуть по кнопке

«Добавить». Так же имеются ссылка для возврата на предыдущую страницу

«Вернуться».

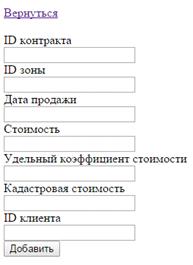

Вид формы «Корректировка записи договора продажи» представлен

на рисунке 5.13.

Рисунок 5.13 - Форма «Корректировка записи договора продажи»

На форме расположены поля с уже имеющимися данными по

выбранному договору аренды, для изменения имеющихся данных нужно вписать новую

информацию и кликнуть по кнопке «Сохранить». Так же имеются ссылка для возврата

на предыдущую страницу «Вернуться».

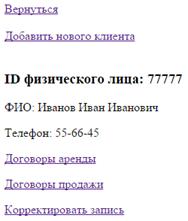

Вид формы «Просмотр данных физического лица» представлен на

рисунке 5.14.

Рисунок 5.14 - Форма «Просмотр данных физического лица»

На форме расположены информация о клиенте, так же имеются

ссылки. Такие как: «Добавить нового клиента», «Корректировать запись»,

«Договоры аренды», «Договоры продажи» и ссылка для возврата на предыдущую

страницу «Вернуться».

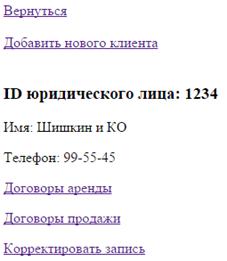

Вид формы «Просмотр данных юридического лица» представлен на

рисунке 5.15.

Рисунок 5.15 - Форма «Просмотр данных юридического лица»

На форме расположены информация о клиенте, так же имеются

ссылки. Такие как: «Добавить нового клиента», «Корректировать запись»,

«Договоры аренды», «Договоры продажи» и ссылка для возврата на предыдущую

страницу «Вернуться».

6.

Способы защиты информации

6.1

Информационная защита

Под понятием информационная безопасность понимают

защищенность информации и поддерживающее ее программное обеспечение от

возможных случайных или намеренных действий, в результате которого может быть

нанесен ущерб этой информации, ее правообладателям или поддерживающей

инфраструктуре [7].

Существует много способов, по которым одни люди шпионят за

другими. Благодаря немалой смекалке и финансовым возможностям, люди могут

организовать ряд каналов добычи сведений, применяя собственную гениальность и

(или) халатность жертвы обладающей информацией. Задачи информационной

безопасности основываются к минимизации ущерба, а также, чтоб прогнозировать и

по возможности предотвратить такие воздействия.

Для создания системы хорошей защиты информации очень важно

выявить все вероятные угрозы, придать оценке их последствия, определить

необходимые меры защиты, проверить на эффективность. Оценка рисков проводится

квалифицированными мастерами (специалистами) с помощью различных методов

моделирования процессов защиты информации, а также инструментальных средств. На

по результатов теста выявляются наиболее высокие опасные ситуации, переводящих

возможную угрозу в реально риски и требующих принятия дополнительных мер для обеспечения

безопасности.

Информация имеет несколько уровней ценности, важности, что

соответственно предусматривает наличие нескольких уровней ее секретности.

Наличие различных уровней доступа к информации представляет собой различную

степень обеспечения безопасности каждого из характеристик информации -

целостность, доступность и конфиденциальность.

Анализ системы информационной защиты, моделирование возможных

угроз дает возможность определить необходимые меры защиты. При создании системы

информационной защиты необходимо строго соблюдать баланс между степенью

ценности информации и стоимостью системы защиты. Только имея нужные сведениями

о рынке открытых зарубежных и отечественных технических программного

обеспечения несанкционированного съема информации, можно определить необходимые

меры защиты информации. Данная задача одна из самых сложных в проектировании

системы защиты.

При появлении разных по своей природе угроз от них приходится

защищаться. Для того чтобы оценить возможные угрозы, следует перечислить основные

источники конфиденциальной информации - это могут быть документы, технические

носители, люди, технические средства обеспечения производственной деятельности,

публикации, трудовой деятельности, промышленные отходы, производственные

отходы, продукция и т.д. А так же, к существующим информационным утечки следует

выделить участие в переговорах; совместную деятельность с другими фирмами;

посещения гостей фирмы; излишнюю рекламу; знания торговых представителей фирмы

о характеристиках изделия; консультации специалистов; публикации, симпозиумы,

конференции.

Существующие нескольким основных методик защиты информации:

препятствовать непосредственному проникновению к источнику

данных с помощью технических средств охраны инженерных конструкций;

предоставление ложной информации;

скрытие достоверной информации.

Принято выделять две формы восприятия информации - зрительную

и акустическую. Зрительной информация весьма обширна, поэтому ее следует

подразделять на аналогово-цифровую и объемно-видовую.

Акустическая информация в потоках сообщений несет

преобладающий характер. Самыми распространенными способами несанкционированного

получения конфиденциальной информации являются:

наблюдение;

кража носителей информации или производственного мусора;

прослушивание с помощью технических средств;

чтение остаточных данных в запоминающих устройствах после

выполнения нормативного запроса;

копирование носителей информации;

ввод изменений, дезинформация, программные и физические

методики уничтожения информации;

перехват информации.

Современная идея защиты информации, циркулирующей в

технических системах или помещениях коммерческого объекта, требует постоянного

контроля в зоне расположения объекта. Защита информации включает в себя целый

комплекс технических и организационных мер по обеспечению безопасности

информации техническими средствами. К решаемым задачам относятся:

защита носителей информации от уничтожения в результате

различных воздействий;

не давать возможности доступа к источникам информации для ее

хищения, изменения или уничтожения;

предотвращение утечки информации по различным техническим

каналам.

Средства и способы решения двух первых задач не отличаются от

средств и способов защиты любых материальных ценностей, третья задача решается

только способами и средствами инженерно-технической защиты информации.

6.2 Технические средства скрытого хищения

информации

Для выявления способов утечки информации, рассмотрим основные

технические средства негласного съема информации и принципы их действия.

Для несанкционированного получения конфиденциальной

информации у злоумышленников большой выбор средств. Одни удобны благодаря

простоте установки и поэтому могут быть легко обнаружены. Другие трудно найти и

составляют определенную сложность в установке. Они делятся по технологии

применения, по схемам и способам использования энергии, по видам каналов

передачи информации. Выделим, что на каждый метод получения информации по

техническим каналам ее утечки существует метод противодействия, даже не один,

который может свести такую угрозу к минимуму.

Исходя от схемы и способа использования энергии, спецсредства

негласного получения информации подразделяются на пассивные (переизлучающие) и

активные (излучающие). Неотъемлемыми элементами всех активных спецсредств

является датчик или сенсор контролируемой информации, который преобразует

информацию в электрический сигнал. Усилитель-преобразователь, который усиливает

сигнал и преобразует его в ту или иную форму для последующей передачи

информации. Форма сигнала бывает цифровой и аналоговой. Оконечный излучающий

модуль является неотъемлемым элементом активных спецсредств съема информации.

Пассивные устройства не излучают дополнительную энергию.

Чтобы получить информацию от подобных устройств с удаленного контрольного

пункта в направлении контролируемого объекта направляется мощный сигнал.

Достигнув объекта, сигнал отражается от него и окружающих предметов и частично

возвращается на контрольный пункт. Также отраженный сигнал содержит информацию

о свойствах объекта контроля. Все средства перехвата информации на естественных

или искусственных каналах связи можно отнести к пассивным спецсредствам. Эти

средства физически и энергетически скрытны.

Самый популярный и достаточно недорогой способ негласного

съема информации остается установка разнообразных закладок (жучков). Закладное

устройство - техническое средство негласного съема информации, которое

устанавливается скрытно. Одни предназначены для получения акустической

информации, другие - для получения видовых изображений, цифровых или аналоговых

данных от использующихся вычислительных средств и средств оргтехники,

телекоммуникации и средств связи, и др.

Технические средства более дорогие и предназначенные для

продолжительного контроля заранее устанавливаются на объектах контроля. Это

могут быть проводные средства с микрофонами, средства акустического или

видеоконтроля, автономные радиомикрофоны, глубоко замаскированные закладки

(например, в вычислительной технике), или оптоэлектронные микрофоны с

вынесенными излучающими элементами и др.

Специальные технические средства, которые позволяют

перехватывать информацию на некотором удалении от ее источника - наиболее

сложные и соответственно самые дорогие.

6.3

Варианты защиты информации

Целью технических средств информационной защиты является

уничтожение каналов утечки или плохое качества получаемой информации

злоумышленниками.

Основным показателем качества речевой информации является

понятность:

слоговая;

словесная;

фразовая.

В основном используется слоговая разборчивость, измеряемая в

процентах. Предполагается, что при 40% слоговой разборчивости качество

акустической информации является достаточным. А при 1 - 2% слоговой

разборчивости практически невозможно разобрать разговор.

Выявление утечки информации по акустическим каналам сводится

к активным и пассивным способам защиты. Значит, все технические средства защиты

информации можно разделить на два больших класса: активные и пассивные.

Активные: выжигают, зашумляют, уничтожают, и раскачивают всевозможные

спецсредства несанкционированного получения информации. Пассивные: локализуют,

определяют, измеряют каналы утечки, никак не изменяя при этом внешнюю среду.

Пассивное средство защиты - техническое устройство, дающее

возможность защиты от скрытых способов хищения информации, за счет отражения,

поглощения или поглощения его излучений. Цель пассивного технического

устройства является с максимальной вероятностью ослабить акустический сигнал.

На примере отделки стен звукопоглощающим материалом. А так же пассивным

способом утечки информации это устройство заземления устройств передачи

информации.

Во многих случаях технические устройства разного характера

действия подключены к одной сети, вследствие чего в ней остаются наводки

разного плана. В таких случаях используются сетевые фильтры, реализующие

функцию защиты устройств от сетевых помех извне и защиты от наводок,

создаваемых аппаратурой. Возможности фильтра должны обеспечивать значительное

уменьшение возникновения вероятности случайной связи между входом и выходом

из-за электромагнитных, электрических либо магнитных полей. При данном варианте

событий однофазная распределительная система электроэнергии обязана иметь в

своем распоряжении трансформатор с заземленной средней точкой. А трехфазная

должна быть оснащена высоковольтным понижающим трансформатором.

Также позволяет устранить наводки от технических устройств

передачи информации экранирование помещений. Листовая сталь являются лучшим

примером экранирования. Но на рынке возможных аналогов существует такие

варианты как сетки которые решают проблемы освещения, стоимости и вентиляции экрана.

Листы экранов прочно соединяются между друг другом электрически по всей

площади. Двери в помещениях нужно экранировать, с обеспечением надежного

электроконтакта. Если в помещении имеются окна их покрывают одним или двумя

слоями медной сетки.

Активное техническое устройство защиты создает маскирующие

активные помехи для нарушения нормального функционирования средств

несанкционированного изъятия информации. Активные способы оповещения об утечки

информации подразделяются на нейтрализацию и обнаружение устройств.

Дополнительные технические средства относящиеся к активным:

различного вида имитаторы;

устройства дымовых и аэрозольных завес;

устройства акустического и электромагнитного зашумления.

Современные устройства несанкционированного получения

информации, такие как подслушивание, продвинулась до высокого уровня, что

обеспечивает очень сложное обнаружение таких гаджетов. Самыми популярный

методами определения скрытых устройств являются:

рентген;

метод нелинейной локации;

визуальный осмотр;

металлодетектир.

Проводить такие мероприятия по поиску каналов утечки

информации занимает много времени и средств. Вследствие чего как вариант

выгоднее использовать:

генераторы пространственного зашумления;

генераторы виброакустического и акустического зашумления;

сетевые фильтры;

устройства защиты телефонных переговоров.

6.4

Безопасность информационно-коммуникационных систем

Зависимость современного общества от информационных

технологий настолько высока, что сбои в информационных системах способны

привести к значительным инцидентам в «реальном» мире. Никому не надо объяснять,

что программное обеспечение и данные, хранящиеся в компьютере, нуждаются в

защите. Разгул компьютерного пиратства, вредоносные вирусы, атаки хакеров и

изощренные средства коммерческого шпионажа заставляют производителей и

пользователей программ искать способы и средства защиты.

Существует большое количество методов ограничения доступа к

информации, хранящейся в компьютерах. Безопасность

информационно-коммуникационных систем можно подразделить на технологическую,

программную и физическую. С технологической точки зрения обеспечения

безопасности, в информационных системах широко используются и «зеркальные»

серверы, и двойные жесткие диски.

Обязательно следует использовать надежные системы

бесперебойного питания. Скачки напряжения могут стереть память, внести

изменения в программы и уничтожить микросхемы. Сетевые фильтры могут

обезопасить серверы и ПК от перепадов напряжения в сети. Источники

бесперебойного питания предоставляют возможность отключить компьютер без потери

данных.

Для обеспечения программной безопасности активно применяются

довольно развитые программные средства борьбы с вирусами, защиты от

несанкционированного доступа, системы восстановления и резервирования

информации, системы проактивной защиты ПК, системы идентификации и кодирования

информации

Одним из основных аспектов компьютерной безопасности является

угроза хищения информации посторонними. Данную кражу можно провести через

прямой доступ к физическим носителям информации. Для того чтобы вовремя

предупредить о хищении информации, следует обезопасить ПК на физическом уровне.

Самый простой вид защиты оргтехники, это поставить замок на

корпусе системного блока, который с поворотом ключа выключает ПК. Так же можно

защитить элементы ПК сделав их стационарными. Элементы ПК крепятся к неким

громоздким и тяжеловесным предметам или соединением элементов ПЭВМ между собой.

Защита компьютера должна обеспечивать осуществление широкого

диапазона охранных методов, включая защиту внутренних деталей компьютера, так

чтобы получить доступ во внутреннее пространство системного блока, было

невозможным, не сняв универсальный крепеж. Должна обеспечиваться безопасность

не только системного блока, но и части периферийных устройств. Охранный пакет

должен быть настолько универсален, чтобы он мог быть использован для охраны не

только компьютерной, но и другой офисной техники.

Существуют специальные механические или электромеханические

ключи, они довольно надежно защищают данные в ПК от несанкционированного

копирования и хищения информации.

Так же существуют специальные фильтры, чтобы защитить

информацию от посторонних лиц. При помощи микро жалюзи данные, выводимые на

экран, видны только сидящему перед монитором, а под другим углом зрения виден

только черный экран. Такой же стратегией руководствуются фильтры, работающие по

принципу размытия изображения. Данные фильтры состоят из нескольких пленок, за

счет которых обеспечивается размытие и посторонний не может увидеть скрытую

информацию.

На рынке представлены комплексы защиты, состоящие из датчика

и блока сирены, устанавливаемого на защищаемом компьютере. Срабатывание сирены,

мощность которой 120 дБ, произойдет только при отсоединении или срабатывании

датчика. Установка такой защиты на корпусе не всегда гарантирует сохранность

содержимого системного блока. Оснащение компьютеров подобными датчиками поможет

предотвратить их возможную кражу.

Многие ноутбуки серийно оснащаются слотами безопасности. В

большинстве офисах западных фирм имеются специально выделенные столы, оснащенные

механическими гаджеты. Пользователи ноутбуков часто используют охранные системы

«датчик - сирена» в одном корпусе. Такие комплекты могут активироваться и

деактивироваться специальным ключом.

Для защиты локальных сетей применяют единые охранные

комплексы. Охраняемый компьютер снабжается специальными датчиками, которые

подключаются к центральной охранной панели через специально выделенные гнезда

или беспроводным способом. После установки на охраняемые объекты нужно просто

подключить провода. При срабатывании любого из датчиков сигнал тревоги

поступает на центральную панель, которая в свою очередь автоматически оповещает

о несанкционированном проникновении.

При этом сильный электромагнитный импульс на расстоянии

способен уничтожить всю информацию, которая имелась на носителях информации.

Для защиты существуют высокотехнологичные технические устройства, которые

позволяют сохранять жизнеспособность компьютерной системы на некоторое время,

что позволяет противостоять разрушению и взломам.

Так же для защиты передаваемой и хранимой информации ее

необходимо зашифровать с помощью специальных методов шифрования. Так как

составляет огромную трудность в дешифровке информации без специального ключа.

6.5

Способы правильного уничтожения информации

В настоящие время среди информационных носителей лидируют

магнитные накопители. Широко известен факт, что вне зависимости от ОС обычный

процесс удаления информации на самом деле только создает видимость удаления.

При этом исчезают ссылки на информацию, которые расположены в каталогах и

таблицах размещения файлов. Существует возможность восстановления данных при

использовании специализированных программ, в том числе и с отчищенного жесткого

диска. Даже если информация накладывалась, то есть записывалась, на носитель с

ранее уничтоженной информацией, то существует соответствующие методы извлечения

первоначальных данных.

На предприятиях существуют ситуации, когда необходимо

полностью удалить всю сохраненную информацию. В настоящее время есть разные

методы надежного и быстрого удаления информации с магнитных накопителей.

Механический метод - физическое уничтожение накопителя путем измельчения, для

этого могут, даже, применять пиротехнические способы уничтожения. Зачастую

данный способ не дает гарантии полного уничтожения сведений, хранившихся на

накопителе. Существует вариант того, что эксперт сможет извлечь фрагменты

информации.

В настоящее время популярны методы удаления информации, путем

доведения верхнего слоя носителя до стадии магнитного насыщения. По структуре

это сильный потстоянный магнит, который вызывает неудобства в использовании.

Другой способ удаления информации - это использование

кратковременно создаваемого очень сильного электромагнитного поля, который

будет обеспечивать магнитным насыщением материал накопителя.

Наработки, способствующие физическому способу удаления

информации, дают возможность быстрого и легкого решения проблем, появляющихся

при «утилизации» информации, находящейся на магнитных накопителях. Наработки

могут представлять собой как отдельные приборы, так и быть встроенными в

аппаратуру. Таким образом, информационные сейфы, предназначенные для хранения

магнитных накопителей информации, могут также служить для удаления записанных

данных. Для это существует, так называемая «тревожная кнопка», она позволяет дистанционно

инициировать процесс стирания. Также в комплекте с сейфами может идти модуль

для пуска процесса стирания с помощью ключей «Touch way» или дистанционный пуск

при помощи радиобрелока с расстоянием действия до 21 м. Если на накопитель

оказывать влияние при помощи сильного электромагнитного импульса, то удаление

информации происходит очень быстро, для этого нужно запустить в камеру хранения

накопленный заряд. Накопители информации находятся в специализированных

носителях, сохраняя при этом рабочее состояние (например, винчестеры). Влияние

на накопитель происходит поочередно двумя импульсно-магнитными полями

противоположного направления.

Химический метод уничтожения рабочего слоя или основы

накопителя жесткими составляющими небезопасен и имеет значимые минусы, которые

не дают ему спектр широкого применения.

Термический метод удаления данных (сжигание) базируется на

нагревании носителя до температуры разрушения его базы электроиндукционными,

электродуговыми, пиротехническими и другими способами. Кроме использования

специальных печей для сжигания накопителей, для удаления данных существуют

наработки по использованию пиротехнических составов.

На диск наносится тонкий слой пиротехнического состава,

способный уничтожить поверхность в течение 4 - 5 с при температуре 2000°C до

состояния «ни одного остающегося читаемого знака». Срабатывание

пиротехнического состава происходит под воздействием внешнего электрического

импульса, при этом дисковод остается неповрежденным.

С повышением температуры абсолютной величины индукции

насыщения, ферромагнетика снижается. Поэтому определенная стадия магнитного

насыщения материала основы носителя может быть достигнута при менее высоких

уровнях внешнего магнитного поля. В связи с этим, весьма многообещающим может

получиться сочетание термического воздействия на материал рабочего слоя

магнитного накопителя информации с влиянием на него внешнего магнитного поля.

Практика показала, что нынешние магнитные накопители

информации при небольшой дозе облучения оставляют неизменными свои свойства.

Сильное ионизирующее излучение пагубно влияет для людей. Это говорит о

небольшой вероятности пользования радиационного метода удаления информации на

магнитных носителях.

6.6

Шифрование

Шифрование является надежным методом защиты данных, так как в

данном случае охраняется сама информация, а не доступ к ней. Другими словами

такая информация не является читабельной.

Изменение смысловой информации в некую последовательность

хаотических символов является криптографический метод. Данный метод является

наиболее дешевы и универсальным в реализации, потому что основан на изменении

информации и не имеет связи со свойствами ее материальных накопителей.

Шифрование передаваемой информации является основной задачей

обеспечивающее секретность. Только владелец секрета такого преобразования,

может получить информацию в исходном виде. Все современные криптосистемы

строятся в соответствии по принципу Керкхоффа, отрезок информации определенной

длины является ключ.

Осуществление процедур криптографии выносится в один общий

программный, аппаратный или программно-аппаратный модуль, другими словами -

специальное устройство шифрования (шифратор). В конечном итоге нет надежной

защиты данных, нет удобства для пользователей. Исходя из этого основные функции

криптографии, такие как генерации ключей, алгоритмы изменения данных не

выносятся в самостоятельные блоки, а интегрируются как внутренние модули в ПП

или прописываются самим поставщиком в его программах или в ядре ОС. В

большинстве случаев пользователи не используют методы шифрования, в силу того,

что это приносит неудобства в практическом применении.

С широким появлением разного типа технических устройств и ПК

программ для защиты информации методом их изменения по одному из открытых

стандартов шифрования (IDEA, FEAL, DES, LOKI и др.) возникла проблема обмена

секретной информации по незащищенному каналу связи необходимо заранее доставить

ключи на оба его конца для дешифровки информации. Например, для сети из 10

пользователей необходимо иметь задействованными одновременно 36 различных

ключей, а для сети из 1000 пользователей их потребуется 498 501.

Суть способа открытого распределения паролей состоит в том,

что пользователи самостоятельно и независимо с помощью генератора случайных

чисел получают пароли, при этом держат их в определенном скрытом носителе.

Затем любой пользователь из своего индивидуального номера с помощью

определенной процедуры вычисляет свой пароль, т.е. блок данных, который он

открывает доступ тому пользователю, кому хотел передать информацию

конфиденциального характера. Открытыми паролями пользователи могут обмениваться

непосредственно перед передачей конфиденциальной информацией либо, поручив

кому-то собрать все открытые пароли в единый каталог и заверив его своей

цифровой подписью и передать его всем остальным.

Заключение

Разработанная программа является функциональной, удобной в

применении автоматизированной системой учета процесса движения проектной

документации, которая позволяет вести учёт и наблюдения за жизненным циклом

проектов, и проектной документации, осуществлять контроль за данными по работе

служащих, а также производить сопровождение проектной документации, следуя цепи

делопроизводства.

Программа может быть интегрирована с системами

бухгалтерского, кадрового и складского учета.

В ходе разработки системы были решены все поставленные

задачи.

На основании структуры представления исходных данных и

состава требуемой выходной информации, была спроектирована структура базы

данных системы сопровождения проектной документации.

Для обеспечения оперативного доступа пользователей к

требуемым данным было спроектировано и разработано приложение web-доступа к

данным.

Список

использованных источников

1. Устав

- ГУ ЯНАО «Недра Ямала» [Текст], 2014. - 20 с.

2. Яунгад,

Я.Х. «Разработка базы данных» Вариант 8 «ГИБДД» [Текст]: курсовая работа /

Яунгад Ясавэй Хабэчевич. - Тюмень, 2012. - 29 с.

. Лекции

по курсу управление данными [Текст]: Тюмень, 2012.

. Microsoft

Office Project Web Access - http://www.microsoftstore.com

. Spider

Project - http://www.spiderproject.ru

. Erwin

- CASE-средство для проектирования и документирования баз данных -

https://ru.wikipedia.org/wiki/ERwin_Data_Modeler

. Алешин,

А.П. Техническое обеспечение безопасности бизнеса [Текст] / А.П. Алешин. - М.:

Дашков и Ко, 2008. - 31 с.

. Федеральный

закон №149-ФЗ от 27.07.2006 «Об информации, информационных технологиях и о

защите информации» / Собрание законодательства Российской федерации, 2006. -

3451 с.

. Федеральный

закон №152-ФЗ от 27.07.2006 «О персональных данных» / Собрание законодательства

Российской федерации, 2006. - 3451 с.

. Оакли

А. - Российская практика внедрения электронного документооборота / Software,

2006. - 38 с.

. ГОСТ

24.103-84. Автоматизированные системы управления. Основные положения. -

http://www.consultant.ru/

. ГОСТ

24.103-86. Состав и содержание работ по стадиям создания

. АСУ.

- http://www.consultant.ru/

. ГОСТ

34.003-90. Информационная технология. Комплекс стандартов на автоматизированные

системы. Автоматизированные системы. Термины и правила оформления. - М.: изд-во

стандартов, 1992. - 16 с.

. ГОСТ

34.201-89. Информационная технология. Комплекс стандартов на автоматизированные

системы. Виды, комплектность и обозначение документов при создании

автоматизированных систем. - М.: изд-во стандартов, 1990. - 10 с.

. ГОСТ

34.601-90. Автоматизированные системы. Стадии

. создания.

- http://www.consultant.ru/

. ГОСТ

Р 50922-96 Защита информации. Основные термины и определения. -

http://www.consultant.ru/

. Боуэн

Р. - Apache. Настольная книга администратора / Р. Боуэн, А. Лиска, Д.Л. Ридруэйо.

- М.: ДиаСофтЮП, 2002. - 384 с.

. Вендров

А.М. - CASE-технология. Современные методы и средства проектирования

информационных систем / А.М. Вендров. - М.: Финансы и статистика, 1998. - 176

с.

. Дейт

К.Дж. - Введение в системы баз данных / К.Дж. Дейт. - М.: Вильямс, 2001. - 1072

с.

. Мазуркевич

А.Н. - PHP. Настольная книга программиста / А.Н. Мазуркевич. - М.: Новое

издание, - 2001. - 148 с.

. Матросов

А.В. - HTML 4.0 в подлиннике / А.В. Матросов. - Спб.: BHV-Санкт-Петербург, -

2003. - 137 с.

Приложение

Листинг прораммы

Генерация SQL-скрипта.TABLE Client

(_client INTEGER NOT NULL,_rent_contract CHAR(18) NOT

NULL,_sale_contract INTEGER NOT NULL

);TABLE ClientPRIMARY KEY (ID_client);TABLE Individual

(_FIO CHAR(18) NULL,_Telephone CHAR(18) NULL,_individual

INTEGER NOT NULL,_client INTEGER NOT NULL

);TABLE IndividualPRIMARY KEY (ID_individual);TABLE Juridical

(_Name VARCHAR(20) NULL,_Telephone INTEGER NULL,_juridical

INTEGER NOT NULL,_client INTEGER NOT NULL

);

ALTER TABLE JuridicalPRIMARY KEY (ID_juridical);TABLE Rent

(_rent_contract CHAR(18) NOT NULL,_Rental_period VARCHAR(20)

NULL,_Data_of_rental_start DATE NULL,_End_date_of_rent DATE

NULL,_Price_per_mounth VARCHAR(20) NULL,_Price_per_year VARCHAR(20)

NULL,_section INTEGER NOT NULL

);TABLE RentPRIMARY KEY (ID_rent_contract);TABLE Sale

(_sale_contract INTEGER NOT NULL,_Date_of_sale DATE

NULL,_Cost DECIMAL (19,4) NULL,_Specific_cost_index DECIMAL (19,4)

NULL,_Cadastral_cost DECIMAL (19,4) NULL,_section INTEGER NOT NULL

);TABLE SalePRIMARY KEY (ID_sale_contract);TABLE Section

(_Address VARCHAR(20) NULL,

ID_section INTEGER NOT NULL,_Category INTEGER NULL,_Resource

VARCHAR(20) NULL,_Building VARCHAR(20) NULL,_Permitted VARCHAR(20) NULL

);TABLE SectionPRIMARY KEY (ID_section);TABLE ClientFOREIGN

KEY R_25 (ID_rent_contract) REFERENCES Rent (ID_rent_contract);TABLE

ClientFOREIGN KEY R_26 (ID_sale_contract) REFERENCES Sale

(ID_sale_contract);TABLE IndividualFOREIGN KEY R_29 (ID_client) REFERENCES

Client (ID_client);TABLE JuridicalFOREIGN KEY R_28 (ID_client) REFERENCES

Client (ID_client);TABLE RentFOREIGN KEY R_23 (ID_section) REFERENCES Section

(ID_section);TABLE SaleFOREIGN KEY R_24 (ID_section) REFERENCES Section

(ID_section);