Информационная безопасность предприятия

Введение

информационный безопасность защита

Актуальность данной темы обусловлена тем, что при хранении и обработке

конфиденциальной информации в организации важно сохранить её

конфиденциальность, а при наличии уязвимостей в системе защиты информации (СЗИ)

вероятность того, что информации будет нанесён ущерб сильно возрастает.

Следовательно, необходимо усовершенствовать СЗИ, чтобы закрыть существующие

уязвимости и сохранить конфиденциальную информацию.

Целью данной работы является совершенствование интегральной СЗИ отдела

разработки ПО средней коммерческой организации.

Задачи, поставленные в работе:

. Анализ функционирования

организации, её ИС и существующей СЗИ;

. Разработка проекта новой

СЗИ для отдела разработки ПО;

. Оценка эффективности

разработанного проекта.

Новизна данной работы заключается в совершенствовании интегральной СЗИ

отдела разработки ПО средней коммерческой организации.

Практическая значимость обусловлена практическим применением усовершенствованной системы

защиты информации в отделе разработки ПО средней коммерческой организации.

1. Анализ

функционирования предприятия, его ИС и существующей СЗИ в отделе разработки ПО

.1 Особенности

функционирования предприятия, как объекта ИБ

Рассматривается средняя коммерческая

организация ЗАО «PROGRI», основным родом её деятельности является разработка программного

обеспечения. Организации принадлежит одно четырёхэтажное здание, общей площадью

600м2, расположенное на охраняемой территории площадью 300м2.

Поэтажная схема основного здания расположена ниже (рис. 1.2-1.5). Организация

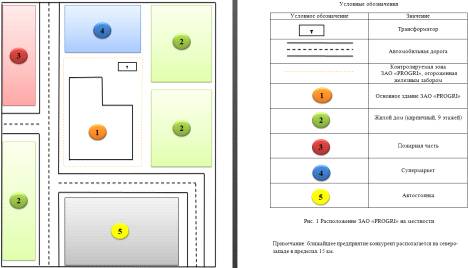

располагается в городе, в непосредственной близости от организации находятся:

автомобильная дорога, супермаркет, пожарная часть, несколько жилых домов и

автостоянка (рис. 1.1). Ближайшая организация конкурент располагается на северо-западе

на расстоянии около 15 км.

Рис. 1.1 Расположение ЗАО «PROGRI» на местности

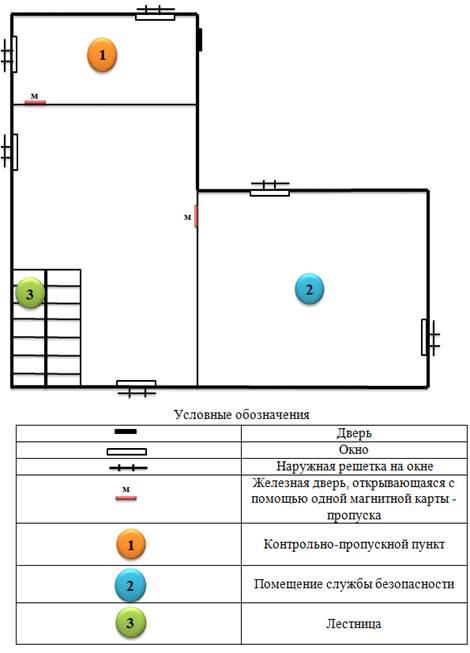

Рис. 1.2 Схема первого этажа

основного здания ЗАО «PROGRI»

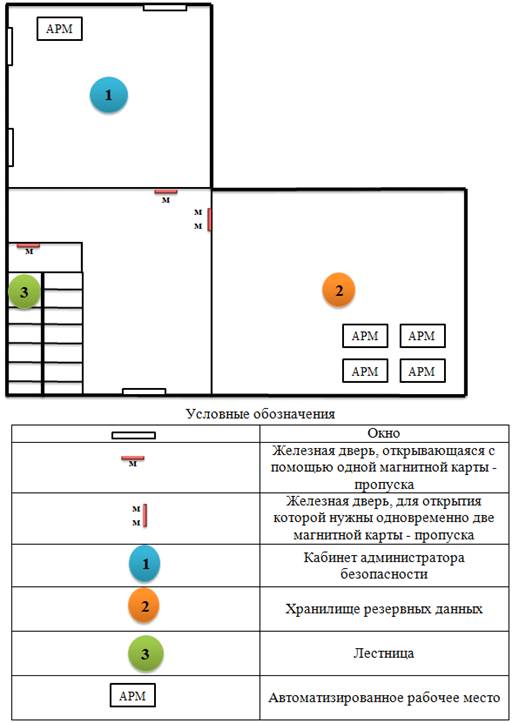

Рис. 1.3 Схема второго этажа

основного здания ЗАО «PROGRI»

Рис. 1.4 Схема третьего этажа

основного здания ЗАО «PROGRI»

Объект защиты - защищаемое помещение

(отдел разработки ПО), находящееся в здании, полностью принадлежащим одной

организации, на четвёртом этаже, который является последним (рис. 1.5). Дверь

защищаемого помещения выходит в коридор. Под защищаемым помещением (на третьем

этаже) располагается хранилище резервных данных. В помещении одно окно, его

нельзя ни открыть, ни закрыть, снаружи. Изнутри окно закрывается с помощью

жалюзи. В помещении находятся 11 ПЭВМ, подключенные к локальной сети. Есть

постоянный выход в интернет. Антивирусные базы данных обновляются для каждого компьютера

в отдельности. Также есть один телефон и кондиционер (табл. 1.1.).

Табл.1.1 Технический паспорт

объектов ИБ в организации

|

Наименование параметра

|

Значение параметра

|

|

1

|

2

|

|

1. Общая характеристика организации

|

|

Наименование объекта

|

ЗАО «PROGRI»

|

|

Количество зданий

|

1

|

|

Контролируемая зона

|

300 м2

|

|

Наличие вблизи конкурирующих предприятий

|

Нет

|

|

1.1 Характеристика здания 1

|

|

Общая площадь здания

|

600м2

|

|

Строительные конструкции

|

Наружные и несущие стены - керамзитобетонные блоки, толщиной 50

см. Внутренние перегородки - гипсобетонные стены толщиной 12 см

|

|

Этажей в здании

|

4

|

|

Порядок доступа в здание

|

Ограничен

|

|

Наличие ЗП

|

6 защищаемых помещения (Помещение разработчиков программного

обеспечения, сервер, хранилище резервных данных, кабинет генерального

директора, бухгалтерия, кабинет администратора безопасности)

|

|

Наличие лифта

|

Нет

|

|

Порядок доступа на каждый этаж

|

Для каждого этажа нужен соответствующий пропуск (магнитная

карта) отличный от пропусков для других этажей

|

|

1.1.1. Характеристика объектов на 1-ом этаже

|

|

Порядок доступа на этаж

|

Ограничен

|

|

Наличие защищаемых помещений

|

0

|

|

Количество окон

|

6

|

Таким образом, в силу специфики

деятельности организации, больших объёмов обрабатываемой конфиденциальной

информации и размера организации (средняя) можно определить стратегию по

информационной безопасности - наступательная.

1.2 Характеристика

информационной системы организации, как объекта ИБ

Данные, с которыми работают

сотрудники данной компании в ИС относятся к конфиденциальным, поскольку несут

действительную коммерческую ценность в силу того, что они представляют собой

интеллектуальную собственность. Ниже перечислены все данные, которые

обрабатываются, хранятся и разрабатываются в ИС:

1. Программные коды программ, находящихся в разработке;

2. Уже разработанные программы, которые постоянно дорабатываются;

3. Финансовая отчётность организации;

4. Архивы с программным кодом программ, которые по тем или иным

причинам перестали разрабатывать;

5. Архивы с устаревшими программами, которые больше не дорабатываются

и не продаются компанией.

В отделе разработки ПО

обрабатываются первые два пункта из выше представленного списка, общая

стоимость конфиденциальной информации, обрабатываемой в рассматриваемом отделе

составляет примерно 3 млн. руб.

Информационная система (ИС) в

организации построена по топологии «активная звезда» (рис. 1.5).

Условные сокращения:

П (1-10) - компьютеры программистов;

ВП - компьютер ведущего программиста;

АБ - компьютер администратора безопасности;

РД - компьютеры с резервными данными;

ГБ - компьютер главного бухгалтера;

ГД - компьютер генерального директора.

Рис. 1.5. Топология ИС организации

Далее следует пояснить некоторые

детали касательно объектов ИС организации (рис. 1.5):

. С компьютеров программистов

нельзя снять информацию при помощи физических носителей;

2. Сервер находится в

отдельном помещении, он поддерживает все другие компьютеры сети, за ним

работает ИТ-администратор ИС. На него могут отправлять данные программисты со

своих компьютеров, но не могут читать, изменять, копировать, удалять данные с

него. Читать и копировать некоторые данные на свой компьютер может ведущий

программист. Полный доступ к серверу имеет только ИТ-администратор и

администратор безопасности.

. Компьютер администратора

безопасности. Он контролирует сервер и всех клиентов ИС, а также действия

ИТ-администратора;

. На компьютеры с резервными

данными (РД) них копируются все важные данные с сервера, к ним проведён

односторонний кабель, так, что данные можно только копировать на сервер, а снять

с него нельзя. Компьютеры с РД располагаются в отдельном закрытом помещении,

доступ в него возможен только с разрешения генерального директора, чтобы войти

в помещение, нужны одновременно два магнитных ключа, ИТ-администратора и

администратора безопасности.

. Компьютер главного

бухгалтера имеет доступ только к финансовым базам данных на сервере;

. Генеральный директор со

своего компьютера может читать все данные находящихся на сервере, но не

изменять, ни копировать, ни удалять он их не может.

1.3 Функциональная

оценка эффективности существующей интегральной СЗИ отдела разработки ПО

Для оценки эффективности

существующих подсистем СЗИ отдела разработки ПО будет использована

экспертно-табличная методика [1] оценки эффективности отдельных подсистем и

КСЗИ в целом.

Будет проведена оценка следующих

подсистем СЗИ отдела разработки ПО:

. Подсистема организационной защиты

информации (ОЗИ);

. Подсистема правовой защиты

информации (ПЗИ);

. Подсистема компьютерной

безопасности (КБ);

. Подсистема физической защиты информации

(ФЗИ);

. Подсистема инженерно-технической

защиты информации (ИТЗИ).

Для каждой из перечисленных

подсистем будут определены целесообразные мероприятия по ЗИ и на основе

экспертных оценок проставлена оценка по вероятностной шкале (табл. 1.2):

.0 - вероятность ЗИ равна нулю;

.2 - вероятность ЗИ достигаема;

.3 - вероятность ЗИ достигаема;

.4 - вероятность ЗИ достигаема;

.6 - вероятность ЗИ достигаема;

.8 - вероятность ЗИ достигаема;

≥ 0.87 - требуемый уровень ЗИ,

исходя из принятой стратегии по ИБ.

Табл. 1.2 Экспертная оценка

эффективности подсистем СЗИ

|

Подсистемы СЗИ и меры по ЗИ

|

Экспертные оценки эффективности (вероятность ЗИ)

|

|

0.0

|

0.2

|

0.4

|

0.6

|

0.8

|

≥ 0.87

|

|

1. ОЗИ

|

|

|

|

|

|

|

|

1.1 Охрана персонала

|

|

|

|

|

|

+

|

|

1.2 Охрана информационных объектов

|

|

+

|

|

|

|

|

|

1.3 Режим допуска на объект

|

|

|

+

|

|

|

|

|

1.4 Организация допуска к конфиденциальной информации

|

|

|

+

|

|

|

|

|

1.5 Подбор кадров

|

|

|

|

|

|

+

|

|

1.6 Мониторинг сотрудников

|

|

+

|

|

|

|

|

|

1.7 Ограниченный доступ в интернет

|

|

+

|

|

|

|

|

|

2.ПЗИ

|

|

|

|

|

|

|

|

2.1 Наличие разделов по ИБ в уставе предприятия

|

|

|

|

|

|

+

|

|

2.2 Наличие мер по ЗИ в коллективном договоре

|

|

|

|

|

|

+

|

|

2.3 Регламентация мер по ЗИ во внутреннем договоре

|

|

|

|

|

|

+

|

|

2.4 Регламентация мер по ЗИ в функциональных обязанностях

сотрудников

|

|

|

|

|

|

+

|

|

2.5 Наличие перечня сведений, подлежащих защите, а также список

сотрудников имеющих допуск к той или иной конфиденциальной информации

|

|

|

|

|

+

|

|

|

3. КБ

|

|

|

|

|

|

|

|

3.1 Антивирусное обеспечение на автоматизированных рабочих

местах (АРМ)

|

|

+

|

|

|

|

|

|

3.2 Система защиты от НСД на АРМ.

|

|

+

|

|

|

|

|

|

3.3 Система защиты от НСД в ЛВС, система идентификации, и

аутентификации пользователей

|

|

+

|

|

|

|

|

|

4. ИТЗИ

|

|

|

|

|

|

|

|

4.1 Защита от утечки информации по акустическому каналу

|

|

+

|

|

|

|

|

|

4.2 Защита от утечки информации по акустоэлектрическому каналу

|

|

+

|

|

|

|

|

|

4.3 Защита от утечки информации по виброакустическому каналу

|

|

+

|

|

|

|

|

|

4.4 Защита от утечки информации по каналу ПЭМИН

|

|

+

|

|

|

|

|

|

4.5 Защита от утечки информации по телефонному каналу

|

|

+

|

|

|

|

|

|

5. ФЗИ

|

|

|

|

|

|

|

|

5.1 Наличие железной входной двери

|

|

+

|

|

|

|

|

|

5.2 Наличие наружных железных решёток на окнах

|

|

+

|

|

|

|

|

|

5.3 Система контроля допуска в отдел

|

|

|

+

|

|

|

|

|

5.4 Датчики открытия двери

|

|

|

|

|

|

+

|

|

5.5 Датчики нарушения целостности окна

|

|

|

|

|

|

+

|

|

5.6 Датчики нарушения целостности стен

|

|

|

|

|

|

+

|

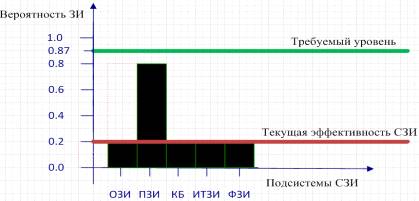

По результатам табл. 1.2 было

построено обобщённое графическое представление полученных результатов

эффективности СЗИ отдела разработки ПО (рис. 1.6)

Рис. 1.6. Функциональная

эффективность СЗИ отдела разработки ПО

Таким образом, можно увидеть (рис.

1.6), что в совершенствовании нуждаются следующие подсистемы:

) подсистема организационной

защиты информации (ОЗИ);

) подсистема правовой защиты

информации (ПЗИ);

) подсистема компьютерной

безопасности (КБ);

) подсистема

инженерно-технической защиты информации (ИТЗИ);

) подсистема физической

защиты информации (ФЗИ).

1.4 Направления

совершенствования СЗИ отдела разработки ПО

Проведя функциональную оценку

эффективности СЗИ отдела разработки ПО в предыдущей главе, можно выделить

основные направления совершенствования существующей СЗИ:

1. Усовершенствование подсистемы ОЗИ;

В рамках подсистемы ОЗИ необходимо:

· усилить защиту

информационных объектов;

· усилить режим

допуска на объект;

· организовать

систему допуска к конфиденциальной информации;

· организовать

систему мониторинга за сотрудниками отдела «разработчиков ПО»;

· ограничить доступ

сотрудников отдела в интернет.

2. Усовершенствование подсистемы ПЗИ;

В рамках подсистемы ПЗИ необходимо:

· добавить документ,

в котором прописан допуск сотрудников организации к той или иной

конфиденциальной информации.

3. Усовершенствование подсистемы КБ;

В рамках подсистемы КБ необходимо:

· внедрить

антивирусное обеспечение на автоматизированные рабочие места (АРМ);

· внедрить систему

защиты от нсд на АРМ;

· внедрить систему

защиты от нсд в ЛВС (также реализующую систему идентификации и аутентификации).

4. Усовершенствование подсистемы ИТЗИ;

В рамках подсистемы ИТЗИ необходимо:

· внедрить средства

для защиты от утечки информации по акустическому каналу;

· внедрить средства

для защиты от утечки информации по акустоэлектрическому каналу;

· внедрить средства

для защиты от утечки информации по виброакустическому каналу;

· внедрить средства

для защиты от утечки информации по каналу ПЭМИН;

· внедрить средства

для защиты от утечки информации по телефонному каналу.

5. Усовершенствование подсистемы ФЗИ.

В рамках подсистемы ФЗИ необходимо:

· Установить железную

входную дверь;

· Установить наружные

железные решётки на окна;

· Усилить контроль

допуска в отдел.

Таким образом:

1. В силу специфики деятельности

организации, больших объёмов обрабатываемой конфиденциальной информации и

размера организации (средняя) была определена стратегия по информационной

безопасности - наступательная;

. Стоимость информации,

обрабатываемой в рассматриваемом отделе, составляет около 3 млн. руб.

. После проведённой функциональной

оценки эффективности существующей СЗИ отдела разработки ПО были выявлены

подсистемы, которые необходимо усовершенствовать:

· подсистему ОЗИ;

· подсистему ПЗИ;

· подсистему КБ;

· подсистему ИТЗИ;

· подсистему ФЗИ.

2. Проектирование

новой СЗИ отдела разработки ПО

2.1 Теоретическое

обоснование совершенствования интегральной СЗИ отдела разработки ПО

Проведя анализ особенностей

функционирования организации, а также оценку функциональной эффективности

существующей СЗИ в отделе разработки ПО в предыдущей части работы можно

выделить цели и задачи создаваемого проекта.

Основная цель создаваемого

проекта усовершенствовать СЗИ отдела разработки ПО до требуемого уровня, в

соответствии с принятой стратегией по ИБ.

Основными направлениями

совершенствования существующей СЗИ следует рассматривать:

) Усовершенствование

подсистемы ОЗИ;

) Усовершенствование

подсистемы ПЗИ;

) Усовершенствование

подсистемы КБ;

) Усовершенствование

подсистемы ИТЗИ;

) Усовершенствование

подсистемы ФЗИ.

В рамках каждой из подсистем

предполагается реализовать те или иные меры по ЗИ, которые будут описаны далее.

2.2 Структурно-функциональная

схема проекта по совершенствованию СЗИ отдела разработки ПО

Перед тем как перейти к

непосредственной разработке новой СЗИ для рассматриваемого отдела следует

отобразить структурно-функциональную схему проекта.

2.3 Выбор

целесообразных мер по ЗИ для реализации проекта

В раках подсистемы ОЗИ

предлагается реализовать:

1. Усиление режима допуска в отдел разработки ПО на основе

внедрения электромагнитного замка, открываемого при помощи индивидуальных

пластиковых карт (Табл. 2.1).

Табл. 2.1 Выбор электромагнитного

замка для входной двери с открытием при помощи индивидуальных пластиковых карт

|

Марка замка Характеристики

|

Олевс M2-400

|

Belko BEL1200S

|

Aler AL-700SH

|

|

Сила удержания на отрыв, кг

|

300

|

550

|

1000

|

|

Защита от несанкционированного демонтажа

|

Нет

|

Да

|

Да

|

|

Стоимость замка, руб.

|

8200

|

9200

|

17500

|

|

Стоимость одной пластиковой индивидуальной карты для открытия

замка, руб.

|

500

|

500

|

500

|

|

Стоимость пластиковых карт для всех сотрудников отдела, руб.

|

5500

|

5500

|

5500

|

|

Итого, руб.:

|

13700

|

14700

|

23000

|

|

Выбранное средство

|

-

|

+

|

-

|

Из вышеприведённых замков (табл.

2.1) наиболее целесообразным выбором будет Belko BEL 1200S, так как он имеет неплохую силу

удержания, имеет защиту от несанкционированного демонтажа, и цена его вполне

приемлемая.

2. Организация мониторинга сотрудников отдела на основе установки

на сервер СЗИ от НСД в ЛВС, которая также позволяет проводить мониторинг всех

клиентов этого сервера, к которым относятся все АРМ отдела разработки ПО (Табл.

2.2).

Табл. 2.2 Выбор СЗИ от НСД в ЛВС

(Сервер безопасности)

|

СБ. Характеристики

|

Dallas Lock 7.7

|

Secret Net 5.1 класс C

|

|

Количество контролируемых АРМ

|

До 24

|

До 49

|

|

Возможности

|

Позволяет: · проводить

оперативный мониторинг всех клиентов ИС; · осуществлять централизованное управление учетными записями

пользователей и групп пользователей; · осуществлять идентификацию и аутентификацию клиентов сервера; · изменять политики безопасности; · назначать права доступа к ресурсам; · просматривать результаты автоматического сбора событий; · вести журнал НСД.

|

Позволяет: · проводить

оперативный мониторинг всех клиентов ИС; · осуществлять идентификацию и аутентификацию клиентов сервера; · проводить централизованный сбор журналов с возможностью

оперативного просмотра в любой момент времени, а также хранение и

архивирование журналов; · оповещать

администратора о событиях НСД в режиме реального времени; · оперативно реагировать на события НСД - выключение, перезагрузка

или блокировка контролируемых компьютеров; · вести журнал НСД; · с помощью программы мониторинга администратор может управлять

сбором журналов с рабочих станций.

|

|

Стоимость, руб.

|

22000

|

35500

|

|

Выбранное средство

|

+

|

-

|

Из вышеперечисленных серверов

безопасности (табл. 2.2) целесообразно выбрать Dallas Lock 7.7, так как он имеет

все необходимые функции и стоит значительно дешевле Secret Net.

3. Организация допуска к конфиденциальной информации на

основе той же СЗИ от НСД в ЛВС (Dallas Lock 7.7) устанавливаемой на сервер, которая была выбрана в предыдущем

пункте (табл. 2.2), так как это средство позволяет централизованно управлять

пользователями, делить их на группы, присваивать им соответствующие полномочия,

а также тот или иной уровень допуска к различным видам информации. К примеру

сотрудники отдела разработки ПО будут получать доступ только к базам данных на

сервере, в которых хранятся программные коды программ. Также для организации

допуска к конфиденциальной информации необходимо создать документ, в котором

перечислены все сотрудники имеющие допуск к той или иной конфиденциальной

информации, но это в рамках подсистемы ПЗИ.

4. Для данного отдела целесообразным будет вовсе отключить доступ в

сеть интернет для уменьшения вероятности НСД к конфиденциальной информации, а

обновление антивирусных баз осуществлять централизовано, т.е. базы будут

загружены на сервер из сети интернет, а уже с него по локальной сети

предприятия обновлены антивирусные базы на АРМ, рассматриваемого отдела.

В рамках подсистемы ПЗИ

необходимо создать документ, в котором перечислены все сотрудники имеющие

допуск к той или иной конфиденциальной информации. Данный документ также

необходим для подсистемы ОЗИ, рассмотренной ранее.

В рамках подсистемы КБ

предполагается реализовать:

1. Установка нового антивирусного обеспечения на АРМ (табл. 2.3).

Табл. 2.3. Выбор антивирусного

обеспечения для автоматизированных рабочих мест (АРМ)

|

Антивирус Характеристики

|

Kaspersky Business Space Security

|

Dr. Web «Малый бизнес»

|

Outpost Security Suite Pro

|

|

Возможности

|

· Защита от вредоносного

программного обеспечения · Kaspersky

Security Network (информация о безопасности веб ресурсов) · Защита от хакерских атак · Эффективная защита от фишинга · Сетевой экран и Система обнаружения вторжений · Безопасная работа с электронной почтой · Защита смартфонов · Безопасность мультиплатформенных сетей

|

· Защита от вредоносного

программного обеспечения · Защита

от хакерских атак · Защита

от фишинга · Безопасная работа с

электронной почтой · Безопасное

посещение страниц Интернета

|

· Защита от вредоносного

программного обеспечения · Безопасный

доступ в Интернет (пресечение несанкционированных попыток доступа к вашему

компьютеру из локальной сети или Интернета) · Упреждающая защита от угроз (контроль программ и предотвращение

неизвестных или подозрительные операции) · Защита от шпионского ПО (автоматическое обнаружение и удаление

всех разновидностей и классов шпионских программ) · Безопасное посещение страниц Интернета (веб-серфинг) (пресечение

попыток посещения инфицированных ресурсов и предотвращение появления назойливой

рекламы) · Защита электронной

почты от спама

|

|

Стоимость для всех АРМ отдела, руб.

|

17000

|

11200

|

6900

|

|

Выбранное средство

|

-

|

-

|

+

|

Из вышеперечисленных антивирусов

(табл. 2.3) наиболее целесообразным следует считать Outpost Security Suite

Pro, так как он имеет всё необходимое для защиты АРМ в ЗП и при этом стоит

меньше всех (стоимость актуальна, только при покупке сразу 11 лицензий, если

покупать по одной, то стоимость будет составлять 14300 руб.).

2. Установка на АРМ системы защиты от НСД на автономных компьютерах

(табл. 2.4).

Табл. 2.4 Выбор системы защиты от

НСД на автономных компьютерах

|

СЗИ Характеристики

|

Dallas Lock 7.7

|

Secret Net 6.5

|

ПАК Соболь с eToken PRO

|

|

Компоненты

|

Только программный дистрибутив

|

PCI

плата и программный дистрибутив

|

PCI

плата, идентификационные usb ключи eToken PRO, программный дистрибутив

|

|

Стоимость, руб.

|

6000

|

10250

|

12900

|

|

Стоимость для всех АРМ отдела, руб.

|

66000

|

112750

|

141900

|

Из вышеперечисленных СЗИ (табл. 2.4)

наиболее целесообразным выбором можно считать Secret Net 6.5. Так как он

представляет собой полноценную программно-аппаратную СЗИ в отличии от Dallas Lock, который является

программным комплексом, а вот ключи eToken PRO не обязательны для рассматриваемого отдела и переплачивать за них

также не обязательно. Не смотря на более высокую цену Secret Net по сравнению с Dallas Lock, стоит предпочесть Secret Net.

3. Установка СЗИ от НСД в ЛВС, которая была уже установлена ранее,

в рамках подсистемы ОЗИ (табл. 2.2).

В рамках подсистемы ИТЗИ

предполагается реализовать:

1. Защитить информацию от утечки по акустическому каналу на

основе устройства постановки акустических и виброакустических помех (табл.

2.5), а также установки железной тамбурной двери (затраты на это около 8000

руб.).

Табл. 2.5 Выбор устройства

постановки акустических и виброакустических помех

|

Генератор шума Характеристики

|

Шорох-2М

|

СТБ 231 «Бирюза»

|

ЛГШ-403

|

|

Диапазон генерируемых частот, Гц

|

100Гц-12кГц

|

90Гц-11,2КГц

|

100Гц-12кГц

|

|

Среднегеометрические частоты октавных полос генерируемых шумовых

сигналов, Гц

|

125, 250, 500, 1000, 2000, 4000, 8000

|

125, 250, 500, 1000, 2000, 4000, 8000

|

250, 1000, 2000, 8000

|

|

Стоимость, руб.

|

6700

|

18500

|

4900

|

|

Выбранное средство

|

+

|

-

|

-

|

Из вышеперечисленных генераторов

шума наиболее целесообразным является Шорох-2М. Несмотря на чуть более высокую

цену сравнительно с ЛГШ-403 он генерирует шум на большом диапазоне частот и

имеет 7 основных октавных полос. При этом он значительно дешевле СТБ 231

«Бирюза».

2. Защитить информацию от утечки информации по

акустоэлектрическому каналу на основе помехоустойчивого сетевого фильтра

(табл. 2.6) и генератора шума электросети (табл. 2.7).

Табл. 2.6 Выбор помехоустойчивого

сетевого фильтра

ФСПК -100

|

ФСПК -10

|

ФСП-1Ф-20А

|

|

Частотный диапазон подавления помех, МГц

|

0,02-1000 МГц

|

0,15-1000 МГц

|

0,1-2000 МГц

|

|

Величина вносимого затухания по напряжению

|

Более 60 ДБ

|

40-60 ДБ

|

40-60ДБ

|

|

Масса, кг

|

32 (Два корпуса)

|

5,5

|

4,5

|

|

Стоимость, руб.

|

160000

|

28500

|

25000

|

|

Выбранное средство

|

-

|

-

|

+

|

Из вышеперечисленных фильтров (табл.

2.6) наиболее целесообразным можно назвать ФСП-1Ф-20А. Так как он имеет хороший

диапазон подавления помех (особенно высоких частот) и стоит меньше всех.

Табл. 2.7 Выбор генератора шума

электросети

|

Генератор шума Характеристики

|

Соната-РС2

|

ЛГШ-505

|

Соната-РС1

|

|

Частотный диапазон, Гц

|

0.01МГц-2ГГц

|

0.01МГц-1ГГц

|

0.01МГц-1ГГц

|

|

Коэффициент качества шума

|

Не менее 0.8

|

Не менее 0.6

|

Не менее 0.8

|

|

Стоимость, руб.

|

17000

|

14600

|

12700

|

|

Выбранное средство

|

-

|

-

|

+

|

Из вышеперечисленных генераторов

шума (табл. 2.7) наиболее целесообразным можно назвать Сонату-РС1. Так как она

генерирует шум в достаточном диапазоне частот и имеет сравнительно низкую

стоимость.

3. Защитить информацию от утечки по виброакустическому каналу

на основе выбранного ранее устройства постановки акустических и

виброакустических помех Шорох-2М (табл. 2.5).

4. Защитить информацию от утечки информации по каналу ПЭМИН

на основе генератора шума по каналу ПЭМИН (табл. 2.8).

Табл. 2.8 Выбор генератора шума для

защиты от утечки по каналам ПЭМИН

|

Генератор шума Характеристики

|

ГШ 2500

|

ЛГШ-501

|

ЛГШ-503

|

|

Диапазон генерируемых частот, Гц

|

0.01МГц-2ГГц

|

0.01МГц-1.8ГГц

|

0.01МГц-2ГГц

|

|

Энтропийный коэффициент качества шума на выходе генератора

|

Не менее 0.8

|

Не менее 0.8

|

Не менее 0.8

|

|

Уровень сигнала на выходных разъемах генератора, ДБ

|

Не менее 60-85

|

Не менее 60-85

|

Не менее 40-50

|

|

Стоимость, руб.

|

12700

|

15400

|

22800

|

|

Выбранное средство

|

+

|

-

|

-

|

Из вышеперечисленных генераторов

шума (табл. 2.8) наиболее целесообразным выбором можно считать ГШ-2500. Так как

он имеет достаточные характеристики для защиты от утечки по каналам ПЭМИН

выбранного отдела и при этом он является сравнительно дешёвым.

5. Защитить информацию от утечки информации по телефонному каналу

на основе устройства защиты телефонных переговоров (табл. 2.9).

Табл. 2.9 Выбор устройства защиты

телефонных переговоров

|

Генератор шума Характеристики

|

Прокруст-2000

|

SEL SP-17/D

|

SI-2060

|

|

Диапазон шумового сигнала в режиме «Помеха», кГц

|

0,05-10

|

6-10

|

0,1-50

|

|

Уровень помехи на линии, дБ

|

Не менее 30

|

Не менее 15

|

Не менее 20

|

|

Стоимость, руб.

|

40000

|

12000

|

30800

|

|

Выбранное средство

|

-

|

+

|

-

|

Из вышеперечисленных устройств для

защиты телефонных переговоров (табл. 2.9) наиболее целесообразным выбором

является SEL SP-17/D. Так как он имеет достаточные характеристики для защиты

телефонных переговоров и стоит значительно дешевле конкурентов.

В рамках подсистемы ФЗИ предполагается

реализовать:

Для защиты от физического

проникновения в отдел:

1. Установить железную тамбурную дверь. Установка данной двери уже

было запланирована в рамках подсистемы ИТЗИ для защиты от утечки по

акустическому каналу.

2. Установить на окно наружные железные решётки. Стоимость решёток с

установкой 2000 руб.

3. Для контроля допуска в отдел установить на входную дверь

электромагнитный замок, открывающийся при помощи индивидуальных пластиковых

карт. Установка данного средства уже была запланирована в рамках подсистемы ОЗИ

(табл. 2.1).

Все технические средства, выбранные

в работе для СЗИ отдела разработки ПО сертифицированы ФСТЭК России.

Также после введения СЗИ в

эксплуатацию рекомендуется еженедельно проводить плановую проверку исправности

работы всех её компонентов, а в случае выявления неполадок в работе

незамедлительно проводить работы по устранению возникших проблем и

восстановлению работоспособности системы.

Также стоит отметить систему

управления, в рамках которой ответственным за ЗИ в отеле разработчиков ПО

предполагается назначить ведущего программиста, при этом его действия будет

координировать администратор по безопасности.

Итак, подведём итоговую стоимость

совершенствования СЗИ отдела разработки ПО (табл. 2.10).

Табл. 2.10 Общая стоимость совершенствования

СЗИ отдела разработки ПО

|

Самый дешёвый вариант

|

Самый дорогой вариант

|

Выбранный вариант

|

|

Электромагнитный замок

|

|

Олевс M2-400

|

Aler AL-700SH

|

Belko BEL1200S

|

|

Стоимость, руб.

|

|

8200

|

17500

|

9200

|

|

СЗИ от НСД на автономных компьютерах

|

|

Dallas Lock 7.7

|

ПАК Соболь с eToken PRO

|

Secret Net 6.5

|

|

Стоимость, руб.

|

|

66000

|

14900

|

112750

|

|

СЗИ от НСД в ЛВС (Сервер безопасности)

|

|

Dallas Lock 7.7

|

Secret Net 5.1 класс C

|

Dallas Lock 7.7

|

|

Стоимость, руб.

|

|

22000

|

35500

|

22000

|

|

Антивирусная ЗИ на АРМ

|

|

Outpost Security Suite

Pro

|

Kaspersky Business

Space Security

|

Outpost Security Suite

Pro

|

|

Стоимость, руб.

|

|

6900

|

17000

|

6900

|

|

Помехоустойчивый сетевой фильтр

|

|

ФСП-1Ф-20А

|

ФСПК -100

|

ФСП-1Ф-20А

|

|

Стоимость, руб.

|

|

25000 руб.

|

160000 руб.

|

25000 руб.

|

|

Генератор шума электросети

|

|

Соната-РС1

|

Соната-РС2

|

Соната-РС1

|

|

Стоимость, руб.

|

|

12700

|

17000

|

12700

|

|

Устройство защиты телефонных переговоров

|

|

SEL SP-17/D

|

Прокруст-2000

|

SEL SP-17/D

|

|

Стоимость, руб.

|

|

12000

|

40000

|

12000

|

|

Устройство постановки акустических и виброакустических помех

|

|

ЛГШ-403

|

СТБ 231 «Бирюза»

|

Шорох-2М

|

|

Стоимость, руб.

|

|

4900

|

18500

|

6700

|

|

Генератор шума, СЗИ от утечки по каналам ПЭМИН

|

|

ГШ 2500

|

ЛГШ-503

|

ГШ 2500

|

|

Стоимость, руб.

|

|

12700

|

22800

|

12700

|

|

Железная тамбурная дверь Стоимость,

руб.

|

|

8000

|

|

Железные наружные решётки на окно Стоимость, руб.

|

|

2000

|

|

Итоговая стоимость, руб.

|

|

180400

|

353200

|

229950

|

Таким образом, по итогам таблицы

2.10 общая стоимость совершенствования СЗИ составляет 229950 руб. Стоит

напомнить, что стоимость защищаемой информации в отделе разработки ПО

составляет

3 млн. руб. Можно сделать вывод, что стоимость усовершенствования СЗИ ниже

десятой доли от стоимости защищаемой информации, следовательно затраты на

совершенствование СЗИ можно назвать приемлемыми.

Далее следует представить схему

отдела разработки ПО с указанием новых установленных средств в рамах

усовершенствованной СЗИ.

Таким образом:

. Основная цель создаваемого проекта

усовершенствовать СЗИ отдела разработки ПО до требуемого уровня, в соответствии

с принятой стратегией по ИБ.

. Основными направлениями

совершенствования существующей СЗИ следует рассматривать:

) Усовершенствование подсистемы ОЗИ;

) Усовершенствование подсистемы ПЗИ;

) Усовершенствование подсистемы КБ;

) Усовершенствование подсистемы

ИТЗИ;

) Усовершенствование подсистемы ФЗИ.

. Для совершенствования интегральной

СЗИ отдела разработки ПО в рамках каждой из её подсистем были предложены

соответствующие меры по ЗИ и выбраны технические средства. Итоговая стоимость

совершенствования интегральной СЗИ составила 229950 руб., что можно назвать

приемлемой суммой, так как это ниже десяток доли от стоимости защищаемой

информации (3 млн. руб.).

3. Оценка эффективности

разработанного проекта

.1 Функциональная

оценка эффективности усовершенствованной интегральной СЗИ отдела разработки ПО

Для оценки эффективности

усовершенствованных подсистем СЗИ отдела разработки ПО будет использована

экспертно-табличная методика [1] оценки эффективности, та же, что и в первой

части работы.

Будет проведена оценка следующих

подсистем СЗИ отдела разработки ПО:

. Подсистема организационной защиты

информации (ОЗИ);

. Подсистема правовой защиты

информации (ПЗИ);

. Подсистема компьютерной

безопасности (КБ);

. Подсистема физической защиты

информации (ФЗИ);

. Подсистема инженерно-технической

защиты информации (ИТЗИ).

Для этого составлена таблица (табл.

3.1), в которой будет проведена экспертная оценка эффективности перечисленных

подсистем СЗИ отдела разработки ПО.

Табл. 3.1. Экспертная оценка

эффективности подсистем СЗИ

|

Подсистемы СЗИ и меры по ЗИ

|

Экспертные оценки эффективности (вероятность ЗИ)

|

|

0.0

|

0.2

|

0.4

|

0.6

|

0.8

|

≥ 0.87

|

|

1. ОЗИ

|

|

|

|

|

|

|

|

1.1 Охрана персонала

|

|

|

|

|

|

+

|

|

1.2 Охрана информационных объектов

|

|

|

|

|

|

+

|

|

1.3 Режим допуска на объект

|

|

|

|

|

|

+

|

|

1.4 Организация допуска к конфиденциальной информации

|

|

|

|

|

|

+

|

|

1.5 Подбор кадров

|

|

|

|

|

|

+

|

|

1.6 Мониторинг сотрудников

|

|

|

|

|

|

+

|

|

1.7 Ограниченный доступ в интернет

|

|

|

|

|

|

+

|

|

2.ПЗИ

|

|

|

|

|

|

|

|

2.1 Наличие разделов по ИБ в уставе предприятия

|

|

|

|

|

|

+

|

|

2.2 Наличие мер по ЗИ в коллективном договоре

|

|

|

|

|

|

+

|

|

2.3 Регламентация мер по ЗИ во внутреннем договоре

|

|

|

|

|

|

+

|

|

2.4 Регламентация мер по ЗИ в функциональных обязанностях

сотрудников

|

|

|

|

|

|

+

|

|

2.5 Наличие перечня сведений, подлежащих защите, а также список

сотрудников имеющих допуск к той или иной конфиденциальной информации

|

|

|

|

|

|

+

|

|

3. КБ

|

|

|

|

|

|

|

|

3.1 Антивирусное обеспечение на автоматизированных рабочих

местах (АРМ)

|

|

|

|

|

|

+

|

|

3.2 Система защиты от НСД на АРМ.

|

|

|

|

|

|

+

|

|

3.3 Система защиты от НСД в ЛВС, система идентификации, и

аутентификации пользователей

|

|

|

|

|

|

+

|

|

4. ИТЗИ

|

|

|

|

|

|

|

|

4.1 Защита от утечки информации по акустическому каналу

|

|

|

|

|

|

+

|

|

4.2 Защита от утечки информации по акустоэлектрическому каналу

|

|

|

|

|

|

+

|

|

4.3 Защита от утечки информации по виброакустическому каналу

|

|

|

|

|

|

+

|

|

4.4 Защита от утечки информации по каналу ПЭМИН

|

|

|

|

|

|

+

|

|

4.5 Защита от утечки информации по телефонному каналу

|

|

|

|

|

|

+

|

|

5. ФЗИ

|

|

|

|

|

|

|

|

5.1 Наличие железной входной двери

|

|

|

|

|

|

+

|

|

5.2 Наличие наружных железных решёток на окнах

|

|

|

|

|

|

+

|

|

5.3 Система контроля допуска в отдел

|

|

|

|

|

|

+

|

|

5.4 Датчики открытия двери

|

|

|

|

|

|

+

|

|

5.5 Датчики нарушения целостности окна

|

|

|

|

|

|

+

|

|

5.6 Датчики нарушения целостности стен

|

|

|

|

|

|

+

|

По результатам табл. 3.1 было

построено обобщённое графическое представление полученных результатов

эффективности СЗИ отдела разработки ПО (рис. 3.1).

Рис. 3.1 Достигнутая функциональная

эффективность СЗИ отдела разработки ПО

Таким образом, как видно из выше

представленного рисунка (рис. 3.1) уровень достигнутой функциональной

эффективности интегральной СЗИ отдела разработки ПО равен требуемому (≥0.87)

в соответствии с принятой наступательной стратегией по ИБ.

.2 Уточнение

существующей политики по ИБ организации

Для внедрения усовершенствованной

интегральной СЗИ отдела разработки ПО рекомендуется внести следующие уточнения

в политику по ИБ:

В пункт 3.1 «Права, обязанности и

степень ответственности сотрудников» внести следующие уточнения:

Для ведущего программиста:

Обязанности: определяет текущие цели и задачи поставленные перед

программистами, архитектуру, лежащую в основе разрабатываемой программы,

распределяет работы и отслеживание выполнения задач программистами, обучает

новых или менее опытных разработчиков, теперь кроме вышеперечисленного он

обязан контролировать СЗИ отдела разработки ПО, а также действия других сотрудников

этого отдела влияющих на функционирование СЗИ.

Ответственность: несёт

ответственность за выполнение своих обязанностей программистами, а теперь

также за сохранность конфиденциальности, целостности, доступности, информации

хранящейся на своём компьютере и компьютерах программистов и за нормальное

функционирование всех технических и программных средств обеспечивающих ЗИ в

отделе разработки ПО.

В пункт 6.1 «Локальная

безопасность»:

. Антивирусный контроль. Теперь он

осуществляется при помощи антивируса «Outpost Security Suite Pro». Его антивирусные базы необходимо обновлять, как минимум раз в

неделю централизованным способом, без непосредственного подключения АРМ отдела

разработки ПО к сети интернет. Также все сотрудники отдела не имеют права

каким-либо образом блокировать установленное антивирусное обеспечение,

устанавливать другое, изменять его настройки.

2. Если пользователь не пользовался

своим компьютером 10 мин., то он блокируется и система снова просит ввода

идентификационных данных;

. Сотрудникам отдела разработки ПО

запрещается вносить какие-либо изменения в конфигурацию программного и

аппаратного обеспечения установленного на АРМ отдела;

. Сотрудникам запрещается приносить

в отдел устройства мобильной связи и другие устройства, позволяющие передавать

данные по беспроводному каналу связи.

В пункт 7 «Физическая безопасность»:

Отныне каждый сотрудник отдела

разработки ПО обязан носить с собой индивидуальную пластиковую карту для

допуска в отдел.

Таким образом:

. При оценке функциональной эффективности

усовершенствованной интегральной СЗИ отдела разработки ПО было определено, что

эффективность соответствует требуемому уровню и вероятность ЗИ ≥0.87, что

соответствует требованиям принятой стратегии по ИБ;

. В связи с усовершенствованием СЗИ

отдела разработки ПО были предложены уточнения основных пунктов политики по ИБ.

Заключение

. Проанализировав особенности

функционирования предприятия была определена стратегия по информационной

безопасности - наступательная. После проведённой функциональной оценки

эффективности существующей СЗИ отдела разработки ПО были выявлены основные направления

совершенствования существующей СЗИ:

· усовершенствование

подсистемы ОЗИ;

· усовершенствование

подсистемы ПЗИ;

· усовершенствование

подсистемы КБ;

· усовершенствование

подсистемы ИТЗИ;

· усовершенствование

подсистемы ФЗИ.

. Для совершенствования интегральной

СЗИ отдела разработки ПО в рамках каждой из её подсистем были предложены

соответствующие меры по ЗИ и выбраны технические средства. Итоговая стоимость

совершенствования интегральной СЗИ составила 229950 руб., что можно назвать

приемлемой суммой, так как это ниже десяток доли от стоимости защищаемой

информации (3 млн. руб.).

. При оценке функциональной

эффективности усовершенствованной интегральной СЗИ отдела разработки ПО было

определено, что эффективность соответствует требуемому уровню и вероятность ЗИ ≥0.87,

что соответствует требованиям принятой стратегии по ИБ. Также в связи с

усовершенствованием СЗИ отдела разработки ПО были предложены уточнения основных

пунктов политики по ИБ

. Таким образом было выявлено, что

существующая интегральная СЗИ отдела разработки ПО не удовлетворяет требованиям

принятой стратегии по ИБ, в связи с чем был разработан и предложен проект

усовершенствования существующей СЗИ после чего проведена оценка его

эффективности, которая показала что разработанный проект усовершенствовал СЗИ

отдела разработки ПО до требуемого уровня.

Список литературы

1. Ярочкин В.И. Система безопасности фирмы. М: Ось-89, 2003;

. Торокин А.А. Инженерно-техническая

защита информации: Учебное пособие. М.: Гелиос АРВ, 2010;

. Зайцев А.П., Шелупанов А.А., Мещеряков Р.В. и др. Технические

средства и методы защиты информации: Учебник для вузов. М.: ООО Издательство

Машиностроение, 2009;

. Зайцев А.П., Шелупанов А.А. Справочник по техническим средствам

защиты информации и контроля технических каналов утечки информации.

Издательство Томского государственного университета систем управления и

радиоэлектроники, 2004;

. Грибунин В.Г., Чудовский В.В. Комплексная система защиты информации

на предприятии. - М.: Academia, 2011;

. Борисов М.А., Заводцев И.В., Чижов И.В. Основы

программно-аппаратной защиты информации. - М.: Книжный дом «ЛИБРОКОМ», 2012

. Хорев П.Б. Программно-аппаратная защита информации. Учебное

пособие. - М.: ФОРУМ, 2009

. Шаньгин В.Ф. Администрирование и защита. Защита информации в

компьютерных системах и сетях. - М.: ДМК Пресс, 2012

. Соболев А.Н., Кириллов В.М. Физические основы технических

средств обеспечения информационной безопасности. - М.: Гелиос АРВ, 2004.