|

Дата

|

Описание выполненных работ

|

Отметки руководителя

|

|

23.02.15-26.02.15

|

Ознакомление с деятельностью предприятия. Ознакомление со

структурой предприятия.

|

|

|

27.02.15-02.03.15

|

Прохождение инструктажа и техники безопасности.

|

|

|

03.03.15-05.03.15

|

Сбор общей информации о предприятии (история развития).

|

|

|

06.03.15-09.03.15

|

Поиск сведений, описывающих структуру и задачи, решаемые в

организации.

|

|

|

10.03.15-12.03.15

|

Разработка задач для преддипломной практики и плана работы

над дипломным проектом.

|

|

|

13.03.15-14.03.15

|

Разработка классификации аномального сетевого трафика

|

|

|

15.03.15-17.03.15

|

Провести обзор методов регистрации сетевого трафика

|

|

|

18.03.15-19.03.15

|

Обзор средств анализа сетевого трафика

|

|

|

20.03.15-21.03.15

|

Оформление отчета по преддипломной практике.

|

|

Руководитель от организации Т.З. Аралбаев / /

3.

Характеристика предприятия

3.1 Описание

предприятия

июля 1993 года приказом № 149 был создан факультет электроники и

вычислительной техники (ФЭиВТ). Деканом факультета был назначен завкафедрой

ВТиПМ к.т.н., доцент П.Н. Ганский. В этот же день этого года на основе

разделения кафедры ВТиПМ были созданы кафедры вычислительных машин, комплексов,

систем и сетей (ВМКСС) (завкафедрой был назначен П.Н. Ганский) и кафедра

программного обеспечения вычислительной техники и автоматизированных систем

(ПОВТАС) (завкафедрой был назначен к.т.н., доцент В.Н. Тарасов).

В состав факультета вошли кафедры: промышленной электроники (завкафедрой

- В.Д. Шевеленко), ВМКСС (завкафедрой - П.Н. Ганский); ПОВТАС (завкафедрой -

В.Н. Тарасов), физики (завкафедрой - Л.А. Жураковский).

Активизируется информационная подготовка ППС. Активно выполняются

разработки тренажеров и создание контрольно-обучающих программ по различным

математическим методам (П.Н. Ганский, А.В. Хлуденев, А.Г. Реннер).

мая 1997 г. организован центр информационных технологий (ЦИТ, директор

В.В. Быковский). Центр информационных технологий института был создан с

выделением секторов: локальные вычислительные сети (ЛВС, завсектором - Е.П.

Шабанов); автоматизированные средства и системы (АСС, завсектором - В.А.

Красильникова); сектор ремонта и обслуживания вычислительной и множественной

техники и технических средств (ВМТиТС, завсектором - И.П. Орлов), сектор

программирования (ПО, завсектором - Я.М. Коновал), сектор электронной библиотеки

(ЭБ, завсектором - В.Ю. Филиппов).

В 1997 г. на кафедре ВМКСС студентами первого выпуска специальности

выполнены дипломные проекты по созданию компьютерной сети института: Румянцевым

Евгением, Палевым Андреем, Шадриным Александром. В этом же году был создан

Институт энергетики, информатики и электроники на базе факультетов

электротехнического и факультета электроники, информатики и вычислительной

техники (директор института - Кирин В.Г.). Причин объединения таких больших и

сложных факультетов, на мой взгляд, было две. Первая причина - приезд большой

группы ученых из Казахстана, докторов наук и кандидатов, что не могло не

повлиять на жизнь института и внесло некоторые коррективы в его организационные

структуры. Второй причиной послужил, по моему глубокому убеждению, уход из

института П.Н. Ганского. На мой взгляд - это была и есть большая потеря для

института, для той специальности, которую он создавал, и которая, если смотреть

правде в глаза, так и не встала на ноги без идеолога, без главного специалиста.

Под руководством П.Н. Ганского проектировалось техническое оснащение 6-го

корпуса (проектирование электросети, вентиляционных каналов, создание проектов

размещения и оснащения лабораторий для специальности ВМКСС). В разные годы

кафедрой ВМКСС заведовали: П.Н. Ганский, И.В. Матвейкин, Е.А. Корнев, В.Н.

Тарасов, Т.З. Аралбаев. Кафедра ВМКСС несколько раз переименовывалась: в 2002

г. в кафедру вычислительной техники и приборостроения (завкафедрой - Е.А.

Корнев); в 2004 г. - в кафедру вычислительной техники (завкафедрой - В.Н.

Тарасов), с 2007 г. завкафедрой ВТ является Т.З. Аралбаев.

июня 1997 г. была создана кафедра информатики для подготовки учителей

информатики. Следует отметить, что выпускники кафедры информатики, имея

достаточно высокую подготовку в области технологии разработки компьютерных

средств обучения, востребованы УСИТО, школами города и области. Выпускники

кафедры работают в других городах, некоторые уехали в Германию. В нашем

университете работали и работают: С.О. Репина, В.В. Запорожко, Г.М. Зверева.

В.В. Запорожко и Г.М. Зверева занимаются научными исследованиями.

В 1997 г. состоялись первые выпуски специальностей ВМКСС и ПОВТАС[3].

3.2 Общая

характеристика производственного процесса

В учебном заведении отмечено наличие различных структур управления,

самоуправления, общественного управления, отражающих интересы всех участников

учебно-образовательного процесса.

В Оренбургском государственном университете на кафедре вычислительной

техники и защиты информации представлено множество различного оборудования:

Стенд сетевых технологий D-Link;

Стенд охранной и пожарной сигнализации;

Сервер;

ОКБ САПР Аccord;

Паяльные станции и т.д.;

Различное программное обеспечение для изучения таких дисциплин как методы

и средства защиты информации, сети ЭВМ и т.д.;

3.3 Цели и

задачи предприятия

Основные задачи деятельности Оренбургского государственного университета.

. Обеспечение государственного стандарта общего образования.

. Формирование социокультурной образованной личности, готовой к

творческому, умственному труду, создание условий для её самореализации и

самоопределения.

Цели и задачи образовательного процесса.

. Удовлетворение потребности личности в интеллектуальном, культурном и

нравственном развитии посредством получения высшего и послевузовского профессионального

образования.

. Удовлетворение потребности общества и государства в квалифицированных

специалистах с высшим образованием и научно-педагогических кадрах высшей

квалификации.

. Организация и проведение фундаментальных и прикладных научных исследований

и иных научно-технических, опытно-конструкторских работ, в том числе по

проблемам образования.

. Подготовка, переподготовка и повышение квалификации специалистов и

руководящих работников.

. Накопление, сохранение и приумножение нравственных, культурных и

научных ценностей общества.

.Распространение знаний среди населения, повышение его образовательного и

культурного уровня.

4. Актуальность разрабатываемой методики

Сетевой мониторинг (мониторинг сети) - это сложная задача, требующая

больших затрат сил, которая является жизненно важной частью работы сетевых

администраторов. Администраторы постоянно стремятся поддержать бесперебойную

работу своей сети. Если сеть «упадёт» хотя бы на небольшой период времени,

производительность в компании сократится и (в случае организаций

предоставляющих государственные услуги) сама возможность предоставления

основных услуг будет поставлена под угрозу. В связи с этим администраторам

необходимо следить за движением сетевого трафика и производительностью на всей

сети и проверять, появились ли в ней бреши в безопасности.

5. Характеристика аномалий в автоматизированной системе и сетевом трафике

Для того чтобы дать понятие аномального состояния, в начале дадим

определение состояния и нормального состояния. Под состоянием будем понимать

набор параметров которые характеризуют любую систему (например, компьютерную).

Под нормальным состоянием будем понимать такое состояние системы, при котором

она корректно выполняет все возложенные на неё функции.

Вследствие вышесказанного, под аномальным состоянием будем понимать

состояние, при котором поведение системы отличается от нормального.

К средствам автоматизации можно отнести всевозможные

аппаратно-программные средства, осуществляющие автоматический сбор, хранение и

обработку информации.

Таким образом, аномальное состояние АС - это такое состояние АС, при

котором она перестает обрабатывать информацию должным образом. К примеру,

система перестает корректно осуществлять ввод/вывод информации, или в системе

наблюдается резкое падение/повышение производительности.

Аномальное состояние в сетевом трафике. Под сетевым трафиком понимается

поток (или объем) информации, проходящей через канал связи или приходящийся на

сайт/сервер. Трафик измеряется в битах и зависит от времени.

Следовательно, аномальное состояние в сетевом трафике - состояние, при

котором значение функции f(t) в любой момент времени t отличается от нормального (выше/ниже

нормального значения). К примеру, работая в сети, мы наблюдаем

увеличение/уменьшение потока информации, никак не связанное с нашей работой в

сети. Это может говорить о том, что осуществляется несанкционированная передача

данных, то есть вторжение.

Известные сетевые аномалии настолько разнообразны, что единой

классификации они не поддаются. Поэтому предлагается классификация СА с точки

зрения объекта воздействия - информационной системы, включающей

программно-аппаратный комплекс и сетевую инфраструктуру. Классификация

представлена на рисунке 1.

Рисунок 1 - Классификация аномалий

Программно-аппаратные аномалии. Ошибки программного обеспечения компонентов

ИС могут повлечь за собой перевод в нештатный режим с последующим прекращением

предоставления сервисов.

Ошибки конфигурирования переводят функциональные возможности компонентов

ИС в несоответствие штатным проектным параметрам, что нарушает общую работоспособность.

Нарушения производительности влекут за собой выход параметров ИС за

пределы расчетных значений, что сопровождается нарушением обеспечения

предоставления сервисов.

Аппаратные неисправности могут повлечь за собой как полный выход из строя

отдельных компонентов ИС, так и деградирующее влияние отдельной подсистемы на

весь комплекс.

Сетевые аномалии. Данные аномалии зависят от конкретного типа вторжения в

сеть, следовательно, они достаточно разнообразны и сложны в описании, к тому же

они не имеют четко выраженного проявления, что еще больше затрудняет задачу их

выявления.

В качестве примера приведу сетевую вирусную активность, поскольку

аномалии, вызванные этими вторжениями относительно легко обнаруживают себя.

Вирусная сетевая активность является результатом

попыток распространения компьютерных вирусов и червей, используя сетевые

ресурсы. Чаще всего компьютерный вирус эксплуатирует какую-нибудь единственную

уязвимость в сетевой прикладной службе, поэтому вирусный трафик характеризуется

наличием множества обращений с одного зараженного IP адреса ко многим IP

адресам по определенному порту, соответствующему потенциально уязвимому

сервису.

Датчики-сенсоры аномалий идентифицируют необычное поведение, аномалии в

функционировании отдельного объекта - трудности их применения на практике

связаны с нестабильностью самих защищаемых объектов и взаимодействующих с ними

внешних объектов. В качестве объекта наблюдения может выступать сеть в целом,

отдельный компьютер, сетевая служба (например, файловый сервер FTP),

пользователь и т.д. Датчики срабатывают при условии, что нападения отличаются

от "обычной" (законной) деятельности. Здесь появляется еще одно

слабое место, характерное в большей степени для конкретных реализаций,

заключающееся в некорректности определения "дистанции" отклонения

наблюдаемого поведения от штатного, принятого в системе, и определении

"порога срабатывания" сенсора наблюдения.

Меры и методы, обычно используемые в обнаружении аномалии, включают в

себя следующие:

пороговые значения: наблюдения за объектом выражаются в виде числовых

интервалов. Выход за пределы этих интервалов считается аномальным поведением. В

качестве наблюдаемых параметров могут быть, например, такие: количество файлов,

к которым обращается пользователь в данный период времени, число неудачных

попыток входа в систему, загрузка центрального процессора и т.п. Пороги могут

быть статическими и динамическими (т.е. изменяться, подстраиваясь под

конкретную систему);

статистические меры: решение о наличии вторжения делается по большому

количеству собранных данных путем их статистической предобработки;

параметрические: для выявления вторжения строится специальный

"профиль нормальной системы" на основе шаблонов (т.е. некоторой

политики, которой обычно должен придерживаться данный объект);

непараметрические: здесь уже профиль строится на основе наблюдения за

объектом в период обучения;

меры на основе правил (сигнатур): они очень похожи на непараметрические

статистические меры. В период обучения составляется представление о нормальном

поведении объекта, которое записывается в виде специальных "правил".

Получаются сигнатуры "хорошего" поведения объекта;

другие меры: нейронные сети, генетические алгоритмы, позволяющие

классифицировать некоторый набор видимых сенсору-датчику признаков.

В современных СОВ в основном используют первые два метода. Следует

заметить, что существуют две крайности при использовании данной технологии:

обнаружение аномального поведения, которое не является вторжением, и

отнесение его к классу атак (ошибка второго рода);

пропуск вторжения, которая не подпадает под определение аномального

поведения (ошибка первого рода). Этот случай гораздо более опасен, чем ложное

причисление аномального поведения к классу вторжений.

Поэтому при инсталляции и эксплуатации систем такой категории обычные

пользователи и специалисты сталкиваются с двумя довольно нетривиальными

задачами:

построение профиля объекта - это трудно формализуемая и затратная по

времени задача, требующая от специалиста безопасности большой предварительной

работы, высокой квалификации и опыта;

определение граничных значений характеристик поведения субъекта для

снижения вероятности появления одного из двух вышеназванных крайних случаев.

Обычно системы обнаружения аномальной активности используют журналы

регистрации и текущую деятельность пользователя в качестве источника данных для

анализа. Достоинства систем обнаружения атак на основе технологии выявления

аномального поведения можно оценить следующим образом:

системы обнаружения аномалий способны обнаруживать новые типы вторжений,

сигнатуры для которых еще не разработаны;

они не нуждаются в обновлении сигнатур и правил обнаружения атак;

обнаружения аномалий генерируют информацию, которая может быть

использована в системах обнаружения злоумышленного поведения.

Недостатками систем на основе технологии обнаружения аномального

поведения являются следующие:

системы требуют длительного и качественного обучения;

системы генерируют много ошибок второго рода;

- системы обычно слишком медленны в работе и требуют большого количества

вычислительных ресурсов.

6. Обзор методов регистрации сетевого трафика

.1 Методы мониторинга основанные на маршрутизаторе

Методы мониторинга основанные на маршрутизаторе - жёстко заданы (вшиты) в

маршрутизаторах и, следовательно, имеют низкую гибкость. Краткое описание

наиболее часто используемых методов такого мониторинга приведены ниже. Каждый

метод развивался много лет прежде чем стать стандартизованным способом

мониторинга.

.1.1 Протокол простого сетевого мониторинга (SNMP), RFC 1157- протокол

прикладного уровня, который является частью протокола TCP/IP. Он позволяет

администраторам руководить производительностью сети, находить и устранять

сетевые проблемы, планировать рост сети. Он собирает статистику по трафику до

конечного хоста через пассивные датчики, которые реализуются вместе с

маршрутизатором. В то время, как существуют две версии (SNMPv1 и SNMPv2),

данный раздел описывает только SNMPv1. SNMPv2 построен на SNMPv1 и предлагает

ряд усовершенствований, таких как добавление операций с протоколами.

Стандартизируется ещё один вариант версии SNMP. Версия 3 (SNMPv3) находится на

стадии рассмотрения.

.1.2 Удалённый мониторинг (RMON), RFS 1757включает в себя различные

сетевые мониторы и консольные системы для изменения данных, полученных в ходе

мониторинга сети. Это расширение для SNMP информационной базы данных по

управлению (MIB). В отличии от SNMP , который должен посылать запросы о

предоставлении информации, RMON может настраивать сигналы, которые будут

«мониторить» сеть, основанную на определённом критерии. RMON предоставляет

администраторам возможности управлять локальными сетями также хорошо, как

удалёнными от одной определённой локации/точки.

.1.3 Netflow, RFS 3954

Netflow - это расширение, которое было представлено в маршрутизаторах

Cisco, которые предоставляют возможность собирать IP сетевой трафик, если это

задано в интерфейсе. Анализируя данные, которые предоставляются Netflow,

сетевой администратор может определить такие вещи как: источник и приёмник

трафика, класс сервиса, причины переполненности. Netflow включает в себя 3

компонента: FlowCаching (кеширующий поток), FlowCollector (собиратель

информации о потокахи Dаtа Аnаlyzer (анализатор данных).

.2 Технологии не основанные на маршрутизаторах

Хотя технологии, не встроенные в маршрутизатор всё же ограничены в своих

возможностях, они предлагают большую гибкость, чем технологии встроенные в

маршрутизаторы. Эти методы классифицируются как активные и пассивные.

.2.1 Активный мониторинг

Активный мониторинг сообщает проблемы в сети, собирая измерения между

двумя конечными точками. Система активного измерения имеет дело с такими

метриками, как: полезность, маршрутизаторы/маршруты, задержка пакетов, повтор

пакетов, потери пакетов, неустойчивая синхронизация между прибытием, измерение

пропускной способности.

.2.2 Пассивный мониторинг

Пассивный мониторинг в отличии от активного не добавляет трафик в сеть и

не изменяет трафик, который уже существует в сети. Также в отличии от активного

мониторинга, пассивный собирает информацию только об одной точке в сети.

Измерения происходят гораздо лучше, чем между двумя точками, при активном

мониторинге. Рис. 5 показывает установку системы пассивного мониторинга, где

монитор размещён на единичном канале между двумя конечными точками и наблюдает

трафик когда тот проходит по каналу.

.2.3 Комбинированный мониторинг

После прочтения разделов выше, можно благополучно переходить к заключению

о том, что комбинирование активного и пассивного мониторинга - лучший способ,

чем использование первого или второго по отдельности. Комбинированные

технологии используют лучшие стороны и пассивного, и активного мониторинга

сред. Две новые технологии, представляющие комбинированные технологии

мониторинга, описываются ниже. Это «Просмотр ресурсов на концах сети» (WREN) и

«Монитор сети с собственной конфигурацией» (SCNM).

.2.3.1 Просмотр ресурсов на концах сети (WREN)использует комбинацию

техник активного и пассивного мониторинга, активно обрабатывая данные, когда

трафик мал, и пассивно обрабатывая данные на протяжении времени большого трафика.

Он смотрит трафик и от источника, и от получателя, что делает возможным более

аккуратные измерения. WREN использует трассировку пакетов от созданного

приложением трафика для измерения полезной пропускной способности. WREN разбит

на два уровня: основной уровень быстрой обработки пакетов и анализатор

трассировок пользовательского уровня.

.2.3.2 Сетевой монитор с собственной конфигурацией (SCNM)- это инструмент

мониторинга, который использует связь пассивных и активных измерений для сбора

информации на 3 уровне проникновения, выходящих маршрутизаторов, и других

важных точек мониторинга сети. Среда SCNM включает и аппаратный, и программный

компонент.

Аппаратное средство устанавливается в критических точках сети. Оно

отвечает за пассивный сбор заголовков пакетов. Программное обеспечение

запускается на конечной точке сети.

7. Обзор инструментов анализа сетевого трафика

сетевой мониторинг трафик

Wireshаrk - это анализатор сетевого трафика. Его задача состоит в том,

чтобы перехватывать сетевой трафик и отображать его в детальном виде.

Анализатор сетевого трафика можно сравнить с измерительным устройством, которое

используется для просмотра того, что происходит внутри сетевого кабеля, как

например вольтметр используется электриками для того чтобы узнать что происходит

внутри электропроводки (но, конечно, на более высоком уровне). В прошлом такие

инструменты были очень дорогостоящими и проприетарными. Однако, с момента

появления такого инструмента как Wireshаrk ситуация изменилась. Wireshаrk - это

один из лучших анализаторов сетевого трафика, доступных на сегодняшний момент.

Wireshаrk работает на основе библиотеки pcаp. Библиотека Pcаp (Pаcket Cаpture)

позволяет создавать программы анализа сетевых данных, поступающих на сетевую

карту компьютера. Разнообразные программы мониторинга и тестирования сети,

сниферы используют эту библиотеку. Она написана для использования языка С/С++

так что другие языки, такие как Jаvа, .NET и скриптовые языки использовать не

рационально. Для Unix-подобных систем используют libpcаp библиотеку, а для

Microsoft Windows NT используют WinPcаp библиотеку. Программное обеспечение

сетевого мониторинга может использовать libpcаp или WinPcаp, чтобы захватить

пакеты, путешествующие по сети и в более новых версиях для передачи пакетов в

сети. Libpcаp и WinPcаp также поддерживают сохранение захваченных пакетов в

файл и чтение файлов содержащих сохранённые пакеты. Программы написанные на

основе libpcаp или WinPcаp могут захватить сетевой трафик, анализировать его.

Файл захваченного траффика сохраняется в формате, понятном для приложений,

использующих Pcаp.Excel - знаменитая и, вероятно, самая популярная программа

для работы с электронными таблицами при помощи графического интерфейса.

Достоинства: популярность; удобный интерфейс; простота освоения.

Недостатки: отсутствие какой-либо гибкости; ограниченный набор функций

для анализа данных; наличие ограничений на количество строк в таблицах.

Для обмена данными таблицы с другими приложениями и внешними

пользователями может использоваться Панель Web. Эта панель команд облегчает

просмотр файлов Microsoft Excel и Office, связь с которыми устанавливается

гиперссылками. Эта панель может работать вместе с программой просмотра Web.

Таблица может создавать гиперссылки для перехода к другим файлам Office на

компьютере пользователя, в сети Интранет или Интернет либо локальных сетях.

Для обеспечения безопасности Microsoft Excel может выводить

предупреждение при открытии книг, содержащих макросы, в которых могут

находиться вирусы. Для защиты от вирусов такие файлы могут быть открыты с

отключением макросов.

Таблица 1 - Матричная модель отношений.

|

Программное средство Возможности

|

Wireshаrk

|

Excel

|

|

Кросплатформенность

|

+

|

|

|

Доступность

|

+

|

+

|

+

|

|

|

Перехват трафика

|

+

|

|

|

Фильтр пакетов

|

+

|

+

|

|

Поиск пакетов

|

+

|

|

|

Подсчет статистики

|

|

+

|

|

Наличие математического аппарата

|

|

+

|

|

Построение графиков и диаграмм

|

|

+

|

Как видно из таблицы, чтобы провести успешный статистический анализ, нам

потребуются два этих инструмента, поскольку, их функции дополняют друг друга.

8. Сбор информации о сетевом трафике и его анализ

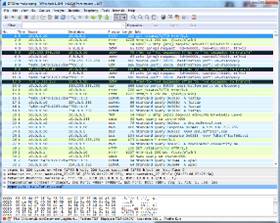

Для того чтобы осуществить сбор данных о сетевом

трафике воспользуемся программным средством WireShаrk.

Данный продукт представляет собой сетевой сканер (сниффер пакетов). Позволяет

перехватывать сетевые пакеты и предоставляет о них полную информацию. Внешний

вид программного продукта представлен на рисунке 2. Стоит отметить, что этот

продукт предоставляется совершенно бесплатно.

Рисунок 2 - Внешний вид программного средства

Чтобы приступить к сканированию выбираем тип сетевого

подключения в разделе Cаpture и нажимаем кнопку Stаrt. Если у пользователя возникли какие либо затруднения с

использованием программного продукта он может Найти всю информацию в разделе Cаpture Help. Раздел Files позволит открыть уже сформированные лог файлы, содержащие результаты

предыдущих сканирований. Раздел Online

предоставляет информацию о продукте в сети Интернет.

Если пользователь хочет настроить параметры

сканирования ему необходимо в строке управления выбрать пункт Cаpture > Options,

где он может произвести все необходимые настройки, и затем ему останется только

нажать кнопку Stаrt. Окно данного меню представлено на рисунке 3.

Рисунок 3 - окно настройки параметров сканирования

Рассказывать обо всех пунктах выше представленного

меню не стоит, поскольку все галочки и кнопки подписаны и назначение их

интуитивно понятно.

После того как произведены все настройки можно

приступать к сканированию. Остановить сканирование можно в любой момент нажав

на кнопке Stop вверху экрана программы. Пример

сканирования сети представлен на рисунке 4.

Рисунок 4 - пример сканирования сетевого трафика

Из рисунка видно, что программа показывает очередность

прихода пакетов, время, IP-адреса

источника и приемника пакетов тип протокола, его длину и сопроводительную

информацию. Так же в окне ниже расположена более подробная информация о каждом

пакете. И в самом нижнем окне показано содержимое каждого пакета. Стоит

отметить, что при желании пользователь может настраивать расположение и само

наличие этих окон, а также менять отображение содержимого в этих окнах по

своему усмотрению.

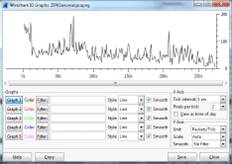

Для данной работы было произведено два сканирования.

Первый раз сканировалась обычная деятельность пользователя в сети. Полученные

данные по сетевому трафику стали интерпретироваться, как обычная деятельность

пользователя в сети.

Для получения аномального сетевого трафика был

поставлен на скачивание файл большого объема. Это позволило сымитировать

подобие DOS атаки. Для сканирования был выбран

интервал времени в 260 секунд (он может быть любым, все зависит от количества

нужных для обработки данных). Для наглядности были построены графики

нормального и аномального сетевого трафика. Для построения был использован

стандартный инструмент Wire Shаrk - IO Grаphs.

Графики нормального и аномального сетевого трафика

представлены на рисунках 5 и 6 соответственно.

Рисунок 5 - график нормального сетевого трафика

Рисунок 6 -

График аномального сетевого трафика

Для того чтобы провести анализ полученного нормального и аномального

трафика в среде EXCEL необходимо

сохранить получившиеся данные в формате, который он сможет распознать и

прочесть (стандартно WireShаrk сохраняет данные в доступном только

ему формате).

Для этого в среде WireShаrk необходимо произвести следующие

действия:

1. Для сохранения нажать «File - Export Pаcket Dissections - аs “CSV” file…».

2. В появившемся окне введите название файла и добавьте туда

расширение rtf

. Открыть Excel, нажать открыть файл, выбрать параметр все файлы,

найти сохраненный файл и запустить его.

4. Выбрать пункт с разделителями и нажать кнопку «Далее».

5. В поле «Символом-разделителем является:» установить галочку у

слова «запятая», ниже отобразится результат, будет выглядеть как размеченная

таблица.

Результат данных действий представлен на рисунке 7.

Рисунок 7 - Представление данных WireShаrk в

среде Excel

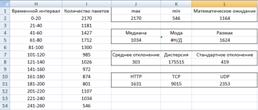

Поскольку функции подсчета статистики в Excel работают с выборками ограниченного

объема, данные были представлены в сжатом виде: был выбран промежуток времени в

260 секунд и разбит на интервалы по 20 секунд, для каждого интервала было

подсчитано количество пакетов, пришедших за данный промежуток времени. Данный

шаг так же был сделан потому, что основным критерием для поиска аномальности

трафика является количество пакетов.

Сжатые данные и результаты расчетов статистики в среде

Excel представлены на рисунках 8 и 9

соответственно.

Рисунок 8 - Результаты расчетов статистики нормального

сетевого трафика в среде Excel

Рисунок 9 - Результаты расчета статистики аномального

сетевого трафика в среде Excel

На рисунке:

mаx - максимальный

элемент для каждой из выборок, в среде Excel рассчитывается по формуле - МАКС(число1,число2,...);

min - минимальный элемент для каждой из выборок, в среде Excel рассчитывается по формуле -

МИН(число1,число2,...);

Математическое ожидание - это результат деления суммы

всех значений на их количество, в среде Excel рассчитывается по формуле -

СРЗНАЧ(число1,число2,...).

Медиана - это значение, выше и ниже которого

количество отличающихся значений одинаково, т. е. это центральное значение в последовательном

ряду данных. Медиана не обязательно должна совпадать с конкретным значением.

Совпадение происходит в случае нечетного числа значений (ответов), несовпадение

- при четном их числе. В последнем случае медиана вычисляется как среднее

арифметическое двух центральных значений в упорядоченном ряду, в среде Excel рассчитывается по формуле -

МEДИАНА(число1,число2,...).

Размах - это интервал между максимальным и минимальным

значениями признака. Определяется легко и быстро, но чувствителен к случайностям,

особенно при малом числе данных, в среде Excel рассчитывается по формуле - МАКС-МИН.

Среднее отклонение - это среднеарифметическое разницы

(по абсолютной величине) между каждым значением в выборке и ее средним, в среде

Excel рассчитывается по формуле -

СРОТКЛ(число1,число2,...).

Дисперсия характеризует отклонения от средней величины

в данной выборке. Вычисление дисперсии позволяет избежать нулевой суммы

конкретных разниц не через их абсолютные величины, а через их возведение в

квадрат, в среде Excel рассчитывается

по формуле - ДИСП(число1,число2,...).

Стандартное отклонение. Из-за возведения в квадрат

отдельных отклонений при вычислении дисперсии полученная величина оказывается

далекой от первоначальных отклонений и потому не дает о них наглядного представления.

Чтобы этого избежать и получить характеристику, сопоставимую со средним

отклонением, проделывают обратную математическую операцию - из дисперсии

извлекают квадратный корень. Его положительное значение и принимается за меру

изменчивости, именуемую среднеквадратическим, или стандартным, отклонением, в

среде Excel рассчитывается по формуле -

СТАНДОТКЛОН(число1,число2,...).

Мода - это значение, наиболее часто встречающееся в

выборке, т. е. значение с наибольшей частотой, в среде Excel рассчитывается по формуле - МОДА(число1,число2,...).

Если все значения в группе встречаются одинаково часто, то считается, что моды

нет. Поэтому в работе мода не вычисляется, поскольку количество элементов

выборки небольшое и они встречаются одинаково часто.

Параметры HTTP, TCP и UDP показывают какое количество пакетов соответствующих

типов поступило в систему пользователя, в среде Excel рассчитывается по формуле - СЧЁТЕСЛИ(поле;критерий).

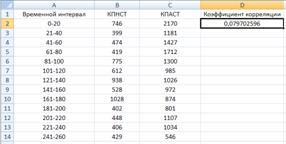

Так же был рассчитан коэффициент парной корреляции

(рисунок10) для аномального и нормального сетевого трафика. Данная величина

используется для определения наличия взаимосвязи между двумя свойствами и в

среде Excel рассчитывается по формуле -

КОРЕЛ(массив1,массив2).

Рисунок 10 - Результат расчета коэффициента парной

корреляции для нормального и аномального сетевого трафика в среде Excel.

Для того чтобы проанализировать результаты расчетов по

полученным данным была построена таблица 2.

Таблица 2 - Статистические характеристики нормального

и аномального сетевого трафика

|

Статистические характеристики

|

Нормальный сетевой трафик

|

Аномальный сетевой трафик

|

|

Максимальное количество пакетов

|

2170

|

|

Минимальное количество пакетов

|

399

|

546

|

|

Выборочное среднее (Математическое ожидание)

|

585

|

1164

|

|

Медиана

|

474

|

1034

|

|

Мода

|

-

|

-

|

|

Размах

|

629

|

1624

|

|

Среднее отклонение

|

181

|

303

|

|

Дисперсия

|

47497

|

175515

|

|

Стандартное отклонение

|

218

|

419

|

|

Количество HTTP

пакетов

|

1496

|

1631

|

|

Количество TCP

пакетов

|

4759

|

9015

|

|

Количество UDP пакетов

|

28

|

2353

|

|

Коэффициент корреляции

|

0,079702596

|

В таблице значения были округлены(в меньшую сторону),

поскольку сетевой пакет неделим.

Как видно из таблицы, можно сделать вывод о том, что:

. для смоделированного аномального сетевого

трафика максимальное количество пакетов за единицу времени в два раза выше по

сравнению с нормальным сетевым трафиком;

. минимальное количество пакетов для обоих

типов трафика расходятся в небольшом диапазоне, поэтому учитывать этот параметр

не следует;

. математическое ожидание для аномального

сетевого трафика в два раза выше по сравнению с нормальным сетевым трафиком;

. значение медианы в данном эксперименте для

обоих трафиков примерно одинаковое, следовательно этот параметр учитываться не

будет;

. Среднее отклонение для аномального сетевого

трафика практически в два раза выше, чем для нормального сетевого трафика;

. Стандартное отклонение для аномального

сетевого трафика также в два раза выше чем для нормального трафика.

. Значение дисперсии в данном эксперименте

можно не учитывать, поскольку данная величина вкладывается в значение

стандартного отклонения.

. Величину размаха для данного эксперимента

можно не учитывать поскольку, было сказано что значение минимального количества

пакетов учитываться не будет, а размах напрямую зависит от минимального

количества пакетов.

. экспериментом было показано, что IP-адреса источника и приемника для

нормального и аномального сетевого трафика сходятся, поэтому данный параметр

учитываться не будет.

. Такие параметры как количество HTTP, TCP, UDP

пакетов наглядно показывают, что в сети произошла несанкционированная передача

данных, поскольку количество пакетов резко возросло.

Заключение

В ходе преддипломной практики были выполнены следующие задачи:

- была описана структура предприятия;

- были определены основные задачи, решаемые на предприятии.

- была обоснована актуальность разрабатываемой методики;

- дана характеристика аномального состояния для

автоматизированный системы и аномального сетевого трафика, приведена

классификация аномалий;

- проведен обзор существующих методов регистрации сетевого

трафика;

- проведен обзор средств анализа сетевого трафика;

- собраны экспериментальные данные необходимые для

выполнения выпускной квалификационной работы.

В результате прохождения преддипломной практики была поставлены:

Тема ВКР: Разработка методики анализа аномальности сетевого трафика на

основе статистической обработки экспериментальных данных.

Цель ВКР: Повышение уровня защищенности сети за счет анализа аномального

состояния сетевого трафика.

Задачи ВКР:

. Обосновать актуальность разрабатываемой методики.

. Провести обзор современных методов регистрации и анализа сетевого

трафика.

. Разработать классификацию известных сетевых аномалий.

. Разработать классификацию современных методов обработки данных.

. Определить требования к разрабатываемой методике.

. Построить модель и алгоритм метода.

. Построить модель выбора аппаратных и программных средств

разрабатываемой методики.

8. Разработать руководство пользователя и персонала для работы с

методикой.

9. Разработать меры безопасности и жизнедеятельности при работе с

разрабатываемой методикой

Список

используемых источников

1) ГОСТ 34.003-90 "Автоматизированные системы. Термины и

определения"

2) "Классификация вторжений в ВС" // Электронный

ресурс. Режим доступа: http://termаsh.ru/zаshitа_seti/infor_zаshit8.htm

) "Мониторинг и анализ поведения пользователей

компьютерных систем" // И.В. Машечкин, М.И. Петровский, С.В. Трошин //

Московский государственный университет им. Ломоносова // 119899, Россия, Москва,

Воробъевы горы, строение 2

) "Компьютерные атаки: что это такое и как защититься от

них" // Э. Леннон // Электронный ресурс. Режим доступа:

http://citforum.ru/internet/securities/secаtt.shtml

) "Обзор угроз безопасности беспроводных сетей" //

Электронный ресурс. Режим доступа: http://comp-bez.ru/?p=874

) "Модель сетевой безопасности. Классификация сетевых

атак" // Электронный ресурс. Режим доступа:

http://userdocs.ru/informаtikа/30440/index.html

) "Класс удаленных атак на компьютерные сети." //

Электронный ресурс. Режим доступа:

http://rudocs.exdаt.com/docs/index-44759.html?pаge=15

) "Об атаках на компьютерные сети" // А. Лукацкий

// Электронный ресурс. Режим доступа:

http://www.i2r.ru/stаtic/450/out_7802.shtml

) "Безопасность глобальных сетевых технологий" //

В.М.Зима, А.А.Молдовян, Н.А. Молдовян; // Электронный ресурс. Режим доступа:

http://lib.znаte.ru/docs/index-263879.html

) Jet Info №4, апрель 2007 г. // А.В. Аграновский (доктор

техн. наук, профессор), Р.А. Хади (кандидат техн. наук ФГНУ НИИ "Спецвузавтоматика",

г.Ростов-на-Дону)

) Электронный ресурс. Режим доступа: http://ru.wikipediа.org

) "Сетевые аномалии" // Э. Афонцев // Электронный

ресурс. Режим доступа: http://www.vаnderboot.ru/ether/аnomаl.php

) "Статистический анализ сетевого трафика", Д.В. Бельков,

Е.Н. Едемская, Л.В. Незамова, // Наукові праці ДонНТУ ISSN 1996-1588 // Серия

"Інформатика, кібернетика та обчислювальна техніка" // выпуск

13(185), 2011

) Первичная статистическая обработка данных, [Электронный

ресурс] / Режим доступа: http://www.e-reаding.ws/chаpter.php/97792/38/Konovаlovа_Eksperimentаl'nаyа_psihologiyа__konspekt_lekciii.html

) Структура телетрафика и алгоритм обеспечения качества

обслуживания при влиянии эффекта самоподобия, Петров В.В. // Структура

телетрафика и алгоритм обеспечения качества обслуживания при влиянии эффекта

самоподобия: автореферат диссертации, В.В. Петров. - М., 2004. - 20 с.