Подсистемы печати в системе защиты информации

Введение

На современном этапе развития государства ни одна сфера жизни

современного общества не может функционировать без развитой информационной

структуры. Проникая во все сферы деятельности государства, информация

приобретает конкретные политическое, материальное и стоимостное выражения. В

связи с этим все более актуальный характер приобретает в последние десятилетия

и особенно в настоящее время задача обеспечения информационной безопасности

Российской Федерации, как неотъемлемого элемента ее национальной безопасности,

а защита информации превращается в одну из приоритетных государственных задач.

Основными объектами информационной сферы являются информационные ресурсы,

массивы документов, базы и банки данных, все виды архивов, содержащие данные,

сведения и знания, зафиксированные на соответствующих носителях информации, а

также информационные системы специального назначения, обеспечивающие хранение и

обработку информации. При проектировании таких систем особое внимание уделяется

созданию эффективной и надежной системы защиты информации.

При создании систем безопасности информации основными регламентирующими

документами являются руководящие документы Гостехкомиссии РФ по защите информации от несанкционированного доступа.

В данной дипломной работе реализован КП «Подсистема печати»,

обеспечивающая маркировку, учет и регистрацию информации, выведенной на

бумажный носитель согласно требованиям РД Гостехкомиссии РФ.

Разработка подсистемы печати проводилась в рамках

модернизации программного обеспечения комплекса программ «Подсистема печати».

Комплекс программ (КП) «Подсистема печати» входит в состав КП

«Управление средствами защиты», которая, в свою очередь входит в состав КП

«Система защиты информации» общесистемного программного обеспечения

автоматизированного информационно-управляющего комплекса, входящего в состав

информационной системы специального назначения (ИС СН).

КП «Подсистема печати» обеспечивает выполнение следующих

функций:

- печать документов;

- маркировка документов;

- мандатное разграничение доступа к печати документов;

- предоставление графического интерфейса маркировки

документов пользователю;

- динамическое редактирование шаблонов маркировки;

- интеграция с КП «Интерфейс АБИ»;

- интеграция с КП «Учет защищаемых носителей

информации»;

- регистрация фактов печати и учетных карточек

документов в конфиденциальном и неконфиденциальном журнале безопасности в

зависимости от типа распечатываемого документа;

- отправка журналов учетных карточек на сервер с

последующей их записью в БД;

- централизованное разграничение доступа пользователей к

принтерам.

1.

Анализ структуры ИС СН и структуры системы защиты информации в ИС СН

1.1 Назначение и основные структурные элементы

информационной системы специального назначения

Информационная система специального назначения - система,

которая организует хранение и обработку информации о предметной области [1].

Информационная система специального назначения (ИС СН)

предназначена для:

- организации вычислительного процесса (обеспечения

унифицированного взаимодействия приложений) на средствах вычислительной техники

в составе ИС СН;

- контроля и управления функционированием

программно-аппаратных средств ИС СН (включая мониторинг состава и

работоспособности программно-аппаратных средств, обновление версий программного

обеспечения);

- обеспечение защиты информации при ее хранении и

обработке на объектах ИС СН.

Основной задачей ИС СН является информатизация процессов

управления и интеграция разрозненных территориально-распределенных

информационных ресурсов для обеспечения их рационального использования,

исключения дублирования, предоставления функционально независимых

унифицированных услуг абонентам, применения альтернативных решений при

построении телекоммуникационной системы.

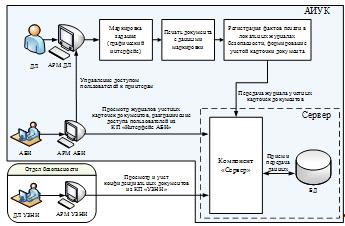

Структурно-функциональная организация ИС СН представлена на

рисунке 1.1.

Рисунок

1.1 - Структурно-функциональная организация ИС СН

Головной объект ИС СН - управляющий объект, с которого

обеспечивается управление главными объектами ИС СН.

Главный объект (ГО) - управляющий объект, с которого обеспечивается

управление промежуточными объектами ИС СН.

Главный объект подчиняется непосредственно головному объекту и находится

на втором уровне иерархии ИС СН. Совокупность ГО и подчиненных объектов

образуют подсистему управления. Таким образом, ГО располагается на верхнем

уровне иерархии каждой подсистемы управления.

Объект ИС СН - объект нижнего уровня иерархии в подсистеме управления и

не имеет подчиненных и таким образом не может управлять никакими объектами и

является оконечным элементом в иерархии системы управления.

ИС СН состоит из:

- автоматизированных

информационно-управляющих комплексов (АИУК);

- системы передачи данных

(СПД);

- системы контроля и

управления функционированием (СКУФ);

- системы хранения данных;

- системы защиты

информации;

- программного обеспечения.

1.2 Автоматизированный

информационно-управляющий комплекс

Основным элементом ИС СН является автоматизированный

информационно-управляющий комплекс (АИУК). АИУК - аппаратно-программный

комплекс, предназначенный для сопряжения и взаимодействия с системами

управления органов исполнительной власти. АИУК устанавливаются на всех объектах

ИС СН различных уровней [2].

АИУК представляет собой аппаратно-программный комплекс, разрабатывается

по единому замыслу, характеризуются цельной архитектурой и комплексным

алгоритмом функционирования аппаратных и программных средств, имеет оптимально

сбалансированную архитектуру, которая предусматривает возможность наращивания и

модернизации аппаратных и программных средств в процессе эксплуатации.

АИУК организован по модульному принципу, что обеспечивает возможность

изменения состава технических средств АИУК в зависимости от возлагаемых на него

функций и возможность использования его на объектах системы всех уровней

управления.

АИУК

состоит из следующих технических средств:

- унифицированного сервера инфокоммуникаций в защищенном

исполнении (УСК);

- унифицированного сервера обработки и хранения данных

(УСОХД);

- коммутатора;

- средства передачи данных;

- системы передачи данных;

- автоматизированных рабочих мест должностных лиц (АРМ

ДЛ) на базе ЭВМ;

- автоматизированного рабочего места администратора

безопасности информации (АРМ АБИ).

Организационно-техническая

структура АИУК представлена на рисунке 1.2.

Передача информации между АИУК осуществляется через систему

передачи данных.

Автоматизированное рабочее место должностного лица -

программно-технический комплекс, предназначенный для автоматизации деятельности

должностных лиц в АИУК [3].

Автоматизированное рабочее место администратор безопасности

информации предназначено для контроля за событиями безопасности и управления

средствами защиты информации в АИУК.

Унифицированный сервер инфокоммуникаций в защищенном

исполнении предназначен для обеспечения функционирования систем контроля и управления

функционированием и защиты информации.

Унифицированный сервер обработки и хранения данных

предназначен для обеспечения функционирования специального программного

обеспечения и хранения баз данных.

Рисунок

1.2 - Организационно-техническая структура АИУК

Коммутатор предназначен для обеспечения связи УСК, УСОХД и

АРМ ДЛ.

Средство передачи данных обеспечивает выход в цифровую сеть

связи для взаимодействия с другими АИУК.

АИУК обеспечивает выполнение консолидированных функций на

одном средстве вычислительной техники с предоставлением унифицированных

сервисов (услуг) в части поддержки инфокоммуникаций, обслуживания баз данных,

взаимодействия приложений, обеспечения защищенной обработки информации и

управления функционированием объекта в составе ИС СН.

1.3 Система

передачи данных

Система передачи данных обеспечивает обмен информацией между

взаимодействующими АИУК различных уровней управления в ИС СН по существующим

каналам связи.

Для

передачи данных используются кабели связи типа «Витая пара», которые

представляют собой одну или несколько пар изолированных проводников, скрученных

между собой, покрытых пластиковой оболочкой. Витая пара используется в качестве

физической среды для передачи сигнала в технологиях Ethernet

<#"786913.files/image003.gif">

Рисунок 1.4 - ОСПО АИУК

ОСПО АИУК включает в себя следующие комплексы программ (КП):

- КП «Программные средства единого геоинформационного

обеспечения ИС СН», предназначенный для обеспечения должностных лиц АИУК

средствами обработки геопространственных данных;

- КП «Система отображения информации коллективного

пользования» предназначен для представления результатов решения оперативных и

информационных задач СПО на средства отображения информации коллективного

пользования;

КП «Удостоверяющий центр» предназначен для управления ключами

электронно-цифровой подписи должностных лиц АИУК и обеспечивает

автоматизированный контроль выполнения сертификатов в удостоверяющих центрах;

- КП «Средства ведения ИЛО» обеспечивает ведение информационного

и лингвистического обеспечения, а также предоставление доступа пользователей к

информационным ресурсам ИС СН: классификаторам, унифицированным формализованным

документам, нормативно-справочной информации, словарям терминов и определений,

онтологиям;

- КП «Видеоконференцсвязь» предназначен для защищенной

видео- и аудиосвязи между должностными лицами АИУК в режиме

«видеоконференцсвязь»;

- КП «Средства общесистемной сервисной шины»

предназначен для взаимодействия всех компонентов, а также для взаимодействия с

СПО на основе веб-сервисов;

- КП «Системный КТТ» предназначен для обеспечения

целостного и комплексного контроля за функционированием АИУК и эффективным

управлением программно-техническими средствами, а также проведения технического

обслуживания АИУК без нарушения функционирования и снижения показателей

надёжности;

- КП «Система защиты информации» предназначен для

обеспечения защиты от несанкционированного доступа к информации, содержащей

конфиденциальные сведения, а также управления комплексом средств защиты ИС СН;

- «Информационно-лингвистическое обеспечение» (ИЛО)

включает в свой состав информационную базу, представляющую собой совокупность

баз данных и массивов (массивов документов) ИС СН с оперативной информацией и

условно-постоянной информацией.

Специальное программное обеспечение (СПО) включает средства

обеспечения информационной деятельности должностных лиц, а также

информационно-расчетные задачи, обучающие и др. программные средства,

предназначенные для решения функциональных задач автоматизации процессов

повседневной и учебной деятельности должностных лиц ИС СН.

СПО АИУК включает в себя:

- КП «Сбора и обработки информации» предназначен для

информационного обеспечения процессов подготовки и принятия решения, а также

предоставления обобщенной информации о составе и состоянии объектов ИС СН;

- КП «Экологической обстановки» предназначен для

информационного обеспечения процессов подготовки и принятия решения, а также

для предоставления обобщенной информации об экологической обстановке.

1.8 Комплекс

программ «Система защиты информации»

КП «Система защиты информации» предназначен для обеспечения

защиты от несанкционированного доступа к информации, содержащей

конфиденциальные данные и обрабатываемой в АИУК [6].

КП «Система защиты информации» ИС СН состоит из следующих комплексов

программ (КП):

- КП «Управление средствами защиты»;

- КП Система контроля разграничения доступа (КП СКРД);

- Комплекс противодействия программно-аппаратным

воздействиям «Рубикон» (КП ПАВ «Рубикон»);

- Аппаратно-программный модуль доверенной загрузки

«Максим-М1».

КП «Управление средствами защиты» (КП УСЗ) предназначен для оперативного

контроля и управления комплексом средств защиты (КСЗ) информации АИУК;

КП Система контроля разграничения доступа (КП СКРД) предназначен для контроля

разграничения доступа при обращении пользователей к программному обеспечению

АИУК;

Комплекс противодействия программно-аппаратным воздействиям «Рубикон» (КП

ПАВ «Рубикон») объединяет функции межсетевого экрана и системы обнаружения

вторжений. КП ПАВ «Рубикон» предназначен для защиты информации ограниченного

доступа в локальных вычислительных сетях от внешних программно-аппаратных

воздействий путем фильтрации потоков информации между защищаемой сетью и

внешней незащищенной сетью, а также для обнаружения и блокирования атак на

ресурсы защищаемой сети;

Аппаратно-программный модуль доверенной загрузки «Максим-М1» обеспечивает

защиту от несанкционированного доступа к конфиденциальной информации,

обрабатываемой на автоматизированных рабочих местах (АРМ), путем реализации

надежного контроля доступа пользователей к техническим средствам АРМ и

выполнения загрузки доверенной операционной системы.

Структурная схема КП «Система защиты информации» представлена на

рисунке 1.5.

Рисунок 1.5 - Структурная схема КП «Система защиты информации»

1.9 Комплекс

программ «Управление средствами защиты»

Комплекс программ «Управление средствами защиты» (см. рисунок

1.4), входящий в КП «СЗИ», предназначен для обеспечения защиты от несанкционированного

доступа к информации, содержащей конфиденциальные данные и обрабатываемой в

АИУК. Структурная схема КП «Управление средствами защиты» представлена на

рисунке 1.6.

Рисунок 1.6 - Структурная схема КП «Управление средствами защиты»

КП «Управление средствами защиты» состоит из следующих комплексов

программ (КП):

- КП «Интерфейс АБИ»;

- КП «Учет защищаемых носителей информации»;

- КП «Управление резервированием и восстановлением»;

- КП «Агент УСЗ»;

- КП «Контроль за сетевой активностью»;

- КП «Управление датчиками вскрытия технических

средств»;

- КП «Подсистема печати».

КП «Интерфейс АБИ» - предназначен для оперативного мониторинга и

управления комплексом средств защиты информации автоматизированного

информационно-управляющего комплекса.

КП «Интерфейс АБИ» выполняет следующие задачи:

- отображение информации в едином интерфейсе

администратора безопасности информации;

- мониторинг и сигнализация событий безопасности и

попыток нарушения зашиты;

- конфигурирование средств защиты;

- управление подсистемой печати;

- создание паролей пользователей;

- управление подсистемой обнаружения вторжений.

КП «Учет защищаемых носителей информации» - предназначен для учёта

защищаемых носителей информации с помощью их маркировки, а также регистрации

защищаемых носителей в журнале.

КП «Учет защищаемых носителей информации выполняет следующие задачи»:

- учёт всех защищаемых носителей информации с помощью их

маркировки;

- регистрация защищаемых носителей в журнале с

регистрацией их выдачи (приёма);

- формирование актов уничтожения носителя;

- архивирование журнала учета защищаемых носителей

информации.

КП «Управление резервированием и восстановлением» - предоставляет

администратору возможность создание резервной копии программного обеспечения

выбираемого узла сети с последующей возможностью восстановления.

КП «Управление резервированием и восстановлением» выполняет следующие

задачи:

- создание копии программ и БД узла сети;

- восстановление программ и БД из резервной копии;

- проверка актуальности созданной копии программного

обеспечения.

КП «Агент УСЗ» - производит выполнение команд сервера безопасности.

Устанавливается на все технические средства, подлежащие защите.

КП «Агент УСЗ» выполняет следующие задачи:

- мониторинг событий безопасности;

- блокировка учетных записей пользователя;

- прием и выполнение команд управления от КП «Интерфейс

АБИ».

КП «Контроль за сетевой активностью» - предназначен для

перехвата, обработки и анализа сетевых пакетов (в соответствии с базой правил)

циркулирующих в компьютерной сети, оповещения администратора безопасности

информации об обнаружении новой атаки.

КП «Контроль за сетевой активностью» выполняет следующие задачи:

- перехват, обработка и анализ пакетов, циркулирующих в

ЛВС;

- оповещение администратора безопасности об обнаружении

атак;

- пресечение атак.

КП «Управление датчиками вскрытия технических средств» - предназначен для

оповещения администратора безопасности информации о факте вскрытии технических

средств. Контроль производится за техническими средствами оборудованными

датчиками вскрытия. Регистрируются данные открывания внутренних и внешних

дверок технических средств.

КП «Подсистема печати» - предназначен для регистрации и учета при выводе

защищенной информации на бумажный документ вместе с классификационной меткой и

другими реквизитами в соответствии с требованиями руководящего документа

Гостехкомиссии России 1999 года «Руководящий документ. Автоматизированные

системы. Защита от несанкционированного доступа к информации. Классификация

автоматизированных систем и требования по защите информации» [7].

Существующий КП «Подсистема печати» реализован посредством встроенной

системы печати ОС СН Astra Linux 1.3, которая

обеспечивает выполнение следующих функций:

- печать документов;

- мандатное разграничение доступа к печати документов;

- регистрация фактов печати документов в локальных

журналах безопасности;

- консольный интерфейс маркировки документов;

- централизованное разграничение доступа пользователей к

принтерам;

- динамическое редактирование шаблонов маркировки;

- мандатное разграничение доступа пользователей к

принтерам.

Функции

существующего КП «Подсистема печати» представлены на рисунке 1.7.

1.10 Недостатки

существующего КП «Подсистема печати»

Недостатками существующего КП «Подсистема печати», состоящей

из базовых средств печати ОС СН Astra Linux 1.3 SE являются:

- отсутствие автоматического формирования учетных

карточек документов;

- отсутствие автоматической отправки журналов учетных

карточек документов на сервер;

Рисунок

1.7 - Функции существующего КП «Подсистема печати»

- отсутствие графического интерфейса маркировки

документов;

- отсутствие взаимодействия с КП «Интерфейс АБИ» и КП

«Учет защищаемых носителей информации».

Схема существующего процесса печати документов представлена на

рисунке 1.8.

Должностное лицо на АРМ ДЛ используя КП «Подсистема печати» формирует

задание на печать документа, вводит данные маркировки в консоли. После этого

факт печати записывается в локальном журнале печати. Администратор безопасности

на АРМ АБИ управляет доступом пользователей к принтерам.

Рисунок

1.8 - Схема существующего процесса печати документов

2 .

Анализ существующих реализаций подсистемы печати в СЗИ ИС СН

2.1 Подсистема

печати в операционной системе «Astra Linux»

В ОС «Astra Linux» реализован сервис печати, позволяющий

осуществлять печать документов в соответствии с требованиями, предъявленными к

защищенным ОС [8].

Подсистема печати CUPS в

ОС «Astra Linux» выполняет следующие функции:

- управление и формирование заданий на печать;

- управление сервером печати;

- контроль и мониторинг процесса печати;

- маркировка документов.

Подсистема печати CUPS обладает следующими возможностями:

- поддержка печати на локальном принтере, подключенном к

компьютеру через параллельный, последовательный или USB-порты;

- поддержка печати на удаленном принтере через сеть;

- поддержка форматов входных файлов: ASCII (текстовый

файл), документы в форматах PostScript и PDF, изображения в форматах GIF, JPEG,

PNG и TIFF;

- функция обзора принтеров;

- поддержка шифрования;

- маркировка печатных листов документа его учетными

атрибутами;

- интерактивная печать;

- учет печати документа в журнале регистрации печати;

- поддержка уровней безопасности принтеров.

Под документом понимается содержимое файла, которое выводится на печать,

или содержимое области редактирования (просмотра) приложения, в котором

пользователь работает с документом и выводит документ на печать.

Учетные атрибуты документа включают:

- уровень конфиденциальности документа;

- количество экземпляров (число твердых копий);

- текущая страница документа;

- идентификационный номер документа;

- список рассылки документа;

- дата и время вывода документа на печать;

- телефон оператора АРМ, с которого был распечатан

документ;

- описание документа.

Маркировка

- это нанесение учетных атрибутов на объект, с целью его дальнейшей

идентификации, указания его свойств и характеристик. Маркировка печатных листов

осуществляется «наложением» маркеров с учетными атрибутами документа.

Маркировка выполняется прозрачно для приложений, печатающих документ. Поэтому,

пользователь, составляя документ, должен учитывать последующую маркировку и

оставлять для маркеров свободное место. В противном случае маркеры могут

затереть фрагменты печатаемой страницы. Пример маркировки на бумажном документе

представлен на рисунке 2.1.

Расположение

маркеров на бумажном документе определяется с помощью шаблона маркировки.

Шаблон маркировки представляет собой конфигурационный файл, в котором указаны

параметры положения маркера на странице. Изменение формата маркеров

производится путем редактирования конфигурационного файла. Данный файл содержит

инструкции по настройке формата маркеров. Возможно независимое задание формата

маркеров для первой, последней и внутренних страниц документа. Маркеры могут

содержать общее число страниц в экземпляре документа, которое рассчитывается

автоматически.

Рисунок 2.1 - Пример маркировки на бумажном документе

Настройку шаблона маркировки страниц может выполнять только

администратор печати.

Каждому принтеру администратором печати назначается уровень

безопасности, который определяет с каким максимальным уровнем безопасности

могут быть распечатаны документы на этом принтере. В результате анализа уровня

безопасности документа пользователю предоставляются на выбор только те

принтеры, на которых может быть распечатан данный документ.

2.2 Подсистема

печати в операционной системе (ОС) «МСВС»

ОС МСВС (мобильная система вооруженных сил) - защищенная

многопользовательская многозадачная ОС с разделением времени, разработанная на

основе ОС Linux. Операционная система обеспечивает многоуровневую систему

приоритетов с вытесняющей многозадачностью, виртуальную организацию памяти и

полную сетевую поддержку [8].

Особенность ОС МСВС - встроенные средства защиты от

несанкционированного доступа, удовлетворяющие требованиям Руководящего

документа Гостехкомиссии при Президенте РФ по классу 2 средств вычислительной

техники.

Служба печати МСВС позволяет осуществлять печать документов в

соответствии с требованиями, предъявляемыми к защищенным системам. Среди

особенностей подсистемы печати МСВС, отличающих ее от аналогичных подсистем,

является поддержка механизма мандатного управления доступом, которая позволяет

на этапе формирования задания на печать определить уровень конфиденциальности

документа и автоматически направить задание на определенный принтер в

соответствии с правилами печати, принятыми в данной организации. Каждый

напечатанный лист автоматически маркируется учетными атрибутами документа,

включающими фамилию пользователя, распечатавшего документ и имя компьютера, с

которого было отправлено задание на печать.

Одним из достоинств подсистемы печати является ее инвариантность

по отношению к приложениям, которые обращаются к службе печати. Это означает,

что она не привязана к существующим приложениям и не изменяется при появлении

новых приложений. Как следствие, приложения, выводящие на печать, должны

учитывать маркировку листов и оставлять для этого свободное место. Факт печати

регистрируется в журнале учета размножения печатных документов. Для работы с

этим журналом используется текстовый редактор, позволяющий просматривать,

редактировать некоторые поля записей и распечатывать их.

2.3 Сравнение

существующих реализаций подсистем печати

Сравнение текущих реализаций подсистем печати производится по

следующим критериям:

- наличие графического интерфейса маркировки документов,

при котором перед постановкой задания на печать пользователю предлагается

ввести дополнительные опции печати с использованием графического интерфейса;

- возможность динамического редактирования шаблонов

маркировки, позволяющая администратору подсистемы печати редактировать

(создавать, изменять, удалять) шаблоны маркировки документов в интерактивном

режиме;

- возможность интеграции в интерфейс администратора

безопасности информации (АБИ), позволяющая администратору безопасности

информации производить настройку подсистемы печати из централизованного интерфейса;

- возможность интеграции в КП «Учет защищаемых носителей

информации» (УЗНИ), позволяющая осуществлять передачу данных о распечатанных

документах с конфиденциальной информацией и их учет;

- возможность отправки журналов печати на сервер, при

которой факт печати документа регистрируется в локальном журнале безопасности с

дальнейшей передачей на сервер безопасности, что позволяет реализовать

централизованный сбор информации о распечатанных документах;

- возможность централизованного разграничения доступа

пользователей к принтерам, позволяющая администратору безопасности информации

производить разграничение доступа пользователей к принтерам из КП «Интерфейс

АБИ».

Сравнительная таблица существующих реализаций подсистем печати

представлена в таблице 2.1.

Таблица

2.1 - Сравнительная таблица существующих реализаций подсистем печати

|

Функциональные возможности

|

Подсистема печати

|

|

Astra Linux 1.2

|

Astra Linux 1.3

|

МСВС 3.0

|

МСВС 5.0

|

|

Графический интерфейс маркировки документов

|

Отсутствует

|

Отсутствует

|

Отсутствует

|

Отсутствует

|

|

Динамическое редактирование шаблонов маркировки

|

Отсутствует

|

Есть

|

Отсутствует

|

Отсутствует

|

|

Интеграция в КП «Интерфейс АБИ»

|

Отсутствует

|

Отсутствует

|

Отсутствует

|

Отсутствует

|

|

Интеграция в КП «УЗНИ» (Учет защищаемых

носителей информации)

|

Отсутствует

|

Отсутствует

|

Отсутствует

|

Отсутствует

|

|

Отправка журналов печати на сервер

|

Отсутствует

|

Отсутствует

|

Отсутствует

|

Отсутствует

|

|

Централизованное разграничение доступа пользователей к принтерам

|

Отсутствует

|

Есть

|

Отсутствует

|

Отсутствует

|

В результате анализа подсистем печати было установлено, что

подсистема печати ОС «Astra Linux» 1.3 обладает наибольшими функциональными

возможностями по сравнению с другими подсистемами. В связи с тем, что

существующий КП «Подсистема печати» реализован подсистемой печати ОС Astra Linux 1.3, модернизация КП

«Подсистема печати» будет производиться в рамках доработки подсистемы печати ОС

Astra Linux 1.3.

3 .

Постановка задачи на разработку подсистемы печати в СЗИ ИС СН

3.1 Постановка

задачи на дипломное проектирование

В результате анализа подсистем печати (см. раздел 2) было

установлено, что существующий КП «Подсистема печати», реализованный

функционалом подсистемы печати ОС «Astra Linux» 1.3, удовлетворяет

большинству поставленных критериев по сравнению с другими существующими решениями.

В связи с этим принято решение о модернизации существующего КП «Подсистема

печати».

Модернизируемая подсистема печати должна обеспечивать

выполнение следующих функций:

- печать документов;

- маркировку

документов (см. рисунок 2.1);

- мандатное

разграничение доступа к печати документов (реализовано средствами ОС СН Astra Linux 1.3);

Подсистема печати в СЗИ ИС СН должна обеспечивать выполнение следующих

функций:

- предоставлять пользователю эргономический интерфейс;

- функционировать в ОС Astra Linux;

- использовать СУБД PostgreSQL.

Модернизируемая подсистема печати должна обеспечивать

выполнение дополнительный функций:

- предоставление графического интерфейса маркировки

документов пользователю;

- динамическое редактирование шаблонов маркировки;

- интеграцию с КП «Интерфейс АБИ»;

- интеграцию с КП «Учет защищаемых носителей

информации»;

- регистрацию фактов печати и учетных карточек

документов в конфиденциальном и неконфиденциальном журнале безопасности в

зависимости от типа распечатываемого документа;

- отправку журналов учетных карточек на сервер с

последующей их записью в БД;

- централизованное разграничение доступа пользователей к

принтерам.

Функции

разрабатываемого КП «Подсистема печати» представлены на рисунке 3.1.

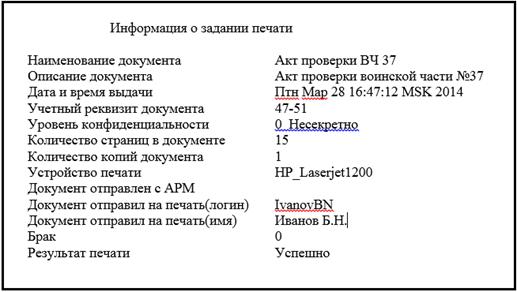

Схема

разрабатываемого процесса печати документов представлена на рисунке 3.2.

Должностное лицо на АРМ ДЛ используя КП «Подсистема печати», формирует задание

на печать, вводит данные маркировки документа через графический интерфейс.

После этого данные о распечатанном документе регистрируются в соответствующем

конфиденциальности документа журнале (конфиденциальном или неконфиденциальном)

фактов печати и учетных карточек документа. Журнал учетных карточек передается

на сервер и записывается в БД. Администратор безопасности на АРМ АБИ используя

КП «Интерфейс АБИ» просматривает журналы учетных карточек конфиденциальных и

неконфиденциальных документов, управляет доступом пользователей к принтерам. На

АРМ УЗНИ ДЛ УЗНИ используя КП «Учет защищаемых носителей информации»

просматривает конфиденциальные документов.

Перечисленные функции разрабатываемого КП «Подсистема печати»

должны быть реализованы в соответствии с требованиями руководящего документа

Гостехкомиссии России 1999 года «Руководящий документ. Автоматизированные

системы. Защита от несанкционированного доступа к информации. Классификация

автоматизированных систем и требования по защите информации» [9] и обеспечивать

выполнение следующих требований:

- регистрация выдачи печатных (графических) документов на «твердую»

копию;

Рисунок

3.1 - Функции разрабатываемого КП «Подсистема печати»

Рисунок

3.2 - Схема работы разрабатываемого КП «Подсистема печати»

- автоматическая запись информации в журнал фактов

печати должностного лица, распечатавшего документ, наименование этого

документа, а также создание учетной карточки документа с указанием даты выдачи

документа, учетных реквизитов документа, краткого содержания (наименования,

вида, шифра, кода) и уровня конфиденциальности документа, Ф.И.О. лица,

отправившего на печать документ, количества страниц и копий документа (при

неполной выдаче документа - фактически выданного количества листов в графе

«Брак»). В параметрах регистрации должны быть указаны:

- дата и время выдачи бумажного носителя документа;

- наименование устройства выдачи;

- реквизиты (наименование, вид, шифр, код) и уровень

конфиденциальности документа;

- номер АРМ должностного лица, запросившего документ;

- объем фактически выданного документа (количество

страниц, листов, копий) и результат выдачи:

- успешный - распечатан весь объем документа без брака;

- неуспешный - один или несколько документов распечатаны

с браком (определяется пользователем).

3.2 Этапы

работ по модернизации КП «Подсистема печати»

Для реализации подсистемы печати необходимо выполнить

основные этапы разработки:

- проанализировать структуру ИС СН;

- разработать сравнительную таблицу существующих

решений;

- разработать перечень требований к подсистеме печати в

- СЗИ ИС СН;

- разработать структуру и функциональную схему КП

«Подсистема печати» в СЗИ ИС СН;

- осуществить программную реализацию КП «Подсистема

печати»;

- разработать алгоритм работы КП «Подсистема печати»,

интерфейс пользователя.

4 .

Разработка структуры, состава подсистемы печати в СЗИ ИС СН, выбор средств

разработки. Разработка структурно-функциональной схемы подсистемы печати

4.1 Выбор

средств разработки для реализации КП «Подсистема печати»

В качестве защищенной операционной системы (ОС) для СЗИ

выбрана Операционная система специального назначения (ОС СН) «Astra Linux

Special Edition», относящаяся к семейству дистрибутивов Linux и имеющая

сертификат соответствия требованиям руководящих документов Министерства обороны

Российской Федерации. Это позволяет применять ее при построении автоматизированных

систем в защищенном исполнении, обрабатывающих информацию ограниченного

распространения, включая государственную тайну до степени секретности

«совершенно секретно».

ОС СН Astra Linux предназначена для создания на ее основе

автоматизированных систем в защищенном исполнении, обрабатывающих информацию до

грифа «совершенно секретно» включительно [11].

Для разработчиков и эксплуатирующего персонала автоматизированных систем

в ОС реализованы дополнительные механизмы обеспечения безопасности информации:

- система разграничения доступа к внешним устройствам

для предотвращения несанкционированного подключения пользователями внешних

устройств, в первую очередь, съемных USB-накопителей;

- централизованная система аудита событий безопасности

для решения следующих задач: централизованной регистрации событий безопасности

информации и выдаче на автоматизированное рабочее место администратора

безопасности предупреждений о возможных попытках несанкционированного доступа;

- разработан единый графический интерфейс для управления

доменной и локальной политиками безопасности. В данный интерфейс интегрированы

возможности по настройке разграничения доступа пользователей к съемным

носителям.

Функциональные

возможности по обеспечению требований безопасности информации в ОС СН Astra Linux представлены на рисунке 4.1.

Рисунок

4.1- Функциональные возможности по обеспечению требований безопасности

информации в ОС СН Astra Linux

ОС Astra Linux Special Edition обеспечивает выполнение следующих

требований безопасности информации:

- идентификация и аутентификация пользователей;

- изоляция модулей;

- маркировка документов;

- регистрация событий;

- надежное восстановление;

- очистка памяти;

- контроль целостности комплекса средств защиты;

- сопоставление пользователя с устройством;

- мандатное разграничение доступа;

- дискреционное разграничение доступа;

- защита вводы и вывода информации на отчуждаемый

внешний носитель.

Идентификация и аутентификация пользователей - для установки

прав доступа существует система профилей - файлы с готовыми наборами прав

доступа для запуска каких-либо программ. Также есть средства создания таких

профилей под любые пользовательские задачи. При входе пользователя в систему

права доступа из конфигурационного файла устанавливаются автоматически.

Изоляция модулей - ядро операционной системы обеспечивает для

каждого процесса в системе собственное изолированное адресное пространство.

Данный механизм изоляции основан на страничном механизме защиты памяти, а также

механизме трансляции виртуального адреса в физический. Любой доступ нескольких

процессов к одному и тому же участку памяти обрабатывается диспетчером доступа

в соответствии с дискреционными и мандатными правилами разграничения доступа.

Маркировка документов - разработанный механизм маркировки

позволяет серверу печати (CUPS) проставлять необходимые учетные данные в

выводимых на печать документах. Мандатные атрибуты автоматически связываются с

заданием для печати на основе мандатного контекста получаемого сетевого соединения.

Вывод на печать документов без маркировки субъектами доступа, работающими в

мандатном контексте с грифом выше «несекретно», невозможен.

Регистрация событий - реализована оригинальная подсистема

протоколирования, интегрированная во все компоненты операционной системы и

осуществляющая надёжную регистрацию событий с использованием специального

сервиса.

Надежное восстановление - реализованы механизмы по

восстановлению ОС при сбоях электропитания, повреждении носителей информации

(жестких дисков), повреждения соединительных кабелей, а также реализована

система резервного копирования информации.

Очистка оперативной и внешней памяти и гарантированное

удаление файлов - операционная система выполняет очистку неиспользуемых блоков

файловой системы непосредственно при их освобождении. Работа этой подсистемы

снижает скорость выполнения операций удаления и усечения размера файла, однако

возможна различная настройка данной подсистемы для обеспечения работы файловых

систем с различными показателями производительности.

Контроль целостности комплекса средств защиты - для

решения задач контроля целостности применяется функция хэширования в

соответствии с ГОСТ Р 34.11-94. Базовой утилитой контроля целостности является

программное средство на основе открытого проекта «Another File Integrity

Checker».

Дискреционное разграничение доступа - на именованные объекты

устанавливаются базовые правила разграничения доступа (ПРД) в виде

идентификаторов номинальных субъектов, которые вправе распоряжаться доступом к

данному объекту и прав доступа к объекту. Определяются три вида доступа:

чтение, записи и исполнение.

Сопоставление пользователя с устройством - ОС СН включает в

себя механизм, обеспечивающий надежное сопоставление мандатного контекста

пользователя с мандатным уровнем и категориями, установленными для устройства.

Мандатное разграничение доступа - разграничение доступа субъектов к

объектам, основанное на назначении метки конфиденциальности для информации,

содержащейся в объектах, и выдаче разрешений (допуска) субъектам на обращение к

информации такого уровня конфиденциальности. Принятие решения о запрете или

разрешении доступа субъекта к объекту принимается на основе типа операции

(чтение / запись / исполнение), мандатного контекста безопасности, связанного с

каждым субъектом, и мандатной метки, связанной с объектом. Для удобства работы

пользователей и разработки прикладных программ разработана системная библиотека

с удобным программным интерфейсом доступа к механизму мандатного разграничения

доступа. Обеспечено взаимодействие входящих в состав операционной системы

клиент-серверных компонент, а также файловых систем (ext3, CIFS) с механизмом

мандатного разграничения доступа.

Защита ввода и вывода информации на отчуждаемый физический

носитель - в ОС СН реализованы средства разграничения доступа к подключаемым

устройствам на основе генерации правил для менеджера устройств.

В качестве СУБД для КП «Подсистема печати» была выбрана

объектно-реляционная система управления базами данных PostgresSQL [12]. Данная

СУБД была выбрана ввиду ее надежности и отказоустойчивости.

При выборе языка программирования для КП «Подсистема печати»

учитывались следующие критерии:

- ориентированность на разработку;

- тип языка;

- безопасность языка;

- возможность поддержки работы в среде «Qt creator».

Для разрабатываемой программы язык программирования

должен удовлетворять следующим требованиям:

- язык должен быть ориентирован на разработку толстого

клиента;

- компилируемый язык программирования;

- безопасность языка программирования;

- поддержка работы языка программирования в среде

- «Qt creator»

[13].

Язык программирования может быть ориентирован на разработку толстого

клиента или тонкого клиента.

Тонкий клиент - компьютер или программа-клиент в сетях с клиент-серверной

архитектурой, который переносит все или большую часть задач по обработке

информации на сервер.

Толстый клиент - это приложение, обеспечивающее (в противовес тонкому

клиенту) расширенную функциональность независимо от центрального сервера. Часто

сервер в этом случае является лишь хранилищем данных, а вся работа по обработке

и представлению этих данных переносится на машину клиента.

Для реализации КП «Подсистема печати» необходимо выбрать язык,

ориентированный на разработку толстого клиента.

Языки по типу различаются на компилируемые и интерпретируемые.

Код, написанный на компилируемом языке, передается в

программу-компилятор, которая проверяет код на наличие ошибок, а затем

переводит текст программы в бинарный машинный код и сохраняет результат в

исполняемом файле (с расширениями ехе, dll и пр.).

Если компилятор обнаруживает в исходном коде ошибки, процесс компиляции

останавливается и разработчику возвращается список ошибок. После исправления

ошибок компиляция начинается сначала. Невозможно скомпилировать программу, в

коде которой есть синтаксические ошибки. Компилятор не защищает разработчика и

будущих пользователей от логических ошибок в коде программы, которые уже

невозможно исправить в конечном файле. Другая проблема состоит в

несовместимости программ, созданных для разных операционных систем и

компьютерных платформ.

Программы-интерпретаторы, в отличие от компиляторов, считывают исходный

код построчно и переводят в машинный код каждую строку отдельно.

Программы на интерпретируемых языках могут выполняться только в том

случае, если на компьютере установлено соответствующее

приложение-интерпретатор. Из-за того, что каждый раз при запуске программы

интерпретатору приходится вновь и вновь переводить исходный текстовый код в

машинный, интерпретируемые программы выполняются почти на три порядка медленнее

компилированных программ.

Для КП «Подсистема печати» необходим компилируемый язык, так как такой

язык переводит текст программы в бинарный машинный код, что реализует

дополнительный уровень безопасности.

Безопасность языка программирования определяется степенью открытости его

библиотек, содержание которых возможно просмотреть и изучить на наличие

уязвимостей, если таковые имеются.

Для реализации КП «Подсистема печати» необходим безопасный язык

программирования из соображений требований безопасности.

Библиотека Qt -

кроссплатформенная свободная интегрированная среда разработки для разработки на

С, С++ и QML. Включает в себя графический интерфейс отладчика и визуальные

средства разработки интерфейса как с использованием QtWidgets, так и QML.

Основная задача библиотеки Qt - упростить разработку приложения с помощью

фреймворка Qt на разных платформах.

Для разрабатываемой программы необходима поддержка библиотеки Qt, ввиду ее кроссплатформенности и

безопасности (открытости). Кроме того, данная система входит в состав

сертифицированной ОС СН Astra Linux и

рекомендована ее разработчиками для разработки программного обеспечения.

Соответствие

языков программирования выбранным критериям представлено в таблице 4.1.

В

результате для реализации КП «Подсистема печати» согласно

Таблица

4.1 - Соответствие языков программирования выбранным критериям

|

Язык

|

Критерии

|

|

Ориентированность на разработку

|

Тип языка

|

Безопасность

|

Поддержка работы в среде «Qt creator»

|

|

Java

|

Толстый клиент, тонкий клиент

|

Компилируемый

|

Небезопасный

|

Частичная

|

|

C

|

Толстый клиент

|

Компилируемый

|

Есть

|

|

C++

|

Толстый клиент

|

Компилируемый

|

Безопасный

|

Есть

|

|

C#

|

Толстый клиент, тонкий клиент

|

Компилируемый

|

Безопасный

|

Нет

|

|

Haskell

|

Толстый клиент

|

Интерпретируемый

|

Безопасный

|

Нет

|

|

Perl

|

Тонкий клиент

|

Интерпретируемый

|

Небезопасный

|

Частичная

|

|

Ruby

|

Тонкий клиент

|

Интерпретируемый

|

Безопасный

|

Частичная

|

|

PHP

|

Тонкий клиент

|

Интерпретируемый

|

Небезопасный

|

Нет

|

указанным выше критериям был выбран язык программирования С++.

4.2 Состав

подсистемы печати. Функциональная схема подсистемы печати в СЗИ ИС СН

Разрабатываемый КП «Подсистема печати» состоит из:

- компонент «Сервер»;

- КП «Агент печати».

Структура КП «Подсистема печати» представлена на рисунке 4.2.

Рисунок

4.2 - Структура КП «Подсистема печати»

КП «Подсистема печати» взаимодействует с существующими комплексами

программ, интегрированными в КП «Управление средствами защиты»:

- КП «Интерфейс АБИ»;

- КП «УЗНИ».

Компонент «Сервер» обеспечивает сбор и хранение журналов

учетных карточек в БД.

Комплекс программ «Агент печати» устанавливается на рабочих

местах должностных лиц и выполняет следующие функции:

- обнаружение задания на печать;

- предоставление графического интерфейса маркировки

документа пользователю;

- маркировка документов;

- постановка маркированного задания на печать;

- регистрация и формирование журналов фактов печати

(конфиденциальный и неконфиденциальный) и журналов учетных карточек

(конфиденциальный и неконфиденциальный).

- отправка журналов учетных карточек на сервер;

Функциональная

схема КП «Подсистема печати» представлена на рисунке 4.3.

Каждый

АРМ функционирует под управлением ОС Astra Linux Special Edition. АРМ АБИ

предназначено для администратора безопасности информации. АРМ УЗНИ

предназначено для ДЛ УЗНИ. АРМ ДЛ предназначено для должностного лица, имеющего

доступ к ЛВС, построенной на базе протоколов TCP/IP.

Подсистема

печати работает следующим образом:

- на АРМ ДЛ формируется задание на печать документа;

- ДЛ вводит все необходимые данные для маркировки

документа;

- ДЛ производит печать документа с помощью принтера на

твердый носитель;

- регистрация факта печати и учетных карточек

производится в один из локальных журналов АРМ ДЛ в зависимости от типа

распечатанного документа (конфиденциальный и неконфиденциальный);

- после регистрации факта печати и формирования учетной

карточки на АРМ ДЛ производится передача локальных журналов учетных карточек на

сервер. Сервер принимает данные и записывает их в базу данных (БД).

На АРМ АБИ администратор безопасности используя КП «Интерфейс АБИ»

просматривает учетные карточки документов, управляет доступом пользователей к

принтерам. Используя КП «Учет защищаемых носителей информации» ДЛ УЗНИ

просматривает учетные карточки конфиденциальных документов.

Рисунок

4.3 - Функциональная схема КП «Подсистема печати»

4.3 Структура

компонентов подсистемы печати

Компонент «Сервер печати» представляет собой программный

сервер, который работает в фоновом режиме и принимает данные от клиентов. В

роли клиента выступает компонент «Агент», КП «Интерфейс АБИ» и КП «УЗНИ».

Компонент «Сервер» начинает свою работу при загрузке операционной системы.

Работа сервера прекращается при завершении работы операционной системы.

«Агент печати» устанавливается на рабочих местах должностных лиц и

представляет собой комплекс программ, состоящий их программных компонентов.

Структура КП «Агент печати» представлена на рисунке 4.4.

Рисунок

4.4 - Структура КП «Агент печати»

В состав КП «Агент печати» входят следующие программные

компоненты:

- программный компонент «Управление печатью»;

- программный компонент «Дополнительные опции печати»;

- программный компонент «Фильтр печати»;

- программный компонент «Управление маркировкой»;

- программный компонент «Ведение журнала событий».

Программный компонент «Управление печатью» осуществляет

запуск всех остальные программ и передачу данных, осуществляет мониторинг

заданий на печать, производит регистрацию постановки задания на печать в

журнале печати в зависимости от типа документа (секретный, не секретный).

Программный компонент «Управление печатью» обеспечивает:

- обнаружение заданий на печать;

- регистрацию постановки задания на печать в журнале

печати;

- осуществление запуска программного компонента

«Управление маркировкой».

Программный компонент «Дополнительные опции печати»

запрашивает у пользователя дополнительные данные для маркировки документа.

Программный компонент «Дополнительные опции» обеспечивает:

- ввод информации о списке рассылки распечатываемого

документа;

- ввод информации, содержащей общее описание

распечатываемого документа;

- ввод информации об учетном идентификационном номере

распечатываемого документа;

- ввод информации о телефоне оператора АРМ;

- ввод информации о номере АРМ.

Программный компонент «Фильтр печати» производит маркировку

документа.

Программный компонент «Фильтр печати» обеспечивает:

- маркировку лицевой стороны документа;

- маркировку обратной стороны документа.

Программный компонент «Управление маркировкой» производит

постановку маркированного задания в очередь печати. После того, как

маркированный документ распечатан, программный компонент запрашивает наличие

бракованных листов, если такие есть.

Программный компонент «Управление маркировкой» обеспечивает:

- постановку в очередь маркированного документа;

- запрос наличия бракованных листов.

Программный компонент «Ведение журнала событий» регистрирует

факт печати и учетную карточку в локальных журналах печати АРМ ДЛ, передает

журнал учетных карточек на сервер.

Программный компонент «Ведение журнала событий» обеспечивает:

- регистрацию факта печати в зависимости от секретности

документа в локальных журналах фактов печати (конфиденциальный и

неконфиденциальный);

- регистрацию учетной карточки документа в локальных

журналах учетных карточек (конфиденциальный и неконфиденциальный);

- отправку журналов учетных карточек на сервер.

Учетная

карточка записывается в журнал, который представляет собой текстовый файл.

Структура журнала учетных карточек документа представлена на рисунке 4.5.

Факт

печати документа записывается в журнал, который представляет собой текстовый

файл. Факт печати записывается в виде строки, в которой указаны следующие

данные: наименование документа, дата и время вывода документа на бумажный

носитель, документ отправил на печать (логин). Структура журнала фактов печати

представлена на рисунке 4.6.

Рисунок

4.5 - Структура журнала учетных карточек документа

Рисунок

4.6 - Структура журнала фактов печати

5 .

Программная реализация подсистемы печати в СЗИ ИС СН

5.1 Используемые

средства для реализации КП «Подсистема печати»

Разработанный в КП «Агент печати» графический интерфейс

пользователя представляет собой совокупность средств и методов, при помощи

которых пользователь взаимодействует с КП. Интерфейс составляют все видимые и

невидимые компоненты, с помощью которых пользователь вводит запрашиваемые

данные, управляет режимами ее работы и видит получаемые результаты.

Пользовательский интерфейс для КП «Подсистема печати»

разработан с использованием библиотеки Qt и интегрированной среды

разработки QtCreator.

Все компоненты КП «Подсистема печати» написаны на языке

программирования С++ с использованием командных shell-скриптов взаимодействия

с ОС СН «Astra Linux 1.3».

5.2 Описание

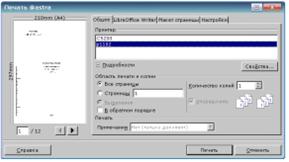

интерфейса КП «Агент печати»

Запуск КП «Агент печати» осуществляется автоматически при загрузке

ОС. Для печати документа необходимо открыть его в текстовом редакторе. В ОС Astra Linux

текстовым редактором по умолчанию является LibreOffice. После открытия документа в текстовом редакторе необходимо

нажать на кнопку «Файл», а затем в открывшемся списке нажать кнопку «Печать». Окно

запуска печати представлено на рисунке 5.1.

В окне запуска печати пользователь может выбрать принтер, который будет

производить печать документа, а также количество листов и копий документа для

печати. После этого необходимо нажать кнопку «Печать» на нижней панели окна

запуска печати.

Рисунок

5.1 - Окно запуска печати

Окно

выбора опций печати и запуска печати программного компонента «Дополнительные

опции печати» представлено на рисунке 5.2.

После запуска печати документа на экран выводится окно ввода

данных маркировки программного компонента «Дополнительные опции печати»,

которое представлено на рисунке 5.3.

Для управления оконными интерфейсами можно пользоваться как манипулятором

типа «мышь», так и универсальной клавиатурой.

Рисунок

5.2 - Окно выбора опций печати и запуска печати программного компонента

«Дополнительные опции печати»

Рисунок

5.3 - Окно ввода данных маркировки

программного компонента «Дополнительные опции печати»

В

интерфейс заложены стандартные элементы управления программами:

- кнопка;

- форма ввода данных.

Должностному лицу необходимо заполнить следующие поля:

- список рассылки - в данном поле указывается, кому

будет доставлен распечатываемый документ;

- общее описание документа - в данном поле указывается

описание документа;

- учетный идентификатор- в данном поле указывается идентификационный

номер документа;

- телефон оператора АРМ - в данном поле указывается

телефон оператора;

- номер АРМ - в данном поле указывается номер АРМ, с

которого произведена печать документа.

Для

заполнения списка рассылки необходимо нажать на кнопку с изображением «плюса»,

при этом появится окно добавления списка рассылки, представленное на рисунке 5.4.

В появившемся окне необходимо ввести новое место назначение и нажать кнопку

«Да». Для удаления лишнего адресата в списке рассылки нужно выбрать соответствующую

строку и нажать кнопку с изображением «минуса». До заполнения всех полей

программного компонента «Дополнительные опции» печати кнопка «Печатать» не

будет активна.

При

печати документов в области уведомлений появится значок принтера с сообщением о

том, что задание отправлено на печать. Значок принтера в области уведомлений

представлен на рисунке 5.5. Необходимо нажать на этот значок. В появившемся

окне «Очередь печати», представленном на рисунке 5.6, нужно выбрать задание из

списка и нажать кнопку с изображением «треугольника. После печати нужно

перевернуть

Рисунок

5.4 - Окно добавления списка рассылки

Рисунок

5.5 - Значок принтера в области уведомлений

последнюю

страницу документа и установите ее обратно в принтер. В окне «Очередь печати»

снова выбрать задание из списка и нажать кнопку с изображением «треугольника». После

этого, на экране появится окно запроса наличия бракованных листов,

представленная на рисунке 5.7.

Рисунок

5.6 - Окно «Очередь печати»

Рисунок

5.7 - Окно запроса наличия бракованных листов

Если

один или более листов документа распечатан принтером с браком, необходимо

нажать кнопку «Да». После этого, на экране появится окно запроса количества

бракованных листов, представленное на рисунке 5.8.

Рисунок

5.8 - Окно запроса количества бракованных листов

После

ввода данных о бракованных листах, появится уведомление о регистрации

распечатанного документа в журналах печати, представленное на рисунке 5.9.

Рисунок

5.9 - Уведомление о регистрации распечатанного документа в журналах печати

Если

нажать на это сообщение, то откроется папка, содержащая журнал фактов печати и

учетных карточек документов. Папка, содержащая журналы печати, представлена на

рисунке 5.10.

Рисунок

5.10 - Папка, содержащая журналы печати

Журнал

учетных карточек документов передается на сервер, после чего АБИ может

просмотреть содержимое этих журналов в интерфейсе КП «Интерфейс АБИ», а ДЛ УЗНИ

просматривает содержимое журналов конфиденциальных учетных карточек через КП

«УЗНИ».

В КП «Интерфейс АБИ» журнал учетных карточек выводится на

центральную панель при нажатии клавиши «мыши» на кнопке «Журнал учета» на

панели категории. Затем необходимо выбрать номер АРМ, журналы печати которого

необходимо просмотреть, и с помощью клавиши «мыши» нажать кнопку «Показать

журнал». Для просмотра журналов учетных карточек конфиденциальной печати необходимо

нажать кнопку «Конфиденциальная печать», для просмотра журналов учетных

карточек неконфиденциальной печати необходимо нажать кнопку «Неконфиденциальная

печать». Журнал учетных карточек КП

«Интерфейс АБИ» представлен на рисунке 5.11.

Рисунок

5.11 - Журнал учетных карточек КП «Интерфейс АБИ»

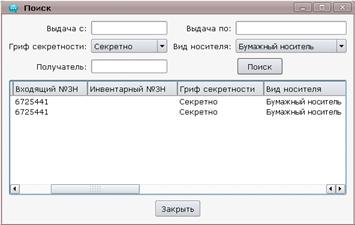

Для

поиска необходимой информации в журнале учетных карточек по различным

показателям надо нажать клавишу мыши на кнопке «Поиск документов» на нижней

центральной панели. После этого на экране отобразится окно поиска КП «Интерфейс

АБИ», представленное на рисунке 5.12.

Рисунок

5.12 - Окно поиска КП «Интерфейс АБИ»

В

окне «Поиск» КП «Интерфейс АБИ» администратор безопасности имеет возможность произвести

поиск по следующим критериям: дата и время выдачи, гриф секретности, результат

печати, устройство печати, получатель. Найденная информация отобразится в

таблице.

Внизу

панели «Категории расположены кнопки: «Справка» - для вывода справочной информации»;

«Настройка» - для настройки работы КП; «Выход» - для выхода из КП.

В журнале учета КП «УЗНИ» регистрируются все факты выдачи и приема

носителей информации. Журнал учета выводится на центральную панель КП при

нажатии клавиши «мыши» на кнопке «Журнал учета» на панели «Категории». Журнал

учёта КП «УЗНИ» представлен на рисунке 5.13.

Рисунок

5.13 - Журнал учета КП «УЗНИ»

Для поиска необходимой информации в журнале учета по различным

показателям надо нажать клавишу «мыши» на кнопке «Поиск» на панели «Категории».

В появившемся окне поиска КП «УЗНИ», представленном на рисунке 5.14, ДЛ имеет

возможность произвести поиск по следующим критериям: дата выдачи, гриф

секретности, вид носителя, получатель. Найденная информация отобразится в виде

таблицы.

Рисунок 5.14 - Окно поиска КП «УЗНИ»

5.3 Алгоритм

работы КП «Агент печати»

КП «Агент печати» отвечает за печать конфиденциальных и

неконфиденциальных документов, их маркировку, формирование журналов фактов

печати и учетных карточек документов, автоматическую передачу журналов учетных

карточек на сервер.

Схема вызова программных компонентов представлена на рисунке 5.15.

Алгоритм

работы программного компонента «Управление печатью» представлен на рисунке 5.16.

Программный

компонент «Управление печатью» автоматически запускается при включении АРМ.

После запуска программный компонент «Управление печатью» проверяет наличие

заданий на печать. Если есть задание на печать документа, программный компонент

производит проверку печатаемой информации: является ли она конфиденциальной или

нет. Регистрация постановки задания на печать производится в один из журналов:

Рисунок 5.15- Схема вызова программных компонентов

Рисунок

5.16 - Алгоритм работы программного компонента «Управление печатью»

- если информация секретная, задание на печать

записывается в журнал конфиденциальной печати;

- если информация несекретная, задание на печать записывается

в журнал неконфиденциальной печати.

После регистрации постановки задания на печать программный компонент

«Управление печатью» выполняет следующую последовательность действий:

- вызывает

программу «Дополнительные опции печати» и принимает от нее данные маркеров,

введенные пользователем в окне «Дополнительные опции печати» (см. рисунок 5.3);

- вызывает

программу «Фильтр печати» и передает ей данные маркеров. Программный компонент

«Фильтр печати» передает программе «Управление печатью» сформированные задания

с данными маркировки и завершает свою работу;

- вызывает

программу «Управление маркировкой» и передает ей сформированные задания печати.

Программный компонент «Управление маркировкой» передает программе данные о

распечатанном документе и завершает свою работу;

- вызывает

программу «Ведение журнала событий» и передает ей данные о распечатанных

документах.

При наличии новых заданий на печать программный компонент «Управление

печатью» повторяет цикл. Программа «Управление печатью» завершается при выключении

операционной системы.

Алгоритм работы программного компонента «Дополнительные опции

печати представлен на рисунке 5.17.

При

запуске программного компонента «Дополнительные опции печати» на экран

выводится окно «Дополнительные опции печати» (см. рисунок 5.3) для ввода данных

маркировки документа. В случае, если

Рисунок

5.17 - Алгоритм работы программного компонента «Дополнительные опции печати»

заполнены все поля данных, программа передает данные программе «Управление

печатью» и завершает свою работу. В противном случае, программа выдает окно с

сообщением о необходимости заполнения всех полей данных.

Алгоритм работы программного компонента «Фильтр печати»

представлен на рисунке 5.18

Рисунок

5.18 - Алгоритм работы программного компонента «Фильтр печати»

Программа фильтр печати получает данные маркировки от программного

компонента «Управление печатью». Далее программа формирует задание на печать

лицевой и обратной стороны документа с учетными данными маркировки.

Алгоритм работы программного компонента «Управление маркировкой»

указан на рисунке 5.19.

Рисунок

5.19 - Алгоритм работы программного компонента «Управление маркировкой»

Программа

«Управление маркировкой» получает от программного компонента «Управление

печатью» маркированное задание на печать и ставит его в очередь печати. Пример

реализации функции постановки в очередь печати маркированных документов

представлен на рисунке 5.20.

##Скрипт

вызывается постоянно с интервалом в 1 секундуtrue; do

##

Определяются ID номера всех активных заданий печати

jobnumer=`lpstat|awk ' {print $1}'| awk - F - ' {print

$NF}'`

##

Путем перебора ищутся маркированные задания

for job in $jobnumer; do

if [«`lpattr - j $job | grep «mac-job-marked=true»`» =

«»]; then[«`lpattr - j $job | grep «mac-job-derive»`» = «»]; then[«`lpattr - j

$job | grep «mac-job-mac=0»`» = «»]; then=`lpstat|awk ' {print $1}'|grep

«$job»`=`lpstat | grep «$jobname» | awk ' {print $2}'`- u $jobusername lpattr -

j $job - m

echo

«Произведена маркировка задания $job.» >> /var/log/PrintSec.log

done

#прерывание

работы скрипта на 1 секунду с1

Рисунок

5.20 - Пример реализации функции постановки в очередь печати маркированных

документов

После

запуска печати должностным лицом в окне «Очередь печати» (см. рисунок 5.2) и

вывода принтером документа на бумажный носитель программа «Управление

маркировкой» выводит на экран окно запроса наличия бракованных листов (см.

рисунок 5.7) в котором указывается количество бракованных листов документа,

если такие имеются. Далее программа «Управление маркировкой» передает программе

«Управление печатью» все данные о документе из задания печати.

Алгоритм работы программного компонента «Ведение журнала событий» представлен

на рисунке 5.21.

Рисунок

5.21 - Алгоритм работы программного компонента «Ведение журнала событий»

После

запуска программа «Ведение журнала событий» проверяет конфиденциальность

распечатанного документа. В зависимости от конфиденциальности документа факт

печати и учетная карточка регистрируется в одном из двух журналов безопасности:

- в

неконфиденциальном журнале фактов печати (см. рисунок 4.6) регистрируются факты

печати неконфиденциальных документов, в неконфиденциальном журнале учетных

карточек (см. рисунок 4.5) регистрируются учетные карточки неконфиденциальных

документов;

- в

конфиденциальном журнале фактов печати регистрируются факты печати

конфиденциальных документов, в конфиденциальном журнале учетных карточек

регистрируются учетные карточки конфиденциальных документов.

После регистрации в локальных журналах на экран выводится уведомление о

регистрации документа в локальных журналах

(см.

рисунок 5.9). После этого журналы учетных карточек передаются на сервер.

5.4 Алгоритм

работы компонента «Сервер»

Компонент работает в фоновом режиме, принимая данные от клиентов.

В роли клиентов выступают компонент «Агент», КП «Интерфейс АБИ» и КП «УЗНИ». У

компонента «Сервер» нет пользовательского интерфейса. Алгоритм работы

компонента сервер представлен на рисунке 5.22.

Компонент «Сервер» начинает свою работу во время загрузки операционной

системы. Когда к компоненту подключается новый клиент, компонент определяет тип

подключенного клиента и создает отдельный поток для принятия и обработки

данных, пришедших от этого клиента. После принятия и обработки данных сервер

отправляет клиенту результат. Если соединение с клиентом не завершено, то

сервер продолжает принимать данные от клиента, обрабатывать их и отсылать результат

клиенту. Если соединение с клиентом завершено, то сервер ждет новое

подключение. Работа сервера завершается при завершении работы операционной

системы.

Рисунок 5.22 - Алгоритм работы компонента «Сервер»

5.5 Логическая

структура базы данных

Данные принятые от клиентов хранятся в базе данных. Учетные

карточки конфиденциальных документов хранятся в конфиденциальной базе данных,

учетные карточки неконфиденциальных документов хранятся в неконфиденциальной

базе данных. Для управления базой данных используется СУБД PosgreSQL, в которой

реализованы дискреционный и мандатный механизмы контроля доступа к защищаемым

ресурсам БД.

В основе мандатного механизма разграничения доступа лежит

управление доступом к защищаемым ресурсам БД на основе иерархических и

неиерархических меток доступа. Это позволяет реализовать многоуровневую защиту

с обеспечением разграничения доступа пользователей к защищаемым ресурсам БД и

управление потоками информации. В качестве иерархических и неиерархических

меток доступа при использовании СУБД используются метки конфиденциальности или

метки безопасности операционной системы.

Реляционная модель данных - множественное отношение, которое

представляет собой двумерное хранилище данных (строки и столбцы). В свою

очередь, содержательная часть таблицы состоит из следующих компонентов [14]:

кортеж - запись из взаимосвязанных по смыслу данных, также

называемая строкой;

атрибут - компонент отношения, также называемый столбцом или

полем;

домен - это множество допустимых, однородных значений для

того или иного атрибута.

Другими словами, в основе реляционной модели лежат простые

таблицы, которые удовлетворяют определенным ограничениям, а потому могут

рассматриваться как математические отношения.

Особенность реляционной модели заключается в том, что в

отличие от сетевой и иерархической моделей реальные объекты и взаимосвязи между

ними представляются в базе данных единообразно в виде нормализованных

отношений.

Основной недостаток реляционной модели данных связывается с

низкой производительностью реляционной СУБД. Но разработка современных СУБД

таких как, ORACLE [15], MySQL [16], PosgresSQL [5] и др. позволило преодолеть и этот недостаток.

Достоинства реляционной модели можно разделить на две группы:

- достоинства для пользователя:

1) реляционная БД представляет собой набор таблиц, с которыми

пользователь привык работать;

) не нужно помнить пути доступа к данным и строить алгоритмы

и процедуры обработки своего запроса;

) реляционные языки легки для изучения и освоения, в то время

как языки общения с иерархической и сетевой моделями предназначены для

программистов и малопригодны для пользователей;

- достоинства обработки данных реляционной БД:

) связность. Реляционное представление дает ясную картину взаимосвязей

атрибутов из различных отношений;

) точность. Направленные связи в реляционной БД отсутствуют. Отношения по

своей природе обладают более точным смыслом и поддаются манипулированию с

использованием таких средств, как алгебра и исчисление отношений,

обеспечивающих наглядность и гибкость модели данных;

) гибкость. Операции проекции и объединения позволяют разрезать и

склеивать отношения, так что программист может получать разнообразные файлы в

нужной форме;

) секретность. Контроль секретности упрощается. Для каждого отношения

имеется возможность задания правомерности доступа, засекреченные показатели

можно выделить в отдельные отношения с проверкой прав доступа;

) простота внедрения. Физическое размещение однородных (табличных) файлов

намного проще, чем размещение иерархических и сетевых структур;

) независимость данных. БД должна допускать возможность расширения, т.е.

добавления новых атрибутов и отношений.

Логическая структура БД состоит из следующих элементов:

- таблицы;

- связи между таблицами;

- хранимые процедуры;

- экранные формы.

Таблица является основной единицей хранения данных БД Access. В ее состав входят: имя

таблицы, строки и столбцы. Каждый столбец также имеет свое имя и тип данных.

Связи между таблицами реализованы с помощью первичных и

внешних ключей. Первичный ключ (англ. primarykey) - это минимальное множество атрибутов,

являющееся подмножеством заголовка данного отношения, составное значение

которых уникально определяет кортеж отношения.

Внешним ключом называют поле таблицы, предназначенное для

хранения значений один раз и хранится на сервере.

Хранимые процедуры обычно создаются с помощью языка SQL или конкретно его

реализации в выбранной СУБД.

Вместо хранения и пересылки часто используемого запроса можно

ссылаться на соответствующую хранимую процедуру. При вызове хранимой процедуры

ее содержимое сразу же обрабатывается сервером.

Кроме, собственно, выполнения запроса, хранимые процедуры

позволяют также производить вычисления и манипуляцию данными - изменение,

удаление, выполнять DDL-операторы и вызывать другие хранимые процедуры, выполнять сложную

транзакционную логику. Один-единственный оператор позволяет вызвать сложный

сценарий, который содержится в хранимой процедуре, что позволяет избежать

пересылки через сеть сотен команд и, в особенности, необходимости передачи

больших объемов, данных с клиента на сервер. В большинстве СУБД при первом

запуске хранимой процедуры она компилируется (выполняется синтаксический анализ

и генерируется план доступа к данным). В дальнейшем ее обработка осуществляется

быстрее. В СУБД PostgresSQL выполняется интерпретация хранимого процедурного кода,

сохраняемого в словаре данных. Созданную хранимую процедуру можно вызвать в

любой момент, что обеспечивает модульность и стимулирует повторное первичного

ключа другой таблицы с целью организации связи между этими таблицами.

Хранимые процедуры - объект базы данных, представляющий собой

набор SQL-инструкций, который компилируется использование кода. Последнее

облегчает сопровождение база данных, так как она становится изолированной от меняющейся

внешней среды. Модифицировать хранимую процедуру в соответствии с новыми

требованиями можно в любой момент. После этого все приложения, использующие ее,

автоматически придут в соответствие с требованиями без непосредственной

модификации.

Использование хранимых процедур позволяет ограничить или вообще

исключить непосредственный доступ пользователей к таблицам базы данных, оставив

им только разрешение на выполнение хранимых процедур, обеспечивающих косвенный

и строго регламентированный доступ к данным. Кроме того, некоторые СУБД

поддерживают шифрование текста (wrapping)

хранимой процедуры. Логическая структура

базы данных представлена на рисунке 5.23.

Рисунок

5.23 - Логическая структура базы данных

Таблица «Документы» содержит поля:

- num - уникальный номер элемента в БД (первичный ключ);

- Nnum - уникальный номер ДЛ в БД (внешний

ключ);

- Pnum - уникальный номер документа

(внешний ключ).

Таблица «События» содержит поля:

- Enum - уникальный номер события в БД (внешний

ключ).;

- date_time - время вывода документа на бумажный носитель;

- rezult - результат печати;

- brak - количество бракованных листов;

- Pnum - уникальный номер документа в БД

(внешний ключ).

Таблица «Документ» содержит поля:

- Nnum - уникальный номер ДЛ в БД

(первичный ключ);

- Id_metka - уникальный номер метки в БД (внешний ключ);

- Description - описание документа;

- Num_lists - количество листов документа;

- Num_copies - количество листов документа;

- Rekvizit - учетный реквизит документа.

Таблица «Пользователи» содержит поля:

- Pnum - уникальный номер ДЛ в БД

(первичный ключ);

- FIO - Ф.И.О. ДЛ;

- Login - логин учетной записи в ОС ДЛ;

- ARM - номер АРМ, с которого была

произведена печать;

- Id_position - уникальный номер должности

(внешний ключ);

- Id_otdel - уникальный номер отдела (внешний ключ).

- Таблица «Справочник _метка» содержит:

- Id_metka - уникальный номер метки в БД (первичный ключ);

- Type_metka - тип секретности документа.

Таблица «Справочник_должности» содержит поля:

- Id_position - уникальный номер должности в БД

(первичный ключ);

- Type_position - должность ДЛ.

Таблица «Справочник_отдел» содержит поля:

- Id_otdel - уникальный номер отдела в БД (первичный ключ);

- Type_otdel - наименование отдела.

6 .

Экономический раздел дипломного проекта

6.1 Общие

сведения

В данном разделе дипломного проекта необходимо осветить

следующие вопросы:

- создание бизнес-плана проекта, который представляет

собой комплексный финансовый документ, перед которым ставятся задачи по

обоснованию коммерческой эффективности того или иного проекта. Бизнес-план

должен содержать: описание разрабатываемого продукта, возможные рынки сбыта,

маркетинговую составляющую проекта, конкурентоспособность будущего программного

обеспечения;

- рассмотрение организационного плана, который позволит

проследить подробную схему разработки продукта, начиная от получения

технического задания и заканчивая созданием технической документации, разделить

весь спектр работ между исполнителями;