Обеспечение информационной безопасности ООО 'Информационное партнерство'

Федеральное государственное бюджетное

образовательное учреждение высшего профессионального образования

Российская академия народного

хозяйства и государственной службы при Президенте Российской Федерации

Орловский филиал

Факультет (институт): Государственное

и муниципальное управление

Направление подготовки: Прикладная

информатика

Кафедра: Информатики и информационных

технологий в менеджменте

КУРСОВАЯ РАБОТА

по дисциплине:

Информационная безопасность

на тему:

Обеспечение информационной

безопасности ООО «Информационное партнерство»

Автор работы: Антонова Л.С.

студентка 4 курса гр. 43

Руководитель работы: Митяев В.В.

канд. пед. наук, доцент

Орел 2013 г.

Содержание

Введение

.

Теоретические основы обеспечения информационной безопасности

.1 Направление

обеспечения информационной безопасности

.2 Основные

угрозы безопасности организации

. Модель

организации

.1

Организационная структура ООО «Информационное партнерство»

.2

Используемые средства защиты в организации ООО «Информационное партнерство»

. Угрозы в

ООО «Информационное партнерство» и методы их устранения

.1 Анализ

угроз

.2

Предложения по нейтрализации угроз в ООО «Информационное партнерство»

Заключение

Библиографический

список

Введение

Каждое физическое и юридическое лицо с момента своего появления постоянно

подвергается различным испытаниям. При этом объективные и субъективные

обстоятельства весьма часто ставят под угрозу стратегические интересы

коммерческого предприятия.

Перспектива нежелательной альтернативы неизбежно подталкивает предпринимателей

к поиску и принятию адекватных решений, необходимых для достижения поставленных

целей. Но на пути к ним, как правило, с определенной цикличностью возникают

препятствия. В подобных условиях, надо предварительно рассчитав собственные

силы и средства, спланировать свои действия таким образом, чтобы устранить

возможные препятствия оптимальным способом, защитив стратегические интересы

предприятия и обеспечив стабильное продвижение к избранным целям.

К стратегическим интересам следует отнести совокупность важнейших

потребностей, удовлетворение которых надежно обеспечивает существование и

возможности прогрессивного развития предприятия.

Актуальность темы исследования курсовой работы определяется тем, что для

успешной работы в условиях рыночной экономики любое предприятие должно

своевременно и адекватно реагировать на возможные неблагоприятные ситуации. А

для этого должен быть разработан механизм своевременного обнаружения и

оперативного устранения угроз. Этот механизм должен выявлять опасности на самых

ранних стадиях, когда еще возможно их устранение с минимальными затратами

ресурсов и усилий. Внедрение такого механизма обеспечит устойчивость

предприятия и прочность положения на рынке.

Объектом для исследования выбрано ООО «Информационное партнерство», а

предметом исследования является система безопасности предприятия.

Цель работы заключается в изучении существующих способов защиты

стратегических интересов предприятия, обеспечивающих устойчиво эффективное его

функционирование в любых условиях.

1.

Теоретические основы обеспечения информационной безопасности

Информация - сведения о событиях, процессах, явлениях, являющихся

предметом передачи, хранения, распространения, преобразования.

Информационная безопасность - это состояние защищенности информационной

среды общества, обеспечивающее ее формирование, использование и развитие в

интересах граждан, организаций, государств.

Режим информационной безопасности - это комплекс организационных и

программно-технических мер, которые должны обеспечивать следующие параметры:

•доступность и целостность информации;

•конфиденциальность информации;

•невозможность отказа от совершенных действий;

•аутентичность электронных документов.

Цель информационной безопасности - обеспечить бесперебойную работу

организации и свести к минимуму ущерб от событий, несущих угрозу безопасности,

посредством их предотвращения и сведения последствий к минимуму.

.1

Направление обеспечения информационной безопасности

Направления обеспечения информационной безопасности - это

нормативно-правовые категории, ориентированные на обеспечение комплексной

защиты информации от внутренних и внешних угроз.

Правовая защита

Право - это совокупность общеобязательных правил и норм поведения,

установленных или санкционированных государством в отношении определенных сфер

жизни и деятельности государственных органов, предприятий и населения.

Правовая защита информации как ресурса признана на международном,

государственном уровне и определяется межгосударственными договорами,

конвенциями, декларациями и реализуется патентами, авторским правом и

лицензиями на их защиту. На государственном уровне правовая защита регулируется

государственными и ведомственными актами. В нашей стране такими правилами

(актами, нормами) являются Конституция, законы Российской Федерации, гражданское,

административное, уголовное право, изложенные в соответствующих кодексах. Что

касается ведомственных нормативных актов, то они определяются приказами,

руководствами, положениями и инструкциями, издаваемыми ведомствами,

организациями и предприятиями, действующими в рамках определенных структур.

Специальное законодательство в области безопасности информационной

деятельности может быть представлено совокупностью законов. В их составе особое

место принадлежит базовому Закону «Об информации, информатизации и защите

информации», который закладывает основы правового определения всех важнейших

компонентов информационной деятельности:

· информации и информационных систем;

· субъектов - участников информационных процессов;

· правоотношений производителей - потребителей информационной

продукции;

· владельцев (обладателей, источников) информации -

обработчиков и потребителей на основе отношений собственности при обеспечении

гарантий интересов граждан и государства.

Этот закон определяет основы защиты информации в системах обработки и при

ее использовании с учетом категорий доступа к открытой информации и к

информации с ограниченным доступом. Этот закон содержит, кроме того, общие

нормы по организации и ведению информационных систем, включая банки данных

государственного назначения, порядка государственной регистрации,

лицензирования, сертификации, экспертизы, а также общие принципы защиты и

гарантий прав участников информационного процесса.

Вопросы правового режима информации с ограниченным доступом реализуются в

двух самостоятельных законах о государственной и коммерческой (проект) тайнах.

Кроме того, этот аспект раскрывается и в Гражданском кодексе РФ статьей 139

«Служебная и коммерческая тайна».

1. Информация составляет служебную или коммерческую тайну в случае, когда

информация имеет действительную или потенциальную коммерческую ценность в силу

неизвестности ее третьим лицам, к ней нет свободного доступа на законном

основании и обладатель информации принимает меры к охране ее

конфиденциальности. Сведения, которые не могут составлять служебную или

коммерческую тайну, определяются законом и иными правовыми актами.

2. Информация, составляющая служебную или коммерческую тайну,

защищается способами, предусмотренными настоящим кодексом и другими законами.

Коммерческая тайна - не являющиеся государственными секретами сведения,

связанные с производством, технологией, управлением, финансами и другой

деятельностью, разглашение, утечка и несанкционированный доступ к которой может

нанести ущерб их владельцам.

«Лица, незаконными методами получившие информацию, которая составляет

служебную или коммерческую тайну, обязаны возместить причиненные убытки. Такая

же обязанность возлагается на работников, разгласивших служебную или

коммерческую тайну вопреки трудовому договору, в том числе контракту, и на

контрагентов, сделавших это вопреки гражданско-правовому договору».

Статья 727 ГК РФ, используя положение статьи 139 ГК РФ, гласит: «Если

сторона, благодаря исполнению своего обязательства по договору подряда получила

от другой стороны информацию о новых решениях и технических знаниях, в том

числе не защищаемых законом, а также сведения, которые могут рассматриваться

как коммерческая тайна (статья 139), сторона, получившая такую информацию, не

вправе сообщать ее третьим лицам без согласия другой стороны.

Порядок и условия пользования такой информацией определяются соглашением

сторон».

Одним из направлений правовой защиты является страховое обеспечение. Оно

предназначено для защиты собственника информации и средств ее обработки как от

традиционных угроз (кражи, стихийные бедствия), так и от угроз, возникающих в

ходе работы с информацией. К ним относятся: разглашение, утечка и

несанкционированный доступ к конфиденциальной информации. Целью страхования

является обеспечение страховой защиты физических и юридических лиц от страховых

рисков в виде полного или частичного возмещения ущерба и потерь, причиненных

стихийными бедствиями, чрезвычайными происшествиями в различных областях

деятельности, противоправными действиями со стороны конкурентов и злоумышленников

путем выплат денежной компенсации или оказания сервисных услуг (ремонт,

восстановление) при наступлении страхового события.

Опираясь на государственные правовые акты и учитывая ведомственные

интересы на уровне конкретной организации, разрабатываются собственные

нормативно-правовые документы, ориентированные на обеспечение информационной

безопасности. К таким документам относятся:

1. Положение о сохранении конфиденциальной информации;

2. Перечень сведений, составляющих конфиденциальную информацию;

. Инструкция о порядке допуска сотрудников к сведениям,

составляющим конфиденциальную информацию;

. Положение о делопроизводстве и документообороте;

. Перечень сведений, разрешенных к опубликованию в открытой

печати;

. Положение о работе с иностранными фирмами и их представителями;

. Обязательство сотрудника о сохранении конфиденциальной

информации;

. Памятка сотруднику о сохранении коммерческой тайны.

Организационная защита

Организационная защита - это регламентация производственной деятельности

и взаимоотношений исполнителей на нормативно-правовой основе, исключающей или

существенно затрудняющей неправомерное овладение конфиденциальной информацией и

проявление внутренних и внешних угроз.

Организационная защита обеспечивает:

1. организацию охраны, режима, работу с кадрами, с документами;

2. использование технических средств безопасности и

информационно-аналитическую деятельность по выявлению внутренних и внешних

угроз предпринимательской деятельности.

Организационные мероприятия играют существенную роль в создании надежного

механизма защиты информации, так как возможности несанкционированного

использования конфиденциальных сведений в значительной мере обусловливаются не

техническими аспектами, а злоумышленными действиями, нерадивостью, небрежностью

и халатностью пользователей или персонала защиты. Влияния этих аспектов

практически невозможно избежать с помощью технических средств. Для этого

необходима совокупность организационно-правовых и организационно-технических

мероприятий, которые исключали бы или сводили к минимуму возможность

возникновения опасности конфиденциальной информации.

К основным организационным мероприятиям можно отнести:

1. организацию режима и охраны. Их цель - исключение возможности тайного

проникновения на территорию и в помещения посторонних лиц; обеспечение удобства

контроля прохода и перемещения сотрудников и посетителей; создание отдельных

производственных зон по типу конфиденциальных работ с самостоятельными

системами доступа; контроль и соблюдение временного режима труда и пребывания

на территории персонала фирмы; организация и поддержание надежного пропускного

режима и контроля сотрудников и посетителей и др.;

2. организацию работы с сотрудниками, которая предусматривает подбор

и расстановку персонала, включая ознакомление с сотрудниками, их изучение,

обучение правилам работы с конфиденциальной информацией, ознакомление с мерами

ответственности за нарушение правил защиты информации и др.;

. организацию работы с документами и документированной

информацией, включая организацию разработки и использования документов и

носителей конфиденциальной информации, их учет, исполнение, возврат, хранение и

уничтожение;

. организацию использования технических средств сбора, обработки,

накопления и хранения конфиденциальной информации;

. организацию работы по анализу внутренних и внешних угроз конфиденциальной

информации и выработке мер по обеспечению ее защиты;

. организацию работы по проведению систематического контроля над

работой персонала с конфиденциальной информацией, порядком учета, хранения и

уничтожения документов и технических носителей.

В каждом конкретном случае организационные мероприятия носят

специфическую для данной организации форму и содержание, направленные на

обеспечение безопасности информации в конкретных условиях.

Специфической областью организационных мер является организация защиты

ПК, информационных систем и сетей. Организация защиты ПК, информационных систем

и сетей определяет порядок и схему функционирования основных ее подсистем,

использование устройств и ресурсов, взаимоотношения пользователей между собой в

соответствии с нормативно-правовыми требованиями и правилами. Защита информации

на основе организационных мер играет большую роль в обеспечении надежности и

эффективности, так как несанкционированный доступ и утечка информации чаще

всего обусловлены злоумышленными действиями, небрежностью пользователей или

персонала. Эти факторы практически невозможно исключить или локализовать с

помощью аппаратных и программных средств, криптографии и физических средств

защиты. Поэтому совокупность организационных, организационно-правовых и

организационно-технических мероприятий, применяемых совместно с техническими

методами, имеют цель исключить, уменьшить или полностью устранить потери при

действии различных нарушающих факторов.

Организационные средства защиты ПК и информационных сетей применяются:

· при проектировании, строительстве и оборудовании помещений, узлов сети и

других объектов информационной системы, исключающих влияние стихийных бедствий,

возможность недозволенного проникновения в помещения и др.;

· при подборе и подготовке персонала. В этом случае предусматриваются

проверка принимаемых на работу, создание условий, при которых персонал был бы

заинтересован в сохранности данных, обучение правилам работы с закрытой

информацией, ознакомление с мерами ответственности за нарушение правил защиты и

др.;

· при хранении и использовании документов и других носителей

(маркировка, регистрация, определение правил выдачи и возвращения, ведение

документации и др.);

· при соблюдении надежного пропускного режима к техническим

средствам, к ПК и информационным системам при сменной работе (выделение

ответственных за защиту информации в сменах, контроль за работой персонала,

ведение (возможно и автоматизированное) журналов работы, уничтожение в

установленном порядке закрытых производственных документов);

· при внесении изменений в программное обеспечение (строгое

санкционирование, рассмотрение и утверждение проектов изменений, проверка их на

удовлетворение требованиям защиты, документальное оформление изменений и др.);

· при подготовке и контроле работы пользователей.

Одним из важнейших организационных мероприятий является создание

специальных штатных служб защиты информации в закрытых информационных системах

в виде администратора безопасности сети и администратора распределенных баз и

банков данных, содержащих сведения конфиденциального характера.

Организационные меры являются решающим звеном формирования и реализации

комплексной защиты информации и создания системы безопасности предприятия.

Инженерно-техническая защита информации

Инженерно-техническая защита - это совокупность специальных органов,

технических средств и мероприятий по их использованию в целях защиты

конфиденциальной информации. По функциональному назначению средства

инженерно-технической защиты делятся на следующие группы:

1. физические средства, включающие различные средства и сооружения,

препятствующие физическому проникновению (или доступу) злоумышленников на

объекты защиты и к материальным носителям конфиденциальной информации и

осуществляющие защиту персонала, материальных средств, финансов и информации от

противоправных воздействий;

2. аппаратные средства. К ним относятся приборы, устройства,

приспособления и другие технические решения, используемые в интересах защиты

информации. Основная задача аппаратных средств - обеспечение стойкой защиты

информации от разглашения, утечки, а также несанкционированного доступа через

технические средства обеспечения производственной деятельности;

. программные средства, охватывающие специальные программы,

программные комплексы и системы защиты информации в информационных системах

различного назначения и средствах обработки (сбора, накопления, хранения,

обработки и пере дачи) данных;

. криптографические средства - это специальные математические и

алгоритмические средства защиты информации, передаваемой по системам и сетям

связи, хранимой и обрабатываемой на ЭВМ с использованием разнообразных методов

шифрования.

Физические средства защиты

Физические средства защиты - это разнообразные устройства,

приспособления, конструкции, аппараты, изделия, предназначенные для создания

препятствий на пути движения злоумышленников. К физическим средствам относятся

механические, электромеханические электронные, электронно-оптические, радио- и

радиотехнические и другие устройства для защиты от несанкционированного доступа

(входа выхода), проноса (выноса) средств и материалов и других возможных видов

преступных действий. Эти средства применяются для решения следующих задач:

1. охрана территории предприятия и наблюдение за ней;

2. охрана зданий, внутренних помещений и контроль за ними;

. охрана оборудования, продукции, финансов и информации;

. осуществление контролируемого доступа в здания и помещения.

Все физические средства защиты объектов можно разделить на три категории:

средства предупреждения, средства обнаружения и системы ликвидации угроз.

Охранные сигнализации и охранное телевидение, например, относятся к средствам

обнаружения угроз; заборы вокруг объектов - это средства предупреждения

несанкционированного проникновения на территорию, а усиленные двери, стены, потолки,

решетки на окнах и другие меры служат защитой и от проникновения и от других

преступных действий. Средства пожаротушения относятся к системам ликвидации

угроз.

Аппаратные средства защиты

К аппаратным средствам защиты информации относятся самые различные по

принципу действия, устройству и возможностям технические конструкции,

обеспечивающие пресечение разглашения, защиту от утечки информации и

противодействие несанкционированному доступу к источникам конфиденциальной

информации.

Аппаратные средства защиты информации применяются для решения следующих

задач:

· проведение специальных исследований технических средств обеспечения

производственной деятельности на наличие возможных каналов утечки информации;

· выявление каналов утечки информации на разных объектах и в

помещениях;

· локализация каналов утечки информации;

· поиск и обнаружение средств промышленного шпионажа;

· противодействие несанкционированному доступу к источникам

конфиденциальной информации и другим действиям.

Аппаратные средства защиты информации - это различные технические

устройства, системы и сооружения, предназначенные для защиты информации от

разглашения, утечки и несанкционированного доступа.

Программные средства защиты.

Системы защиты компьютера от чужого вторжения весьма разнообразны и

классифицируются, как:

· средства собственной защиты, предусмотренные общим программным

обеспечением;

· средства защиты в составе вычислительной системы;

· средства защиты с запросом информации;

· средства активной защиты;

· средства пассивной защиты и другие.

Можно выделить следующие направления использования программ для

обеспечения безопасности конфиденциальной информации:

· защита информации от несанкционированного доступа;

· защита информации от копирования;

· защита программ от копирования;

· защита программ от вирусов;

· защита информации от вирусов;

· программная защита каналов связи.

Для защиты от чужого вторжения обязательно предусматриваются определенные

меры безопасности. Основные функции, которые должны осуществляться программными

средствами, это:

· идентификация субъектов и объектов;

· разграничение доступа к вычислительным ресурсам и информации;

· контроль и регистрация действий с информацией и программами.

Можно отметить следующие формы контроля и разграничения доступа, нашедшие

широкое применение на практике:

. Предотвращение доступа:

1) к жесткому диску;

2) к отдельным разделам;

) к отдельным файлам;

) к гибким дискам;

) к сменным носителям информации.

2. Установка привилегий доступа к группе файлов.

. Защита от модификации:

1) файлов;

2) каталогов.

4. Защита от уничтожения:

1) файлов;

2) каталогов.

5. Предотвращение копирования:

1) файлов;

2) каталогов;

) прикладных программ.

6. Затемнение экрана по истечении времени, установленного пользователем.

.2 Основные

угрозы безопасности организации

Угрозы безопасности информации и их источники

Наиболее опасными угрозами безопасности информации автоматизированной

системы организации являются:

•нарушение конфиденциальности (разглашение, утечка) сведений,

составляющих банковскую или коммерческую тайну, а также персональных данных;

•нарушение работоспособности автоматизированной системы организации,

блокирование информации, нарушение технологических процессов, срыв

своевременного решения задач;

•нарушение целостности (искажение, подмена, уничтожение) информационных,

программных и других ресурсов автоматизированной системы организации, а также

фальсификация документов.

Основными источниками угроз безопасности информации автоматизированной

системы организации являются:

· непреднамеренные нарушения установленных регламентов сбора, обработки и

передачи информации, а также требований безопасности информации и другие

действия сотрудников структурных подразделений организации при эксплуатации

автоматизированной системы организации, приводящие к непроизводительным

затратам времени и ресурсов, разглашению сведений ограниченного

распространения, потере ценной информации или нарушению работоспособности

отдельных рабочих станций, подсистем или автоматизированной системы в целом;

· преднамеренные действия сотрудников подразделений

организации, допущенных к работе с автоматизированной системой организации, а

также сотрудников подразделений организации, отвечающих за обслуживание,

администрирование программного и аппаратного обеспечения, средств защиты и

обеспечения безопасности информации;

· воздействия из других логических и физических сегментов

автоматизированной системы организации со стороны сотрудников других

подразделений организации, а также удаленное несанкционированное вмешательство

посторонних лиц из телекоммуникационной сети организации и внешних сетей общего

назначения через легальные и несанкционированные каналы подключения сети

организации к таким сетям, используя недостатки протоколов обмена, средств

защиты и разграничения удаленного доступа к ресурсам автоматизированной системы

организации;

· деятельность международных и отечественных преступных групп и

формирований, политических и экономических структур, а также отдельных лиц по

добыванию информации, навязыванию ложной информации, нарушению

работоспособности системы в целом и ее отдельных компонент;

· деятельность разведывательных служб, направленная против

интересов организации;

· ошибки, допущенные при проектировании автоматизированной

системы организации и ее системы защиты, ошибки в программном обеспечении,

отказы и сбои технических средств автоматизированной системы организации;

· аварии, стихийные бедствия и т.п.

Таким образом, можно сделать вывод о том, решение вопросов защиты данных

в автоматизированной системе организации будет успешным только при условии

использования комплексного подхода к построению системы обеспечения

безопасности информации, так как комплексный подход направлен на целый спектр

угроз: нарушение целостности, конфиденциальности и доступности информации, а

так же незаконное проникновение в здание организации с целью причинения ущерба.

защита

угроза информационный безопасность

2. Модель

организации

.1

Организационная структура ООО «Информационное партнерство»

В качестве объекта для исследования и обеспечения информационной

безопасности выбрано ООО «Информационное партнерство». Оно представляет собой

предприятие, главная деятельность которого - аутсорсинговые услуги по ведению

бухгалтерского и налогового учета.

Организация взаимодействует с большим числом различных предприятий города

и имеет доступ к их конфиденциальным сведениям, таким как бухгалтерская и

налоговая отчетность, персональные данные сотрудников обслуживаемых

предприятий, коммерческая тайна предприятия.

На предприятии имеется 10 рабочих мест, а так же собственный сервер.

ООО «Информационное партнерство» территориально располагается в

республике Бурятия. Данный регион является сейсмоактивной зоной, что следует

учитывать при построении системы информационной безопасности.

Топология сети в ООО «Информационное партнерство»

В ООО «Информационное партнерство» все компьютеры подключены вдоль одного

кабеля. Такая топология называется «шиной». (Рисунок 1)

В сети с топологией «шина» компьютеры адресуют данные конкретному

компьютеру, передавая их по кабелю в виде электрических сигналов.

Данные в виде электрических сигналов передаются всем компьютерам сети;

однако информацию принимает только тот, адрес которого соответствует адресу

получателя, зашифрованному в этих сигналах. Причем в каждый момент времени

только один компьютер может вести передачу. Так как данные в сеть передаются

лишь одним компьютером, ее производительность зависит от количества

компьютеров, подключенных к шине. Чем их больше, т.е. чем больше компьютеров,

ожидающих передачи данных, тем медленнее сеть.

Основные плюсы топологии «шина»:

1. Шина - самая дешевая топология.

2. Шина наиболее проста для установки.

. При выходе из строя одного из терминалов сеть продолжает

функционировать.

Основные минусы топологии «шина»:

. При необходимости одновременной передачи данных несколькими

компьютерами сильно падает скорость передачи данных.

2. При повреждении общей сетевой магистрали полноценная работа шины

нарушается.

. Отсутствие в шине промежуточного усиления сигнала.

Рисунок 1 - Топология «шина»

В подсистемах автоматизированной системы организации используется

информация различных уровней секретности (конфиденциальности), которая содержит

открытые сведения, а также сведения ограниченного распространения (служебная

коммерческая, персональные данные, банковская информация).

В документообороте автоматизированной системы присутствуют:

· расчетно-денежные документы;

· отчеты (финансовые, аналитические и др.);

· сведения о лицевых счетах;

· обобщенная информация (ограниченного распространения).

· и т.д.

Защите подлежит вся информация, которая используется в автоматизированной

системе организации и содержит:

· сведения, составляющие коммерческую тайну, доступ к которым ограничен

собственником информации организации в соответствии с правами, предоставленными

Федеральным законом «Об информации, информатизации и защите информации»;

· сведения, составляющие банковскую тайну, доступ к которым

ограничен в соответствии с Федеральным законом «О банках и банковской

деятельности»;

· сведения о частной жизни граждан (персональные данные),

доступ к которым ограничен в соответствии с Федеральным законом «Об информации,

информатизации и защите информации».

.2

Используемые средства защиты в организации ООО «Информационное партнерство»

На предприятии ООО «Информационное партнерство» на данный момент

реализован ряд мероприятий по обеспечению информационной безопасности.

Организационные мероприятия:

1. Доступ в кабинет руководителя в его отсутствие осуществляется только в

присутствии секретаря. Ключ от помещений хранится у секретаря.

2. Доступ в помещение имеет лишь персонал организации и клиенты,

заключившие договор на оказание услуг с предприятием.

. Посетители, ожидающие приема, находятся в приемной под

присмотром секретаря. Ожидающим запрещено проходить дальше приемной без

разрешения руководителя организации.

. Вход людей в здание осуществляется через контрольно-пропускной

пункт.

Правовые мероприятия:

1. Существуют инструкции для сотрудников, допущенных к защищаемым

сведениям;

2. Утверждены должностные обязанности руководителей, специалистов и

служащих предприятия;

. Существует положение о порядке обращения с информацией;

. Разработана памятка пользователя АС.

Программно-аппаратные меры:

. На компьютерах сотрудников установлены операционная система - Windows

7, офисное приложение - MS Office 2007, антивирусное программное обеспечение -

Kaspersky Anti-Virus, 1С «Бухгалтерия».

Таким образом, можно сделать вывод о том, что в ООО «Информационное

партнерство» используются различные системы защиты информации, но их

использование не обеспечивает полной защиты и не учитывает все факторы риска.

Система безопасности организации нуждается в усовершенствовании.

3. Угрозы в ООО «Информационное партнерство» и методы их устранения

.1 Анализ

угроз

Опасность утечки информации в предприятии ООО «Информационное

партнерство» могут оказывать как внешние, так и внутренние источники угроз.

К внутренним источникам угроз можно отнести:

неумелые действия персонала;

несоблюдение требований безопасности при обращении с информацией,

представляющей ценность;

разглашение конфиденциальной информации (умышленное или неумышленное)

несоблюдение пропускного режима на территорию предприятия.

К внешним источникам угроз можно отнести:

действия конкурирующих фирм;

компьютерные вирусы и вредоносные программы;

стихийные бедствия (предприятие находится в сейсмоактивной зоне).

Наибольшую опасность в ООО «Информационное партнерство» представляет

оптический канал утечки информации. Связано это с тем, что практически вся

информация может быть представлена в визуальном виде, неважно, что это:

бумажные документы или электронный документ, отображённый на экране монитора.

Следовательно, любая эта информация может быть сфотографирована. А развитие

современных средств фотографии привело к тому, что даже на очень большом

расстоянии изображение имеет высокое разрешение.

При организации защиты информации следует помнить об этом и предусмотреть

использование злоумышленником нескольких каналов утечки информации.

3.2

Предложения по нейтрализации угроз в ООО «Информационное партнерство»

При построении системы защиты необходимо учитывать все каналы утечки

информации. Всегда следует помнить, что злоумышленник не обязательно может

получить весь объем конфиденциальной информации, используя только какой-либо

один канал. Следовательно, нужно обеспечивать блокирование каналов утечки

комплексно.

Для того чтобы предотвратить утечку информации по оптическим каналам

необходимо использовать ряд организационных мер:

· На время проведения конфиденциальных совещаний, а также переговоров с

клиентами жалюзи должны закрываться;

· При приёме посетителей на столе не должно находиться

конфиденциальных документов, если в этом нет необходимости;

· Монитор не должен быть развёрнут экраном к окну;

· Во время проведения конфиденциальных совещаний дверь должна

быть плотно закрыта. Так же возможно поставить около двери доверенного

сотрудника компании, например, секретаря.

Необходимо усовершенствовать систему ответственности для персонала, чтобы

пресечь разглашение конфиденциальной информации сотрудниками.

Рекомендуется провести сегментирование сети для упрощения управления

защитой. Например, доверенным пользователям в каждом сегменте можно дать

полномочия определять и реализовывать правила и процедуры безопасности, в то

время как администратор сохраняет контроль над коммуникациями между сегментами.

Ограничение доступа пользователя данным сегментом не решает все проблемы информационной

безопасности, но позволяет свести их к минимуму.

Для отслеживания посещений рекомендуется использовать журнал учета для

записи всех посетителей, а так же разработать пропускную систему с

использованием магнитных ключей для сотрудников ООО «Информационное

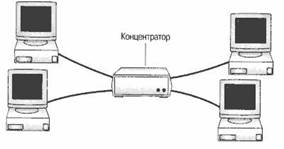

партнерство». Для повышения надежности сети рекомендуется изменить топологию

«шина» на топологию «звезда». В сетях с топологией «звезда» подключение кабеля

и управление конфигурацией сети централизованы (Рисунок 2). Если из строя

выйдет один компьютер (или кабель, соединяющий его с концентратором), то лишь

этот компьютер не сможет передавать или принимать данные по сети. На остальные

компьютеры в сети это не повлияет.

Рисунок 2 - Топология сети «звезда»

Для обеспечения целостности и конфиденциальности информации необходимо

регулярно обновлять антивирусные базы.

Помимо этого, учитывая, что ООО «Информационное партнерство» находится в

сейсмоактивной зоне, рекомендуется использовать корпуса серверов в

сейсмоустойчивом исполнении.

Таким образом, можно говорить о том, что организация должна провести ряд

мер для усовершенствования защиты своей информации. Это позволит

усовершенствовать существующую систему защиты и уменьшить влияние различных

угроз.

Заключение

Для выбора оптимальных средств обеспечения информационной безопасности в

организации был проведен анализ угроз безопасности организации. Проведена

оценка эффективности существующей системы безопасности. Существующая система

безопасности в ООО «Информационное партнерство» нуждается в доработке. Чтобы

обеспечить наиболее полную защиту, необходимо обратить внимание на наиболее

уязвимые места организации: контрольно-пропускной пункт, принадлежность к

сейсмоактивной зоне, топологию сети, антивирусную защиту, дисциплину

сотрудников.

Система безопасности организации будет эффективной только в случае

комплексного подхода к обеспечению безопасности и устранению различных каналов

утечки информации.

Библиографический

список

1. Закон РФ

«Об участии в международном информационном обмене» (утратил силу в 2006 году в

связи с вступлением в силу 149-фз)

2. Гражданский кодекс РФ

(ГК РФ) от 30.11.1994 №51-ФЗ ст.139 (Утратила силу с 1 января 2008 года. -

Федеральный закон

<http://www.consultant.ru/document/cons_s_C11E531196701A055ADA7BB468C3CEC3B5675DDA27757E02C5A0A2A8A119E547/>

от 18.12.2006 №231-ФЗ)

. Афонин И.В.

Управление развитием предприятия: Стратегический менеджмент, инновации,

инвестиции, цены: Учебное пособие М.: Издательско-торговая корпорация

"Дашков и Ко", 2002. - 380с.

. Бендиков М.А.

Экономическая безопасность промышленного предприятия в условиях кризисного

развития // Менеджмент в России и за рубежом, 2000 -№2

. Бизнес-планирование:

Учебник / Под ред. В.М. Попова и С.И. Ляпунова. - М.: Финансы и статистика,

2002. - 672 с.

6. Вихорев

С., Кобцев Р. Как определить источники угроз.//Открытые системы. - 2006. -

№07-08.- С.43.

. Галатенко

В.А. Основы информационной безопасности. - ИНТУИТ. РУ

"Интернет-университет Информационных Технологий", 2006. - 208 с.

. Гафнер

В.В. Информационная безопасность: учеб. - Ростов н/Д: Феникс, 2010. - 324 с.

. Драга

А.А. Обеспечение безопасности предпринимательской деятельности. - М.:

Издательство МГТУ им. Н.Э. Баумана.2004.- 304 с.

. Емельянова

Н.З., Партыка Т.А., Попов И. Основы построения автоматизированных

информационных систем: учебное пособие для студ. СПО. М.: Форум; Инфра-М, 2009.

416 с.

. Защита

информации. Конфидиент: Информационно-методический журнал. - М.: Конфидиент,

2002, №43.

12. Люкшинов

А.Н. Стратегический менеджмент: Учебное пособ. для вузов М.: ЮНИТИ-ДАНА, 2000.

- 375 с.

. Макаренко

С.И. Информационная безопасность. Ставрополь: СФ МГГУ им. М.А. Шолохова, 2009.

- 372 с.

. Малюк

А.А. Информационная безопасность: концептуальные и методологические основы

защиты информации. Учеб. Пособие для вузов.- М.: Горячая линия-Телеком, 2004. -

89 с.

15. Мельников

В.П. Информационная безопасность и защита информации: учебное пособие для студ.

высш. учеб. Заведений. - Издательский центр Академия, 2008. - 332 с.

. Мур А.,

Хиарнден К. Руководство по безопасности бизнеса: Практическое пособие по

управлению рисками. - М.: Информационно-издательский дом «Филинъ», 1998. - 328

с.

17. Некрасова

М. Наша служба безопасна...// БОСС, 2003 - №8

. Нестеров

С.А. Информационная безопасность и защита информации: учеб. пособие/ С.А.

Нестеров. - СПб. : Изд-во Политехн. ун-та, 2009. - 126 с

19. Олифер

В.Г., Олифер Н.А., Компьютерные сети. Принципы, технологии, протоколы, 2-е

изд., СПб, Питер-пресс, 2006. 54 с.

. Основы

информационной безопасности. Белов Е.Б, Лось В.П. и др. - М.: Горячая линия -

Телеком, 2006. - 544 с.

. Петраков

А.В. Основы практической защиты информации. 3-е изд. Учебное пособие - М.:

Радио и связь, 2007.43 с.

. Петренко

С.А., Курбатов В.А. Политики информационной безопасности. - М.: Компания АйТи,

2006. - 400 с.

23. Скиба

В.Ю., Курбатов В.А. Руководство по защите от внутренних угроз информационной

безопасности, СпБ, Питер, 2008. 65 с

. Судоплатов

А.П., Лекарев С.В. Безопасность предпринимательской деятельности: Практическое

пособие. - М.: ОЛМА-ПРЕСС, 2001.-382 с.

. Трояновский

В. М. Математическое моделирование в менеджменте. Учебное пособие. 2-е изд.,

испр. и доп. - М:. Издательство РДЛ, 2000. - 256с.

. Управление

организацией: Учебник / Под ред. А.Г. Поршнева, З.П. Румянцевой, Н.А.

Саломатина. 2-е изд., перераб. и доп. - М.: ИНФРА-М, 1998. - 305 с.

. Фатхутдинов

Р.А. Стратегический менеджмент: Уч-к для вузов. - М.: ЗАО

"Бизнес-школа","Интел-Синтез", 2003 - 416

. Черкасов

В.Н. Бизнес и безопасность. Комплексный подход. - М.: Армада-пресс, 2001. - 384

с.

. Экономика

и организация безопасности хозяйствующих субъектов: Учебник. Под редакцией В.С.

Гусева. - СПб.: ИД «Очарованный странник», 2001. -256 с.

. Экономическая

стратегия фирм. Под редакцией Н.Н. Градова. - СПб.: Спецлитература, 1995. - 400

с.

. Ярочкин

В.И. Безопасность информационных систем. - М.: Ось-89, 1996. - 137 с.

. Ярочкин

В.И. Предприниматель и безопасность - М.: Ось-89, 1994 - 230 с.

. Ярочкин

В.И. Служба безопасности коммерческого предприятия. - М.: Ось-89, 1995. - 300

с.

. Ярочкин

В.И., Бузанова Я.Н. Недобросовестная конкуренция. - М.: Ось-89, 2000. - 245 с.

. Ярочкин

В.И. Информационная безопасность. - М.:Академический Проект, 2008. - 544.