Разработка программно-технических средств для защиты от несанкционированного доступа (на примере ООО 'Минерал')

Разработка программно-технических

средств для защиты от несанкционированного доступа (на примере ООО

"Минерал")

Оглавление

Введение

1. Общесистемный раздел

1.1 Общие вопросы обеспечения информационной безопасности

1.1.1 Корпоративный подход к системам и безопасность

1.1.2 Актуальность вопросов информационной безопасности

1.1.3 Особенности защищаемой информации

1.1.4 Правовая классификация защищаемой информации

1.1.5 Угрозы и уязвимости защищаемой информации

1.1.6 Несанкционированный доступ и утечка информации

1.1.7 Общие понятия о мероприятиях по защите информации

1.1.8 Методы (способы) и средства защиты информации

1.2 Обзор деятельности организации

1.2.1 Состав организации

1.2.2 Анализ инфраструктуры организации

1.2.3 Средства информационного обмена в фирме

1.2.4 Программное и аппаратное обеспечения сети ООО

"Минерал"

1.3 Характеристика объекта защиты от НСД

1.3.1 Обеспечение конфиденциальности информации как основная цель

защиты ООО "Минерал"

1.3.2 Программный уровень защиты

1.3.3 Программно-технический уровень защиты

1.4 Определение класса защиты инфраструктуры ООО

"Минерал"

1.4.1 Классы и группы защищенности систем

1.4.2 Требования к классу защищенности 1Г

1.5 Цели и задачи дипломного проектирования

2. Специальный раздел

2.1 Построение модели корпоративной безопасности и защиты от НСД

2.1.1 Структура модели

2.1.2 Модель построения корпоративной системы защиты информации от

НСД

2.1.3 Детализация потоков в инфраструктуре ООО "Минерал"

2.1.4 Определение информации, подверженной угрозам НСД

2.1.5 Детализация сетевого и программного обеспечения фирмы

2.1.6 Категории вероятных нарушителей режима доступа

2.1.7 Классификация и способы реализации угроз НСД по каналам

утечки информации

2.1.8 Оценка актуальности угроз инфраструктуры ООО

"Минерал" и мер по противодействию НСД

2.2 Технические решения по защите ИС

2.2.1 Разработка контекстных и DFD-диаграмма инфраструктуры ООО

"Минерал" по направлению ИБ и защите от НСД

2.2.2 Структура СЗИ от НСД для ИСПДн

2.2.3 Установка межсетевого экрана - внешней защиты от НСД

2.2.4 Установка криптопровайдера в системе защиты данных от НСД

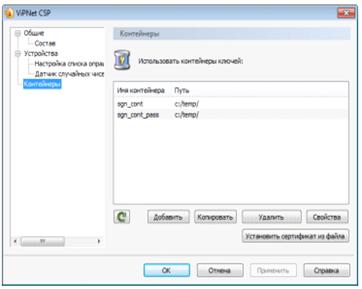

2.10 Работа с контейнером ключей и панель управления контейнерами

2.11 Добавление сертификата в контейнер и окно свойств сертификата

2.2.5 Установка средства обнаружения вторжений и антивируса

2.2.6 Перспектива установки комплексных СЗИ от НСД

2.3 Вывод по разделу

Заключение

Список использованных источников

Введение

Любая деятельность человека, организации, государства

основывается на информации. В современном обществе информация представляет

также орудие конкурентной борьбы. В ней побеждает тот, кто при прочих равных

условиях владеет более полной, качественной и своевременной информацией.

Предотвращение утечки информации основывается на четком представлении о

механизмах ее утечки, возможностях тех или иных каналов утечки, определении

рациональных способов защиты информации и средств их реализации.

Большинство современных компьютерных систем не имеют надежной

защиты внутренних ресурсов. Поэтому, возрастает потенциальная уязвимость систем

накопления информации и, даже, систем управления технологическими объектами.

Эксперты по вопросам информатики считают, что сбор экономической информации о

конкурентах и защита собственных информационных ресурсов - главные задачи

обеспечения экономики государства. В случае полного рассекречивания

компьютерных баз данных большая часть компаний будет разорена конкурентами за

очень короткий срок.

Положение усугубляется доступностью технических средств

шпионажа, простотой их изготовления, а также, массовым характером применения

технических устройств снятия информации и средств несанкционированного доступа

в конкурентной борьбе коммерческих фирм.

Несмотря на то, что современные ОС для персональных

компьютеров, имеют собственные подсистемы защиты, актуальность создания

дополнительных средств защиты сохраняется. Дело в том, что большинство систем

не способны защитить данные, находящиеся за их пределами. И в этих случаях для

защиты данных используются аппаратно-программные средства защиты информации.

Тема является актуальной по следующим причинам:

· производственная информация имеет

экономическую ценность;

· средства защиты информации обычно

реагируют на уязвимости и "дыры", на их развитие определяется

реакцией на те или иные разработки в области доступа к данным;

· постоянная потребность в информации,

необходимой для качественного выполнения функций менеджмента и маркетинга;

· сложность задач информационного

противодействия и оценки ущерба, недостатки компетентной аналитики и справочных

ресурсов.

В связи с этим выбранная тема исследования, связанная с

решением задачи защиты информации является важной и актуальной. Защищенная

информационная система должна противостоять внутренним и внешним угрозам и

воздействиям как естественного, так и искусственного происхождения и поддерживать

предсказуемый уровень работоспособности независимо от этих воздействий.

Подобная система должна быть устойчива к отказу различных блоков в результате

специальных атак, а ответом на повреждение или угрозу должна быть адаптация или

реконфигурация структуры системы. Корректно организованная защита информации

фирмы непременно обеспечит и информационную безопасность последней от внешней

среды. Целью данного дипломного проекта является повышение эффективности

функционирования объекта ООО "Минерал" посредством выбора

программно-технического решения по защите от несанкционированного доступа к

информации.

Основными задачами для достижения цели исследования являются:

. Анализ существующей на объекте информационной

системы и средств ее защиты.

2. Рассмотрение существующих подходов к организации

защиты от НСД.

. Выбор и внедрение новых средств, исходя из

проведенного анализа.

1.

Общесистемный раздел

.1 Общие

вопросы обеспечения информационной безопасности

Для практической реализации системы защиты конфиденциальной

информации на предприятии необходимо правильно определить: что защищать; кто

будет защищать; чем защищать.

Корпоративный подход к функционированию современного

предприятия предполагает построение информационной среды, связывающий в единую

структуру основные информационные потоки, в основе которой находится

корпоративная сеть - коммуникационная система, принадлежащая и управляемая в

соответствии с определенным регламентом.

Следовательно, информационная безопасность организации - это

такое состояние защищённости информационной среды организации, которое

обеспечивающее её надежное формирование, использование и развитие - при

постоянном воздействии на нее внешних и внутренних угроз информации [1].

Рассмотрим основные понятия информационной безопасности.

1.1.1

Корпоративный подход к системам и безопасность

Корпоративные информационные системы (КИС) - это

интегрированные системы управления территориально распределенной корпорацией,

основанные на углубленном анализе данных, широком использовании систем информационной

поддержки принятия решений, электронных документообороте и делопроизводстве.

Причины внедрения корпоративных информационных

систем [1]:

· оперативный доступ к достоверной и

представленной в удобном виде информации;

· создание единого информационного

пространства;

· упрощение регистрации данных и их

обработки;

· избавление от двойной регистрации одних и

тех же данных;

· регистрация информации в режиме реального

времени;

· снижение трудозатрат, их равномерное

распределение на всех участников системы учета, планирования и управления;

· автоматизация консолидации данных для

распределенной организационной структуры.

Все корпоративные информационные системы можно разделить на

два больших класса. Первый - включает единую систему, собранную по модульному принципу

и имеющую высокий уровень интеграции. Второй - представляет собой набор хоть и

интегрированных между собой при помощи сервисов и интерфейсов, но все же

разнородных приложений.

К первому классу в основном относятся современные ERP системы

[12].система (англ. Enterprise Resource Planning System - Система планирования

ресурсов предприятия) - корпоративная информационная система, предназначенная

для автоматизации учёта и управления. Как правило, ERP-системы строятся по

модульному принципу, и в той или иной степени охватывают все ключевые процессы

деятельности компании.

Исторически концепция ERP стала развитием более простых концепций

MRP <#"784525.files/image001.jpg">

Рисунок 1.1 Цели сетевой безопасности

Конфиденциальность. Конфиденциальная

информация подразумевает ограничение доступа. Существует достаточно большое

количество информации, которая должна быть доступна всем. Но даже в этом случае

обеспечение целостности данных, особенно открытых, является основной задачей. К

конфиденциальной информации можно отнести следующие данные: личная информация

пользователей, учетные записи (имена и пароли), данные о кредитных картах,

бухгалтерская информация. Конфиденциальность должна достигаться физическим или

логическим разграничением доступа к закрытой информации или шифрование трафика

идущего через сеть, например:

· использование механизмов безопасности для

предотвращения неавторизированного доступа к сетевым ресурсам;

· использование подходящей авторизации

(например, имена пользователей и пароли) для доступа к разным ресурсам сети;

· шифрование трафика, для того чтобы

нарушитель не мог дешифровать перехватываемую им информацию.

Целостность. Одна из основных целей сетевой

безопасности - гарантированность того, чтобы данные не были изменены, подменены

или уничтожены. Целостность данных должна гарантировать их сохранность как в

случае злонамеренных действий, так и случайностей. Обеспечение целостности

данных является обычно одной из самых сложных задач сетевой безопасности.

К задачам обеспечения целостности, например, относят защиту

от изменения внешнего вида веб-сайта; проникновения в транзакцию электронной

коммерции; изменение финансовых записей, которые хранятся в электронном виде.

несанкционированный доступ информационная безопасность

Целостность информации обеспечивается в том случае, если

данные в системе не отличаются в семантическом отношении отданных в исходных

документах, т.е. если не произошло их случайного или преднамеренного искажения

или разрушения.

Доступность. Доступность компонента или ресурса системы

- это свойство компонента или ресурса быть доступным' для авторизованных

законных субъектов системы. Бесполезно говорить о безопасности данных, если

пользователь не может работать с ними из-за недоступности. Вот пара примеров

как нарушитель может попытаться подорвать доступность сети:

· он может послать специальным образом

измененную информацию сетевому устройству, в результате возникнет

необрабатываемая ошибка;

· он может наводнить сеть огромным

количеством трафика или запросов. Это заставит системные ресурсы обрабатывать

эти запросы, и мешает обрабатывать легитимные запросы [7].

1.1.4

Правовая классификация защищаемой информации

В информационном законодательстве центральное место занимает

Федеральный закон №149-ФЗ "Об информации, информационных технологиях и о

защите информации". Закон регулирует отношения, возникающие при формировании

и использовании информационных ресурсов, создании и использовании

информационных технологий и средств их обеспечения, а также защите информации и

прав субъектов, участвующих в информационных процессах и информатизации.

В соответствии с этим законом защите подлежит любая

документированная информация, несанкционированный доступ к которой способен

нанести вред или ущерб собственнику информации или иному лицу.

Документированной информацией или документом называется зафиксированная на

материальном носителе информация с реквизитами, позволяющими ее

идентифицировать.

Тип сведений, подлежащих защите, приведен на рисунке 1.2.

Рисунок 1.2 Тип сведений, подлежащие защите.

Перечень и необходимый уровень защиты обрабатываемых информационных

ресурсов содержащих сведения, составляющие конфиденциальную информацию

(служебную информацию, персональные данные и коммерческие сведения),

определяется следующим образом:

· перечень сведений, отнесенных к служебной

информации, определяется пометкой "Для служебного пользования";

· перечень сведений, отнесенных к

персональным данным, определяется в соответствии с 152-ФЗ "О персональных

данных";

· перечень сведений, отнесенных к

коммерческой тайне, определяется в соответствии с "Перечнями сведений,

отнесенных к коммерческой тайне", составляемых руководителями

подразделений Организации;

· необходимый уровень защиты определяется, в

соответствии с требованиями основных документов.

По режимам доступа социальная информация

подразделяется на открытую информацию (без ограничения), информацию с

ограничением доступа; закрытую; государственную тайну; конфиденциальная

информацию; коммерческую тайну; профессиональную тайну; служебную тайну.

Информация, содержащая

государственные секреты (государственная тайна), включает военные,

стратегические, особо важные экономические сведения. Их режим установлен

Федеральным законом "О государственной тайне" от 21 июля 1993 г N

5485-1и перечнем сведений, отнесенных к государственной тайне.

Служебная и коммерческая

информация (тайна). В ст.139 ГК РФ "Служебная и коммерческая тайна" дано ее

законодательное определение: "1. Информация составляет служебную или

коммерческую тайну в случае, когда информация имеет действительную или

потенциальную коммерческую ценность и в силу неизвестности ее третьим лицам к

ней нет свободного доступа на законном основании и обладатель информации

принимает меры к охране ее конфиденциальности. Сведения, которые не могут

составлять служебную или коммерческую тайну, определяются законом и иными нормативными

актами.

Информация, которая составляет служебную

или коммерческую тайну, защищается способами, предусмотренными настоящим

Кодексом и иными нормативными актами".

Конфиденциальная

информация представляет собой разновидность информации с закрытым доступом.

Согласно Федеральному закону "Об информации" это документированная

информация, доступ к которой ограничен в соответствии с законодательством

Российской Федерации. Примерами конфиденциальной информации могут служить

персональные данные и информация о частной жизни.

Информация о гражданах

(персональные данные) - пол, возраст, семейное положение, сведения о социальном

положении, национальность, политические, философские, религиозные взгляды,

принадлежность к политическим партиям и общественным движениям, физическое и

психическое здоровье, вклады в сберегательных банках, владение собственностью и

др.

Основными элементами информации о личности

являются: дата и место рождения, адрес, образование, семейное положение,

состояние здоровья.

Основными целями обеспечения информационной безопасности,

являются:

· защита субъектов информационных отношений

от возможного нанесения им ощутимого материального, физического, морального или

иного ущерба посредством случайного или преднамеренного несанкционированного

вмешательства в процесс функционирования объектов;

· обеспечение соблюдения требований

законодательства, руководящих и нормативных документов и общей политики

безопасности;

· обеспечение требований и условий

целостности и конфиденциальности информации циркулирующей в системе.

1.1.5 Угрозы

и уязвимости защищаемой информации

Прежде чем рассмотреть уязвимости корпоративной

информационной системы введём несколько определений в соответствии с

национальным стандартом Российской Федерации - ГОСТ Р 50922-2006.

Безопасность информации (данных) - состояние

защищенности информации, при котором обеспечены ее конфиденциальность,

доступность и целостность; защита информации (ЗИ) - деятельность,

направленная на предотвращение утечки защищаемой информации,

несанкционированных и непреднамеренных воздействий на защищаемую информацию.

К объектам защиты информации могут быть отнесены:

охраняемая территория, здание (сооружение), выделенное помещение, информация и

(или) информационные ресурсы объекта информатизации; собственниками информации

могут быть: государство, юридическое лицо, группа физических лиц, отдельное

физическое лицо; заинтересованными субъектами получения защищаемой

информации могут быть: государство, юридическое лицо, группа физических лиц,

отдельное физическое лицо.

Результатом защиты информации может быть

предотвращение ущерба обладателю информации из-за возможной утечки информации и

(или) несанкционированного и непреднамеренного воздействия на информацию.

Четко разграничены исходные понятия информационной

безопасньсти:

· угроза (безопасности информации) - совокупность

условий и факторов, создающих потенциальную или реально существующую опасность

нарушения безопасности информации;

· источник угрозы безопасности информации -

субъект (физическое лицо, материальный объект или физическое явление),

являющийся непосредственной причиной возникновения угрозы безопасности

информации;

· уязвимость (информационной

системы), брешь - свойство информационной системы, обусловливающее возможность

реализации угроз безопасности обрабатываемой в ней информации (если уязвимость

соответствует угрозе, то существует риск).

Корпоративная информационная система, как и любая

информационная система подвержена угрозам безопасности. Рассмотрим эти угрозы

[3-5].

Ø нарушение

конфиденциальности информации в корпоративных информационных системах

Ø нарушение целостности

информации в корпоративных информационных системах.

Ø отказ в обслуживании

корпоративных информационных системах.

Угрозы могут быть классифицированы по нескольким параметрам

[5]:

· по величине принесенного ущерба:

предельный, после которого фирма может стать банкротом; значительный, но не

приводящий к банкротству; незначительный, который фирма за какое-то время может

компенсировать.

· по вероятности возникновения: весьма

вероятная угроза; вероятная угроза; маловероятная угроза.

· по причинам появления: стихийные бедствия;

преднамеренные действия.

· по характеру нанесенного ущерба:

материальный; моральный;

· по характеру воздействия: активные;

пассивные.

· по отношению к объекту: внутренние; внешние.

Источниками внешних угроз являются: недобросовестные

конкуренты; преступные группировки и формирования; отдельные лица и организации

административно-управленческого аппарата. Источниками внутренних угроз могут

быть: администрация предприятия; персонал; технические средства обеспечения

производственной и трудовой деятельности.

Наиболее опасной с точки зрения размера нанесённого ущерба в

большинстве случаев является именно нарушение конфиденциальности информации.

1.1.6

Несанкционированный доступ и утечка информации

Под доступом к информации понимается ознакомление с

информацией, ее обработка, в частности копирование, модификация или уничтожение

информации. Различают санкционированный и несанкционированный доступ к

информации. Санкционированный доступ к информации - это доступ к

информации, не нарушающий установленные правила разграничения доступа. Правила

разграничения доступа служат для регламентации права доступа субъектов доступа

к объектам доступа.

Несанкционированный доступ к информации

характеризуется нарушением установленных правил разграничения доступа. Лицо или

процесс, осуществляющие несанкционированный доступ к информации, являются

нарушителями правил разграничения доступа. Несанкционированный доступ является

наиболее распространенным видом компьютерных нарушений. Утечка - это

бесконтрольный выход конфиденциальной информации за пределы организации или

круга лиц, которым она была доверена.

Причины несанкционированного доступа к информации: ошибки

конфигурации (прав доступа, файрволов, ограничений на массовость запросов к

базам данных); слабая защищённость средств авторизации (хищение паролей,

смарт-карт, физический доступ к плохо охраняемому оборудованию, доступ к

незаблокированным рабочим местам сотрудников в отсутствие сотрудников); ошибки

в программном обеспечении; злоупотребление служебными полномочиями (воровство

резервных копий, копирование информации на внешние носители при праве доступа к

информации); прослушивание каналов связи при использовании незащищённых

соединений внутри ЛВС; использование клавиатурных шпионов [5-6].

При рассмотрении проблем защиты данных в компьютере и

компьютерной сети, прежде всего, возникает вопрос о классификации сбоев и

нарушений прав доступа, которые могут привести к потере, уничтожению или

нежелательной модификации данных. Среди таких потенциальных угроз, приводящим к

утечкам информации, можно выделить следующие (таблица 1.1):

Таблица 1.1 - Потенциальные угрозы защищаемой информации.

|

Факторы

|

Потенциальные угрозы информации

|

|

Сбои оборудования

|

сбои кабельной системы; сбои электропитания;

сбои дисковых систем сбои сетевых компонент

|

|

Некорректная работа ПО

|

ошибки ПО; заражение компьютерными вирусами

|

|

Несанкционированный доступ

|

копирование; уничтожение; подделка; хищение (на

носителях информации или без них)

|

|

Неправильное хранение архивных данных

|

чрезвычайные ситуации

|

|

Ошибки обслуживающего персонала и пользователей

|

случайное уничтожение (изменение); некорректное

использование ПО

|

Сбои оборудования:

· сбои кабельной системы; перебои

электропитания; сбои дисковых систем; сбои систем архивации данных,

· сбои работы сетевых компонентов (серверов,

рабочих станций, сетевых карт и т.д.).

Потери информации из-за некорректной работы программною

обеспечения (сбои ПО):

· потеря или изменение данных при ошибках

ПО;

· потери при заражении системы компьютерными

вирусами.

Потери, связанные с несанкционированным доступом (НСД):

· несанкционированное копирование,

уничтожение или подделка информации;

· ознакомление с конфиденциальной

информацией, составляющей тайну, посторонних лиц.

Потери информации, связанные с неправильным хранением

архивных данных.

· возникают в нештатных ситуациях, в

чрезвычайных условиях и при стихийных бедствиях.

Ошибки обслуживающего персонала и пользователей:

· случайное уничтожение или изменение

данных;

· некорректное использование программного

или аппаратного обеспечения, ведущего к уничтожению или изменению данных.

Все выше перечисленные особенности по мере своего проявления

и обуславливают условия доступности информации по трем направлениям

[11]:

возможность получения информации лицами, для которых она не

предназначалась;

возможность доступа к информации в результате умышленных или

неосторожных действий пользователя информационных ресурсов;

возможности доступа к информации по техническим каналам

связи.

Возможный доступ реализуется путем:

инициативного сотрудничества, наблюдения, копирования, перехвата, ознакомления,

фотографирования, сбора и аналитической обработки информации.

Умышленные или неосторожные действия пользователей: прямое

сообщение, передача, предоставление, пересылка, опубликование - также могут

привести к возможности доступа.

Классификацию возможных каналов доступа обычно

проводят исходя из типа объекта, являющегося основным при получении информации.

Различают три типа таких объектов: человек, аппаратура, программа.

К возможным каналам доступа, в которых основным объектом

получения информации является человек - относятся:

v приобретение носителей информации;

v чтение информации с экрана монитора;

v чтение распечаток программы.

В группе каналов, в которых основным средством

является аппаратура, можно выделить следующие:

· подключение к устройствам компьютера и

каналам сетевой связи специальных аппаратных средств, обеспечивающих доступ и

перехват информации;

· использование специальных технических средств

для отслеживания электромагнитных излучений периферийных устройств компьютера.

К возможным каналам доступа, в которых основным средством является

программа принадлежат:

· прямой доступ программы к информации;

· расшифровка программой зашифрованной информации;

· копирование программой информации с

носителей.

Кроме того, доступ к информации может быть реализован через

технические средства не обрабатывающие непосредственно информацию, но,

устанавливаемые совместно с основным оборудованием. К числу такого

вспомогательного оборудования относят системы сигнализации, энергоснабжения,

кондиционирования [11].

Последствия несанкционированного доступа к информации:

· утечка персональных данных (сотрудников

компании и организаций-партнеров);

· утечка коммерческой тайны и ноу-хау;

· утечка служебной переписки;

· полное либо частичное лишение

работоспособности системы безопасности компании.

Таким образом - вскрытие и защита от каналов утечки

информации является основной целью системы информационной безопасности.

1.1.7 Общие

понятия о мероприятиях по защите информации

Из определения объектов и элементов системы защиты информации

непосредственно вытекает состав и содержание мероприятий по обеспечению

информационной безопасности. Комплекс организационных, технических и

программных мер по защите информации в общем случае включает в себя [7-8]:

мероприятия (действия) по предотвращению несанкционированного доступа лиц к

устройствам ПЭВМ и коммуникационным каналам; мероприятия по предотвращению

несанкционированного внесения изменений в данные и программы обработки данных;

мероприятия по предотвращению несанкционированного распространения данных и

программ для их обработки.

Предотвращение несанкционированного доступа лиц к

устройствам компьютеров и коммуникационным каналам обеспечивается комплексом

организационных и технических мер по категорированию объекта, введению

пропускного режима, применением аппаратуры зашумления эфира и кодированием

информации в каналах связи.

Предотвращение несанкционированного внесения изменений

в данные и программы для их обработки обеспечивается комплексом программных мер

по разграничению доступа пользователей фирмы, анализу причин возникновения

нештатных ситуаций в процессе работы, выявлению и ликвидации последствий

"вирусной атаки”, ведению протоколов работы пользователей, созданию

резервных копий баз данных и программного обеспечения.

Предотвращение несанкционированного распространения

информации обеспечивается комплексом организационных, технических и программных

мер по исключению возможности изготовления нелегальных копий на компьютерных и

других носителях информации и их перемещения за пределы мест дислокации

защищаемой системы.

Направления работ по защите информации

включают в себя следующий комплекс правовых, организационных, инженерно-технических

и иных мероприятий.

Организационные и инженерно - технические

мероприятия по защите информации включают в себя [1]:

· Лицензирование деятельности предприятий в

области защиты информации.

· Аттестование объектов по выполнению

требований обеспечения защиты информации при проведении работ со сведениями

соответствующей степени секретности.

· Сертификацию средств защиты информации и

контроля за ее эффективностью, систем и средств информатизации и связи в части

защищенности информации от утечки по техническим каналам.

· Категорирование предприятий (объектов) по

степени важности защиты информации в оборонной, экономической, политической,

научно-технической и других сферах деятельности.

Защите также подлежат технические средства, не обрабатывающие

информацию, но размещенные в помещениях, где информация обрабатывается. К ним

относятся системы и средства радиотрансляции, пожарной и охранной сигнализации

и т.д.

Специальное обследование - обследование объекта

информатизации с целью определения его соответствия требованиям защиты

информации. Состоит из следующих видов деятельности.

1.1.8 Методы

(способы) и средства защиты информации

Можно выделить следующие методы (способы) и

средства защиты информации (таблица 1.2):

. Организационные методы (способы) и средства защиты

информации.

. Инженерно-технические методы (способы) и средства защиты

информации, включающие в себя: физические, аппаратные, программные,

криптографические и комбинированные методы (способы) и средства защиты

информации.

Таблица 1.2 - Способы защиты информации.

|

Классы защитыСпособы

|

|

|

Физическая защита

|

Защита кабельных линий Защита системы

электропитания Системы архивации Защита дисковой системы Защита от э/м

излучения

|

|

Административная защита

|

Разработка стратегии и планов безопасности

Ограничение доступа к ПЭВМ Работа с кадрами Создание специальных органов ОБИ

Разработка планов для чрезвычайных ситуаций

|

|

Программные и программно-аппаратные средства

|

Антивирусные программы Системы разграничения

доступа Системы контроля доступа Криптографические методы

|

Средство защиты информации - техническое, криптографическое,

программное и иное средство, предназначенное для защиты информации, средство, в

котором оно реализовано, а также средство контроля эффективности защиты

информации.

Организационные методы (способы) защиты информации

предполагают регламентацию производственной деятельности и взаимоотношений

сотрудников (исполнителей) на нормативно-правовой основе, исключающей или

существенно затрудняющей неправомерное овладение конфиденциальной информацией.

Эти методы (способы) включают в себя: организацию режима и

охраны средств (объектов) информатизации; организацию работы с сотрудниками и

документами; организацию использования средств (объектов) информатизации,

например, СВТ; организацию работы по анализу и оценке внешних и внутренних

угроз безопасности информации.

Инженерно-техническая защита информации - это совокупность

органов, технических средств и мероприятий, направленных на защиту информации.

Методы (способы) инженерно-технической защиты информации

базируются на применении физических, аппаратных, программных и

криптографических средств защиты.

Физические средства защиты информации - это методы и

устройства, инженерные сооружения, исключающие или существенно затрудняющие

проникновение злоумышленников к объектам информатизации (источникам

конфиденциальной информации). Эти средства создают преграды на пути движения

злоумышленников к объекту защиты информации и включают в себя: системы

ограждения и физической изоляции; системы контроля и управления доступом; запирающие

устройства и хранилища. К данным средствам относятся системы охраны и

охранно-пожарной сигнализации, охранного телевизионного наблюдения, охранного

освещения, ограждения и системы физической охраны.

Аппаратные средства защиты информации предназначены для решения

следующих задач [1]:

· проведения специального исследования

объекта информатизации с целью выявления возможных технических каналов утечки

информации;

· выявление каналов утечки информации;

· блокирования (локализации) каналов утечки

информации;

· поиска и обнаружения средств шпионажа;

· противодействие несанкционированному

доступу к объектам информатизации.

Эти задачи могут быть решены посредством [5]:

· предотвращения утечки обрабатываемой

информации за счет побочных электромагнитных излучений и наводок, создаваемых

функционирующими средствами, а также за счет электроакустических

преобразований;

· исключения или существенное затруднение

несанкционированного доступа к обрабатываемой или хранящейся в технических

средствах информации за счет применения реквизитов защиты (паролей,

идентифицирующих кодов), устройств измерения индивидуальных характеристик

человека (голоса, отпечатков) с целью его идентификации;

· применения устройств для шифрования

информации;

· выявления возможно внедренных в импортные

технические средства специальных устройств съема (ретрансляции) или разрушения

информации (закладных устройств).

Программные средства защиты информации включают в себя [4]:

программные средства собственной защиты, присущие собственно

самому программному средству;

программные средства защиты в составе самого объекта

информатизации (защиты аппаратуры, жестких дисков и т.п.);

программные средства защиты с запросом информации, требующие

для своей работы ввода дополнительной информации с целью идентификации

полномочий пользователей;

средства активной защиты, инициируемые при неправильном вводе

пароля, указании неправильной даты и времени, при запуске программ,

несанкционированном доступе;

средства пассивной защиты, направленные на предостережение,

контроль, поиск улик, доказательств в целях неотвратимости раскрытия

преступления.

Назначение программных средств защиты [1]:

предотвращение специальных программно-математических

воздействий, вызывающих разрушение, уничтожение, искажение информации или сбои

в работе средств вычислительной техники (далее - СВТ);

идентификацию технических средств (терминалов, устройств

группового управления вводом-выводом, ЭВМ, носителей информации), задач и

пользователей;

определение прав пользователей (потребителей) информации (дни

и время работы, разрешенные к использованию задачи и технические средства

обработки информации);

контроль работы технических средств и пользователей;

регистрацию работы технических средств и пользователей при

обработке информации ограниченного доступа;

уничтожение информации в записывающем устройстве после

использования;

сигнализацию при несанкционированных действиях;

вспомогательные программы различного назначения: контроля

работы механизма защиты, проставления грифа секретности (конфиденциальности) на

выдаваемых документах;

Программные средства обеспечивают выполнение следующих

функций защиты информации:

· защита информации (данных) от копирования;

· защита программ от копирования;

· защита информации (данных) от вирусов;

· защита программ от вирусов;

· защита каналов связи.

Виды программных средств защиты информации:

· идентификации файлов, технических средств

и аутентификации пользователей;

· регистрации, контроля и идентификации

работы технических средств и пользователей;

· разграничения и ограничения доступа

пользователей к ресурсам;

· защиты операционных средств ЭВМ,

прикладных программ пользователей;

· уничтожение информации;

сигнализации нарушений использования средств информатизации и

др.

Программные средства обеспечивают:

· защиту данных и программ;

· сохранение конфиденциальности и

целостности данных;

· требуемое качество обработки данных,

защиту программ, являющихся коммерческой тайной, наиболее уязвимых для

злоумышленника.

Комбинированные средства защиты информации - совокупность

аппаратных, программных и криптографических средств защиты информации.

1.2 Обзор

деятельности организации

ООО "Минерал" - общество с ограниченной

ответственностью является коммерческой организацией. Деятельность общества

осуществляется в соответствии с действующим законодательством и Уставом [14].

Основные направления деятельности общества в соответствии с

Уставом:

оптовая и розничная торговля продуктами питания;

торгово-закупочная деятельность;

торгово-посредническая деятельность.

Имущество общества составляют основные и оборотные средства

также иные материальные и финансовые ресурсы, создаваемые обществом. Имущество

общества принадлежит ему на праве собственности и отражается на его

самостоятельном балансе, в том числе имущество, переданное участниками в виде

вкладов в капитал.

1.2.1 Состав

организации

Организационная структура управления ООО "Минерал"

приведена на рисунке 1.3.

Рис. 1.3 Организационная структура управления ООО

"Минерал"

Численность персонала ООО "Минерал" по состоянию на

1 января 2013 года составляет 20 человек. ООО "Минерал" имеет

Линейно-функциональную структуру организации. Исполнительным и распорядительным

органом общества является генеральный директор, который действует на основе

единоначалия, руководит всей деятельностью и организует работу общества.

В состав ООО "Минерал" входят следующие структурные

единицы::

· Дирекция

Дирекция представлена директором и секретарем

· Бухгалтерия и финансовый отдел (БФО)

Занимается ведением финансово-хозяйственного учета и финансового

и экономического состояния предприятия. В бухгалтерию входят 3 человека.

Главный бухгалтер (1 чел.) на предприятии подчиняется директору, в подчинении у

него находятся бухгалтера и 2 экономиста.

· Кадровая деятельность

Заместитель директора по кадрам (1 чел.) подчиняется

генеральному директору и выполняет функции, связанные с персоналом.

· Маркетинговая деятельность

Реализуется маркетологом (1 чел.). Осуществляет разработку

рекомендаций по определению сбытовой политики фирмы и продажам в зависимости от

имеющихся ресурсов и динамики рынка.

· Юридическая деятельность

Реализуется юристом (1 чел.) Занимается согласованием всех

юридических вопросов с внешними организациями

· Отдел снабжения

Включает менеджера по снабжению (1 чел.) и двух товароведов

(2 чел.). Отдел связан с решением задач снабжения, закупки и комплектации

· Отдел продаж

Включает старшего менеджера (1 чел.), кладовщиков (2 чел.) и

продавцов (4 чел.). Отдел связан с решением задач продаж, складского учета и

хранения товаров.

Менеджер по снабжению и старший менеджер подчинены

заместителю директора по общим вопросам (1 чел.).

· Отдел ИТ

Представлен администратором (1 чел.) и специалистом (1 чел.).

Отдел занимается контролем работы компьютерной сети предприятия, доступом к

сети Интернет, а также технической поддержкой программных и аппаратных средств

рабочих станций предприятия.

Оперативный, бухгалтерский и статистический учет и отчетность

общества осуществляется в порядке, установленном действующим законодательством.

Финансовые результаты деятельности общества устанавливаются на основе годового

бухгалтерского отчета. Финансовый год общества совпадает с календарным годом.

Контроль государственных органов за деятельностью общества осуществляется в

порядке, установленном действующим законодательством РФ.

На балансе ООО "Минерал" имеется: два торговых

склада и магазин. Развоз товара производится по торговым предприятиям г. Твери

и Тверской области.

1.2.2 Анализ

инфраструктуры организации

Внутреннее информационное поле объединяет следующую

информацию:

· первичные документы;

· данные внутреннего документооборота

(бумажного и электронного), включая приказы и распоряжения руководителя;

· данные бухгалтерского учета и другой

обязательной отчетности за текущий и прошлые периоды;

1. Информационный поток, обслуживающий движение

материального потока. Материальный поток двигается от первичного источника

через цепь производственных, транспортных и посреднических звеньев к конечному

потребителю. Сопровождается такими документами: договорами, счетами, счет-фактурами,

накладными, доверенностями, актами и т.д.

2. Информационный поток, обслуживающий процесс

управления. Этот поток обслуживает основные функции управления предприятием:

прогнозирование, планирование, организацию, регулирование, координацию,

контроль, принятие решений и т.д. Предоставление таких данных в информационную

систему - это основная функция бухгалтерского (финансового и управленческого)

учета.

Основные информационные потоки предприятия. Можно разделить

на следующие блоки [12]:

1. Планирование и бюджетирование (план-прогноз продаж;

финансовое планирование: синхронное планирование и оптимизация).

2. Управление сбытом (управление

взаимоотношениями с клиентами; ведение реестра договоров на поставку продукции;

формирование приказов на отгрузку продукции; управление складом готовой

продукции; учет расчетов с покупателями, учет лицевых счетов; электронная

коммерция; печать приказов и страховых квитанций).

3. Управление персоналом (нормирование трудозатрат,

штатное расписание и кадровый учет; табельный учет; учет "горячего

стажа"; подготовка отчетности для ПФР).

4. Бухгалтерский учет (главная книга и баланс;

учет основных средств и капвложений: подготовка документации по поступлению,

выбытию и перемещению основных средств, расчет амортизационных отчислений, формирование

возрастной структуры оборудования; финансовые средства и расчеты: расчет

заработной платы, учет кредитов сотрудникам; прочие бухгалтерские операции;

подготовка отчетности для ГНИ).

5. Управление финансами и экономический

анализ хозяйственной деятельности (калькуляция плановой и фактической себестоимости

продукции; формирование и анализ производственной себестоимости продукции по

статьям затрат; анализ затрат на 1 рубль товарной продукции, сравнительный

анализ плановой и фактической себестоимости; формирование бюджетов и контроль

их исполнения; анализ рентабельности).

6. Маркетинг (прогнозирование состояния

рынка сбыта готовой продукции; планирование рекламных компаний; прогноз

изменения рынков сырья и основных материалов).

7. Подсистема электронного документооборота (контроль исполнения

поручений; реестр служебных записок; управление нормативно-технической

документацией; договора на поставку продукции, на снабжение).

8. Служебное администрирование и управление

политикой безопасности (управление доступом: настройка полномочий пользователей,

организация пользовательских групп, ограничение доступа к данным; поддержание

логической и физической целостности данных системы; операционный мониторинг

действий пользователей

Организационная инфраструктура фирмы приведена на рисунке

1.4.

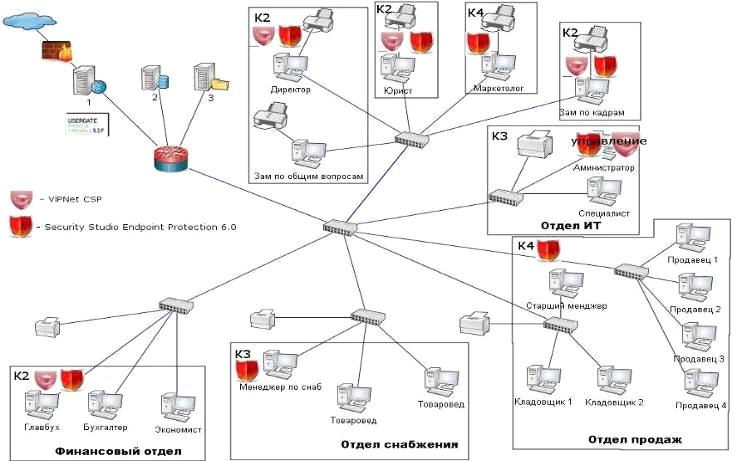

Рисунок 1.4 Организационная инфраструктура предприятия

Все компьютеры инфраструктуры объединены в единую

корпоративную сеть. На рисунке в блоках отмечено количество компьютеров для

каждого отдела. Инфраструктура расположена в одном здании на двух этажах.

На рисунке 1.5 изображена схема корпоративной сети ООО

"Минерал" - коммуникационная система, принадлежащая и управляемая

единой организацией в соответствии с правилами этой организации. Корпоративная

сеть отличается от других структур тем, что правила распределения адресов

<#"784525.files/image005.jpg">

Рисунок 1.5 Схема корпоративной сети ООО "Минерал"

1.2.3

Средства информационного обмена в фирме

В состав сети входят двадцать рабочих станций и три

многофункциональных сервера, которые нужны для выполнения определенных задач

[13]. Рабочая станция обеспечивает сотрудника всеми возможностями для

выполнения своей профессиональной деятельности. Информационная сеть

подразделений фирмы построена по топологии "звезда". Каждое рабочее

место имеет доступ к локальным ресурсам сети и имеет выход в интернет. Используется

технология Fast Eternet до 100 Мбит/с.

В состав серверов входят:

· Прокси-сервер, почтовый сервер и сайт

предприятия (1).

· Сервер баз данных, 1С сервер (2).

· Файловый сервер (3).

Прокси-сервер обеспечивает доступ в интернет. Почтовый сервер

обеспечивает приём и отправку сообщений и создание корпоративного почтового

ящика, так же на данном сервере размещен сайт предприятия. Файловый сервер

служит для хранения информации и предоставление ее пользователям по требованию.

На сервере 1С установлена лицензия программы. Сервер обеспечивает доступ к

базам 1С и другим базам.

Для подключения к сети Интернет используются услуги

провайдера "Аннет". Выделенная линия 8000 кбит/сек (Аннет).

1.2.4

Программное и аппаратное обеспечения сети ООО "Минерал"

Для обеспечения надежности, слаженности и работоспособности

всех компонентов корпоративной сети ООО "Минерал" используются

следующие программные обеспечения:

· Microsoft Windows 7

· Windows Server 2008

· Microsoft Office 2010.

На всех серверах установлена операционная система Windows

Server 2008, на рабочих станциях сотрудников предприятия установлена

операционная система Microsoft Windows 7.

Перечень используемого сетевого оборудования и средств связи

включает в себя: маршрутизатор D-Link DFL-800, управляемый коммутатор D-Link

DES-3326S и коммутатор DES-1024D 10/100 Мбит/с.

Коммутаторы DES-1024D служат для соединения рабочих групп

отделов. Для построения ЛКС использовался кабель - неэкранированная витая пара.

Конфигурации компьютерного оборудования представлена

серверами и рабочими станциями. На серверах установлена ОС Windows Server 2008,

оптимальными системными требованиями являются: Процессор 3ГГц, ОЗУ 2ГБ, место

на жестком диске 80 ГБ.

Прокси-сервер. Прокси-сервер предоставляет доступ в интернет

всем пользователям и позволит отслеживать и регулировать трафик. Используется

сервер DEPO Storm 2300N5, с параметрами: 2 процессора, 2-хядерный 2.53 ГГц, ОЗУ

64 Гб DDR3, 1 жестких диск 1ТБ.

Сервер баз данных. Используется сервер DEPO Storm 2300N5, с

параметрами: 2 процессора 2-х ядерных по 2.53 ГГц, ОЗУ 32ГБ, жесткий диск 1ТБ.

Файловый сервер. Поскольку данный сервер является файл

сервером, то значительно увеличен размер жесткого диска. Используется сервер

DEPO Storm 2300N5, с параметрами: 2 процессора 2-х ядерных по 2.53 ГГц, ОЗУ 32ГБ,

2 жестких диска по 1ТБ.

Для рабочих станций предприятия были выбраны компьютеры с

оптимальными системными требованиями:

Процессор: CPU Intel Core 2 Duo E7300 2.66 ГГц / 2core / 3Мб

/ 65 Вт / 1066МГц LGA775, так же установлена оперативная память DDR3 4Гб,

которая позволяет повысить производительность и снизить энергопотребление

системы. Также в каждом отделе установлены: сетевые или локальные принтера HpLJ

1100.

Следовательно, ООО "Минерал" имеет инфраструктуру,

объединенную в корпоративную сеть. ООО "Минерал" это общество с

ограниченной ответственностью и является коммерческой организацией, что

определяет политику информационной безопасности.

1.3

Характеристика объекта защиты от НСД

В системе безопасности существуют следующие средства защиты

информации: физические, аппаратные, программные, криптографические и

комбинированные методы (способы) и средства защиты информации.

Детально рассмотрим цель защиты информации в фирме и два

наиболее важных уровня защиты - программный и технический уровни защиты.

1.3.1

Обеспечение конфиденциальности информации как основная цель защиты ООО

"Минерал"

Чтобы обеспечить защиты конфиденциальности информации в

первую очередь необходимо классифицировать отделы предприятия по степени

важности хранящихся и используемых в работе данных.

Категории информации:

· служебная тайна;

· персональные данные;

· коммерческая тайна;

· открытые регламентные ресурсы.

ООО "Минерал" является коммерческой структурой,

следовательно, служебная тайна и персональные данные должны быть надежно

защищены. Исходя из категории, к отделам будут применяться определенные степени

защиты [8]:

· возможность пользоваться внешними

носителями;

· интернет (с возможностью выхода на

посторонние сайты или полный запрет;

· доступ к файл-серверу;

· доступ к 1С предприятию;

· возможность пользования другими почтовыми

ящиками;

· возможность внесения изменений данных

документации (по согласованию с директором фирмы).

На предприятии существует файловый сервер, через который

проходит основной поток документов и файлов. Также существуют справочные и

бухгалтерские системы 1С. Все сетевые ресурсы имеют строго ограниченный доступ.

Пользователи имеют возможность получить доступ к какому-либо ресурсу только

после согласования с начальником отдела или системным администратором, после

чего осуществляется доступ к данным ресурсам.

На предприятии активно используются сетевые базы данных,

такие как 1С, Доступ к ним имеют только не сотрудники, которые непосредственно

работают с ними. Также активно используются локальные сетевые ресурсы,

хранящиеся на файл-сервере, там хранятся документы, которые могут потребоваться

нескольким сотрудникам.

Сбор информации происходит посредством сервера, хранение

осуществляется на сервере, обмен информацией между базами данных осуществляется

с помощью программного обеспечения, резервное копирование данных осуществляется

на специально выделенный жесткий диск

1.3.2

Программный уровень защиты

Обзор сертифицированного программного обеспечения в фирме

представлен операционными системами Windows Server 2008 и Microsoft Windows

7.Windows Server 2008 - полнофункциональная серверная многозадачная и

многопользовательская операционная система общего назначения со встроенными

средствами защиты от НСД. Может быть использована для защиты конфиденциальной информации

и персональных данных на серверах в составе сети. WindowsServer 2008

обеспечивает:

· упрощенное управление ИТ-инфраструктурой с

помощью новых средств, обеспечивающих единый интерфейс для настройки и

мониторинга серверов и возможность автоматизации рутинных операций;

· облегченное управление веб-серверами с

помощью Internet Information Services 7.0 - мощной веб-платформы для приложений

и служб. Эта модульная платформа имеет более простой интерфейс управления на

основе задач и интегрированные средства управления состоянием веб-служб;

· улучшенный контроль параметров

пользователей с помощью расширенной групповой политики.

Microsoft Windows Server Standard Edition 2008 - программный

комплекс, является программным средством со встроенными средствами защиты от

несанкционированного доступа к конфиденциальной информации, и соответствует

требованиям руководящего документа "Средства вычислительной техники.

Защита от несанкционированного доступа к информациию. Сертифицированная версия

Microsoft Windows Server 2008 Standard Edition поставляется в составе базового

или полного пакета. Cертификат соответствия № 1928 от 27.10.2009 г.Windows 7 -

представляет собой версию Windows 7, направленную непосредственно на

бизнес-пользователей и IT-специалистов. Благодаря короткому времени отклика и

постоянной готовности ПК к работе повышается производительность и

обеспечивается лучшая защита от угроз безопасности. Может быть использована для

защиты конфиденциальной информации и персональных данных на серверах в составе

сети. Операционная система Windows 7 создана на основе принципов безопасности

WindowsVista, отвечает пожеланиям пользователей о создании более удобной и

управляемой системы и содержит усовершенствования безопасности, необходимые для

защиты данных в условиях быстро меняющейся структуры угроз.

Основные функции Windows 7: упрощенный контроль учетных

записей пользователей. поддержка устройств безопасности. обеспечение

безопасности универсального доступа.

обеспечивает гибкую защиту от вредоносных программ и

вторжений, поэтому пользователи могут получить нужное соотношение безопасности,

контроля и продуктивности. Основными усовершенствованиями системы безопасности

являются компонент AppLocker™ и браузер Internet Explorer® 8, которые

обеспечивают новый стандарт защиты операционной системы от вторжения

вредоносных программ в Windows 7.

Операционная система Windows 7, является программным

средством общего назначения со встроенными средствами защиты от

несанкционированного доступа к информации, не содержащей сведения, составляющие

государственную тайну, соответствуют требованиям руководящего документа

"Средства вычислительной техники. Защита от несанкционированного доступа к

информации.

Сертифицированная версия Microsoft Windows 7 Корпоративная

поставляется в составе базового или полного пакета. Cертификат соответствия

ФСТЭК России № 2180 от 30.09.2010 г.

В фирме имеется: Антивирус: Касперского 6.0 для Windows

Workstation, программа обслуживания сети Anyplace Control и набор сетевых

утилит для диагностики сетей и мониторинга сетевых соединений компьютера

Essential Net Tools v.4.1.

1.3.3

Программно-технический уровень защиты

Для обеспечения защиты от сетевых атак наиболее широко

используемым и эффективным является установка [9]:

. Комплексных систем защиты класса ЗАСТАВА,

обеспечивающих защиту корпоративных информационных систем на сетевом уровне с

помощью технологий виртуальных частных сетей (Virtual Private Networks - VPN) и

распределенного межсетевого экранирования (МЭ, FW).

2. Широкополосный аппаратный IP-шифратор класса "Заслон"

- это отечественный магистральный широкополосный аппаратный IP-шифратор,

предназначенный для криптографической защиты информации в современных

телекоммуникационных системах.

. Средств комплексной защиты информации - СЗИ ОТ НСД

Secret Net 7.

Рассмотрим данные продукты более подробно.

Продукты ЗАСТАВА работают на различных

аппаратных платформах, под управлением многих популярных операционных систем.

Они используются как в крупных, территориально распределенных системах, где

одновременно работают тысячи агентов ЗАСТАВА, так и в системах малого и

среднего бизнеса, где необходима защита всего для нескольких компьютеров.

Программный комплекс "VPN/FW "ЗАСТАВА", версия 5.3, обеспечивает

защиту корпоративных информационно-вычислительных ресурсов на сетевом уровне с

помощью технологий виртуальных частных сетей (Virtual Private Networks - VPN) и

распределенного межсетевого экранирования (МЭ).

ЗАСТАВА 5.3 обеспечивает:

· защиту отдельных компьютеров, в том числе

мобильных, от атак из сетей общего пользования и Интернет;

· защиту корпоративной информационной

системы или ее частей от внешних атак;

Сертифицированная ФСБ РФ версия продукта предоставляет

заказчикам готовое решение, позволяющее органично интегрировать продукт в любые

информационные системы без необходимости получения дополнительных заключений о

правильности встраивания и обеспечивающее полную легитимность его использования

для защиты конфиденциальной информации, включая персональные данные. Срок

действия сертификатов с 30 марта 2011 г. по 30 марта 2014 г.

Шифратор Заслон - это полностью аппаратное решение. Все

криптографические функции и сетевое взаимодействие реализованы в нём

схемотехническими, а не программными методами. Выбор аппаратной реализации, в

отличие от распространенных устройств (криптомаршрутизаторов), базирующихся на

ПЭВМ общего назначения, обусловлен необходимостью преодоления ограничений

архитектуры таких ЭВМ. Это, в первую очередь, ограничения общей шины, к которой

подключаются сетевые интерфейсные карты. Несмотря на высокую скорость работы

современных шин PCI и PCI-X, особенности работы сетевых шифраторов

(коррелированные во времени прием и передача пакета со сдвигом на время

зашифрования/расшифрования) не позволяют использовать всю их пропускную

способность.

В общем, если требуется объединить локальные вычислительные

сети незащищенными каналами связи, не опасаясь нарушения конфиденциальности

данных при передаче и не тратя значительных усилий на обеспечение совместимости

приложений при работе по шифрованным каналам. Заслон выполнен в виде "прозрачного"

с точки зрения сети устройства. По этой причине в большинстве случаев

достаточно только сконфигурировать шифратор и включить его "в разрыв"

соединения защищаемой локальной сети с внешним каналом связи.

СЗИ ОТ НСД Secret Net 7 предназначена для предотвращения

несанкционированного доступа к рабочим станциям и серверам, работающим в

гетерогенных локальных вычислительных сетях [21]. Система дополняет своими

защитными механизмами стандартные защитные средства операционных систем и тем

самым повышает защищенность всей автоматизированной информационной системы

предприятия в целом, обеспечивая решение следующих задач:

v управление правами доступа и контроль доступа

субъектов к защищаемым информационным, программным и аппаратным ресурсам;

v управление доступом к конфиденциальной

информации, основанное на категориях конфиденциальности;

v шифрование файлов, хранящихся на дисках;

v контроль целостности данных;

v контроль аппаратной конфигурации;

v дискреционное управление доступом к устройствам

компьютера;

v регистрация и учет событий, связанных с

информационной безопасностью;

v мониторинг состояния автоматизированной

информационной системы;

v ролевое разделение полномочий пользователей;

v аудит действий пользователей (в том числе

администраторов и аудиторов);

v временная блокировка работы компьютеров;

v затирание остаточной информации на локальных

дисках компьютера.

Система Secret Net 7 состоит из трех функциональных частей:

· защитные механизмы, которые

устанавливаются на все защищаемые компьютеры автоматизированной системы (АС) и

представляют собой набор дополнительных защитных средств, расширяющих средства

безопасности ОС Windows.

· средства управления защитными механизмами,

которые обеспечивают централизованное и локальное управление системой.

· средства оперативного управления, которые

выполняют оперативный контроль (мониторинг, управление) рабочими станциями, а

также централизованный сбор, хранение и архивирование системных журналов.

Secret Net 7 состоит из трёх компонентов:

. СЗИ Secret Net 7 - Клиент. Устанавливается на все

защищаемые компьютеры. В состав этого ПО входят следующие компоненты:

· Защитные механизмы - совокупность

настраиваемых программных и аппаратных средств, обеспечивающих защиту

информационных ресурсов компьютера от несанкционированного доступа,

злонамеренного или непреднамеренного воздействия.

· Модуль применения групповых политик.

· Агент сервера безопасности.

· Средства локального управления - это

штатные возможности операционной системы, дополненные средствами Secret Net 7

для управления работой компьютера и его пользователей, а также для настройки

защитных механизмов.

2. СЗИ Secret 7 - Сервер безопасности. Включает в себя:

· Собственно сервер безопасности.

· Средства работы с базой данных (БД).

3. СЗИ Secret Net 7 - Средства управления. Включает в себя:

· Программу "Монитор". Эта

программа устанавливается на рабочем месте администратора оперативного

управления - сотрудника, уполномоченного контролировать и оперативно

корректировать состояние защищаемых компьютеров в режиме реального времени.

В фирме требуется внедрение аналогичных технологий.

1.4

Определение класса защиты инфраструктуры ООО "Минерал"

Необходимыми исходными данными для проведения классификации

конкретного объекта защиты являются [8]:

· перечень защищаемых информационных

ресурсов объекта и их уровень конфиденциальности;

· перечень лиц, имеющих доступ к штатным

средствам объекта, с указанием их уровня полномочий;

· регламент доступа или полномочий субъектов

доступа по отношению к защищаемым информационным ресурсам объекта;

· режим обработки данных в объекта.

1.4.1 Классы

и группы защищенности систем

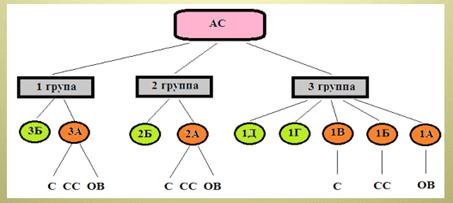

Классы и группы защищенности систем, определенные руководящим

документом "Автоматизированные системы. Защита от несанкционированного

доступа к информации. Классификация автоматизированных систем и требования по

защите информации" [15] приведены на рисунке 1.6.

Рисунок 1.6 Классы и группы защищенности систем

Часто спрашивают, как связаны Приказ ФСТЭК России от

5.02.2010 N 58 [14] и руководящие документы Гостехкомиссии России, какой

является таблица соответствия информационных систем персональных данных (ИСПДн)

и автоматизированных систем (АС)?

К сожалению, в самом Приказе ФСТЭК такой таблицы в явном виде

нет, но, если внимательно построчно сравнивать требования к подсистемам ИСПДн,

указанные в Положении о методах и способах защиты информации в информационных

системах персональных данных (утвержденного Приказом ФСТЭК № 58), и требования

к подсистемам, указанные в РД Гостехкомиссии по АС и по МЭ, то можно составить

следующую таблицу 1.3 и рисунок:

Таблица 1.3 - Таблица соответствия категории информации и

классов защиты системы.

Для удобства анализа таблицы красным цветом указаны

требования, предъявляемые к защите государственной тайне, синим - к защите

конфиденциальной информации (в понимании СТР-К), зеленым - упрощенные

требования.

Рисунок 1.7 Классы и группы защищенностей, применяемых для АС

и ИСПДн

На основании данных рисунка 1.6 и таблицы соответствия

категории информации и классов защиты системы можно сделать следующий вывод.

Рассматриваемый объект защиты относится к классу защищенности

1Г, который относится к первой группе (К1) и включает в себя

многопользовательские АС третьей группы (рисунок 1.7), в которых одновременно

обрабатывается и (или) хранится информация разных уровней конфиденциальности.

Не все пользователи имеют право доступа ко всей информации АС.

1.4.2

Требования к классу защищенности 1Г

В общем случае, комплекс программно-технических средств и

организационных (процедурных) решений по защите информации от НСД реализуется в

рамках системы защиты информации от НСД (СЗИ НСД), условно состоящей из

следующих четырех подсистем: управления доступом; регистрации и учета;

криптографической; обеспечения целостности. В таблице 1.4 приведены требования

к классу защищенности 1Г [14].

Таблица 1.4 приведены требования к классу защищенности 1Г.

|

Подсистемы и требования

|

Класс 1Г

|

|

1. Подсистема управления доступом

|

|

|

1.1 Идентификация, проверка подлинности и

контроль доступа субъектов:

|

|

|

в систему

|

+

|

|

к терминалам, ЭВМ, узлам сети ЭВМ, каналам

связи, внешним устройствам ЭВМ

|

+

|

|

к программам, к томам, каталогам, файлам,

записям, полям записей

|

+

|

|

1.2 Управление потоками информации

|

-

|

|

2. Подсистема регистрации и учета

|

|

|

2.1 Регистрация и учет:

|

|

|

входа (выхода) субъектов доступа в (из) систему

(узел сети)

|

+

|

|

выдачи печатных (графических) выходных

документов

|

+

|

|

запуска (завершения) программ и процессов

(заданий, задач)

|

+

|

|

доступа программ субъектов доступа к защищаемым

файлам, включая их создание и удаление, передачу по линиям и каналам связи

|

+

|

|

доступа программ субъектов доступа к

терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ,

программам, томам, каталогам, файлам, записям, полям записей

|

+

|

|

изменения полномочий субъектов доступа

|

-

|

|

создаваемых защищаемых объектов доступа

|

-

|

|

2.2 Учет носителей информации

|

+

|

|

2.3 Очистка (обнуление, обезличивание)

освобождаемых областей оперативной памяти ЭВМ и внешних накопителей

|

+

|

|

2.4 Сигнализация попыток нарушения защиты

|

-

|

|

3. Криптографическая подсистема

|

|

|

3.1 Шифрование конфиденциальной информации

|

-

|

|

3.2 Шифрование информации, принадлежащей

различным субъектам доступа (группам субъектов) на разных ключах

|

-

|

|

3.3 Использование аттестованных

(сертифицированных) криптографических средств

|

-

|

|

4. Подсистема обеспечения целостности

|

|

|

4.1 Обеспечение целостности программных средств

и обрабатываемой информации

|

+

|

|

4.2 Физическая охрана средств вычислительной

техники и носителей информации

|

+

|

|

4.3 Наличие администратора (службы) защиты

информации в АС

|

-

|

Подсистема управления доступом:

· должна осуществляться идентификация и

проверка подлинности субъектов доступа при входе в систему по идентификатору

(коду) и паролю;

· должна осуществляться идентификация

терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ по

логическим именам;

· должна осуществляться идентификация

программ, томов, каталогов, файлов, записей, полей записей по именам;

· должен осуществляться контроль доступа

субъектов к защищаемым ресурсам в соответствии с матрицей доступа.

Подсистема регистрации и учета:

· должна осуществляться регистрация входа

(выхода) субъектов доступа в систему (из системы), либо регистрация загрузки и

инициализации операционной системы и ее программного останова;

· должна осуществляться регистрация выдачи

печатных (графических) документов на "твердую" копию.;

· должна осуществляться регистрация запуска

(завершения) программ и процессов (заданий, задач), предназначенных для

обработки защищаемых файлов;

· должна осуществляться регистрация попыток

доступа программных средств (программ, процессов, задач, заданий) к защищаемым

файлам;

· должна осуществляться регистрация попыток

доступа программных средств к следующим дополнительным защищаемым объектам

доступа;

· должна осуществляться очистка (обнуление,

обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних

накопителей;

Подсистема обеспечения целостности:

· должна быть обеспечена целостность

программных средств СЗИ НСД, а также неизменность программной среды;

· должна осуществляться физическая охрана

СВТ (устройств и носителей информации;

· должно проводиться периодическое

тестирование функций СЗИ НСД при изменении программной среды и персонала АС с

помощью тест - программ, имитирующих попытки НСД;

· должны быть в наличии средства

восстановления СЗИ НСД, предусматривающие ведение двух копий программных

средств СЗИ НСД и их периодическое обновление и контроль работоспособности.

1.5 Цели и

задачи дипломного проектирования

Целью данного дипломного проекта является повышение

эффективности работы ООО "Минерал" посредством выбора решения по

организации защиты информации от несанкционированного доступа в корпоративной

сети фирмы. Чтобы достичь поставленной цели, необходимо решить следующие

задачи:

. Провести анализ корпоративной сети предприятия как

объекта защиты информации и выявить основные угрозы безопасности

2. Определить требования и класс защищенности объекта

. Рассмотреть вероятные способы защиты информации

. На основе проведенного анализа фирмы выбрать

программно-технические средства защиты информации от НСД.

В первом разделе были рассмотрены общие вопросы, связанные с

проблемами НСД в корпоративной сети, а так же проанализирован объект защиты ООО

"Минерал". Программно-технические средства защиты должны обеспечивать

разграничение доступа к информационным ресурсам, программам, к базам данных,

интернету и сетевым принтерам.

2.

Специальный раздел

Повышение эффективности работы ООО "Минерал"

посредством выбора решения по организации защиты информации от

несанкционированного доступа в корпоративной сети фирмы требует комплексно

проанализировать существующую инфраструктуру, информационные потоки и

оборудование системы в фирме. Такой анализ обычно осуществляется в рамках

модели безопасности корпоративной сети, которая формирует требования к системе

защиты от НСД.

Проанализировав информационную безопасность фирмы можно

сделать вывод, что информационной безопасности уделяется недостаточное

внимание:

· большое количество документов на бумажных

носителях в основном находятся в папках (иногда и без них) на рабочем столе

сотрудника, что позволяет злоумышленникам без труда воспользоваться данного

рода информациях в своих целях;

· отсутствует дополнительная защита файлов и

информации (отсутствует элементарный запрос пароля при открытии или изменении

информации в файлах, не говоря уже о средствах шифрования данных);

· нерегулярное обновление баз антивируса и

сканирование рабочих станций;

· не организована регулярная проверка работоспособности

информационных систем предприятия, отладка производится только лишь в том

случае, когда они выходят из строя;

· отсутствие политики паролевой защиты;

· отсутствие политики информационной

безопасности и четного определения полномочий и действий системного

администратора.

Все вышеперечисленное актуализирует вопросы обеспечения

информационной безопасности фирмы от НСД.

2.1

Построение модели корпоративной безопасности и защиты от НСД

Главная цель любой системы корпоративной безопасности

заключается в обеспечении устойчивого функционирования объекта: предотвращении

угроз его безопасности, защите законных интересов владельца информации от

противоправных посягательств. Для этого необходимо [8]:

· отнести информацию к категории

ограниченного доступа (служебной тайне);

· прогнозировать и своевременно выявлять

угрозы безопасности информационным ресурсам, причины и условия, способствующие

нанесению финансового, материального и морального ущерба, нарушению его

нормального функционирования и развития;

· создать условия функционирования с

наименьшей вероятностью реализации угроз безопасности информационным ресурсам и

нанесения различных видов ущерба;

· создать механизм и условия оперативного

реагирования на угрозы информационной безопасности;

· создать условия для максимально возможного

возмещения и локализации ущерба, наносимого неправомерными действиями

физических и юридических лиц, и тем самым ослабить возможное негативное влияние

последствий нарушения информационной безопасности.

2.1.1

Структура модели

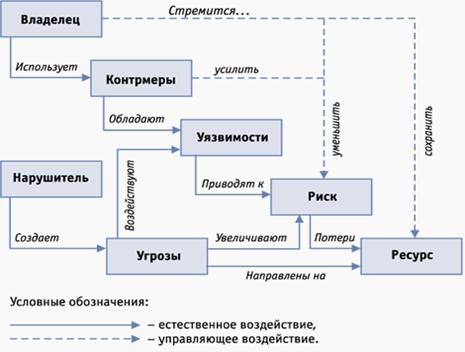

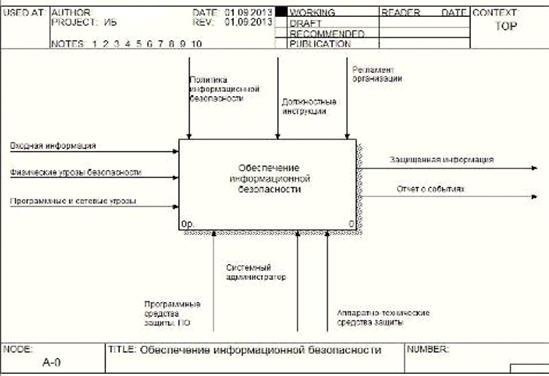

При выполнении работ можно использовать следующую модель

построения корпоративной системы защиты информации (рисунок 2.1), основанную на

адаптации Общих Критериев (ISO 15408) и проведении анализа риска (ISO 17799).

Эта модель соответствует специальным нормативным документам по обеспечению

информационной безопасности, принятым в Российской Федерации, международному

стандарту ISO/IEC 15408 "Информационная технология - методы защиты -

критерии оценки информационной безопасности”, стандарту ISO/IEC 17799 "Управление

информационной безопасностью" и ГОСТ Р ИСО/МЭК ТО 15446-2008.

2.1.2 Модель

построения корпоративной системы защиты информации от НСД

Представленная модель защиты информации - это совокупность

объективных внешних и внутренних факторов и их влияние на состояние

информационной безопасности на объекте и на сохранность материальных или

информационных ресурсов.

Рассматриваются следующие объективные факторы [11]:

угрозы информационной безопасности, характеризующиеся

вероятностью возникновения и вероятностью реализации;

уязвимости информационной системы или системы контрмер

(системы информационной безопасности), влияющие на вероятность реализации

угрозы;

риск - фактор, отражающий возможный ущерб организации

в результате реализации угрозы информационной безопасности.

Для построения сбалансированной системы информационной

безопасности предполагается первоначально провести анализ рисков в области

информационной безопасности. Затем определить оптимальный уровень риска для

организации на основе заданного критерия. Систему информационной безопасности

(контрмеры) предстоит построить таким образом, чтобы достичь заданного уровня

риска.

2.1.3

Детализация потоков в инфраструктуре ООО "Минерал"

Основным назначением информационной инфраструктуры фирмы

является: ведение маркетинга; ведение кадрового учета; ведение бухгалтерского

учета; сбор, учет, накопление, хранение, обработка и анализ информации,

связанной с деятельностью фирмы; формирование отчетов, относящихся к

деятельностью ООО "Минерал", организация электронного

документооборота.

Целевая информация, хранимая и обрабатываемая в

информационной инфраструктуре ООО "Минерал", востребована рядом

информационных систем органов государственной власти и учреждений. В частности

информационная инфраструктура ООО "Минерал", осуществляет посредством

сети Интернет информационный обмен с: Федеральной налоговой службой; Пенсионным

фондом Российской Федерации; Сбербанком РФ.

Таким образом, информационная инфраструктура ООО

"Минерал" представляет собой информационную систему, имеющую

подключения к сетям связи общего пользования и сетям международного

информационного обмена. Исходя из этого, все информационные потоки в

информационной инфраструктуры ООО "Минерал" можно разделить на две

основные группы: внутренние и внешние.

К внешним информационным потокам относится передача

информации во внешние информационные системы (Федеральную налоговую службу,

Сбербанк РФ, Пенсионный фонд РФ и др.);

К внутренним информационным потокам относятся [11]:

· сбор (ввод) целевой информации, первичных

бухгалтерских данных и данных кадрового учета;

· просмотр, создание архивных копий, вывод

на печать и др.;

· обмен служебной информации (приказы,

распоряжения и др.);

· разрешения на доступ к целевой информации;

· передача запрошенной целевой информации;

· процессы авторизации пользователей

информационной инфраструктуры, запросы на получение доступа к целевой

информации в соответствии с правилами доступа на предоставление целевой

информации.

2.1.4

Определение информации, подверженной угрозам НСД

Информационными ресурсами инфраструктуры ООО

"Минерал", потенциально подверженными угрозам НСД являются следующие

[13]:

. Целевая информация: коммерческая тайна ООО

"Минерал"; персональные данные работников ООО "Минерал" и

других физических лиц, которым становятся известны ООО "Минерал" при

осуществлении своей деятельности.

. Технологическая информация: конфигурационные данные и

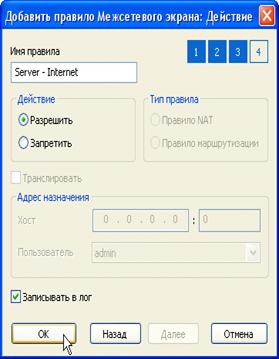

другая информация по технологиям, программным и техническим средствам,