Методы и средства уничтожения остаточной информации в оперативной памяти и на магнитных носителях

Оглавление

Введение

. Определение остаточной информации.

. Причины возникновения остаточной информации.

. Уничтожение информации как часть процесса

обеспечения информационной безопасности.

. Анализ современных методов и средств ликвидации

информации с магнитных носителей

.1 Метод воздействия магнитным полем и анализ устройств

ликвидации информации.

.2 Термический метод.

.3 Программные методы.

. Методы ликвидации информации в оперативной памяти.

Заключение

Список литературы

Введение

Судя по всему, информационная революция на земле продолжается.

Человечество уже ежегодно производит порядка 5 экзабайт оригинальной информации

(5 миллиардов Гбайт), причем, около 80% которой хранится и передается при

непосредственном участии накопителей, использующих принципы магнитной записи

[1].

В настоящее время в компьютерных информационных системах основные объемы

информации хранятся в памяти накопителей на жестких магнитных дисках.

“Виртуальное” программное стирание информации, которое обеспечивается штатными

средствами компьютера, естественно, не может удовлетворить пользователей, что

активно стимулирует поиск новых эффективных методов и средств защиты

чувствительной и конфиденциальной информации [2].

1. Определение

остаточной информации

Остаточная информация - информация на запоминающем устройстве, оставшаяся

от формально удалённых операционной системой данных. Информация может остаться

из-за формального удаления файла или из-за физических свойств запоминающих

устройств. Остаточная информация может привести к непреднамеренному

распространению конфиденциальной информации, если хранилище данных окажется вне

зоны контроля (например, будет выброшено с мусором или передано третьей

стороне).

В настоящее время во избежание появления остаточной информации

применяется множество методов. В зависимости от эффективности и назначения они

подразделяются на очистку и уничтожение. Конкретные методики используют

перезаписывание, размагничивание, шифрование и физическое уничтожение[3].

2. Причины

возникновения остаточной информации

Многие ОС, файловые менеджеры и другое ПО предоставляют возможность не

удалять файл немедленно, а перемещать файл в корзину, чтобы позволить

пользователю легко исправить свою ошибку.

Но даже если возможность обратимого удаления явно не реализована или пользователь

не применяет её, большинство операционных систем, удаляя файл, не удаляют

содержимое файла непосредственно, просто потому, что это требует меньше

операций и, чаще всего, быстрее. Вместо этого они просто удаляют запись о файле

из директории файловой системы. Содержимое файла - реальные данные - остаётся

на запоминающем устройстве. Данные существуют до тех пор, пока ОС не использует

заново это пространство для новых данных. Во множестве систем остаётся

достаточно системных метаданных для несложного восстановления при помощи широко

доступных утилит. Даже если восстановление невозможно, данные, если не были

перезаписаны, могут быть прочитаны ПО, читающим сектора диска напрямую.

Программно-техническая экспертиза часто применяет подобное ПО.

Также, при форматировании, переразбиении на разделы или восстановлении

образа системой не гарантируется запись по всей поверхности, хотя диск и

выглядит пустым или, в случае восстановления образа, на нём видны только файлы,

сохранённые в образе.

Наконец, даже если запоминающее устройство перезаписывается, физические

особенности устройств делают возможным восстановление информации при помощи

лабораторного оборудования благодаря, например, явлению остаточной

намагниченности [3].

3. Уничтожение

информации как часть процесса обеспечения информационной безопасности

Эволюция технологий обеспечения безопасности показывает, что только

концепция комплексного подхода к защите информации может обеспечить современные

требования информационной безопасности [9]. Комплексный подход подразумевает

комплексное развитие всех необходимых методов и средств защиты информации.

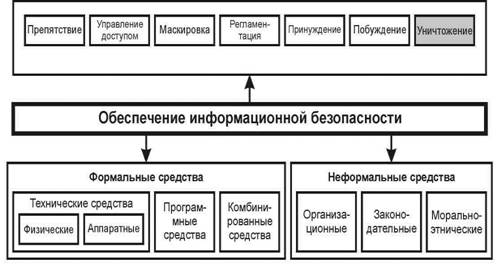

Результаты анализа современных методов и средств защиты позволяют представить

процесс обеспечения информационной безопасности, методы и средства его

реализующие, в том числе уничтожения информации (выделены) в следующем виде

(рис. 3.1).

Рис. 3.1. Методы и средства обеспечения информационной безопасности

Рассмотрим кратко основное содержание представленных методов и средств

обеспечения информационной безопасности.

Управление доступом - метод защиты информации регулированием

использования всех ресурсов системы (элементов баз данных, программных и

технических средств). Управление доступом включает следующие функции защиты:

· идентификацию пользователей, персонала и ресурсов системы

(присвоение каждому объекту персонального идентификатора);

· опознание (установление подлинности) объекта или субъекта по

предъявленному им идентификатору;

· проверку полномочий (проверка соответствия дня недели,

времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

· разрешение и создание условий работы в пределах

установленного регламента;

· регистрацию (протоколирование) обращений к защищаемым

ресурсам;

· реагирование (сигнализация, отключение, задержка работ, отказ

в запросе) при попытках несанкционированных действий.

Препятствие - метод физического преграждения пути злоумышленнику к

защищаемой информации (к аппаратуре, носителям информации и т.п.).

Маскировка - метод защиты информации в каналах телекоммуникаций путем ее

криптографического закрытия. Этот метод защиты широко применяется как при

обработке, так и при хранении информации, в том числе на гибких магнитных

дисках. При передаче информации по каналам телекоммуникаций большой протяженности

этот метод является единственно надежным. В отечественных коммерческих системах

этот метод используется еще достаточно редко из-за недостатка технических

средств криптографического закрытия и их высокой стоимости в настоящее время.

Регламентация - метод защиты информации, создающий такие условия

автоматизированной обработки, хранения и передачи защищаемой информации, при

которых возможности несанкционированного доступа к ней сводились бы к минимуму.

Принуждение - такой метод защиты, при котором пользователи и персонал

системы вынуждены соблюдать правила обработки, передачи и использования

защищаемой информации под угрозой материальной, административной или уголовной

ответственности.

Побуждение - такой метод защиты, который побуждает пользователя, и

персонал системы, не нарушать установленные правила путем соблюдения

сложившихся моральных и этических норм (как регламентированных, так и

"неписанных").

Уничтожение - метод защиты информации от утечки путем её уничтожения при

попытке хищения (захвата).

Рассмотренные выше методы обеспечения информационной безопасности

реализуются на практике с применением различных средств защиты, таких как

технические, программные, организационные, законодательные и

морально-этические. Рассмотрим основные средства, используемые для создания

механизмов защиты.

Технические средства реализуются в виде электрических,

электромеханических и электронных устройств. Вся совокупность технических

средств делится на аппаратные и физические. Под аппаратными техническими

средствами принято понимать устройства, встраиваемые непосредственно в

телекоммуникационную аппаратуру или устройства, которые сопрягаются с подобной

аппаратурой по стандартному интерфейсу. Из наиболее известных аппаратных

средств можно отметить схемы контроля информации по четности, схемы защиты

полей памяти по ключу и т.п.

Физические средства реализуются в виде автономных устройств и систем.

Например, замки на дверях, где размещена аппаратура, решётки на окнах,

электронно-механическое оборудование охранной сигнализации, средства

физического уничтожения информации и её носителей и др.

Программные средства представляют собой программное обеспечение,

специально предназначенное для выполнения функций защиты информации.

Указанные выше средства и составляли основу механизмов защиты на первой

фазе развития технологии обеспечения безопасности связи в каналах

телекоммуникаций. При этом считалось, что основными средствами защиты являются

программные. Первоначально программные механизмы защиты включались, как

правило, в состав операционных систем убавляющих ЭВМ или систем управления

базами данных. Практика показала, что надежность подобных механизмов защиты

является явно недостаточной. Особенно слабым звеном оказалась защита по паролю.

Поэтому, в дальнейшем механизмы защиты становились все более сложными с

привлечением других средств обеспечения безопасности.

Организационные средства защиты представляют собой

организационно-технические и организационно-правовые мероприятия,

осуществляемые в процессе создания и эксплуатации аппаратуры телекоммуникаций

для обеспечения защиты информации. Организационные мероприятия охватывают все

структурные элементы аппаратуры на всех этапах их жизненного цикла

(строительство помещений, проектирование системы, монтаж и наладка

оборудования, испытания и эксплуатация).

Морально-этические средства защиты реализуются в виде всевозможных норм,

которые сложились традиционно или складываются по мере распространения

вычислительной техники и средств связи в данной стране или обществе. Эти нормы

большей частью не являются обязательными, как законодательные меры, однако,

несоблюдение их ведет обычно к потере авторитета и престижа человека. Наиболее

показательным примером таких норм является Кодекс профессионального поведения

членов Ассоциаций пользователей ЭВМ США.

Законодательные средства защиты определяются законодательными актами

страны, которыми регламентируются правила использования, обработки и передачи

информации ограниченного доступа и устанавливаются меры ответственности за

нарушение этих правил.

Необходимо также отметить, что все рассмотренные выше средства защиты

делятся на формальные (выполняющие защитные функции строго по заранее

предусмотренной процедуре без непосредственного участия человека) и

неформальные (определяются целенаправленной деятельностью человека, либо

регламентируют эту деятельность).

В силу своей специфики информация о возможных каналах утечки и

несанкционированного доступа длительное время была недоступна широкому

пользователю, что, безусловно, способствовало росту злоумышленных воздействий.

Совершенно очевидно, что для успешной защиты своей информации пользователь

должен иметь абсолютно ясную картину о возможных каналах утечки, чтобы

соответствующим образом предпринять контрмеры по пресечению

несанкционированного доступа (усилить программную защиту, использовать

антивирусные программы, сменить алгоритм закрытия, усилить контроль над

носителями и производственными отходами и т.п.).

Основными путями несанкционированного получения информации в настоящее

время являются:

· перехват электронных излучений;

· принудительное электромагнитное облучение (подсветка) линий

связи с целью получения паразитной модуляции несущей;

· применение подслушивающих устройств (закладок);

· дистанционное фотографирование;

· перехват акустических излучений и восстановление текста

принтера;

· считывание данных в массивах других пользователей;

· чтение остаточной информации в памяти системы после

выполнения санкционированных запросов;

· копирование носителей информации с преодолением мер защиты;

· маскировка под зарегистрированного пользователя;

· мистификация (маскировка под запросы системы);

· использование программных ловушек;

· использование недостатков языков программирования и

операционных систем;

· включение в библиотеки программ специальных блоков типа

"троянский конь";

· незаконное подключение к аппаратуре и линиям связи;

· злоумышленный вывод из строя механизмов защиты;

· внедрение и использование компьютерных вирусов;

· хищение носителей информации и производственных отходов;

· другие пути несанкционированного получения информации.

Проблема срочного и гарантированного уничтожения информации, записанной

на жестких магнитных дисках, является в настоящее время весьма актуальной и

привлекает к себе повышенное внимание [4-9].

Еще большую актуальность проблема гарантированного уничтожения

информации, записанной на НЖМД, приобретает при решении следующих специфических

задач:

· блокирования несанкционированного доступа к важной

информации, находящейся на “винчестерах”;

· стирания важной информации без вскрытия пломб для передачи

компьютеров в ремонт;

· технического обеспечения курьерской закрытой связи и др.

Современный рынок устройств уничтожения информации с магнитных носителей

предлагает изделия двух основных классов: утилизаторы и информационные сейфы.

Утилизаторы позволяют быстро и гарантированно стереть информацию на

большом количестве магнитных носителей (в том числе неисправных).

Информационные сейфы предназначены для хранения НЖМД и стирания

хранящейся на них информации, причем информация может быть стерта во время

эксплуатации НЖМД. Информационные сейфы можно классифицировать по таким

признакам как количество рабочих камер, способ электропитания и др.

Во всех случаях после принятия решения на ликвидацию важной информации

задачу решает либо оператор, либо автоматика в соответствии с заложенной

логикой, причем, к техническим средствам предъявляются достаточно высокие

современные требования, такие как скорость, надежность, безопасность,

автономность и др. При этом качество исполнения решения будет целиком зависеть

от качества ликвидатора и, в первую очередь, от используемого метода ликвидации

[5, 7-10].

4. Анализ

современных методов и средств ликвидации информации с магнитных носителей

В настоящее время выбор метода ликвидации информации на магнитных

носителях не является тривиальным и представляет достаточно сложную

многокритериальную задачу. Для подтверждения этого в табл. 4.1 приведены

некоторые результаты сравнительного анализа существующих сегодня методов ликвидации

информации на магнитных носителях [5]

Таблица 4.1. Основные особенности современных методов ликвидации

информации на магнитных носителях.

|

Методы ликвидации информации

|

Принцип действия

|

Основные особенности

|

Примечание

|

|

1

|

Физические воздействия магнитным полем

|

Неразрушающая перестройка структуры намагниченности

материала рабочей поверхности носителя путем его размагничивания или

намагничивания до состояния магнитного насыщения

|

Используется магнитное поле: • постоянное; • переменное; •

импульсное

|

Носитель информации не разрушается. Имеется возможность

срочного и гарантированного уничтожения информации

|

|

2

|

Программные(типа Wipeinfo, DataEraser,

Acronis Proof Eraser, Sanitizer)

|

Реализуются штатными средствами стирания записи в

устройстве записи/ воспроизведения информации. Как правило, ликвидация

информации - “виртуальная”

|

Метод прост, но требует значительного времени, надежность

уничтожения невелика, спецсредства восстанавливают многократную перезапись

(до 5 слоев). Низкая цена и стоимость эксплуатации

|

Носитель информации не разрушается. Не обеспечивает

срочного и гарантированного уничтожения информации. Метод безопасен для

оператора

|

|

3

|

Механические

|

Измельчение носителя, его разрушение механическим

воздействием

|

Используются средства: • физического воздействия; •

пиротехнические; • взрывчатые вещества (ВВ)

|

Носитель информации разрушается. Возможно гарантированное

уничтожение. Имеются проблемы с обеспечением безопасности оператора при

использовании ВВ. Высокая стоимость ТО

|

|

4

|

Термические

|

Нагревание носителя до температуры разрушения его основы

|

Используются средства: • электродуговые;

•электроиндукционные; • бес кислородного горения

|

Носитель информации разрушается. Гарантия уничтожения

имеется. Перспективен метод бескислородного горения

|

|

5

|

Химические

|

Разрушение рабочего слоя или основы носителя химически

агрессивными средами

|

Наличие агрессивных сред требует сложных средств контроля и

обеспечения безопасности оператора

|

Носитель информации разрушается вместе с информацией.

Сложно обеспечить безопасность

|

|

|

|

|

|

|

6

|

Радиационные

|

Разрушение носителя ионизирующими излучениями

|

Расчеты показывают необходимость использования высоких

уровней ионизации

|

Носитель информации разрушается. Из-за больших доз

облучения вероятность применения маловероятна

|

|

7

|

Другие методы, в том числе, комбинированные

|

Находятся в процессе разработки, испытаний и внедрения

|

Весьма перспективны комбинированные методы, например,

термические и воздействия магнитным полем

|

Обеспечивают как разрушение, так и сохранение носителей

|

4.1 Метод

воздействия магнитным полем и анализ устройств ликвидации информации

Размагнитить ферромагнетик можно и другим способом - поместить его в

медленно убывающее переменное магнитное поле. Однако с НЖМД возникают

трудности, связанные с большой коэрцитивной силой (остаточной намагниченностью)

ферромагнитного покрытия диска. Получение сильных стационарных полей в зазорах

электромагнитов требует сложных технических решений и больших энергозатрат [1].

Более продуктивным является подход, связанный с намагничиванием рабочих

поверхностей носителя до максимально возможных значений (насыщения) носителя.

Способ основан на том, что внешнее магнитное поле рассматривается как аналог

поля, создаваемого магнитными головками НЖМД при записи. Если характеристики

внешнего поля будут превышать напряженность поля, создаваемого головками на

такую величину, при которой произойдет магнитное насыщение материала

поверхности диска, то все магнитные домены будут переориентированы по

направлению этого внешнего поля, и вся информация на НЖМД будет уничтожена.

Наибольшее распространение получили импульсные намагничивающие установки.

Они используются в большинстве серийно выпускаемых аппаратных систем

уничтожения информации с магнитных носителей и обеспечивают:

· возможность создания сильных намагничивающих полей с малыми

энергетическими затратами;

· кратковременность воздействия импульсного поля на образец;

· возможность помещения НЖМД целиком в камеру намагничивания;

· возможность применения простых индукторных систем

разомкнутого типа без магнитопровода;

· формирования магнитного поля необходимой направленности [1].

В настоящее время наибольшими возможностями реализовать предъявляемые

требования к ликвидаторам информации на магнитных носителях обладают методы

физического воздействия магнитным полем.

В общем случае, по решаемым задачам и конструктивным

особенностям устройства экстренной ликвидации информации с магнитных носителей

могут быть стационарными, мобильными и портативными.

В табл. 4.1.1 приведены основные особенности подобных

устройств ликвидации магнитных записей, реализующих указанные методы.

Таблица 4.1.1. Основные особенности современных

устройств ликвидации магнитных записей

|

Тип устройств

|

Принцип действия

|

Особенности устройств

|

Примечание

|

|

SR 1, INCAS

|

Ручная протяжка магнитной микрокассеты между полюсами

мощного постоянного магнита

|

Для получения состояния магнитного насыщения используется

сильное постоянное магнитное поле. Устройства имеют простую конструкцию, не

требуют электропитания, имеют постоянную готовность к работе, малые габариты

и стоимость, однако, не обеспечивают гарантированного качества стирания

|

Для габаритных носителей высокие уровни магнитного поля

требуют решения задач персональной и экологической защиты. В этих устройствах

нельзя хранить носители, они не обеспечивают высокого качества стирания

информации

|

|

РУ-2

|

Полуавтоматическое размагничивающее устройство с плавно

убывающим переменным магнитным полем большой напряженности

|

Требуемое качество обеспечивается высоким

энергопотреблением, габаритами и весом

|

Конструктивное исполнение: стационарное устройство с

питанием от сети 220 В

|

В качестве источника магнитного поля используется соленоид,

на который разряжается неполярный конденсатор

|

Используемый метод стирания, при котором образуются

затухающие колебания, существенно снижает остаточную намагниченность носителя

|

Использование неполярных конденсаторов большой емкости не

позволяет существенно улучшить массогабаритные характеристики

|

|

Garner HD-1 Professional Degausser

|

Магнитное поле, периодически изменяясь от положительного до

отрицательного значения, делает носитель нейтральным, независимо от характера

предыдущей записи

|

Устройство обеспечивает: • быстрое стирание (5c); • увеличение отношения

сигнал/шум; • уничтожение всех компьютерных вирусов на магнитных носителях

|

Производитель - Garner Products является мировым лидером в области ликвидации информации с магнитных

носителей

|

|

“Стек”

|

Быстрое уничтожение информации c магнитных носителей за

счет их намагничивания импульсным магнитным полем определенной величины и

ориентации

|

Метод реализует максимальную из возможных энергетическую

эффективность стирания с магнитных носителей (возможность автономного

электропитания, компактность и т.п.)

|

Конструктивное исполнение: в стационарном, мобильном и

портативном вариантах, с энергопитанием как от сети, так и с автономным

питанием

|

информация ликвидация оперативный память

Сравнительный анализ данных, приведенных в табл. 4.2,

показывает, что для практической реализации устройств экстренной ликвидации

информации, записанной на жестких магнитных дисках, в современных условиях

более всего подходит метод физического воздействия импульсным магнитным полем.

Необходимо отметить, что, несмотря на отмеченную выше

актуальность рассматриваемой проблемы, в настоящее время соответствующий сектор

российского рынка средств обеспечения безопасности достаточно узок, что,

возможно, объясняется противоречивыми требованиями, предъявляемыми к подобным

средствам. Основные требования, предъявляемые к современным устройствам

ликвидации магнитных записей, приведены в табл. 4.1.2.

Таблица 4.1.2. Основные требования к современным

устройствам уничтожения информации с магнитных носителей

|

Основные требования к современным устройствам уничтожения

информации с магнитных носителей

|

|

Эксплуатационные - время стирания - габариты и масса

устройства - тип энергопитания - потребляемая мощность - безопасность - время

наработки на отказ

|

Специальные - невозможность определения следов

информативного сигнала - невозможность гарантированногоопределение признаков

информативного сигнала (для секретной информации) - невозможность определение

смыслового содержания сообщения - другие

|

Экономические - цена устройства - стоимость технического

обслуживания - возможность повторного использования носителя - возможность

утилизации

|

4.1.

4.2 Термический метод

Термический метод основывается на одном из важных эффектов магнетизма:

при нагревании ферромагнетика до температуры, превышающей точку Кюри,

интенсивность теплового движения атомов становится достаточной для разрушения

его самопроизвольной намагниченности. Материал становится парамагнетиком [15].

При этой температуре ферромагнитный материал рабочего слоя теряет свою

остаточную намагниченность, и все следы ранее записанной информации

уничтожаются. Температура, соответствующая точке Кюри, для большинства ферромагнитных

материалов рабочего слоя носителей информации составляет величину порядка

нескольких сот градусов. При этом надо учитывать, что каждый производитель НЖМД

держит в секрете слои основы и состав ферромагнитного покрытия. Вероятнее

всего, наиболее уязвимыми для температурных воздействий компонентами рабочего

слоя и основы НЖМД окажутся связующие материалы органической природы. В этом

случае при нагревании до высоких температур НЖМД выйдет из строя по причине

плавления элементов конструкции, имеющих температуру плавления или деформации

меньше точки Кюри для данного магнитного носителя.

4.3 Программные

методы

Все программные методы уничтожения информации можно по степени надежности

разделить на 3 уровня [1]:

· Уровень 0. Наиболее простая и часто применяемая форма

уничтожения информации на НЖМД. Вместо полной перезаписи жесткого диска в

загрузочный сектор, основную и резервную таблицы разделов записывается

последовательность нулей. Тем самым усложняется доступ к данным, хранящимся на

диске. Сами данные не уничтожаются. Полный доступ к информации на НЖМД легко

восстанавливается с помощью посекторного чтения.

Уровень обеспечивает наибольшую скорость, но не может использоваться при

обработке информации, утечка которой нежелательна.

· Уровень 1. Запись последовательности нулей или единиц в

сектора, содержащие уничтожаемую информацию. Программный доступ к

перезаписанным данным невозможен. Однако существует возможность восстановления

информации после перезаписи. В ее основе лежит наличие остаточной

намагниченности краевых областей дисковых дорожек, несущей информацию о

предыдущих записях.

Для восстановления информации, удаленной этим методом, могут быть

применены технологии типа магнитной силовой микроскопии.

Скорость уничтожения информации значительно ниже, чем в предыдущем

уровне, и определяется скоростью работы (а именно - скоростью записи) НЖМД.

· Уровень 2. Использование нескольких циклов перезаписи

информации. С увеличением числа циклов перезаписи усложняется задача

восстановления удаленных данных. Это обуславливается естественным дрейфом

пишущей головки НЖМД каждого следующего цикла. Вероятность перезаписи краевых

областей дорожек возрастает. Следовательно, резко повышается сложность процесса

восстановления уничтоженных данных.

Полной гарантии необратимого разрушения информации нет и в этом случае,

поскольку программно невозможно управлять траекторией движения блока головок

НЖМД и процессом перемагничивания битовых интервалов. Также уничтожение

информации затруднено из-за сложности оценки факторов, оказывающих влияние на

точность позиционирования головок.

Недостатком методов этого уровня является низкая скорость уничтожения

информации.

Разработано большое количество рекомендаций, определяющих состав

маскирующих последовательностей, записываемых в сектора данных при

использовании методов 2-го уровня. В идеальном случае маскирующие

последовательности должны подбираться таким образом, чтобы перемагнитить каждый

битовый интервал в записи максимальное число раз. Выбор метода уничтожения

зависит от метода кодирования информации, используемой на целевом носителе.

Выбор конкретного метода также зависит от уровня секретности информации,

подвергаемой уничтожению. Во многих странах существуют государственные

стандарты, строго регламентирующие состав и количество проходов при уничтожении

информации с НЖМД. Большой популярностью пользуется метод, определенный

Министерством обороны США. Согласно этому методу, должна быть выполнена

троекратная перезапись информации:

. Запись в каждый байт перезаписываемой области случайно

выбранного байта;

. Запись в каждый байт перезаписываемой области дополнения к нему;

. Запись в перезаписываемой области последовательности случайно

выбранных байт.

Данный метод носит произвольный характер и не учитывает особенностей

работы конкретных НЖМД. Министерство обороны США признает этот факт и при

уничтожении информации высшей категории секретности запрещает использование

программных методов.

В России на современном этапе не существует сертифицированного

государственными органами метода программного уничтожения информации с

магнитных носителей, позволяющего понизить уровень конфиденциальности носителя.

Минимальные рекомендации по выбору метода приводятся в трех документах:

· В ГОСТ Р 50739-95 "Средства вычислительной техники.

Защита от несанкционированного доступа к информации. Общие технические

требования" [11] определяется, что очистка внешней памяти при ее

освобождении должна производиться путем записи в нее маскирующей информации.

Количество и содержание проходов не уточняется.

· РД Гостехкомиссии "Средства вычислительной техники.

Защита от несанкционированного доступа к информации. Показатели защищенности от

НСД к информации" [12] определяет, что СЗИ НСД, сертифицированные по 3-му

классу защищенности, должны производить очистку внешней памяти путем записи в

нее маскирующей информации. Количество и содержание проходов также не

уточняется.

· РД Гостехкомиссии "Автоматизированные системы. Защита от

несанкционированного доступа к информации. Классификация автоматизированных

систем и требования по защите информации" [13] определяет, что в

автоматизированных системах, аттестованных по классам защищенности 3А, 2А, 1А,

1Б, 1В и 1Г, должна производиться очистка внешней памяти путем двукратной

произвольной записи. Содержание проходов не уточняется.

Помимо методов, определяемых государственными стандартами, существует

целый ряд методов, предложенных независимыми экспертами в области

информационной безопасности. Наиболее распространенными из них являются два

метода - Б. Шнайдера и П. Гутмана.

Шнайдер предложил метод уничтожения информации, состоящий из семи

проходов: первые два - запись единиц и нулей соответственно, и последние пять -

запись случайных данных. Однако ни количество проходов, ни выбор маскирующих

последовательностей не обоснованы. Вместо этого Шнайдер оставляет следующее

уведомление: "Последние исследования Национального института стандартов и

технологий, выполненные с помощью электронных туннельных микроскопов, показали,

что даже этого может быть недостаточно. Честно говоря, если ваши данные

достаточно ценны, можете считать, что их полное удаление с магнитного носителя

невозможно. Сожгите носитель или сотрите его в порошок. Дешевле купить новый

носитель, чем потерять ваши секреты".

Обоснование выбора маскирующих последовательностей проводится для метода

Гутмана. Метод состоит из 27 проходов, ориентированных на уничтожение записей,

закодированных методами MFM и различными распространенными модификациями RLL.

Маскирующие последовательности подобраны таким образом, чтобы обеспечить

максимально возможное число переключений знака намагниченности каждого битового

интервала. Это значительно затрудняет восстановление перезаписанных данных,

поскольку делает нетривиальным раздельное считывание наложенных друг на друга

записей.

В различных накопителях могут применяться разные методы кодирования

(например, в современных жестких дисках MFM- и RLL-кодирование в чистом виде не

используется). Детальные спецификации методов, применяемых в конкретных

накопителях, в общем случае недоступны. Поэтому в состав метода добавлены 8 проходов

со случайной маскирующей последовательностью (4 в начале и 4 в конце).

Метод Гутмана не имеет больших практических преимуществ перед методами,

описанными ранее. Практически, любой НЖМД, произведенный после 1997 года,

использует различные модификации PRML, спецификации которых держатся

производителем в секрете [14].

5. Методы

ликвидации информации в оперативной памяти

Вопреки традиционному, «очевидному», мнению, данные, представленные в

момент отключения питания компьютера, в схемах оперативной памяти (RAM) не

исчезают вовсе, а некоторым образом сохраняются - как минимум до последующего

включения питания.

Такому эффекту подвержены схемы обоих известных типов - как статические

(SRAM), так и динамические (DRAM), но, конечно, статические схемы гораздо более

показательны в этом отношении. Ранние чипы типа SRAM могли сохранять образы

данных в ячейках в течение нескольких дней. Вообще, возможно создание схем

памяти, которые могут держать информацию сколь угодно долго, и даже после

включения питания - с функцией последующей перезаписи всего поля. Нечто вроде

«перезаписываемой ROM». Эта идея могла бы привести к созданию компьютера,

который вовсе не нуждался бы в загрузке при включении: просто мгновенно

восстанавливалась бы конфигурация системы, бывшая при последнем отключении

питания - как будто включается освещение. И все же, насколько мне известно,

надежных решений такого рода для массовых применений пока не найдено.

Требование РД Гостехкомиссии России по очистке оперативной памяти

предусматривает двукратную запись произвольных данных в освобождаемую область

памяти, ранее использованную для хранения защищаемых данных. Таким образом,

достигается невозможность чтения хранимых ранее в области оперативной памяти

данных при выделении ее другому пользователю или программе (процессу).

Схемы типа DRAM тоже могут хранить образы былых деяний, но иначе - по

сравнению со схемами SRAM. Это вовсе не заряды, которые сохраняются в ячейках

схемы, а некоторые электронные образы, запечатленные в оксидных (окисловых)

слоях микросхем под воздействием электрических полей, приложенных к активным

элементам. Интересно то, что эффект запоминания в значительной мере зависит от

длительности времени состояния. То есть если перед выключением компьютер

пробудет продолжительное время без действия, то вероятность длительного

сохранения информации в RAM будет существенна.

В принципе, эффекты остаточного сохранения информации тестируются любым

из производителей схем памяти, но для массового пользователя данные тестов не

публикуются. Более того, в обычной компьютерной системе просто невозможно

активировать специальные режимы, обеспечивающие тестирование микросхем на этот

эффект и считывание остаточных данных. Тем не менее, это вполне возможно и в

нужных случаях находит применение.

Простейшим, но весьма опасным методом полного разрушения данных в схемах

оперативной памяти является их легкое нагревание. Повышение температуры

микросхемы - на 140°C по сравнению с температурой окружающей среды - полностью

уничтожает любые остатки запечатленной информации. Для гарантий результата

этого акта его продолжительность должна составлять несколько часов.

И наоборот, коль хочется сохранить данные в микросхемах, их нужно

поместить в термостат, установив температуру не выше, чем -60°C. Это позволит

сохранять остаточные данные в микросхемах не то что дни или часы, но недели.

Простое повторное перезаписывание данных в схемах памяти RAM не имеет

такой эффективности, которая возможна при уничтожении данных на магнитных

носителях. Дело в том, что приложение электрических полей к оксидам не лишает

их «памяти» предыдущих состояний. Собственно, речь идет о том, что с течением

времени с растущим множеством прошедших состояний уменьшается вероятность

сохранения прежних состояний.

Понятно, что в обычном режиме прилагаемые к микросхеме напряжения

одинаковы. А потому приложение напряжения для создания противоположного

значения ячейки в течение, например, нескольких микросекунд не вызовет

существенных изменений в состоянии оксидов активного элемента.

Таким образом, для того чтобы полностью стереть остаточные данные в

микросхеме, ее следует подвергать термическому воздействию при максимально

возможной температуре. Но это ведет к резкому снижению надежности ее

функционирования и сокращению срока общей работоспособности.

Многие программные средства по ликвидации информации на оперативной

памяти, основаны на методе многократного перезаписывания данных в отчищаемые

секторы ОП. Это процесс, как упоминалось ранее, не позволяет осуществить полное

уничтожение информации, но позволят сделать её недоступной при выделении ее

другому пользователю или программе (процессу). Некоторые программы

предусматривают анализ очищенной области оперативной памяти на возможность

восстановить из неё уничтоженные данные.

Вывод, следующий из вышеизложенного, парадоксален: для того чтобы более

надежно уничтожить данные в памяти RAM, их нужно менять как можно реже, а для

того чтобы их надежно и безопасно хранить, нужно их обновлять как можно чаще.

Согласно экспериментальным данным, хранение данных в ячейке в течение одной

секунды практически не обнаруживает эффекта остаточного хранения, одна минута

дает достаточную вероятность определения, а 10 минут - почти полную вероятность

определения данных.

Таким образом, эффективным решением для невосстановления данных из

микросхем является постоянное изменение состояний ячеек - для того чтобы образы

не сохранялись в оксидах. Этот метод, неприменимый в общем виде, может быть

приложен к некоторым зонам оперативной памяти, в которых хранятся особо

чувствительные данные, например, ключи шифрования [16].

Заключение

Анализ развития средств информационной безопасности показывает, что

парадоксальное на первый взгляд решение о защите информации путем её

гарантированного уничтожения в экстремальных ситуациях порой бывает единственно

возможным вариантом обеспечения безопасности критической информации.

Перспективы дальнейшего развития устройств уничтожения информации с

магнитных носителей целиком определяются перспективами использования на

практике этих носителей. Известно, что в процессе развития общества сменилось

уже достаточно большое количество видов носителей информации (пергамент,

бумага, проволока, ленты, диски, карты и т.п.). Кроме того, один и тот же

конструктив может использоваться разными технологиями записи, например, диски

могут быть магнитными, перфорированными, лазерными и т.п. В серьезной

конкурентной борьбе различные виды носителей одерживают победу и становятся

своеобразным стандартом.

В настоящее время технические средства информационной безопасности, в

частности, средства ликвидации информации с магнитных носителей, постоянно

совершенствуются, впитывая в себя последние достижения современных технологий

безопасности. Расширяется их модельный ряд, учитывающий разнообразие требований

Заказчика, таких как тип энергопитания, уровень мобильности, надежности и

условий эксплуатации [1].

Список

литературы

1. Антология:

Информационная безопасность офиса. Технические средства защиты информации.

Вып.1. Киев: ТИД «ДС», 2003.

. Барсуков

В.С. Безопасность: технологии, средства, услуги. - М.: КУДИЦ-ОБРАЗ, 2001.

. Интернет-энциклопедия

«Википедия» - http://ru.wikipedia.org/wiki/Остаточная_информация, 2009.

. Болдырев

А.И., Сталенков СЕ. Надежное стирание информации - миф или реальность? //Защита

информации. Конфидент, 2001, № 1.

. Барсуков

В.С. Чтобы сохранить информацию, ее необходимо уничтожить! //Спец. техника.

2001. № 6.

. Беседин

Д.И., Боборыкин С.Н., Рыжиков С.С. Предотвращение утечки информации, хранящейся

в накопителях на жестких магнитных дисках. //Специальная техника, 2001, № 1.

. Рохманюк

В.М., Фокин Е.М. Аппаратура экстренного уничтожения записей на магнитных

носителях. //БДИ, 2009, № 5.

. РохманюкВ.М.,

ФокинЕ.М. Шредердлявинчестера. //PCWEEK/RE, 2000, № 39.

. Барсуков

В. С, Водолазкий В. В. Современные технологии безопасности. М.: Нолидж, 2000.

. Боборыкин

С.Н., Рыжиков С.С. Оценка эффективности средств уничтожения информации,

хранящейся в накопителях на жестких магнитных дисках. //Спец. техника. 2001. №

3.

. Руководящий

документ. Средства вычислительной техники. Защита от несанкционированного

доступа к информации. Показатели защищенности от НСД к информации. - М.: Гостехкомиссия

РФ, 1992.

. Руководящий

документ. Автоматизированные системы. Защита от несанкционированного доступа к

информации. Классификация автоматизированных систем и требования по защите

информации. - М.: Гостехкомиссия РФ, 1992.

14. Mueller

S. Upgrading and Repairing PCs, 13th Edition. Indianapolis: Que, 2002.

15. Чирков

Л. Носители записи. Журнал "Звукорежиссер", N 6, 2001, С. 3-9.

. Гордиенко

И.,Уничтожение данных. Практический подход. -

http://www.ferra.ru/online/storage/s25303/, 2003.