Анализ методов и средств защиты информации от несанкционированных воздействий

Содержание

Перечень

условных обозначений.

Введение.

Анализ

методов и средств защиты информации от несанкционированных воздействий.

.1 Основные

понятия и определения.

.2 Модель

угроз и классификация несанкционированных воздействий.

.3

Анализ существующих средств защиты.

.4 Недостатки

существующих и требования к современным средствам защиты.

.5 Постановка

задачи на дипломное проектирование.

Выводы

по разделу.

. Разработка

методического обеспечения защиты автоматизированных систем от

несанкционированных воздействий.

.1 Методика

идентификации типа информационного потока.

.2 Методика

распределения вычислительных ресурсов программно-аппаратных комплексов защиты

автоматизированных систем от несанкционированных воздействий.

Выводы

по разделу.

. Разработка

макета программного комплекса защиты автоматизированных систем от

несанкционированных воздействий.

.1 Разработка

алгоритмов функционирования программного комплекса защиты автоматизированных

систем от несанкционированных воздействий.

.2 Макет

программного комплекса защиты автоматизированных систем от несанкционированных

воздействий.

Выводы

по разделу.

. Экономическое

обоснование дипломного проекта.

.1 Концепция

экономического обоснования.

.2 Краткое

техническое описание разработки.

.3 Рынок

и план маркетинга.

.4 Организационный

план работы по реализации проекта.

.5 Определение

стоимости разработки системы.

.5.1 Определение

трудоемкости работ по разработке системы.

.6 Прогноз

финансовых показателей.

.6.1 Установление

исходных предположений.

.6.2 Определение

потребности в начальном капитале.

.6.3 Производство

и реализация.

.6.4 Определение

производственно-сбытовых издержек.

.6.5 Оценка

ликвидационной стоимости основных средств.

.6.6 Определение

текущих расходов и доходов по проекту.

.6.7 Прогноз

движения денежной наличности.

.6.8 Оценка

экономической эффективности проекта.

. Охрана

интеллектуальной собственности.

.1 Подготовка

документов заявки на официальную регистрацию программы для ЭВМ

.2 Подготовка

лицензионного договора на использование программы для ЭВМ

Заключение.

Список

литературы.

Перечень

условных обозначений

АС - автоматизированная система

АСУ - автоматизированная система управления

ИБ - информационная безопасность

ЭМВОС - эталонная модель взаимодействия открытых систем

НСД - несанкционированный доступ

НСВ - несанкционированное воздействие

ПО - программное обеспечение

ОС - операционная система

ЭВМ - электронная вычислительная машина

СКУД - средства контроля и управления доступом

МЭ - межсетевой экран

СОА - система обнаружения атак

СПО НСВ - система предупреждения и обнаружения несанкционированных

воздействий

ДЛ - должностное лицо

СВТ - средство вычислительной техники

РД - руководящий документ

ЗИ - защита информации

РС - развивающаяся система

СЗИ - средство защиты информации

АРМ - автоматизированное рабочее место

ЛВС - локальная вычислительная сеть

ПЭВМ - персональная электронная вычислительная машина

ЛС - локальный сегмент

СРД - средство разграничения доступа

СУБД - система управления базой данных

ИП - информационный поток

СПД - сеть передачи данных

Введение

Усиливающиеся в последнее время темпы экспансии информационных технологий

в самые различные области научно-технического и социально-экономического

развития мирового сообщества свидетельствуют о наступлении новой эры, где

объективным началом и основанием стало не вещество или энергия, а информация.

Информация, без сомнения, заняла сегодня уровень главного ресурса развития

человеческой цивилизации. Это вызвало к жизни борьбу субъектов за обладание

информационными ресурсами - борьбы, где, с одной стороны, целью субъекта

является улучшение своих собственных информационных ресурсов и, как следствие,

повышение эффективности процессов функционирования собственных

автоматизированных систем (АС), а с другой стороны, - стремление ухудшить

информационные ресурсы «конкурента» (противника) и тем самым понизить

эффективность процессов функционирования его АС. Борьба на информационном

поприще привела к появлению принципиально нового средства нападения и защиты -

информационного оружия.

Информационное оружие - это совокупность определенной информации и

специальных информационных технологий, позволяющая целенаправленно преодолевать

системы защиты, добывать информацию о составе, структуре и алгоритмах

функционирования АС, изменять, уничтожать, искажать, копировать, блокировать информацию,

ограничивать допуск к информации санкционированных пользователей, нарушать

информационные процессы функционирования и тем самым дезорганизовывать работу

АС с целью достижения поставленных целей. Перечисленные возможности

информационного оружия реализуются посредством несанкционированных воздействий

на АС.

Возрастание вероятности несанкционированных воздействий злоумышленников

на АС связано с тем, что современные автоматизированные системы управления

(АСУ) различных предприятий, компаний, государственных ведомств и структур

являются системами критических приложений с высоким уровнем компьютеризации и

распределенными архитектурами. В этих условиях объектами информационного

воздействия нарушителя и могут стать АС, в том числе системы и сети связи (включая

каналы связи, программное и информационное обеспечение центров коммутации и

маршрутизации, центров обработки информации и управления и др.), которые в

условиях неподготовленности к преднамеренным деструктивным воздействиям и

незащищенности от них могут оказаться весьма уязвимыми к тому моменту, когда

они заинтересуют злоумышленника.

Таким образом, речь идет о появлении качественно новых видов

информационного воздействия нарушителя и необходимости в связи с этим

пересмотра традиционных подходов к защите информации в АС. Защита АС от

несанкционированных воздействий должна перейти от фазы пассивного использования

средств обеспечения конфиденциальности информации и защиты ее от

несанкционированного доступа нарушителя к фазе активного противодействия интеллектуальному

злоумышленнику.

Совокупность задач обеспечения защиты АС от воздействий нарушителя,

разрешение назревших на самых разных уровнях противоречий находят свое

отражение в формулировке проблем обеспечения информационной безопасности (ИБ)

АС.

Проблема обеспечения ИБ АС, как показывают теоретические исследования и

опыт практических решений, требует для своего решения не просто осуществления

некоторой совокупности технических и организационных мероприятий и применения

специфических персональных средств обеспечения ИБ на местах, но и создания

целостной системы обеспечения ИБ АС, базирующейся на строгой организации и

своевременном управлении.

Поэтому темой дипломного проекта является: «Разработка программного

комплекса защиты автоматизированных систем от несанкционированных воздействий».

В первой главе приводятся анализ методов и средств защиты информации от

несанкционированных воздействий: приводятся основные понятия, используемые в

этой главе и дипломе в целом; приводится модель угроз и классификация несанкционированных

воздействий; произведен анализ существующих средств; объяснение существующий

проблемы; вывод, составленный на основе проеденного анализа; постановка задачи

на дипломное проектирование; выводы по разделу.

Во второй главе проводится разработка методического обеспечения защиты

автоматизированных систем от несанкционированных воздействий: разработка

методики идентификации типа информационного потока; разработка методики

распределения вычислительных ресурсов программно-аппаратных комплексов защиты

автоматизированных систем от несанкционированных воздействий.

В третьей главе проводится разработка макета программного комплекса

защиты автоматизированных систем от несанкционированных воздействий: разработка

алгоритмов функционирования программного комплекса защиты автоматизированных

систем от несанкционированных воздействий; разработка макета программного

комплекса защиты автоматизированных систем от несанкционированных воздействий.

1. Анализ

методов и средств защиты информации от несанкционированных воздействий

1.1 Основные понятия и определения

Информация - это сведения о лицах, предметах, событиях и процессах

(независимо от формы их представления), используемые в целях получения знаний

или практических решений [1]. Как и всякий продукт, информация имеет

потребителей, нуждающихся в ней, и потому обладает определенными

потребительскими качествами, а также имеет своих владельцев.

С точки зрения потребителя - высокое качество (по определенным заданным

критериям) используемой при управлении производстваом информации позволит ему

получить дополнительный экономический или социально-моральный эффект.

С точки зрения владельца - сохранение в тайне коммерчески важной

информации позволит ему успешно конкурировать на рынке производства и сбыта

товаров и услуг.

Наиболее важными в практическом плане свойствами информации являются:

· ценность;

· достоверность;

· своевременность.

Все виды информации можно подразделить на три группы:

· секретную, отнесенную к государственной тайне, сохранность которой

регламентируется соответствующими законами и за разглашение которой установлена

уголовная ответственность;

· конфиденциальную, предназначенную для использования

ограниченным кругом лиц (например, коммерческие секреты, которыми пользуются

доверенные лица какой либо фирмы, банка и т.п.) и утечка которой, хотя и не

наносит государственного ущерба, но может принести значительный ущерб

определенному кругу лиц или фирм;

· открытую, использование которой обычно не ограничивается.

Под утечкой информации понимается ее получение посторонними лицами

случайно или преднамеренно без ведома владельцев информации.

В связи со сложностью обработки и хранения (управления) больших объемов

информационных ресурсов для этого применяют автоматизированные системы

управления (АСУ) или просто автоматизированной системы (АС).

Автоматизированная система - система, состоящая из персонала и комплекса

средств автоматизации его деятельности, реализующая информационную технологию

выполнения установленных функций [2,3].

Секретная и конфиденциальная информация подлежат защищенной обработке и

хранению. Автоматизированный процесс хранения и обработки секретной и

конфиденциальной информации должен происходить в защищенной АС.

Защищенная АС, или АС в защищенном исполнении - АС, реализующая

информационную технологию выполнения установленных функций в соответствии с

требованиями стандартов и/или нормативных документов по защите информации

[3,4].

Сущность проблемы защиты информации четко сформулирована в ГОСТ

Р.50922-96 как деятельность, направленная на предотвращение воздействий

нарушителя на защищаемую информацию (рис. 1.1).

Рис.

1.1 Защита информации.

Под

несанкционированным воздействием на информацию понимают действия, направленные

на изменение основных характеристик защищенности информации (целостности,

доступности и конфиденциальности).

Под

обеспечением информационной безопасности понимают комплекс мероприятий,

обеспечивающий для охватываемой им информации следующие факторы [5]:

· конфиденциальность - возможность ознакомиться с информацией (именно с

данными или сведениями, несущими смысловую нагрузку, а не с последовательностью

бит их представляющих) имеют в своем распоряжении только те лица, кто владеет

соответствующими полномочиями;

· целостность - возможность внести изменение в информацию

(опять идет речь о смысловом выражении) должны иметь только те лица, кто на это

уполномочен;

· доступность - возможность получения авторизованного доступа к

информации со стороны уполномоченных лиц в соответствующий санкционированный

для работы период времени.

Перечисленные объективные факторы или цели информационной безопасности

обеспечиваются применением следующих механизмов или принципов [5]:

· политика - набор формальных (официально утвержденных либо традиционно

сложившихся) правил, которые регламентируют функционирование механизма ИБ;

· идентификация - определение (распознавание) каждого участника

процесса информационного взаимодействия перед тем как к нему будут применены

какие бы то ни было понятия информационной безопасности;

· аутентификация - обеспечение уверенности в том, что участник

процесса обмена информацией идентифицирован верно, т.е. действительно является

тем, чей идентификатор он предъявил;

· контроль доступа - создание и поддержание набора правил,

определяющих каждому участнику процесса информационного обмена разрешение на

доступ к ресурсам и уровень этого доступа;

· авторизация - формирование профиля прав для конкретного

участника процесса информационного обмена (аутентифицированного или анонимного)

из набора правил контроля доступа;

· аудит и мониторинг - регулярное отслеживание событий,

происходящих в процессе обмена информацией, с регистрацией и анализом

предопределенных значимых или подозрительных событий.

· реагирование на инциденты - совокупность процедур или

мероприятий, которые производятся при нарушении или подозрении на нарушение ИБ;

· управление конфигурацией - создание и поддержание

функционирования среды информационного обмена в соответствии с требованиями ИБ;

· управление пользователями - обеспечение условий работы

пользователей в среде информационного обмена в соответствии с требованиями ИБ.

В данном случае под пользователями понимаются все, кто использует данную

информационную среду, в том числе и администраторы;

· управление рисками - обеспечение соответствия возможных

потерь от нарушения ИБ мощности защитных средств (т.е. затратам на их

построение);

· обеспечение устойчивости - поддержание среды информационного

обмена в минимально допустимом работоспособном состоянии и соответствии

требованиям ИБ в условиях деструктивных внешних или внутренних воздействий.

1.2 Модель угроз и классификация несанкционированных

воздействий

Под угрозой понимается потенциально существующая возможность случайного

или преднамеренного действия (бездействия), в результате которого могут быть

нарушены основные свойства информации и систем ее обработки: доступность,

целостность и конфиденциальность.

Знание спектра потенциальных угроз защищаемой информации, умение

квалифицированно и объективно оценить возможность их реализации и степень опасности

каждой из них, является важным этапом сложного процесса организации и

обеспечения защиты. Определение полного множества угроз ИБ практически

невозможно, но относительно полное описание их, применительно к

рассматриваемому объекту, может быть достигнуто при детальном составлении

модели угроз.

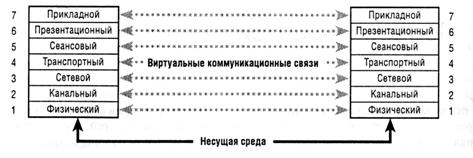

Удаленные атаки классифицированы (табл. 1.1) по характеру и цели

воздействия, по условию начала осуществления воздействия и наличию обратной

связи с атакуемым объектом, по расположению объекта относительно атакуемого

объекта и по уровню эталонной модели взаимодействия открытых систем ЭМВОС, на

котором осуществляется воздействие [6].

Классификация удаленных атак

Таблица 1.1

|

По положению источника

атаки

|

Внутрисегментное

|

Межсегментное

|

|

По уровню ЭМВОС, на котором

осуществляет-ся воздействие

|

Физический

|

Канальный

|

Сетевой

|

Транспорт-ный

|

Сеансовый

|

Представи-тельный

|

Приклад-ной

|

|

По текущему месту

расположения конечного объекта атаки

|

Атаки на информацию,

хранящуюся на ВЗУ

|

Атаки на информацию,

передаваемую по линиям связи

|

Атаки на информацию,

обрабатываемую в основной памяти компьютера

|

|

По непосред-ственному

объекту атаки

|

Нападения на политику

безопасности и процесс административного управления

|

Атаки на постоянные

компоненты системы защиты

|

Атаки на сменные элементы

системы защиты

|

Нападения на протоколы

взаимодействия

|

Нападения на функциональные

элементы компьютерной системы

|

|

По степени Автоматизации

|

Выполняемые при постоянном

участии человека

|

|

Выполняемые специальными

программами без непосредственного участия человека

|

|

По характеру воздействия

|

Пассивное

|

Активное

|

|

По условию начала

воздействия

|

Атака по запросу от

атакуемого объекта. Ожидание запроса (изначально условно пассивно)

|

Атака по наступлению

ожидаемого события на атакуемом объекте. Наблюдение за состоянием ОС

(изначально условно пассивно)

|

Безусловная атака

|

|

По цели Воздействия

|

Нарушение

конфиденциальности информации либо ресурсов (утечка)

|

Нарушение целостности

информации (модификация)

|

Нарушение работоспособности

(доступности) системы (отказ в обслуживании)

|

|

По типу используемых

слабостей защиты

|

Недостатки установленной

политики безопасности

|

Ошибки административного

управления

|

Недостатки алгоритмов

защиты

|

Ошибки реализации проекта

системы защиты

|

|

По пути НСД

|

Использование прямого

стандартного пути доступа

|

Использование скрытого

нестандартного пути доступа

|

|

По наличию обратной связи с

атакуемым объектом

|

С обратной связью

|

Без обратной связи

(однонаправленная атака)

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Классификационные признаки объектов защиты и угроз безопасности автоматизированным

системам:

. Возможные способы несанкционированного доступа (НСД) к информации в

защищаемых АС:

· по принципу НСД:

физический. Может быть реализован при непосредственном или визуальном

контакте с защищаемым объектом;

логический. Предполагает преодоление системы защиты с помощью программных

средств путем логического проникновения в структуру АС;

· по пути НСД:

использование прямого стандартного пути доступа. Используются слабости

установленной политики безопасности и процесса административного управления

сетью. Результатом может быть маскировка под санкционированного пользователя;

использование скрытого нестандартного пути доступа. Используются

недокументированные особенности (слабости) системы защиты (недостатки

алгоритмов и компонентов системы защиты, ошибки реализации проекта системы

защиты);

Особую по степени опасности группу представляют угрозы ИБ, осуществляемые

путем воздействий нарушителя, которые позволяют не только осуществлять

несанкционированное воздействие (НСВ) на информационные ресурсы системы и

влиять на них путем использования средств специального программного и

программно-технического воздействия, но и обеспечивать НСД к информации.

· по степени автоматизации:

выполняемые при постоянном участии человека. Может использоваться

общедоступное (стандартное) ПО. Атака проводится в форме диалога нарушителя с

защищаемой системой;

выполняемые специальными программами без непосредственного участия

человека. Применяется специальное ПО, разработанное чаще всего по вирусной

технологии. Как правило, такой способ НСД для реализации атаки

предпочтительнее;

· по характеру воздействия субъекта НСД на объект защиты:

пассивное. Не оказывает непосредственного воздействия на АС, но способно

нарушить конфиденциальность информации. Примером является контроль каналов

связи;

активное. К этой категории относится любое несанкционированное

воздействие, конечной целью которого является осуществление каких-либо

изменений в атакуемой АС;

· по условию начала воздействия:

атака по запросу от атакуемого объекта. Субъект атаки изначально условно

пассивен и ожидает от атакуемой АС запроса определенного типа, слабости

которого используются для осуществления атаки;

атака по наступлению ожидаемого события на атакуемом объекте. За ОС

объекта атаки ведется наблюдение. Атака начинается, когда АС находится в

уязвимом состоянии;

безусловная атака. Субъект атаки производит активное воздействие на

объект атаки вне зависимости от состояния последнего;

· по цели воздействия. Безопасность рассматривают как совокупность

конфиденциальности, целостности, доступности ресурсов и работоспособности

(устойчивости) АС, нарушение которых нашло отражение в модели конфликта;

· по наличию обратной связи с атакуемым объектом:

с обратной связью. Подразумевается двунаправленное взаимодействие между

субъектом и объектом атаки с целью получения от объекта атаки каких-либо

данных, влияющих на дальнейший ход НСД;

без обратной связи. Однонаправленная атака. Субъект атаки не нуждается в

диалоге с атакуемой АС. Примером является организация направленного

"шторма" запросов. Цель - нарушение работоспособности (устойчивости)

АС;

· по типу используемых слабостей защиты:

недостатки установленной политики безопасности. Разработанная для АС

политика безопасности неадекватна критериям безопасности, что и используется

для выполнения НСД:

ошибки административного управления;

недокументированные особенности системы безопасности, в том числе

связанные с ПО, - ошибки, неосуществленные обновления ОС, уязвимые сервисы,

незащищенные конфигурации по умолчанию;

недостатки алгоритмов защиты. Алгоритмы защиты, использованные

разработчиком для построения системы защиты информации, не отражают реальных

аспектов обработки информации и содержат концептуальные ошибки;

ошибки реализации проекта системы защиты. Реализация проекта системы

защиты информации не соответствует заложенным разработчиками системы принципам.

Логические признаки объектов защиты:

· политика безопасности. Представляет собой совокупность документированных

концептуальных решений, направленных на защиту информации и ресурсов, и

включает цели, требования к защищаемой информации, совокупность мероприятий по

ИБ, обязанности лиц, ответственных за ИБ;

· процесс административного управления. Включает управление

конфигурацией и производительностью сети, доступом к сетевым ресурсам, меры

повышения надежности функционирования сети, восстановление работоспособности

системы и данных, контроль норм и корректности функционирования средств защиты

в соответствии с политикой безопасности;

· компоненты системы защиты:

система криптографической защиты информации;

ключевая информация;

пароли;

информация о пользователях (идентификаторы, привилегии, полномочия);

параметры настройки системы защиты;

· протоколы. Как совокупность функциональных и эксплуатационных требований

к компонентам сетевого программно-аппаратного обеспечения, должны обладать

корректностью, полнотой, непротиворечивостью;

· функциональные элементы вычислительных сетей. Должны быть

защищены в общем случае от перегрузок и уничтожения "критических"

данных.

Возможные способы и методы осуществления НСД (виды атак):

· анализ сетевого трафика, исследование ЛВС и средств защиты

для поиска их слабостей и исследования алгоритмов функционирования АС. В

системах с физически выделенным каналом связи передача сообщений осуществляется

напрямую между источником и приемником, минуя остальные объекты системы. В

такой системе при отсутствии доступа к объектам, через которые осуществляется

передача сообщения, не существует программной возможности анализа сетевого

трафика;

· введение в сеть несанкционированных устройств.

· перехват передаваемых данных с целью хищения, модификации или

переадресации;

· подмена доверенного объекта в АС.

· внедрение в сеть несанкционированного маршрута (объекта)

путем навязывания ложного маршрута с перенаправлением через него потока

сообщений;

· внедрение в сеть ложного маршрута (объекта) путем

использования недостатков алгоритмов удаленного поиска;

· использование уязвимостей общесистемного и прикладного ПО.

· криптоанализ.

· использование недостатков в реализации криптоалгоритмов и

криптографических программ.

· перехват, подбор, подмена и прогнозирование генерируемых

ключей и паролей.

· назначение дополнительных полномочий и изменение параметров

настройки системы защиты.

· внедрение программных закладок.

· нарушение работоспособности (устойчивости) АС путем внесения

перегрузки, уничтожения "критических" данных, выполнения некорректных

операций.

· доступ к компьютеру сети, принимающему сообщения или

выполняющему функции маршрутизации;

Сформулированные и обоснованные классификационные признаки характеризуют

как объект защиты, так и совокупность угроз защищаемым ресурсам. На этой базе

можно построить множество конфликтных ситуаций, составляющих задачу защиты

информации в АС.

1.3 Анализ существующих средств защиты

Существующие средства, как программные так и аппаратные, сетевой защиты

предоставляют широкие возможности контроля сетевого трафика:

· фильтрация протоколов TCP, UDP и ICMP;

· контроль ARP запросов;

· контроль DNS запросов;

· контроль приложений инициирующих и готовых к установлению

сетевых соединений;

· контроль сетевой активности;

· обнаружение и предотвращение сетевых атак;

· ведение журналов сетевой активности.

1.4 Недостатки

существующих и требования к современным средствам защиты

Все аппаратные средства, представляющие собой межсетевые экраны, могут

контролировать трафик только на низком уровне, т.е. анализируя сетевые пакеты.

Они не могут сделать вывод какому пользователю принадлежит пакет и какая

программа его создала. Для получения подобной информации должен существовать

программный компонент, реализованный для данной операционной системы,

обеспечивающий получение данной информации. Более того, аппаратный комплекс

может лишь контролировать сетевой трафик, проходящий через него

непосредственно, т.е. невозможно пропустить через одно устройство весь сетевой

трафик отдельно взятой подсети. Так же не обладает механизмами предупреждения

сетевых атак и возможности работать как полноценная система обнаружения

вторжений.

Программные же средства обладают рядом преимуществ, например, могут

получать информацию более высокого уровня. Но в большинстве случаев

осуществляют контроль так же на уровне пакетов для каждой отдельно взятой

машины. Даже при наличии высокоуровневых критериев контроля, система

осуществляет контроль трафика только на данной машине и не способна

предугадывать атаки, на основе анализа трафика поступающего на другие машины в

сети.

Порой существует несколько независимых систем защиты, каждая из которых

решает поставленные перед ней «узкие» задачи, но не решает множество других

задач в данной области.

Существуют потребности контроля трафика, как отдельной взятой машины, так

и группы машин, находящихся в сети, а так же для каждого отельного пользователя

на каждой машине и каждого приложения на каждой машине.

Конечным итого сетевого взаимодействия является не пересылка порции

данных от отправителя получателю, а решение задач, для которых это

взаимодействие необходимо. Таким образом, каждое взаимодействие независимо от

другого и относится к той или иной решаемой задаче. Поэтому целесообразно

контролировать сетевые соединения в контексте решаемых задач, которые мы

назовем информационным потоком. Это более высоки уровень контроля сетевого

трафика, и мы будем говорить не о контроле пакетов, соединений и т.д. а о

контроле информационных потоков. Сущесвующие средства защиты не обладают

возможностью контроля информационных потоков.

Помимо самой возможности контроля информационных потоков, существует

потребность в гибкой настройке критериев отнесения тех или иных низкоуровневых

объектов к тому или иному информационному потоку, чего так же нет в

существующих средствах.

Организовав таким образом систему защиты можно обеспечить классификацию

информационных потоков и гибкий их контроль. Это позволит решать задачи сетевой

защиты так как они ставятся на любом уровне: низком и высоком. Т.е. если стоит

задача разрешения соединения определенному пользователю, определенной программы

с определенного компьютера, она будет решена, абстрагировавшись от

низкоуровневой реализации. Тем не менее не исключая полный низкоуровневый контроль

пакетов. Так же появится возможность балансировки как самих информационных

потоков, т.е. обеспечения приоритезации, так и обеспечения фиксированной

потребности вычислительного ресурса. Возможностью балансировки сетевого трафика

с заданной вычислительной потребностью при заданных критериях не обладает ни

одна система защиты.

В связи с наличием заданных требований к системам защиты и отсутствием

подобных реализованных систем, существует потребность в заработке системы

защиты, обладающей подобными характеристиками.

1.5 Постановка

задачи на дипломное проектирование

· разработать методику идентификации типа информационного

потока и распределения вычислительных ресурсов программно-аппаратных комплексов

защиты автоматизированных систем от несанкционированных воздействий;

· разработать способ и алгоритм защиты автоматизированных

систем от несанкционированных воздействий;

· разработать сетевой драйвер-фильтр, как базовый компонент

программного комплекса защиты автоматизированных систем от несанкционированных

воздействий;

· обосновать преимущества разрабатываемого комплекса над

существующими средствами защиты.

Выводы по

разделу

1. Представлены основные понятия и определения.

2. Описана модель угроз и произведена классификация

несанкционированных воздействий.

. Произведен анализ существующих средств защиты.

. Выявлены недостатки существующих средств защиты.

. Сформулированы требования к современным средствам защиты.

. Сформулированы задачи на дипломное проектирование.

2

Разработка методического обеспечения защиты автоматизированных систем от несанкционированных

воздействий

2.1 Методика идентификации типа информационного потока

Осуществляется контроль не сетевых потоков, а структур более высокого

уровня - информационных потоков. Каждый пакет должен быть отнесен к тому или

иному информационному потоку. Таким образом контроль потоков влечет за собой

контроль всего сетевого трафика.

Каждый поток идентифицируется с учетом определенных критериев/признаков

соответствия:

· пользователь, инициирующий соединение;

· программа, инициирующая соединение или принимающая входящие

соединения;

· узел отправитель пакета;

· узел получатель пакета;

· порт отправителя пакета;

· порт получателя пакета;

· используемый протокол прикладного уровня.

Каждый информационный поток может быть санкционированным и не

санкционированным, далее, для простоты, будем называть не санкционированный

информационный поток атакой.

Для разработки процедуры распознавания типа компьютерной атаки, требующей

построения специальной системы распознавания, рассмотрим, что же представляет

собой вероятность распознавания атаки.

Рассмотрим следующие случайные события:

· событие А- система обнаружения определяет атаку;

· событие  - система обнаружения не определяет атаку;

- система обнаружения не определяет атаку;

· событие В -

атака;

· событие  - не атака.

- не атака.

Тогда:

· Р(АВ) - атака происходит и система обнаружения ее

обнаруживает;

·  - атака

не происходит и система обнаружения ее не обнаруживает;

- атака

не происходит и система обнаружения ее не обнаруживает;

·  - атаки

нет, а система обнаружения говорит, что она есть;

- атаки

нет, а система обнаружения говорит, что она есть;

·  - атака

есть, а система обнаружения говорит, что ее нет.

- атака

есть, а система обнаружения говорит, что ее нет.

Полная группа событий:

.

.

Тогда

вероятность правильного обнаружения атаки:

где

α,

β - ошибки 1-го и 2-го рода,

составляющие 0,05.

Т.о.

для минимизации защитных ресурсов необходимо уменьшать вероятности ложного

срабатывания системы обнаружения атак, чтобы не терять производительность

вычислительной системы на ликвидацию несуществующих каналов утечки.

Необходимо

разработать методику идентификации типа компьютерной атаки на АП, необходимую

для количественной оценки вероятности идентификации компьютерной атаки и

обоснования системы мер защиты.

Реализация

процедуры распознавания типа компьютерной атаки требует построения специальной

системы распознавания.

Формально

распознавание представляет собой задачу преобразования входной информации, в

качестве которой уместно рассматривать параметры, представляющие собой признаки

распознаваемых образов, в выходную, представляющую собой заключение о том, к

какому классу относится распознаваемый образ.

При

условии возможности разбиения объектов на классы, а также достаточности

первоначальной информации для построения априорного признакового пространства,

общая постановка задачи распознавания может быть сформулирована следующим

образом: в условиях априорного описания исходного множества объектов на языке

априорного словаря признаков необходимо определить оптимальный алфавит классов

и оптимальный рабочий словарь признаков, которые при наилучшем решающем правиле

обеспечивают наиболее эффективное использование решений, принимаемых по

результатам распознавания неизвестных объектов системой управления.

Перед

построением системы распознавания ее необходимо классифицировать, основываясь

на следующих принципах.

В

зависимости от того, однородная или нет информация используется для описания

распознаваемых объектов, системы распознавания подразделяются на простые и

сложные.

В

зависимости от количества априорной информации о распознаваемых объектах

системы распознавания делятся на системы без обучения, обучающиеся и

самообучающиеся.

В

зависимости от характера информации о признаках или свойств признаков

распознаваемых объектов системы распознавания подразделяются на

детерминированные, вероятностные, логические, структурные и комбинированные.

В

связи с очевидностью того, что процесс распознавания будет основан на анализе

протоколов и значений конкретных их полей, имеющих известную структуру и

бинарный характер, разрабатываемая система распознавания представляет собой

простую систему распознавания без обучения, детерминированную.

Алфавит

классов представляет собой множество возможных решений системы управления, т.

е. множество типов компьютерных атак, а признаки, на языке которых описываются

классы - типы протоколов и значения их полей. Конкретные протоколы являются

эталоном для системы распознавания.

Реализация

может существенно отличаться от эталона, причиной чему могут быть как

непреднамеренные искажения данных (например, помехи или сбои сетевого

оборудования), так и преднамеренные искажения данных (т.е. конкретные атаки).

Задача

системы распознавания - отнести реализацию протокола (входной объект) к тому

или иному классу.

Наличие

описаний классов на языке признаков позволяет определить оптимальные в смысле

точности решения задачи распознавания границы между классами (решающие границы,

решающие правила).

Введем

необходимые допущения и ограничения.

Допустим

существование достоверной связи признаков объектов с соответствующими классами.

Допустим,

что значимость признаков, с точки зрения их вклада в классификацию,

эквивалентна.

Протоколы,

которые описываются n-мерными матрицами, в связи с тем, что служебные поля

могут принимать различные значения, будут описываться применительно к нашей

задаче вырожденными одномерными матрицами.

Введем

расстояние. Т. к. рассматриваемые объекты можно охарактеризовать набором

k-признаков, каждый из которых принимает дискретное значение, то можно задать

k-мерное векторное пространство, каждая координата которого представляет один

признак. В этом случае объект задается некоторой точкой k-мерного пространства.

Если ввести понятие расстояния, то объекты, в зависимости от расстояния друг от

друга, можно считать сходными или различными.

Если

различные объекты, занимают непересекающиеся характеристические объемы в

k-мерном пространстве, то классификация объекта происходит в соответствии с

положением области k-мерного пространства, в которой находится представляющая

этот объект точка.

В

настоящее время, в зависимости от исходных данных, используется значительное

число расстояний, а именно обычное евклидово, взвешенное евклидово, Спирмена,

Кендэла, Махаланобиса, Бэнзекри и др. Для количественной оценки положения

распознаваемого объекта на заданной метрике используются различные показатели

(коэффициенты сходства), например, индексы Жаккара, Сокэла-Миченера,

Чекановского, Рассела-Рао, Кульчинского, Сокэла-Снита, Очаи, Роджерса-Танимото.

Исходной

для методов автоматической классификации является таблица расстояний или

различий.

Таблица

логических данных содержит только нули и единицы, выражающие наличие или

отсутствие соответствующей характеристики.

Существуют

также удвоенные логические таблицы, где для каждого столбца j J определяется новый столбец j-, показывающий

отсутствие характеристики j. Это "уравнивает" наличие и отсутствие

свойства j. Помимо всего прочего, часто нет никаких причин приписывать единицу

именно наличию свойства, а не его отсутствию. Однако существуют ситуации, когда

дублирование таблицы не является необходимым. В этих ситуациях система

наблюдения не предусматривает симметрии, так что отсутствие каких-либо двух

свойств вовсе не свидетельствует о сходстве. Выбор индекса Роджерса-Танимото

для строк логической таблицы обосновывается тем, что он не меняется при ее

удвоении [42].

J определяется новый столбец j-, показывающий

отсутствие характеристики j. Это "уравнивает" наличие и отсутствие

свойства j. Помимо всего прочего, часто нет никаких причин приписывать единицу

именно наличию свойства, а не его отсутствию. Однако существуют ситуации, когда

дублирование таблицы не является необходимым. В этих ситуациях система

наблюдения не предусматривает симметрии, так что отсутствие каких-либо двух

свойств вовсе не свидетельствует о сходстве. Выбор индекса Роджерса-Танимото

для строк логической таблицы обосновывается тем, что он не меняется при ее

удвоении [42].

В

таблице 2.1 приведены несколько наиболее часто используемых расстояний,

которые, конечно, не исчерпывают все возможные.

Таблица 2.1

|

Формула расчета расстояния

|

Автор

|

|

1-( N11/ (N11+ N01+ N10))

|

Жаккар

|

|

1-(2+ N11/(2+ N11+ N01+

N10))

|

Чекановски

|

|

1-(( N11+ N00)/|J|

|

Сокэл и Миченер

|

|

1- N11/|J|

|

Рассел и Рао

|

|

(N10+ N01)/( N11+ N00)

|

Кульчински

|

|

1-( N11(1/ni-1/ni’)/2)

|

Кульчински

|

|

1-( N11/( N11+2(N01+ N10)))

|

Сокэл и Снит

|

|

1- N11/( nini’)1/2

|

Очаи

|

|

((N10+ N01)/|J|)1/2

|

Взвешенное евклидово

|

Для минимизации количества эталонов вводят "запрещающие"

эталоны. "Запрещающий" эталон вводит в блок принятия решения

опознающего устройства создаваемую им функцию принадлежности с отрицательным

знаком. Такими эталонами будут являться описания конкретных видов атак.

В показателях сходства для логических таблиц используются следующие

четыре величины [42]:

· N11 - количество характеристик, общих для объектов i и i';

· N00 - количество характеристик, которыми не обладают ни i, ни

i';

· N10 - количество характеристик, которыми обладает i, а i' не

обладает;

· N01 - количество характеристик, которыми обладает i', а i не

обладает.

Тогда индекс сходства Роджерса-Танимото будет выглядеть следующим

образом:

(2.17)

(2.17)

Приведем

пример расчета индекса сходства на выбранной метрике.

Ограничим

количество типов компьютерных атак до пяти, но учтем, что разрабатываемые

программно-аппаратные комплексы необходимо оставлять открытыми для пополнения

сигнатурами новых классов и признаков классов атак, т. к. нет никакой гарантии,

что в ближайшее время компьютерные атаки не будут усложняться.

В

таблице 2.2 приведены признаки каждого из выбранных в качестве примера видов

атак.

Таблица

2.2

|

Алфавит классов

|

Признаки

|

|

Атака Land

|

Cовпадение адресов

отправителя и получателя пакета (в заголовке IP-пакета)

|

|

Использование ARP-запросов

|

"Нули" в поле

"Аппаратный адрес получателя" в структуре сообщения ARP

|

|

Навязывание ложного

маршрута с использованием протокола ICMP

|

Значение "1" поля

"Код" в структуре заголовка сообщения ICMP "Redirect

Message"

|

|

Передача широковещательного

запроса ICMP Echo Request от имени "жертвы"

|

Значение "8" поля

"Тип" сообщения ICMP ("Запрос эха") при условии наличия

широковещательного адреса (FF-FF-FF-FF-FF-FF) на канальном уровне в заголовке

IP-пакета

|

|

Нестандартные протоколы,

инкапсулированные в IP

|

Нестандартное значение поля

"Протокол верхнего уровня" в структуре заголовка IP-пакета

|

Множество классов будет состоять из шести классов, пять из которых

представляют собой некоторые из рассмотренных выше типов компьютерных атак, а к

шестому будут относиться объекты, выходящие за рамки данной классификации

(неизвестные виды атак, неизвестные протоколы, пакеты, искаженные помехами и т.

д.). Необходимо рассчитать коэффициент сходства эталона i’ с реализацией.

Решение об отнесении реализации i к тому или иному классу будет приниматься по

значению коэффициента сходства (он должен быть максимальным).

При количестве атак, стремящемся к бесконечности, а также учитывая

вероятностный характер реализаций коэффициент сходства будет иметь смысл

вероятности сходства. Т. о. модель принятия решения будет иметь вид

(2.18)

(2.18)

Показателем

идентификации типа КА выбирается вероятность распознавания Pрасп , а критерием

Pрасп  .

.

В

таблице 2.3 представлены реализации.

Таблица

2.3

|

Реализация

|

|

IP- пакет, в заголовке

которого адреса отправителя и получателя пакета совпадают

|

|

Сообщение ARP с нулями в

поле "Аппаратный адрес получателя"

|

|

Сообщение ICMP

"Redirect Message" со значением "1" поля "Код"

в структуре заголовка

|

|

Сообщение ICMP со значением

"8" поля "Тип", в заголовке IP-пакета указан широковещательный

адрес (FF-FF-FF-FF-FF-FF)

|

|

IP- пакет, в заголовке

которого нестандартное значение поля "Протокол верхнего уровня"

|

|

Пакеты, выходящие за рамки

данной классификации

|

В таблице 2.4 представлены характеристики реализаций 1 - 5 (словарь признаков

системы распознавания).

Построим

логическую таблицу (см. табл. 2.5). Множество I’ - это множество из пяти

эталонов компьютерных атак (плюс один), а I - множество реализаций. Если атака

i’ I’ содержит объект i

I’ содержит объект i I, то

I, то  .

.

Рассчитаем

коэффициенты сходства между эталоном  (атака

Land) и реализациями i1-6

(атака

Land) и реализациями i1-6 I. Коэффициенты сходства реализаций с другими

эталонами рассчитываются аналогично.

I. Коэффициенты сходства реализаций с другими

эталонами рассчитываются аналогично.

Таблица

2.4

|

№ п/п

|

Признак

|

№ п/п

|

Признак

|

|

Заголовок IP-пакета

|

Сообщение ARP

|

|

1

|

Номер версии

|

13

|

Тип сети

|

|

2

|

Длина заголовка

|

14

|

Длина аппаратного адреса

|

|

3

|

Тип сервиса

|

15

|

Тип протокола

|

|

4

|

Общая длина

|

16

|

Длина сетевого адреса

|

|

5

|

Идентификатор пакета

|

17

|

Тип операции

|

|

6

|

Флаги

|

18

|

Аппаратный адрес

отправителя

|

|

7

|

19

|

IP-адрес отправителя

|

|

8

|

Время жизни

|

20

|

Аппаратный адрес получателя

|

|

9

|

Протокол верхнего уровня

|

21

|

IP-адрес получателя

|

|

10

|

Контрольная сумма

|

Сообщение ICMP

|

|

11

|

IP-адрес источника

|

22

|

Заголовок IP-пакета (п/п

1-12)

|

|

|

23

|

Тип сообщения ICMP

|

|

12

|

IP-адрес назначения

|

24

|

Код

|

|

|

25

|

Контрольная сумма

|

Таблица 2.5

|

1

|

2

|

3

|

4

|

5

|

6

|

|

Атака Land

|

1

|

|

|

|

|

|

|

Использование ARP-запросов

|

|

1

|

|

|

|

|

|

Навязывание ложного

маршрута с использованием протокола ICMP

|

|

|

1

|

|

|

|

|

Передача широковещательного

запроса ICMP Echo Request от имени "жертвы"

|

|

|

|

1

|

|

|

|

Нестандартные протоколы,

инкапсулированные в IP

|

|

|

|

|

1

|

|

|

Объекты, выходящие за рамки

данной классификации

|

|

|

|

|

|

1

|

Т. о. система распознавания на основании модели принятия решения

принимает решение об отнесении реализации i1 к первому классу атак (эталон

i’1).

2.2

Методика распределения вычислительных ресурсов программно-аппаратных комплексов

защиты автоматизированных систем от несанкционированных воздействий

В связи с тем, что промежуточные узлы, через которые проходят пакеты,

обрабатывают их лишь на сетевом уровне, а полная содержательная обработка

сообщений происходит только на узлах отправителя и получателя, особую важность

приобретает обнаружение атак анализаторами протоколов именно на сетевом (и

транспортном) уровнях ЭМВОС. Функции же дальнейшего исследования пакетов на

предмет наличия специального программного воздействия целесообразно возложить

на станцию-получатель.

Производительность сетевого сегмента - важный фактор, который надо учитывать

при проектировании. Подобные системы с трудом выдерживают скорость 100 Мбит/с,

а ведь сейчас гигабитовые технологии вытесняют все остальные. Чем выше

производительность сети, тем выше уровень потенциальных ошибок при проведении

анализа трафика.

Для расчета максимального количества кадров минимальной длины, проходящих

по сегменту Ethernet с битовой скоростью 10 Мбит/с, заметим, что размер кадра

минимальной длины вместе с преамбулой составляет 72 байт или 576 бит, поэтому

на его передачу затрачивается 57,5 мкс. Прибавив межкадровый интервал в 9,6

мкс, получаем, что период следования кадров минимальной длины составляет 67,1

мкс. Отсюда максимально возможная пропускная способность сегмента Ethernet

составляет 14 880 кадр/с. Естественно, что наличие в сегменте нескольких узлов

может снижать эту величину за счет ожидания доступа к среде, а также за счет

коллизий, приводящих к необходимости повторной передачи кадров.

Форматы кадров технологий Fast Ethernet и Gigabit Ethernet не отличаются

от форматов кадров технологий 10-мегабитного Ethernet. Межкадровый интервал

Fast Ethernet равен 0,96 мкс, а битовый интервал равен 10 нс. Все временные

параметры алгоритма доступа (интервал отсрочки, время передачи кадра

минимальной длины и т. п.), измеренные в битовых интервалах остались прежними.

Т. о. максимально возможная пропускная способность сегментов Fast Ethernet и

Gigabit Ethernet составляет 148 800 кадр/с и 1 488 000 кадр/с соответственно.

Наряду с анализом «нормальных» кадров вычислительная мощность анализатора

будет неизбежно тратиться на анализ ошибочных кадров. Считается, что в

нормально работающей сети процент ошибочных кадров не должен превышать 0,01 %,

то есть не более одного ошибочного кадра из 10 000. Следовательно, при

построении модели такими кадрами можно пренебречь.

В случае увеличения трафика, ужесточения требований по защите информации

или необходимости резервирования СЗ необходимо выбрать вычислительные мощности

имеющихся, а также дополнительных комплексов так, чтобы суммарные затраты по

всем комплексам были наименьшими возможными, а защитный ресурс вычислительной

системы был минимальным с учетом требований, предъявляемых к системе защиты и

максимального использования производительности метасистемы по целевому

предназначению.

Очевидно, что в общем случае принципы синтеза средств защиты информации

должны быть ориентированы на худший для защиты информации случай, т. е.

обладать повышенной устойчивостью к нарушениям адекватности между априорной

моделью и реальной ситуацией. Одно из важнейших направлений в реализации этого

подхода - применение принципа минимакса, когда строится наилучшее решение для

наименее благоприятных условий. Минимаксный подход, по существу, является

единственным методом, обеспечивающим в условиях неопределенности строгий

математический результат.

Однако в случае учета экономических характеристик, выступающих в роли

нормирующего коэффициента, возникает необходимость синтеза средств защиты на

основе принципов, позволяющих перестраивать структуру процессов, лежащих в

основе их функционирования.

Так как СЗ планируется строить на базе ПЭВМ, а аппаратные средства ЛВС,

реализованные на базе ПЭВМ, выполняют также функции АРМ должностных лиц органов

управления, то имеются ограничения на вычислительную мощность одного

анализатора. Конкретные значения вычислительных ресурсов зависят от

вычислительной мощности ПЭВМ, на которой установлен такой комплекс. Суть

распределения вычислительных мощностей СЗ состоит в том, что при превышении

трафиком определенного порогового значения, а также при наличии в ЛВС

нескольких сегментов, как показано в разделе 1 и на рис. 2.15, к выполнению

задачи ОКА необходимо подключить еще один или несколько АРМ с установленным на

них соответствующим программным обеспечением. За каждым таким анализатором

закрепляется группа аппаратных адресов, адресуемые к которым пакеты он

анализирует.

Предложенная на рис. 2.15 топология АС построена с учетом контроля всех

информационных потоков, показанных на рис. 2.2, а с учетом необходимости

вынесения в отдельный сегмент серверов, доступных из ИВС ОП, множество

возможных информационных потоков примет вид, показанный на рис. 2.16.

Рис. 2.15. Контроль всех информационных потоков

Рис. 2.16. Множество возможных информационных потоков распределенной АС,

состоящей из двух АП и зоны общих серверов

Структуризация модели может подразумевать наличие связей между

анализаторами, составляющими в своей совокупности СЗ. Эти связи имеют решающее

значение для организации совместной работы анализаторов и организуются по

одному из протоколов прикладного уровня стека TCP/IP, например, SNMP.

Для каждого предполагаемого ПАК ОКА в каждой точке сети и каждого

варианта нового СЗ или увеличения мощности существующего можно определить

стоимостные зависимости вложений от вычислительной мощности ПАК (т. к. все ПЭВМ

сети будем считать разной конфигурации - худший случай - и их конфигурации

необходимо будет оптимизировать, что и повлечет за собой дополнительные затраты

помимо затрат на СЗ непосредственно). Эта зависимость определяется на основании

технических данных оборудования, процентного соотношения задач, которые

приходится решать на рабочей станции помимо обнаружения компьютерных атак (т.

к. она не является выделенным сервером), а также необходимостью резервирования

таких ПАК.

Составим математическую модель задачи оптимизации выбора вычислительных

мощностей, имеющихся, а также дополнительных АП на абонентском пункте

учреждения.

Пусть

хj - вычислительная мощность j-го комплекса  ;

;

В

- суммарная вычислительная мощность всех N комплексов;, dj - соответственно

наибольшая и наименьшая вычислительная мощность, которую может иметь j-й

комплекс;

Фj

(xj) - итоговые расчетные затраты на j-м комплексе. Известно, что они равны

сумме себестоимости вычислений и произведения капиталовложений на нормативную

эффективность  , причем, как себестоимость cj(xj) вычислений,

производимых за расчетное время (например, за год) на j-м комплексе, так и

капиталовложения Kj(xj) в организацию, увеличение производительности или

реконструкцию комплекса зависят от предполагаемой вычислительной мощности хj

этого комплекса.

, причем, как себестоимость cj(xj) вычислений,

производимых за расчетное время (например, за год) на j-м комплексе, так и

капиталовложения Kj(xj) в организацию, увеличение производительности или

реконструкцию комплекса зависят от предполагаемой вычислительной мощности хj

этого комплекса.

Задача

состоит в том, чтобы найти план развития комплексов x1, x2,…, xN,

обеспечивающий минимум общих затрат Ф1(х1) + Ф2(х2) + … + ФN(xN) при условиях:

х1 + х2 + … + хN = B,

.

.

Условимся

вместо оптимальных вычислительных мощностей x1, x2, … , xN, искать оптимальные

приросты мощностей Х1, Х2, … , ХN, по сравнению с наименьшими возможными

мощностями комплексов

,

,  ;

;

и

обозначим  ;

;

;

;  ;

;

где

означает расчетные итоговые затраты на j-м комплексе

на создание дополнительной вычислительной мощности Хj, считая от минимальной

мощности dj, а b - суммарный прирост мощностей на всех N комплексах. Получаем

следующую задачу математического программирования:

означает расчетные итоговые затраты на j-м комплексе

на создание дополнительной вычислительной мощности Хj, считая от минимальной

мощности dj, а b - суммарный прирост мощностей на всех N комплексах. Получаем

следующую задачу математического программирования:

найти

вектор (Х1, Х2, … , ХN), минимизирующий функцию  при

условиях

при

условиях  ,

,  ,

,

Для решения задачи воспользуемся методом динамического программирования,

т. к. он наиболее подходит для исследования многошаговых процедур [147].

Аналитическое решение систем, состоящих из большого числа даже простых

уравнений (например, линейных уравнений), является весьма сложным. Численное

решение обычно наталкивается на целый ряд трудностей - как технических, так и

принципиальных. Следовательно, когда число переменных велико, определение

максимума некоторой заданной функции отнюдь не является шаблонным.

Классический анализ не достаточен для наших целей также вследствие того

факта, что весьма часто решение является граничной точкой области изменения

переменных. Это обстоятельство отражает тот факт, что многие процессы решения

включают определенные характеристики типа «все или ничего». Тогда очень часто

мы приходим к определению максимума функции посредством комбинирования

аналитических методов и методов «поиска и охоты».

Задача заключается в распределении затрат на каждом этапе так, чтобы

максимизировать общую отдачу за конечное число этапов. При решении N-шаговых

задач задается параметр (или несколько параметров) состояния системы. На каждом

шаге выбирается одно или несколько значений управляющих переменных, оптимальные

значения которых зависят от параметра состояния.

Введем

параметр состояния и функцию состояния. Обозначим через  минимальные затраты на создание дополнительной

мощности

минимальные затраты на создание дополнительной

мощности  только на первых k комплексах, т. е.

только на первых k комплексах, т. е.  , где минимум берется по переменным X1, X2, … , Xk,

удовлетворяющим условиям

, где минимум берется по переменным X1, X2, … , Xk,

удовлетворяющим условиям

,

,  ,

,  . (2.19)

. (2.19)

Если

на k-ом комплексе предполагается создать дополнительную мощность Xk , то на

предыдущих (k-1) комплексах прирост мощности должен быть равен  . Как бы ни было выбрано значение Xk и какие бы

затраты

. Как бы ни было выбрано значение Xk и какие бы

затраты  вследствие этого не возникли на k-ом комплексе,

необходимо использовать предыдущие (k-1) комплексы так, чтобы затраты на

прирост мощности

вследствие этого не возникли на k-ом комплексе,

необходимо использовать предыдущие (k-1) комплексы так, чтобы затраты на

прирост мощности  на них были наименьшими возможными, т. е. чтобы они

были равны

на них были наименьшими возможными, т. е. чтобы они

были равны  . Тогда затраты на первых k комплексах на создание

дополнительной мощности

. Тогда затраты на первых k комплексах на создание

дополнительной мощности  будут равны сумме

будут равны сумме  +

+ , а минимальные затраты на первых k комплексах

получим, если выберем значение Xk между нулем и меньшим из значений

, а минимальные затраты на первых k комплексах

получим, если выберем значение Xk между нулем и меньшим из значений  и mk так, чтобы эта сумма приняла наименее возможное

значение. Это приводит к рекуррентному соотношению

и mk так, чтобы эта сумма приняла наименее возможное

значение. Это приводит к рекуррентному соотношению

(2.20)

(2.20)

где

Xk принимает значения  при k =2, 3, …, N. Если k=1, то

при k =2, 3, …, N. Если k=1, то  .

.

Теперь

можно найти оптимальное решение - оптимальные приросты вычислительных мощностей

и сами мощности комплексов. Здесь на k-ом шаге ищется минимум по Xk при

фиксированном  , причем параметр

, причем параметр  может

принимать значения

может

принимать значения

.

.

Пример

численного расчета

Имеется программно-аппаратный комплекс обнаружения компьютерных атак,

вычислительная мощность которого вследствие роста трафика составляет 20% от

необходимой. Увеличение мощности до 100% может быть достигнуто как за счет

реконструкции действующего комплекса, так и за счет введения трех новых

(возложения функций обнаружения атак на три имеющихся в сети рабочих станции с

сохранением их основной функции в сети).

Укажем границы вычислительных мощностей. Здесь и далее метрика

вычислительной мощности комплекса будет выражаться в процентах от

вычислительной мощности рабочей станции:

,

,

где

действующим является второй комплекс. В табл. 2.6 приведены затраты, связанные

с организацией и реконструкцией комплексов (в простейшем случае - увеличение

оперативной памяти), как функции их вычислительных мощностей.

Таблица

2.6

|

х

|

0 %

|

10 %

|

20 %

|

30 %

|

40 %

|

50 %

|

60 %

|

70 %

|

80 %

|

90 %

|

100 %

|

|

Ф1(Х1)

|

0

|

10

|

15

|

|

|

|

|

|

|

|

|

|

Ф2(Х2)

|

0

|

0

|

15

|

20

|

25

|

30

|

35

|

|

|

|

|

|

Ф3(Х3)

|

0

|

20

|

25

|

30

|

35

|

40

|

|

|

|

|

|

|

Ф4(Х4)

|

0

|

5

|

10

|

15

|

|

|

|

|

|

|

|

Затраты на прирост вычислительных мощностей комплексов приведены в табл.

2.7. Здесь учтено, что суммарный прирост вычислительных мощностей по всем

комплексам равен 80%. Первая, третья и четвертая строки табл. 2.6 и 2.7

совпадают, а вторая строка табл. 2.7 получается из второй строки табл. 2.6

Таблица

2.7

|

Прирост вычислительных

мощностей, %

|

|

х

|

0

|

10

|

20

|

30

|

40

|

50

|

60

|

70

|

80

|

|

φ1(Х1)

|

0

|

10

|

15

|

|

|

|

|

|

|

|

φ2(Х2)

|

0

|

5

|

10

|

15

|

20

|

|

|

|

|

|

φ3(Х3)

|

0

|

20

|

25

|

30

|

35

|

40

|

|

|

|

|

φ4(Х4)

|

0

|

5

|

10

|

15

|

|

|

|

|

|

Переходим

к вычислению значений функции  . Учтем,

что она определена только для

. Учтем,

что она определена только для  . Таблица

значений

. Таблица

значений  и

и  не

приводится, так как она по существу содержится в табл. 2.7. Далее вычисляем

значения

не

приводится, так как она по существу содержится в табл. 2.7. Далее вычисляем

значения  и

и  . Для

этого составляем табл. 2.8. Числа

. Для

этого составляем табл. 2.8. Числа  для

фиксированного

для

фиксированного  расположены на прямой, параллельной диагонали, идущей

слева снизу вверх направо, и наименьшее среди них есть

расположены на прямой, параллельной диагонали, идущей

слева снизу вверх направо, и наименьшее среди них есть  . Учитываем, что параметр

. Учитываем, что параметр  на этом этапе может изменяться лишь от 0 до 60, так

как суммарный прирост мощностей на первых двух комплексах не может быть более

60. Значения

на этом этапе может изменяться лишь от 0 до 60, так

как суммарный прирост мощностей на первых двух комплексах не может быть более

60. Значения  и

и  приведены

в табл. 2.9.

приведены

в табл. 2.9.

Таблица

2.8

|

-X2X201020304050607080 -X2X201020304050607080

|

|

|

|

|

|

|

|

|

|

|

|

j2(X2)

|

0

|

5

|

10

|

15

|

20

|

|

|

|

|

|

F1(x-X2)

|

|

|

|

|

|

|

|

|

|

|

0

|

0

|

0

|

5

|

10

|

15

|

20

|

|

|

|

|

|

10

|

10

|

10

|

15

|

20

|

25

|

30

|

|

|

|

|

|

20

|

15

|

15

|

20

|

25

|

30

|

35

|

|

|

|

|

|

30

|

|

|

|

|

|

|

|

|

|

|

|

…

|

|

|

|

|

|

|

|

|

|

|

|

80

|

|

|

|

|

|

|

|

|

|

|

Таблица 2.9

|

01020304050607080 01020304050607080

|

|

|

|

|

|

|

|

|

|

|

051015203035 051015203035

|

|

|

|

|

|

|

|

|

|

|

0102030403040 0102030403040

|

|

|

|

|

|

|

|

|

|

Далее

составляем таблицу 2.10 значений  . При

этом учитываем, что функция

. При

этом учитываем, что функция  определена

только при значениях аргумента от 0 до 60. Значения

определена

только при значениях аргумента от 0 до 60. Значения  и

и  приведены

в таблице 2.11.

приведены

в таблице 2.11.

Наконец,

составляем табл. 2.12, чтобы определить  для

единственного значения аргумента

для

единственного значения аргумента  =80.

Получаем

=80.

Получаем  , притом

, притом  .

Руководствуясь известными правилами , из табл. 6 находим

.

Руководствуясь известными правилами , из табл. 6 находим

,

,

а

по табл. 4 определяем  ,

,

после

чего получаем  .

.

Таблица

2.10

|

-X3X301020304050607080 -X3X301020304050607080

|

|

|

|

|

|

|

|

|

|

|

|

j3(X3)

|

0

|

20

|

25

|

30

|

35

|

40

|

|

|

|

|

F2(x-X3)

|

|

|

|

|

|

|

|

|

|

|

0

|

0

|

0

|

20

|

25

|

30

|

35

|

40

|

|

|

|

|

10

|

5

|

5

|

25

|

30

|

35

|

40

|

45

|

|

|

|

|

20

|

10

|

10

|

30

|

35

|

40

|

45

|

50

|

|

|

|

|

30

|

15

|

15

|

35

|

40

|

45

|

50

|

55

|

|

|

|

|

40

|

20

|

20

|

40

|

45

|

50

|

55

|

|

|

|

|

|

50

|

30

|

30

|

50

|

55

|

60

|

|

|

|

|

|

|

60

|

35

|

35

|

55

|

60

|

|

|

|

|

|

|

несанкционированный воздействие информационный защита

Таблица 2.11

|

01020304050607080 01020304050607080

|

|

|

|

|

|

|

|

|

|

|

0510152030355055 0510152030355055

|

|

|

|

|

|

|

|

|

|

|

000001003040 000001003040

|

|

|

|

|

|

|

|

|

|

Таблица 2.12

|

-X4X401020304050607080 -X4X401020304050607080

|

|

|

|

|

|

|

|

|

|

|

|

j4(X4)

|

0

|

5

|

10

|

15

|

|

|

|

|

|

|

F3(x-X4)

|

|

|

|

|

|

|

|

|

|

|

0

|

0

|

|

|

|

|

|

|

|

|

|

|

10

|

5

|

|

|

|

|

|

|

|

|

|

|

20

|

10

|

|

|

|

|

|

|

|

|

|

|

30

|

15

|

|

|

|

|

|

|

|

|

|

|

40

|

20

|

|

|

|

|

|

|

|

|

|

|

50

|

30

|

|

|

|

45

|

|

|

|

|

|

|

60

|

35

|

|

|

45

|

|

|

|

|

|

|

|

70

|

50

|

|

55

|

|

|

|

|

|

|

|

|

80

|

55

|

55

|

|

|

|

|

|

|

|

|

Следовательно,

оптимальные приросты вычислительных мощностей  ,

и так как только второй комплекс имел наименьшую вычислительную мощность в 20%,

а остальные комплексы должны организовываться, то отсюда следует, что

минимальные суммарные затраты по четырем комплексам, равные 45 денежным

единицам, будут обеспечены при следующем плане развития и размещения

вычислительных мощностей

,

и так как только второй комплекс имел наименьшую вычислительную мощность в 20%,

а остальные комплексы должны организовываться, то отсюда следует, что

минимальные суммарные затраты по четырем комплексам, равные 45 денежным

единицам, будут обеспечены при следующем плане развития и размещения

вычислительных мощностей  .

.

Итак,

мощность действующего комплекса следует довести до максимальной величины 60%,

третий комплекс не организовывать, а первый и четвертый комплексы организовать

мощностью по 20%.

Выводы по

разделу

. Разработана методика идентификации типа информационного потока

(является ли атакой), необходимая для количественной оценки вероятности

идентификации типа компьютерной атаки. Она позволяет в условиях априорного

описания исходного множества объектов на языке априорного словаря признаков

определить оптимальный алфавит классов и оптимальный рабочий словарь признаков,

которые при наилучшем решающем правиле обеспечивают наиболее эффективное

использование решений, принимаемых по результатам распознавания неизвестных

объектов. Кроме того, методика может оказать существенную помощь в оценке

существующей системы защиты с целью ее доработки.

2. Разработана методика распределения вычислительных ресурсов

программно-аппаратных комплексов защиты автоматизированных систем от

несанкционированных воздействий при организации противодействия удаленному

несанкционированному доступу, позволяющая оптимально распределить ресурсы

системы защиты.

3.

Разработка макета программного комплекса защиты автоматизированных систем от

несанкционированных воздействий

.1 Разработка

алгоритмов функционирования программного комплекса защиты автоматизированных

систем от несанкционированных воздействий

Деструктивные возможности удаленных атак и вредоносных программ связаны с

тем, что большинство из них напрямую нацелены на слабые места средств защиты,

уязвимости операционных систем и системных приложений [5], составляющих

материальную основу узлов АС. Высокая пропускная способность современных СПД

значительно расширяет деструктивные возможности удаленных атак, что создает

условия для пропуска несанкционированных воздействий и, как следствие, для

деструктивных воздействий на АС [6], что, в свою очередь, приводит к снижению

их устойчивости.

Для выполнения целевых функций АС и работы системы защиты затрачиваются

вычислительные ресурсы, а появление несанкционированных воздействий может, в

наихудшем случае, вызвать наряду со снижением пропускной способности СПД и

нехватку вычислительных ресурсов. Это связано с необходимостью реагирования на

появление несанкционированных информационных потоков, с ограниченной

вычислительной мощностью системы защиты и ограниченной длиной очереди запросов

на обслуживание. Из этого следует вывод о низкой устойчивости АС при

возникновении несанкционированных воздействий, признаком которых является

появление несанкционированных ИП.

Гарантированно решить задачу своевременного предоставления вычислительных

ресурсов можно за счет временного блокирования некоторых целевых функций АС.

Целевыми функциями АС являются обработка запросов на обслуживание от

санкционированных абонентов и выполнение расчетных задач. Существующие

технические решения не позволяют достичь указанных целей в автоматическом

режиме и требуют вмешательства обслуживающего персонала.

Такая коррекция структуры и параметров объекта полностью соответствует

представлениям о принципах управления АС как сложной развивающейся системой

[22].

Поиск эффективных технических решений повышения устойчивости

функционирования АС в условиях несанкционированных воздействий может быть

осуществлен, как показано на рис. 2.19, путем повышения эффективности

функционирования системы защиты, которого можно достичь за счет повышения

достоверности обнаружения (распознавания) несанкционированных воздействий путем

расширения признакового пространства системы защиты и за счет управления

вычислительными ресурсами АС, которое осуществляется путем коррекции параметров

системы защиты и структуры АС [28]. Значение показателей эффективности системы

защиты выбирают в зависимости от требуемой достоверности и своевременности

обнаружения несанкционированных соединений и с учетом пропускной способности

СПД, а также в зависимости от подверженности изменениям отношений объектов и

субъектов доступа защищаемой АС. Критерием необходимости принятия решения на

управление вычислительными ресурсами является значение отношения количества

зарегистрированных несанкционированных ИП к общему количеству временно

заблокированных и неактуальных ИП.

Блок-схема алгоритма системы защиты АС, повышающего ее устойчивость в

условиях несанкционированных воздействий, представлена на рис. 3.4. В

блок-схеме приняты следующие обозначения:оп - Первоначальный уровень

коэффициента актуальности всех опорных идентификаторов;пр - идентификатор

принятого пакета сообщений;оп - опорный идентификатор санкционированного ИП;