Создание программного продукта, реализующего избирательный метод управления доступа к данным

Введение

Современное общество все в большей степени

становится информационно-обусловленным, успех любого вида деятельности все

сильней зависит от обладания определенными сведениями и от отсутствия их у

конкурентов. И чем сильней проявляется указанный эффект, тем больше

потенциальные убытки от злоупотреблений в информационной сфере, и тем больше

потребность в защите информации.

В связи с широким использованием

информационно-вычислительных сетей проявляется повышенный интерес к проблеме

информационной безопасности. Потеря или утечка информации могут повлечь за

собой огромный ущерб для предприятия. Одной из основных причин утечки или

потери информации становятся действия работников компании - простых

пользователей. Чаще всего проблемы связаны с запуском запрещенного программного

обеспечения, изменением настроек системы, а также подключение носителей

информации, на которых находятся вирусные программы.

Проблема потери информации и сбоев стоит очень

остро, особенно в крупных организациях. Неопытные пользователи очень часто

некорректными действиями нарушают работу системы. Наибольшую опасность

представляют вирусы и троянские программы, проносимые пользователем через все

уровни защиты от внешних угроз. Политика безопасности Windows частично решает

проблему, но детальная настройка каждого компьютера отнимает огромное

количество времени.

Задача определения эффективности средств защиты

зачастую более трудоемкая, чем их разработка, требует наличия специальных

знаний и, как правило, более высокой квалификации, чем задача разработки. Это

обстоятельства приводят к тому, что на рынке появляется множество средств

защиты информации, про которые никто не может сказать ничего определенного.

Данная квалификационная работа направлена на

изучение теоретического материала по информационной безопасности и реализации

программного продукта, удовлетворяющего требованиям заказчика.

Цель работы: изучение теоретических основ

методов защиты информации и создание программного продукта, реализующего

избирательный метод управления доступа к данным.

Задачи исследования:

изучение научно-технической литературы по

методам защиты информации;

проанализировать различные средства по защите

информации;

создание и поддержка интерфейса, обеспечивающего

для пользователя ограничение доступа к неразрешенному программному обеспечению,

функциям системы и к самой программе

произвести расчет экономических затрат на

создание и эксплуатацию программного продукта;

удовлетворение современным требованиям по

быстродействию, эргономичности.

В работе:

дается полное описание работы с методами защиты

информации;

приведено множество иллюстраций, помогающих

понять работу программы;

приведен экономический расчет разработанной

программы;

К дипломной работе прилагается демонстрационная

программа, выполненная на Delphi 7.0.

1.

ТЕОРЕТИЧЕСКИЕ ОСНОВЫ РАЗРАБОТКИ ИНФОРМАЦИОННЫХ

СИСТЕМ

.1 Система обеспечения

информационной безопасности

Целью реализации информационной безопасности

какого-либо объекта является построение Системы обеспечения информационной

безопасности данного объекта (СОИБ).

Для построения и эффективной эксплуатации СОИБ

необходимо:

выявить требования защиты информации,

специфические для данного объекта защиты;

учесть требования национального и международного

Законодательства;

использовать наработанные практики (стандарты,

методологии) построения подобных СОИБ;

определить подразделения, ответственные за

реализацию и поддержку СОИБ;

распределить между подразделениями области

ответственности в осуществлении требований СОИБ;

на базе управления рисками информационной

безопасности определить общие положения, технические и организационные

требования, составляющие Политику информационной безопасности объекта защиты;

реализовать требования Политики информационной

безопасности, внедрив соответствующие программно-технические способы и средства

защиты информации;

реализовать Систему менеджмента (управления)

информационной безопасности (СМИБ);

используя СМИБ организовать регулярный контроль

эффективности СОИБ и при необходимости пересмотр и корректировку СОИБ и СМИБ.

Как видно из последнего этапа работ, процесс

реализации СОИБ непрерывный и циклично (после каждого пересмотра) возвращается

к первому этапу, повторяя последовательно все остальные. Так СОИБ

корректируется для эффективного выполнения своих задач защиты информации и

соответствия новым требованиям постоянно обновляющейся информационной системы.

1.2 Организационно-технические и

режимные меры и методы защиты информации

Под защитой информации понимается совокупность

мероприятий, методов и средств, обеспечивающих решение следующих основных

задач:

проверка целостности информации;

исключение несанкционированного доступа к

ресурсам ПЭВМ и хранящимся в ней программам и данным (с целью сохранения трех

основных свойств защищаемой информации: целостности, конфиденциальности,

готовности);

исключение несанкционированного использования

хранящихся в ПЭВМ программ (то есть защита программ от копирования).

Возможные каналы утечки информации, позволяющие

нарушителю получить доступ к обрабатываемой или хранящейся в ПЭВМ информации,

принято классифицировать на три группы, в зависимости от типа средства,

являющегося основным при получении информации. Различают 3 типа средств:

человек, аппаратура, программа [2, с. 138].

С первой группой, в которой основным средством

является человек, связаны следующие основные возможные утечки:

чтение информации с экрана посторонним лицом;

расшифровка программой зашифрованной информации;

хищение носителей информации (магнитных дисков,

дискет, лент и так далее).

Ко второй группе каналов, в которых основным

средством является аппаратура, относятся следующие возможные каналы утечки:

подключение к ПЭВМ специально разработанных

аппаратных средств, обеспечивающих доступ к информации;

использование специальных технических средств

для перехвата электромагнитных излучений технических средств ПЭВМ.

несанкционированный доступ программы к

информации;

расшифровка программой зашифрованной информации;

копирование программой информации с носителей.

Для описания технологии защиты информации

конкретной èíôîðìàöèîííîé

ñèñòåìû

<#"577965.files/image001.gif">

Рис. 1.1 - Формат UDP-дейтограмм

Длина сообщения равна числу байт в

UDP-дейтограмме, включая заголовок. Поле UDP контрольная сумма содержит код,

полученный в результате контрольного суммирования UDP-заголовка и поля данные.

Не трудно видеть, что этот протокол использует заголовок минимального размера

(8 байт). Таблица номеров UDP-портов приведена ниже (1.7.1). Номера портов от 0

до 255 стандартизованы и использовать их в прикладных задачах не рекомендуется.

Но и в интервале 255-1023 многие номера портов заняты, поэтому прежде чем

использовать какой-то порт в своей программе, следует заглянуть в RFC-1700. Во

второй колонке содержится стандартное имя, принятое в Internet, а в третей -

записаны имена, принятые в UNIX.

Таблица 1.7.1 Номера UDP-портов (более полный

перечень в RFC-1700; Если какой-то номер порта в перечне отсутствует, это не

означает, что он не зарезервирован и его можно использовать.

Схема вычисления контрольных сумм

Модуль IP передает поступающий IP-пакет модулю

UDP, если в заголовке этого пакета указан код протокола UDP. Когда модуль UDP

получает дейтограмму от модуля IP, он проверяет контрольную сумму, содержащуюся

в ее заголовке. Если контрольная сумма равна нулю, это означает, что

отправитель ее не подсчитал. ICMP, IGMP, UDP и TCP протоколы имеют один и тот

же алгоритм вычисления контрольной суммы (RFC-1071). Но вычисление контрольной

суммы для UDP имеет некоторые особенности. Во-первых, длина UDP-дейтограммы

может содержать нечетное число байт, в этом случае к ней добавляется нулевой

байт, который служит лишь для унификации алгоритма и никуда не пересылается.

Во-вторых, при расчете контрольной суммы для UDP и TCP добавляются 12-байтные

псевдо-заголовки, содержащие IP-адреса отправителя и получателя, код протокола

и длину дейтограммы (см. рис. 1.2). Как и в случае IP-дейтограммы, если

вычисленная контрольная сумма равна нулю, в соответствующее поле будет записан

код 65535.

Рис. 1.2 - Псевдозаголовок, используемый при

расчете контрольной суммы

Если контрольная сумма правильная (или равна 0),

то проверяется порт назначения, указанный в заголовке дейтограммы. Если

прикладной процесс подключен к этому порту, то прикладное сообщение,

содержащиеся в дейтограмме, становится в очередь к прикладному процессу для

прочтения. В остальных случаях дейтограмма отбрасывается. Если дейтограммы

поступают быстрее, чем их успевает обрабатывать прикладной процесс, то при

переполнении очереди сообщений поступающие дейтограммы отбрасываются модулем

UDP. Следует учитывать, что во многих посылках контрольное суммирование не

охватывает адреса отправителя и места назначения. При некоторых схемах

маршрутизации это приводит к зацикливанию пакетов в случае повреждения его

адресной части (адресат не признает его "своим").

Так как максимальная длина IP-дейтограммы равна

65535 байтам, максимальная протяженность информационного поля UDP-дейтограммы

составляет 65507 байт. На практике большинство систем работает с

UDP-дейтограммами с длиной 8192 байта или менее. Детальное описание форматов,

полей пакетов и пр. читатель может найти в RFC-768.

1.7 Интерфейс прикладного

программирования

Интерфейс прикладного программирования - набор

готовых констант, структур и функций, используемых при программировании

пользовательских приложений и обеспечивающих правильное взаимодействие между

пользовательским приложением и операционной системой(Attachment Programming

Interface) определяет функциональность, которую предоставляет программа

(модуль, библиотека), при этом API позволяет абстрагироваться от того, как

именно эта функциональность реализована.

Если программу (модуль, библиотеку)

рассматривать как чёрный ящик, то API - это множество «ручек», которые доступны

пользователю данного ящика, которые он может вертеть и дёргать.

Программные компоненты взаимодействуют друг с

другом посредством API. При этом обычно компоненты образуют иерархию -

высокоуровневые компоненты используют API низкоуровневых компонентов, а те, в

свою очередь, используют API ещё более низкоуровневых компонентов.

По такому принципу построены протоколы передачи

данных <#"577965.files/image003.jpg">

Рис. 2.1 - Основное окно

После ввода пароля появится главное окно

программы. Основное окно состоит из нескольких блоков:

информационный блок - имя, ip-адрес.

контроль запрета программ - включение\отключение.

запуск flash-накопителей - включение\отключение

запуска.

дополнительный блок - контроль над

второстепенными настройками системы.

При обращении к пункту меню «Настройка»à

«список запрещенных программ» откроется окно управления списком запрещенных

программ. В этом окне происходит редактирование списка.

Рис. 2.3 - Окно управления

списком

При обращении к пункту меню «Лог операций»

откроется окно операций, которые были произведены с помощью клиента или

сервера.

Рис. 2.4 - Окно Лог операций

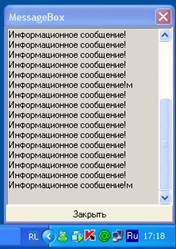

При получении сообщения от администратора

откроется окно MessageBox. В окне будет написано дата сообщения и текст сообщения

Рис. 2.5 - Окно MessageBox

Руководство администратора

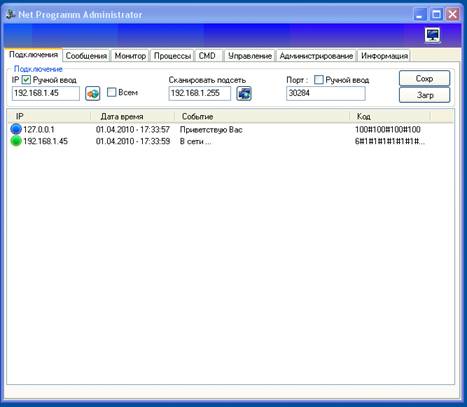

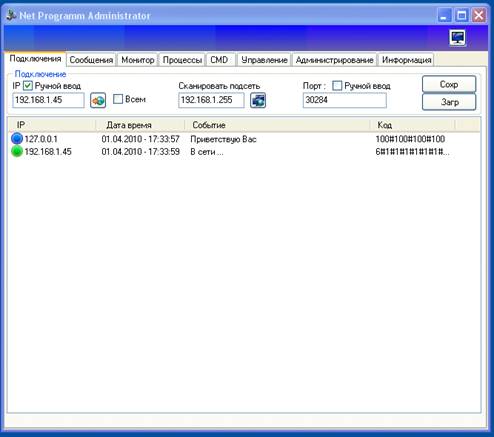

Для запуска программы пользователю необходимо

запустить файл NetProgrammAdministrator.exe, после чего в трее появится иконка

программы. При двойном щелчке по иконке, появится основное окно.

Рис. 2.6 - Основное окно

Основное окно состоит из нескольких блоков:

Подключение - ip-адрес, Подсеть, порт.

Список компьютеров которые в сети.

Сохранение\Загрузка - сохраняет список копьютеров.

Рис. 2.7 - Основное окно

При обращении к пункту меню «Сообщения»

откроется окно управления сообщениями. В этом окне происходит отправка

сообщений клиенту.

Окно состоит из нескольких блоков:

Сообщение - отправка сообщений "Ошибка,

Предупреждение, Информация, Опастность" пользователю, который выбран в

пункте «Подключения».

Сообщение в MessageBox - Отправляет сообщение в

MessageBox.

Рис. 2.8 - Окно управления

сообщениями

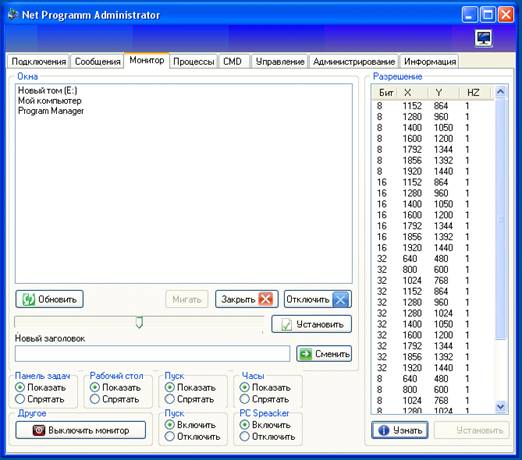

При обращении к пункту меню «Монитор» откроется

окно управления монитором. В этом окне происходит настройка разрешения монитор,

работа с окнами и работа с рабочим столом клиента.

Окно состоит из нескольких блоков:

Окна - Содержит имя окон, которые открыты на

клиенте.

Разрешение - В этом блоке можно устанавливать

разрешение на клиенте.

Рис. 2.9 - Окно управления

монитором

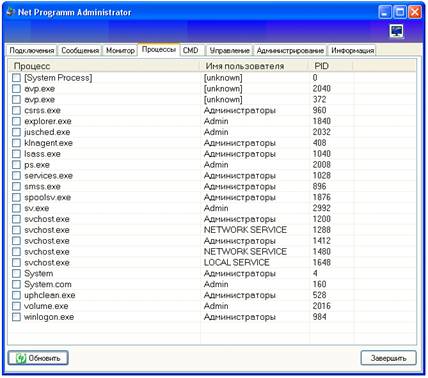

При обращении к пункту меню «Процессы» откроется

окно управления процессами. В этом окне можно узнать какие процессы запущенны и

завершить процесс на компьютере клиента.

окно состоит из:

Списка процессов - Имя процесса, Имени

пользователя под которым он запущен и PID уникального номера.

Кнопок обновить и завершить.

Рис. 2.10 - Окно управления

процессами

При обращении к пункту меню «CMD» откроется окно

командной строки. В этом окне можно:

Создание на удалённом компьютере в указанном

месте *.BAT (*.txt, *.ini) файла, с введённым содержимым.

Редактирование уже созданного файла.

Запуск *.BAT (*.txt, *.ini) файлов в скрытом от

пользователя режиме.

Запуск любого файла на удалёном компьютере на

исполнение.

Запуск файлов в скрытом от пользователя режиме.

Запуск с использованием дополнительных

параметров запуска.

Рис. 2.11 - Окно управления

сообщениями

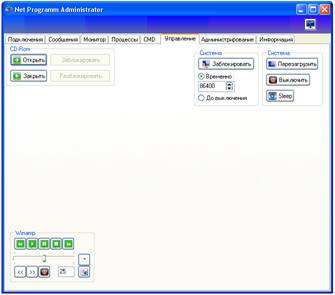

При обращении к пункту меню «Управление»

откроется окно управления компьютером. В этом окне можно открывать и закрывать

CD-Rom, работать с програмой Winamp, работать с системой “Заблокировать,

Перезагрузить, Выключить, Спящий режим”на компьютере клиента.

Рис. 2.12 - Окно управления

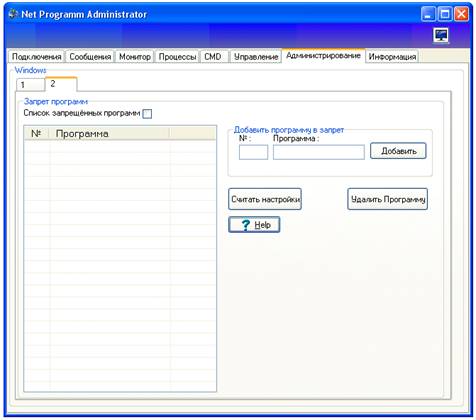

При обращении к пункту меню

«Администратирование» откроется окно запрета программ. В этом окне можно

запрещать запуск программ на компьютере клиента.

Окно состоит из нескольких блоков:

Списка запрещенных програм - Номер программы,

имя программы.

Из блока добавления программ и удаления

программ.

Рис. 2.13 - Окно

администратирования

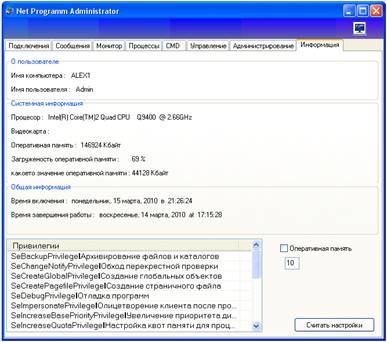

При обращении к пункту меню «Информация»

откроется окно информации о компьютере. В этом разделе можно узнать имя

компьютера, имя пользователя, системную информацию, информацию о времени

включения и выключения компьютера и привилегий пользователя на компьютере

клиента.

Рис. 2.14 - Окно

администратирования

При обращении к пункту «Удалённый контроль»

откроется окно слежения и управления удаленным компьютером. В этом разделе

можно управлять мышкой и видеть изображение монитора на компьютере клиента.

Рис. 2.15 - Окно удалённый

контроль

2.6 Руководство программиста

Программный продукт выполнен в среде

программирования Delphi 7.0, и содержит 5 модулей и 5 экранных форм. 1 (главное

меню программы) - главная форма, настройка всех параметров и запретов системы,

вызов других окон программы.2 (Список разрешенного софта) - Список всех

программ, разрешенных для запуска, редактирование списка.3 (Серверная часть) -

удаленное управление настройками клиента, список клиентов4 (Клиентская часть) -

управление подключением к серверу.5 (Окно авторизации) - ввод имени и пароля

администратора.

Программа написана на языке программирования

Object Pascal в IDE Delphi 7.0.

Разработанный программный продукт предоставляет

возможность контроля над действиями пользователя путем ограничения доступа к

определенным возможностям системы, не давая тем самым намеренно или неосознанно

нарушить корректную работу системы и потерять важную информацию. Программа

работает в фоновом режиме и не требует вмешательства пользователя. Изменение

настроек в программе также недоступно обычному пользователю.

В программе использованы:

работа с реестром;

работа с api функциями системы;

работа с разрешениями для пользователей;

клиент-серверная часть реализована с помощью

сокетов.

В данной главе обосновывается выбор языка

программирования, а также анализ технического задания, даются рекомендации по

использованию данной программы.

3. Расчет

экономических затрат на разработку программного продукта

.1 Определение затрат на программный

продукт

Таблица 3.1 - Затраты на расходные материалы

|

№

п/п

|

Наименование

материала

|

Расход,

шт.

|

Цена,

руб./шт.

|

Сумма,

руб.

|

|

1

|

Пакет

Borland Delphi7

|

1

|

3500

|

3500

|

|

2

|

Диски

|

1

|

10

|

10

|

|

3

|

Канцтовары

|

-

|

-

|

700

|

|

Итого

|

4210

|

Таблица 3.2 - Основная заработная плата

разработчиков ПП

|

№

п/п

|

Наименование

этапа

|

Исполнители

|

Трудоёмкость,

чел. дн.1

|

Трудоёмкость,

чел. мес.2

|

Оклад,

руб.

|

Затраты

по з/п, руб.

|

|

1

|

Подготовительный

|

Программист

|

15

|

0.756

|

9000

|

6804

|

|

2

|

Техническое

задание

|

Программист

|

10

|

0.645

|

9000

|

5805

|

|

3

|

Технический

отчёт

|

Программист

|

15

|

0.562

|

9000

|

5058

|

|

Итого

|

|

|

|

17667

|

Дополнительная заработная плата разработчиков ПП

составляет 20 % от основной заработной платы:

.2 ´ 17667 = 3533,4

руб. (1)

Фонд заработной платы представляет собой сумму

основной и дополнительной заработной платы:

17667+3533,4=21200,4 руб.(2)

Отчисления на социальные нужды составляют 26 %

от фонда оплаты труда:

.26 ´ 21200,4»5512,1

руб.(3)

Прочие расходы включают расходы на машинное

время (порядка 3-ёх месяцев на разработку, отладку и тестирование ПП: 700 часов

стоимостью 12 руб./час):

´ 12 = 8400 руб.(4)

Таблица 3.3 - Калькуляция темы

|

№

п/п

|

Наименование

статей расходов

|

Затраты,

руб.

|

|

1

|

4210

|

|

2

|

Основная

заработная плата разработчиков

|

17667

|

|

3

|

Дополнительная

заработная плата разработчиков

|

3533,4

|

|

4

|

Отчисления

на социальное страхование

|

5512,1

|

|

6

|

Прочие

расходы

|

8400.00

|

|

Итого

затрат

|

Зк

= 39322,5

|

3.2 Оценка экономической

эффективности применения ПП

В нашей ситуации ПП заменяет ручной труд,

следовательно, набор полезных результатов в принципе не меняется. В качестве

оценки результатов применения ПП в год берётся разница (экономия) издержек,

возникающая в результате использования ПП, т. е. Pt = Эу.

Экономия от замены ручной обработки информации

на автоматизированную образуется в результате снижения затрат на обработку информации

и определяется по формуле, руб.:

Эу = Зр - За,

где Зр - затраты на ручную обработку информации,

руб.;

За - затраты на автоматизированную обработку

информации, руб.

Затраты на ручную обработку информации

определяются по формуле:

Зр = Ои ´ Ц ´

Гд / Нв,

где Ои - объём информации, обрабатываемой

вручную, Мбайт;

Ц - стоимость одного часа работы, руб./час;

Гд - коэффициент, учитывающий дополнительные

затраты времени на логические операции при ручной обработке информации;

Нв - норма выработки, Мбайт/час.

В данном случае: Ои = 25 Мбайт (общий размер

обрабатываемых данных, вводимых для регистрации за год с последующим подсчетом

статистики),

Ц = 8000/ 176 » 45,5

руб./час,

Гд = 2.5 (установлен экспериментально), Нв =

0.004 Мбайт/час. Следовательно, затраты на ручную обработку информации будут

равны:

Зр = 25 ´ 45.5 ´

2.5 / 0.004 = 710937,5 руб.(5)

Затраты на автоматизированную обработку

информации рассчитываются по следующей формуле:

За = ta ´ Цм + tо ´

(Цм + Цо),

где ta - время автоматической обработки, ч.;

Цм - стоимость одного часа машинного времени,

руб./час;о - время работы оператора, ч.;

Цо - стоимость одного часа работы оператора,

руб./час.

Для данного ПП: ta = 18 ч., Цм = 30 руб., tо =

83.3 ч., Цо = 7500 / 176 » 42,6 руб. (Для ввода данных

оператором в систему понадобится: (2000 случаев)*(10мин. регистрации 1 случая)

= 20 000 мин. = 333.3 часа; Для автоматической обработки введенных данных, если

получать по 10 справок в день (время получения одной справки 2 мин.) 10 х 250

раб дней = 2500 х2 мин = 5000 = 83,3 часа в год)

Следовательно, затраты на автоматизированную

обработку информации будут равны:

За = 83,3 ´ 30 + 333,3 ´

(30 + 42.6) = 26697,58 руб.(6)

Таким образом, годовая экономия от внедрения ПП

равна:

Эу = 71093.75 - 26697,58 = 44396,17 руб.(7)

Исходя из вышесказанного, применение данной

разработки позволит, бесспорно, в самые кратчайшие сроки компенсировать затраты

на разработку и эксплуатацию, получить экономический эффект от использования

данного комплекса, выполнить требование законодательства.

В ходе вычислений были получены следующие

результаты:

Затраты на разработку программного продукта:

39322,5 руб.

Годовая экономия от внедрения ПП составляет

44396,17 руб.

Заключение

В результате квалификационной работы была решены

следующие задачи:

изучена научно-техническая литература по

информационной безопасности;

разработан и внедрен программный продукт,

полностью соответствующий поставленным задачам;

программный продукт удовлетворяет требованиям по

быстродействию, эргономичности, безопасности;

произведен расчет экономических затрат на

создание и эксплуатацию программного продукта.

При написании программы было уделено внимание

защите от несанкционированного доступа пользователей к изменению настроек.

Функциональными возможностями данного

программного продукта являются:

создание и поддержка интерфейса, обеспечивающего

для пользователя ограничение доступа к неразрешенному программному обеспечению,

функциям системы и к самой программе;

организация сетевого взаимодействия

прогораммы-клиента с программой-сервером;

отключение USB-носителей информации.

Тестирование системы показало, что данная

разработка полностью соответствует функциональным требованиям и работает без

сбоев.

Стоимость данного продукта составила - 39322,5

рублей.

Таким образом, цель квалификационной работы

достигнута, задачи решены.

Список

литературы

1. Бармен

Скотт. Разработка правил информационной безопасности / Скотт Бармен. - М.:

Компания АйТи, 2002. - 340 с.

2. Галатенко

В.А. Стандарты информационной безопасности / В.А. Галатенко. - М.:

Интернет-университет информационных технологий, 2006. - 264 с.

. Вендров

А.М. Проектирование программного обеспечения экономических информационных

систем / А.М. Вендров. - М.: Финансы и статистика, 2002. - 154 с.

. Грузинов

В.П. Экономика предприятия: учебное пособие / В.П. Грузинов, Грибов В.Д - 2-е

изд. доп. - М., 2001. - 195 с.

. Запечников

С. В. Информационная безопасность открытых систем. В 2 томах. Том 1. Угрозы,

уязвимости, атаки и подходы к защите / С.В. Запечников. - М.: ДМК Пресс, 2006.

- 536с.

. Запечников

С. В., Информационная безопасность открытых систем. В 2 томах. Том 2. Средства

защиты в сетях / С.В. Запечников. - М.: ДМК Пресс, 2008. - 560 с.

. Лепехин

А.Н. Расследование преступлений против информационной безопасности. Теоретико-правовые

и прикладные аспекты / А.Н. Лепехин. - М.: Тесей, 2008. - 176 с.

. Лопатин

В.Н. Информационная безопасность России: Человек, общество, государство Серия:

Безопасность человека и общества / В.Н. Лопатин. - М.: Компания АйТи, 2000. -

428 с.

. Петренко

С.А. Политики информационной безопасности / С.А. Петренко. - М.: Компания АйТи,

2006. - 400 с.

. Петренко

С.А. Управление информационными рисками / С.А. Петренко. - М.: Компания АйТи;

ДМК Пресс, 2004. - 384 с.

. Шаньгин

В.Ф. Защита компьютерной информации. Эффективные методы и средства / В.Ф.

Шаныгин. - М.: ДМК Пресс, 2008. - 544 с.

. Щербаков

А.Ю. Современная компьютерная безопасность. Теоретические основы. Практические

аспекты / А.Ю. Щербаков. - М.: Книжный мир, 2009. - 352 с.

. <http://www.connect.ru/>

- «Мир связи».

. <http://www.mpgu.ru/>

- Московский Педагогический Государственный Университет.

. <http://www.omsknet.ru/>-

лаборатория информационных технологий «БАРС».

. <http://www.omsknet.ru/MyComputer/>

- Газета «Мой компьютер и связь».

. <http://ru.wikipedia.org/>-.

Википе́дия,

свободная энциклопедия

. <http://www.uftuit.uzpak.uz/>

- Интернет-ресурс включает в себя методы шифрования, шифры простой замены.

Приложение

Список принятых сокращений и обозначений

АС - Автоматизированная система

АРМ - Автоматизированное рабочее место

БД - База данных

ОС - Операционная система

ПО - Программное обеспечение

СУБД - Система управления базами данных

ЭВМ - Электронно-вычислительная машина

ПК - Персональный компьютер

ИС - Информационная система

ЖЦ - Жизненный цикл

ООП - Объектно-ориентированное программирование

ВТ - Вычислительная техника