Разработка алгоритмов динамического масштабирования вычислительных систем

СОДЕРЖАНИЕ

ПЕРЕЧЕНЬ

УСЛОВНЫХ ОБОЗНАЧЕНИЙ

Аннотация

ВВЕДЕНИЕ

.

АНАЛИЗ УСЛОВИЙ ФУНКЦИОНИРОВАНИЯ СОВРЕМЕННЫХ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ

1.1 Структура типовой

вычислительной сети. Структурная модель угроз информации в вычислительной сети

.2 Возможности злоумышленников

по вскрытию информации о ВС

.3 Существующие способы и

методы защиты ВС

.4 Направления

совершенствования технических решений, постановка задачи на поиск новых

технических решений

2.

МОДЕЛИРОВАНИЕ МЕХАНИЗМОВ ДИНАМИЧЕСКОГО МАСШТАБИРОВАНИЯ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ

2.1 Модель процесса вскрытия

вычислительной сети и взаимосвязь основных его этапов

.2 Конфликт в информационной

сфере между субъектом и объектом познания

.3 Модель ВС с точки зрения

процессов вскрытия ее злоумышленником

.4 Разработка механизмов

динамического масштабирования ВС и оценка их эффективности

3.

РАЗРАБОТКА ПРЕДЛОЖЕНИЙ ПО ДИНАМИЧЕСКОМУ МАСШТАБИРОВАНИЮ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ

3.1 Алгоритм динамического

масштабирования ВС №1

.2 Алгоритм динамического

масштабирования ВС №2

.3 Алгоритм динамического масштабирования

ВС №3

.4 Механизмы совместного

функционирования алгоритмов динамического масштабирования на уровне ВС

4.

ЭКОНОМИЧЕСКОЕ ОБОСНОВАНИЕ РАЗРАБОТКИ НАУЧНО-ТЕХНИЧЕСКОГО ПРОЕКТА

4.1 Концепция экономического

обоснования разработки научно-технического продукта

.2 Потребительские свойства

научно-технического продукта

.3 Рынок и план маркетинга

.4 Производство продукта

.5 Обоснование эффективности

применения научно-технического продукта

5.

ИНТЕЛЛЕКТУАЛЬНАЯ СОБСТВЕННОСТЬ

5.1 Общие положения

.2 Документы

ЗАКЛЮЧЕНИЕ

Список

использованной литературы

ПЕРЕЧЕНЬ УСЛОВНЫХ ОБОЗНАЧЕНИЙ

ВС-

вычислительная сеть

СУ- система

управления

ЭМВОС-

эталонная модель взаимодействия открытых систем

ЛВС-

локальная вычислительная сеть

ПЭВМ-

персональная электронная вычислительная машина

РМ- рабочее

место

ПДВ-

преднамеренное деструктивное воздействие

ПО-

программное обеспечение

ОС-

операционная система

НСИ-

несанкционированный сбор информации

БД- база

данных

ССОП- сеть

связи общего пользования

СЗИ- средство

защиты информации

НДВ- не

декларированная возможность

ТКС-

телекоммуникационная система

ССОП- сеть

связи общего пользования

МЭ-

межсетевой экран

ИБ-

информационная безопасность

VPN- Virtual Private Network (виртуальная частная сеть)

Аннотация

In the degree project the problem task in protection of the

distributed information systems is solved by maintenance of their structural

reserve.attributes of the based on technology of virtual private networks VPN

distributed information systems shown in their information exchange are

revealed, and mechanisms of these attributes management are developed.model of

the distributed information systems structural reserve maintenance system

functioning process is developed.algorithms of maintenance of structural

reserve of the distributed information systems are developed.

ВВЕДЕНИЕ

В настоящее время мир стоит на пути перехода к информационному обществу,

в котором производство и потребление информации являются важнейшим видом

деятельности, информация признается наиболее значимым ресурсом, а

информационная среда наряду с социальной и экологической становится новой

средой обитания человека [1].

Современный этап развития систем связи предполагает их цифровизацию,

интеграцию и глобализацию, которые приводят к неизбежности применения широкого

диапазона открытых протоколов информационного обмена (сетевого взаимодействия),

а также технологий и оборудования преимущественно иностранных разработок (в том

числе и средств защиты), имеющих уязвимости и недекларированные возможности.

Естественным в условиях интеграции Единой сети электросвязи РФ и

международных телекоммуникаций, бурного развития технологий является рост

количества угроз информационной безопасности распределенным вычислительным

сетям (ВС) различных организаций, органов государственной власти, силовых и

других ведомств. Существенно возрастают потенциальные возможности

террористических организаций, отдельных злоумышленников по идентификации

элементов ВС и вскрытию ее структуры. Например, концепция «сетецентричной войны»

США предполагает использование систем связи как арены боевых действий. В то же

время существующие методы и средства защиты предполагают лишь разграничение

доступа и обнаружение вторжений в локальные сегменты сетей, т. е.

осуществляется попытка установить границы на уровне локальных сегментов, а

информация о построении и развитии ВС остается незащищенной в виду

незащищенности технологической информации (информации развития) ВС и

отображения процессов ее обработки на информационном поле противодействующей

стороны. Информацией развития ВС являются топология и алгоритмы

функционирования ВС и ее элементов, используемое оборудование и программное

обеспечение, схемы информационных потоков и роль отдельных сегментов. Более

того, иерархия элементов и узлов ВС отражает структуру системы управления (СУ),

в интересах которой она создается. Это связано с тем, что элементы ВС и

процессы управления обладают характерными признаками. Наиболее ярким примером

этого является возможность с помощью перехвата и анализа информационных потоков

распределенной ВС получить их схему, отражающую в свою очередь структуру ВС, а

значит и структуру ее СУ.

Несмотря на значительные результаты теоретических и прикладных

исследований в области защиты информации в информационно-вычислительных

системах, в частности криптографическими методами, резервированием, методами

контроля межсетевого взаимодействия и т. п., недостаточно проработанной

остается проблема защиты распределенных ВС, подключенных к сетям связи общего

пользования.

Учитывая, что во многих случаях объекты ВС оснащаются разнотипными

вычислительными средствами, существующие методы обеспечения информационной

безопасности с помощью «защитных оболочек» не всегда эффективны и легко

подвержены деструктивным воздействиям типа «отказ в обслуживании». Это связано

с тем, что элементы распределенных ВС легко обнаруживаются при помощи анализа

информационных потоков, циркулирующих в каналах связи телекоммуникационных

систем.

Отмеченное выше позволяет выделить сложившееся противоречие между

требованием по повышению эффективности защиты распределенных ВС и существующим

уровнем теоретических и практических исследований в этой области.

Данное противоречие позволяет констатировать проблему,

заключающуюся в разработке механизмов защиты информации развития распределенных

ВС.

Выявленное противоречие и существующая проблема обусловили выбор темы

данного исследования: «Разработка алгоритмов динамического масштабирования

вычислительных сетей» и ее актуальность.

1. АНАЛИЗ УСЛОВИЙ ФУНКЦИОНИРОВАНИЯ СОВРЕМЕННЫХ ВЫЧИСЛИТЕЛЬНЫХ

СЕТЕЙ

.1 Структура типовой вычислительной сети. Структурная модель

угроз информации в вычислительной сети

В общем случае ВС включает множество взаимосвязанных каналами приема и

передачи информации аппаратно-программных и технических средств, объединенных в

единое целое из территориально разнесенных элементов.

На нижнем уровне детализации ВС можно представить совокупностью

аппаратных средств ВС и физических связей между ними. На верхнем уровне

детализации - совокупностью прикладных процессов, посредством которых

производится содержательная обработка информации, а также правилами обмена

информацией в интересах взаимосвязи прикладных процессов.

Структурная модель угроз информации в ВС представлена на рисунке 1.1 [2]. Уровень физической сети описывает функции и правила

взаимосвязи при передаче различных видов информации между территориально

удаленными элементами ВС через физические каналы связи (первичную сеть).

Проекция модели на физический уровень эталонной модели взаимодействия открытых

систем (ЭМВОС) определяет, как физически увязаны и как взаимодействуют между

собой объекты ВС.

С учетом специфики функционирования первичной сети связи возможны

следующие угрозы информации:

. искажение информации и несвоевременность ее доставки;

. выявление характерных признаков источников сообщений;

. копирование, искажение информации в процессе ее обработки и хранения на

станциях (узлах) связи в результате несанкционированного доступа.

Рис. 1.1. Структурная модель угроз информационным ресурсам ВС

Уровень транспорта пакетов сообщений описывает функции и правила обмена

информацией в интересах взаимосвязи прикладных процессов и пользователей

различных ВС. Сетевой уровень ЭМВОС определяет связь объектов на уровне

логических адресов, например IP-адресов.

Компонентами информационной инфраструктуры ВС (телекоммуникационной сети)

являются, например, маршрутизаторы (включая их операционные системы и

специальное программное обеспечение), кабельное оборудование и обслуживающий

персонал.

С учетом этого на уровне транспорта пакетов сообщений возможны следующие

угрозы информации:

. искажение информации и несвоевременность ее доставки;

. выявление характерных признаков источников сообщений;

. копирование, искажение информации в процессе ее обработки и хранения на

станциях (узлах) связи в результате несанкционированного доступа к информации;

. нарушение конфигурации маршрутизаторов в результате

несанкционированного доступа к операционным системам коммуникационного

оборудования (маршрутизаторов) телекоммуникационных сетей;

. нарушение правил установления и ведения сеансов связи, использование

уязвимых сервисов, а также другие действия, ведущие к отказу в обслуживании

санкционированных абонентов, путем осуществления удаленных компьютерных атак на

коммуникационное оборудование.

Уровень обработки данных (локального сегмента ВС) образуется

совокупностью информационных ресурсов и прикладных процессов, размещенных в

территориально обособленных ВС, являющихся потребителями информации и

выполняющих ее содержательную обработку. Информационная инфраструктура

локальных вычислительных сетей (ЛВС), из которых состоит каждый невырожденный

(в автономную ПЭВМ) локальный сегмент ВС, традиционно состоит из рабочих

станций, имеющих отчуждаемые и неотчуждаемые носители информации,

концентраторов (многопортовых повторителей), мостов, коммутаторов и

маршрутизаторов локальных сетей (коммутаторов третьего уровня). Компонентами

информационной инфраструктуры являются также кабельное оборудование,

обслуживающий персонал и пользователи.

На уровне локального сегмента ВС существуют следующие угрозы информации:

. искажение информации, несвоевременность доставки передаваемой

информации;

. выявление характерных признаков источников сообщений;

. копирование, искажение информации в процессе ее обработки и хранения на

станциях (узлах) связи в результате несанкционированного доступа к информации;

. нарушение конфигурации маршрутизаторов в результате

несанкционированного доступа к операционным системам коммуникационного

оборудования (маршрутизаторов) телекоммуникационных сетей;

. нарушение правил установления и ведения сеансов связи, использование

уязвимых сервисов, а также другие действия, ведущие к отказу в обслуживании

санкционированных абонентов, путем осуществления удаленных компьютерных атак на

коммуникационное оборудование, серверы и рабочие станции;

. копирование, искажение информации, нарушение правил установления и

ведения сеансов связи, использование уязвимых сервисов, а также другие

действия, ведущие к отказу в обслуживании санкционированных абонентов путем

несанкционированного доступа к операционным системам серверов;

. копирование, искажение информации, нарушение правил установления и

ведения сеансов связи, использование уязвимых сервисов, а также другие

действия, ведущие к отказу в обслуживании санкционированных абонентов путем

несанкционированного доступа к операционным системам рабочих станций;

. копирование, искажение информации путем несанкционированного доступа к

базам данных;

. разглашение информации.

Анализ построения современных ВС позволяет сделать вывод, что их

архитектурные решения в общем случае идентичны. Они представляют собой

территориально распределенные системы, объединяющие в своем составе ЛВС и

отдельные компьютеры, которые осуществляют обмен данными друг с другом и могут

иметь общие ресурсы и единое управление.

Для современных ВС характерны следующие особенности их построения.

.ВС имеют, как правило, распределенный характер (то есть, не ограничены

одним помещением).

.Каждый узел ВС может быть либо оконечным: коэффициент связности такого

узла равен единице (самый типичный пример - абонентский пункт), либо через этот

узел проходит транзитный информационный обмен (условно такой узел можно назвать

коммутационным).

.Внутри одного сегмента ВС используется высокоскоростная среда передачи

данных, например, на основе протокола Ethernet и/или Fast Ethernet.

.информационный обмен между

сегментами ВС происходит, в основном, в высокоскоростной среде передачи данных,

однако, могут иметь место и низкоскоростные (например, модемные) подключения.

.Общее число информационных ресурсов ВС определяется, в основном,

количеством оконечных узлов, число которых может от десятков до сотни.

.ВС могут иметь один или несколько «выходов» в открытые сети связи, либо

являться их сегментами.

Информационно-вычислительные системы с перечисленными особенностями

построения в настоящее время приобрели наибольшее распространение. Причем

отдельными их элементами могут быть ЛВС, отдельно стоящие компьютеры и/или

мобильные пользователи, получающие доступ к ресурсам корпоративной ВС по

выделенным каналам связи.

В состав современных ВС входят следующие обязательные элементы их состава

(рис. 1.2).

Рабочие места пользователей системы (стационарные или мобильные), с

которых осуществляется одновременный доступ пользователей различных категорий и

с различными привилегиями доступа к общим ресурсам ВС. Рабочие места (РМ)

пользователей являются наиболее доступным компонентом ВС. Именно с них может

быть предпринято большинство попыток осуществления ПДВ. Это связано с тем, что

именно с рабочих мест пользователей осуществляется доступ к защищаемой

информации, манипуляция различными данными и управление процессами, запуск

специального программного обеспечения (ПО).

Информационные ресурсы ВС (на основе файл-серверов, серверов печати, баз

данных, WEB и т. д.), которые могут быть как выделенными, так и совмещенными с

отдельными рабочими станциями, и предназначены для реализации функций хранения

файлов и данных, печати, обслуживания рабочих станций и других действий.

Коммуникационное оборудование (коммутаторы, шлюзы, концентраторы и

т. п.), обеспечивающие соединение нескольких сетей передачи данных, либо

различных сегментов одной ВС. Серверы и коммуникационное оборудование нуждаются

в особой защите, как наиболее важные элементы ВС. Это связано с тем, что на

серверах сконцентрированы большие массивы информации и программного

обеспечения, а с помощью коммуникационного оборудования осуществляется

обработка информации при согласовании протоколов обмена между различными

сегментами сети. Учитывая изолированное расположение данных элементов ВС и

ограниченный круг лиц, имеющих доступ к ним, случайные воздействия

пользователей системы можно считать маловероятными. Однако в этом случае

возникает повышенная опасность осуществления удаленных преднамеренных

деструктивных воздействий на эти элементы системы с использованием ошибок в их

конфигурации, недостатков используемых протоколов, уязвимостей ПО.

Рис. 1.2. Структурная модель ВС

Программное обеспечение (операционные системы, прикладное программное

обеспечение и т. д.) является наиболее уязвимым компонентом ВС, т. к. в

большинстве случаев, различные атаки на ВС производятся именно с использованием

уязвимостей ПО.

Каналы связи (коммутируемые/выделенные, радиоканалы/проводные линии связи

и т.д.) имеют большую протяженность, поэтому всегда существует вероятность

несанкционированного подключения к ним и, как следствие, съема передаваемой

информации, либо вмешательства в сам процесс передачи.

Кроме этого необходимо выделить в качестве классификационных признаков

активные и пассивные ресурсы ВС. Активные ресурсы - это компоненты системы,

которые предоставляют возможность производить действия над другими ресурсами,

используя понятие сервиса, определяемого, как точка доступа к активному ресурсу

для использования его функциональных возможностей по работе с пассивными

ресурсами. Поведение активного ресурса в процессе его использования

представляет собой последовательность действий над пассивными ресурсами и

действий по взаимодействию с другими активными ресурсами или внешними

объектами, использующими его сервисы.

Пассивные ресурсы - это компоненты системы, с которыми нельзя связать

понятие поведения при их использовании, и их влияние на изменение состояния

других ресурсов системы (хранилища данных, сегменты данных в программах,

процессор, дисковое пространство, память).

Поведение активного ресурса наблюдаемо через процесс - программную

компоненту системы (которая обычно является исполняемым экземпляром программы)

в совокупности с неким контекстом, индивидуальным для каждого процесса. Процесс

является основным наблюдаемым объектом в ВС.

Ресурсы также можно разделить на зоны, или домены: совокупности ресурсов

одного типа и/или территориально расположенные вместе.

Большинству ВС присущи следующие признаки:

ВС состоит из совокупности территориально распределенных ЛВС и отдельных

автоматизированных рабочих мест (АРМ). Внутри ЛВС применяется протокол

канального уровня Ethernet/FastEthernet, предполагающий широковещание в

пределах одного сегмента сети («общая шина»). В большинстве случаев, для

повышения производительности ЛВС, в настоящий момент применяются коммутаторы,

исключающие широковещание;

на сетевом, транспортном и сеансовом уровнях применяется семейство

протоколов TCP/IP. В редких случаях, при использовании OC Netware и мэйнфреймов применяются стеки протоколов IPX/SPX и SNA;

протоколы прикладного уровня значительно более разнообразны и зависимы от

используемых операционных систем и информационных служб. Среди наиболее

распространенных можно перечислить следующие протоколы, входящие в стек TCP/IP: HTTP, FTP, Telnet, SMTP, POP3, SNMP, DNS, DHCP, SMB [3];

степень информационной открытости ВС, то есть количество разных точек

сопряжения данной системы с сетями общего пользования, существенно влияет на

конфигурацию средств защиты;

большинство ЛВС в ВС имеют средний размер (10-100 хостов) и состоят, как

правило, из одного сегмента сети Ethernet («общая шина»). Однако по мере наращивания объема сети, получения

доступа к глобальным сетям наблюдается явная тенденция к сегментации.

.2 Возможности злоумышленников по вскрытию информации о ВС

Условимся называть процесс вскрытия злоумышленником информации о ВС

несанкционированным сбором информации.

Под несанкционированным сбором информации (НСИ) следует понимать

противоправную деятельность, направленную на поиск, сбор, и анализ информации

об объектах ВС и обрабатываемой в них информации.

Целью НСИ является добывание сведений о составе, структуре и алгоритмах

функционирования объектов ВС, обрабатываемой в них информации, производителях,

типах и версиях используемого сетевого оборудования, уязвимостях его узлов,

используемых СЗИ, информации об идентификаторах и паролях пользователей,

квалификации персонала и среде общения объекта ВС.

Рис. 1.3. Направления, пути и способы (средства) несанкционированного

сбора информации.

Информация, добываемая в процессе НСИ, может продаваться третьим лицам

или использоваться для дальнейших воздействий (например, удаленных атак или

НСД) на объект. Зачастую сбор информации об объекте ВС рассматривается как один

из этапов реализации атаки на объект.

На рис. 1.3. представлены основные направления, пути и способы (средства)

НСИ. Как видно из рисунка НСИ может осуществляться с непосредственным

обращением к объекту и без него.

Анализ объекта без обращения происходит с использованием общедоступных

утилит, сервисов и специализированного ПО, изменения маршрутизации

информационных потоков объекта и подмены адресов доверенных объектов, что

позволяет осуществлять сбор информации об объекте в ССОП и анализировать

информационные потоки объекта.

Здесь под использованием общедоступных утилит и сервисов, а также

специализированного ПО подразумеваются, например:

сетевой сервис whois, позволяющий имея в наличии всего

лишь сетевой адрес, или адрес подсети собирать следующую информацию об объекте

ВС:

имя домена, а также имя и адрес держателя этого домена

адрес, номер телефона и e-mail домена, содержащего информацию для

административных и технических связей

дату регистрации домена

дату последнего обновления записи имени домена

дату окончания регистрации домена

имя хоста и IP-адреса серверов доменов.

анализаторы трафика (sniffers), свободно доступные, либо специально разработанные,

каким либо способом получающие доступ к информационным потокам объекта ВС;

различные базы данных в интернет, используемые напрямую (как whois) или путем специальных запросов

(например, счетчики посещений web-страниц).

Сюда относятся, например БД DNS

серверов;

и другие доступные, и специально разрабатываемые средства.

Изменение маршрутизации применяется с целью, чтобы пропустить

информационные потоки объекта через контролируемый злоумышленником узел ТКС,

тем самым, получив возможность перехвата и анализа их содержания.

Подмена адреса доверенного объекта применяется с целью, чтобы

информационные потоки, предназначенные ему, приходили злоумышленнику, опять же

с целью анализа трафика.

Таким образом, злоумышленнику становится доступна информация о структуре

и роли объекта ВС, его месте в общей структуре ВС и доверенных по отношению к

нему объектах, а также семантическое содержание информационных потоков объекта

и в частности информация об идентификаторах, ключах, паролях и элементах шифрограмм.

Сбор информации в ССОП (интернет) заключается в изучении содержимого web-ресурсов. Современные организации

тем или иным образом сообщают большое количество информации о себе. Примером

тому может быть контактная информация, связывающая организацию и объект ВС,

информация о структуре сети организации и используемом в ней оборудовании,

информация, оставляемая на тематических форумах в интернете администраторами

объекта ВС и т.д. Вся эта информация может быть полезна злоумышленнику в разных

целях.

В случаях, когда перед злоумышленником стоит цель произвести

несанкционированные воздействия на исследуемый объект, анализ без обращения к

нему применяется с разведывательными целями и является подготовительным этапом.

Анализ с непосредственным обращением к объекту может происходить двумя

путями: путем внутреннего и внешнего анализа. Внутренний анализ объекта ВС -

сложная задача, но и возможностей по добыванию информации дает намного больше,

тогда как внешний анализ более прост, но сам он зачастую также рассматривается

как подготовительный этап для осуществления дальнейших воздействий.

Внешний анализ объекта ВС также происходит с использованием общедоступных

утилит, сервисов и специализированного ПО, под которыми подразумеваются,

например:

простейшие утилиты и сервисы, такие как ping, traceroute, fingerprint, telnet и т. д.;

сетевые сканеры и сканеры уязвимостей, начиная от простейших и

легкодоступных типа nmap, продолжая

мощными дорогими продуктами от крупных производителей, типа Xspider, Nessus и Internet Security

Scanner, и заканчивая специально

разрабатываемыми;

Таким образом, злоумышленнику становится доступной информация о роли

объекта в общей структуре ВС, используемом сетевом оборудовании, ПО, СЗИ,

сетевых сервисах и их уязвимостях.

Осуществление внутреннего анализа происходит с использованием уязвимостей

и недекларированных возможностей (НДВ) сетевого оборудования, ПО и сервисов,

изменения маршрутизации информационных потоков объекта, подмены адреса

доверенных по отношению к нему объектов, тунелирования и распространения

различных программных закладок, специализированного и шпионского ПО в ССОП

(интернет), что позволяет осуществлять внедрение в объект шпионского и

специализированного ПО с использованием для этого НСД или без, анализ

внутреннего трафика объекта (если он представляет собой локальный сегмент ВС),

изучение и сканирование его узлов, анализ всевозможной информации, хранимой на

узлах или являющейся их конфигурационными настройками.

Распространение программных закладок, специализированного и шпионского ПО

в ССОП может осуществляться различными путями. Это может быть распространение

бесплатных программ, содержащих недекларированные функции, вирусы, троянские

программы и spyware, после чего пользователи объектов ВС

не подозревая о «начинке» скачивают эти программы и устанавливают их на своем

компьютере, тем самым добровольно становясь информаторами злоумышленника, либо

отдавая под его полный контроль свою систему. Также распространение «нечисти»

может осуществляться путем рассылки почты (спама), содержащего вредоносный код,

или же сообщений через различные чаты и мессенджеры типа IRC и ICQ с приглашениями посетить тот

или иной web-сайт. Сообщения могут быть как

рекламного характера, так и пугающего. Например, очень часто пользователи

интернет-пейджеров получают сообщение о том, что их компьютер заражен

вредоносным кодом и им предлагают посетить web-сайт злоумышленника с целью скачать оттуда программу,

позволяющую избавиться от нежелательных гостей. И, естественно, посещая этот web-сайт пользователь заражается

вредоносным ПО.

Уязвимости аппаратного и программного обеспечения являются ошибками или

недочетами, появляющимися на этапе разработки продукта, либо на этапе его

конфигурации. Сообщения об уязвимостях операционных систем и программного

обеспечения сетевого оборудования, позволяющих брать под контроль узлы и целые

сегменты ВС появляются едва ли не каждый день, а неудачная конфигурация

маршрутизатора позволяет злоумышленнику с легкостью перехватывать и

анализировать трафик, подменять доверенные объекты и обходить средства защиты с

целью проникновения в локальный сегмент ВС. Никогда нельзя быть уверенным на

100% что все возможные уязвимости вашего ПО или оборудования ликвидированы

существующими патчами, заплатками или модулями.

Недекларированные возможности - это намеренно заложенные на этапе

разработки в программное или аппаратное обеспечение возможности по удаленному

управлению или обходу встроенных элементов защиты. Производители часто

используют стандартные системные пароли для своих продуктов. Разработчики ПО

вносят возможность удаленного администрирования. Каким бы ни был защищенным

объект, никогда нет уверенности, что даже сертифицированный продукт не имеет

НДВ, т. к. в современных условиях просто нет возможности, например, проверить

десятки или более тысяч строк исходного кода программного продукта.

Соответственно легко предположить, что об НДВ могут знать не только

разработчики, но и злоумышленники. Таким образом, использование НДВ

злоумышленником позволяет ему обходить систему защиты с целью сбора информации

или осуществления воздействий.

Изменение маршрутизации информационных потоков объекта позволяет

злоумышленнику, пропуская входящий трафик объекта через себя, перехватывать его

и вносить изменения. Если это, например управляющий трафик, то целью изменений

может быть воздействие на объект с целью получить от него информацию. Если же

перехвачен не управляющий трафик, целью может быть внесение в него

дополнительной составляющей, например вредоносного ПО.

Подмена адреса также позволяет воздействовать на объект через трафик но,

не пропуская через себя трафик от доверенного объекта, а выдавая себя за него.

Туннелирование позволяет злоумышленнику обходить средства защиты,

фильтрующие трафик на входе в объект ВС. К примеру, межсетевой экран настроен

так, что извне через него могут проходить только запросы к web-серверу, т. е. на 80 порт.

Злоумышленник же может использовать запросы к web-серверу с инкапсулированными в них запросами другой

направленности. Запросы к web-серверу

после прохождения межсетевого экрана будут обращены к web-серверу, а инкапсулированные запросы будут обращены к

цели воздействия.

Внедрение шпионского и специализированного ПО может осуществляться с

целью слежения за активностью на объекте ВС, перехвата обрабатываемой в нем

информации (семантическая составляющая, информация об идентификаторах и паролях

пользователей, о самих пользователях), сбора информации об узлах объекта, с

целью сокрытия текущей деятельности злоумышленника и «заметания» следов

осуществленной деятельности.

Несанкционированный доступ на объект в рамках НСИ является в большей

части этапом, необходимым в целях осуществления дальнейших действий,

производимых над самим объектом, например для внедрения специализированного ПО

на узлы объекта, либо в целях использования объекта в качестве плацдарма для

дальнейших действий, например для воздействий на доверенный по отношению к

компрометированному объект.

Анализ внутреннего трафика объекта ВС происходит после осуществления НСД

и внедрения специализированного ПО. Под специализированным ПО здесь следует

понимать анализаторы трафика (sniffers). Именно они после установки на скомпрометированный узел объекта ВС

позволяют перехватывать внутренние информационные потоки объекта, после чего,

либо массивы собранной информации просматриваются злоумышленником удаленно,

либо необходимая информация автоматически выделяется из них и передается ему.

Анализ трафика позволяет добывать сведения о ролях узлов объекта ВС, трафик

которых был перехвачен, интенсивности информационных потоков, топологии объекта

как локального сегмента ВС, его области деятельности и установленном сетевом

оборудовании и ПО, а также осуществлять анализ семантической составляющей

информационных потоков объекта и перехватывать идентификаторы и пароли

пользователей.

Сканирование узлов объекта ВС также осуществляется после осуществления

НСД и внедрения специально разработанных или существующих сетевых сканеров и

сканеров уязвимостей. Такое программное обеспечение позволяет идентифицировать

типы узлов, их оборудования, функционирующих на них операционных систем,

сетевых служб и открытых портов; установленное на узлах ПО и СЗИ, а также их

уязвимости.

Анализ информации, хранимой и обрабатываемой на узлах объекта ТКС, может

осуществляться, как сказано выше, путем внедрения шпионского и специализированного

ПО, такого как spyware, троянские

программы, перехватчики паролей и т.д., что позволяет идентифицировать роль

узла и его пользователей, осуществлять семантический анализ обрабатываемой

информации и перехватывать идентификаторы и пароли пользователей.

.3 Существующие способы и методы защиты ВС

В настоящий момент существует множество средств и методов защиты

семантической (т.е. обрабатываемой) информации, таких как средства закрытия

обрабатываемой информации с применением криптографии и средства разграничения

доступа к ней (механизмы идентификации, аутентификации и средства МЭ), средства

антивирусной защиты и системы обнаружения атак, средства закрытия информации,

передаваемой по каналам связи, основанные на криптографическом закрытии трафика

(виртуальные частные сети).

Задачи, выполняемые перечисленными средствами и методами защиты, известны

и подробно раскрыты в многочисленных публикациях на тему защиты информации,

поэтому не имеет смысла на них останавливаться.

При условии, что такие средства защиты действительно полноценно выполняют

свои функции, а также не имеют уязвимостей и НДВ, можно сказать, что проблема

защиты семантической информации, и в частности защиты от доступа к ней

посредством проникновения в ВС или ее перехвата в процессе передачи по каналам

связи, проработана на данный момент достаточно качественно.

Наиболее перспективными являются средства защиты, интегрирующие в себя

большинство перечисленных механизмов, например виртуальные частные сети,

основанные на межсетевых экранах, применяющие стойкие алгоритмы шифрования и

протоколы идентификации/аутентификации.

Определенно нет методов и средств противодействия в направлении защиты

синтаксической информации - информации о составе, структуре и алгоритмах

функционирования ВС. Известны лишь попытки создания так называемых обманных

систем или ложных информационных систем (ЛИС), представляющих собой средства

для развертывания и подключения к ВС обособленных ПЭВМ или ЛВС (реальных или

виртуальных) [4]. В основном целью разработки и применения таких систем

является изучение и анализ поведения злоумышленников в реальных сетях для

дальнейшей разработки методов и средств защиты.

.4 Направления совершенствования технических решений,

постановка задачи на поиск новых технических решений

Проведенный анализ условий функционирования современных ВС в совокупности

с анализом возможностей злоумышленников по вскрытию информации о ВС и

противостоящих им средств защиты, позволил сделать вывод, что наиболее

актуальной задачей в защите информации на данный момент является задача скрытия

синтаксической информации о ВС (информации функционирования и развития).

Необходимость скрытия и управления синтаксической информацией не вызывает

сомнения, т.к. владея ей злоумышленник может добывать другую информацию (например

семантическую), осуществлять удаленные деструктивные воздействия и вторжения в

ВС, а также осуществить деструктивные воздействия на промежуточное

телекоммуникационное оборудование ССОП, с целью нарушить нормальное

функционирование распределенных ВС.

Анализ современной отечественной литературы [5, 6, 7, 8] показал, что

существующие на сегодняшний день подходы к защите информации не решают

сформулированной задачи.

Таким образом, перспективными в настоящий момент можно считать следующие

задачи [9, 10]:

управление характерными признаками элементов ВС, и их информационного

обмена (имитация служб, портов, баннеров, подмена характерных признаков в

трафике (почта, ОС));

управление структурой ВС (введение ложных элементов, оживление и

смешивание структуры, развязка структуры распределенной ВС и ее системы

управления);

организация маскирующего обмена в ВС (выравнивание трафика, скрытие

канала, смещение акцента на ложные элементы, смещение интенсивности по времени

суток).

Для достижения наибольшего эффекта необходимо осуществлять деятельность

по всем направлениям и задачам одновременно. Наиболее же перспективным и

главным направлением следует считать управление структурой ВС (динамическое

масштабирование ВС), т.к. информация о ней, прежде всего, необходима для осуществления

сбора остальных сведений.

Таким образом, результаты анализа, проведенного в первом разделе работы,

позволили сформулировать задачи на дипломное проектирование:

. Разработать модель процесса вскрытия ВС злоумышленниками и показать

взаимосвязь его основных этапов.

. На основе выявленных в процессе разработки модели процесса вскрытия ВС

существенных свойств детализировать модель ВС.

. Разработать механизмы динамического масштабирования ВС и оценки их

эффективности.

. Разработать алгоритмы динамического масштабирования ВС.

Проанализированы структура типовой ВС и структурная модель угроз

информации в ВС.

Описаны возможности злоумышленников по вскрытию информации о ВС.

Проанализированы существующие способы и методы защиты ВС и сделаны выводы

об отсутствии средств защиты информации о ВС.

Определены перспективные задачи по защите ВС и направления

совершенствования технических решений по защите распределенных ВС.

Сформулированы задачи на дипломное проектирование.

2. МОДЕЛИРОВАНИЕ МЕХАНИЗМОВ ДИНАМИЧЕСКОГО МАСШТАБИРОВАНИЯ

ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ

.1 Модель процесса вскрытия вычислительной сети и взаимосвязь

основных его этапов

Цель создания модели - формализовать модель угроз ВС, причем под угрозами

необходимо понимать совокупность условий и факторов, которые в результате

интеграции ВС и ЕСЭ РФ определяют совокупность требований к ВС и процессам

(системе) ее защиты.

Суть создания модели в широком смысле заключается в исследовании процесса

вскрытия ВС злоумышленником.

Наиболее близким фундаментальным аналогом процесса вскрытия является

процесс познания. Теория познания (гносеология) - область философского

исследования [11]. Однако потребности практики диктуют

необходимость изучения процессов познания в предметной области защиты

информации. Это связано как с сущностью процессов вскрытия, так и с личностным

характером принятия решений злоумышленником. Философский анализ здесь должен

быть дополнен и усилен специальными (интеллектуальный анализ/ data mining) и общенаучными методами исследования (теория

информации).

Объекты защиты (ВС) и их деятельность обладают демаскирующими признаками

(ДМП). Суть процесса вскрытия ВС злоумышленником заключается в познании объекта

защиты, т. е. построении модели ВС по конечному набору ДМП.

Познание представляет собой активный процесс, при котором происходит

непрерывный синтез моделей и их коррекция. Перестройка моделей отвечает всем

признакам управления, а в любом процессе управления неизбежно возникает задача

идентификации.

Задача идентификации параметров и структуры объекта возникает у злоумышленника

как при построении моделей объекта познания, так и при синтезе и реализации

плана управления им (целенаправленного воздействия). Кроме этого адекватность

созданных моделей подтверждается именно возможностью управления, как частного

случая любого целенаправленного изменения. Да и понятие управления применимо к

операциям с моделями, например, при синтезе одних моделей из других (управление

созданием моделей).

Основными задачами идентификации, входящей в комплекс общих проблем,

связанных с познанием (моделированием), являются установление взаимной связи и

обусловленности объектов познания, анализ их структуры и функций. Идентификация

- одна из частных задач математического моделирования, когда модель строится по

результатам, полученным в условиях нормального (отличного от возбужденного)

функционирования объекта в естественных условиях (в штатном режиме

функционирования).

Анализ показывает, что адекватность модели достигается за счет

гомоморфного отображения объекта, иначе (при изоморфизме) происходит

переполнение злоумышленника избыточной информацией, и он не может продуктивно

работать. То есть вскрытие злоумышленником ВС представляет собой процесс

ограничения (редукции) разнообразия и порождает инварианты объекта познания.

Интеллектуальный анализ и обобщение таких инвариантов позволяет формировать

конечный продукт разведки - модель ВС.

Любой объект или процесс представляет собой ограничение разнообразия

[11]. Их устойчивые свойства, отношения и т. п., сохраняющиеся в ходе каких-то

преобразований, называют инвариантами. По отношению к «разнообразию вообще»

инварианты представляют собой результат двойной редукции разнообразия:

выделение из среды объекта познания; выделение устойчивых свойств и отношений

(инвариантов) объекта. Например: ЕСЭ → ВС → Структура ВС. В данном

случае структура выступает как инвариантный аспект ВС.

В процессе разведки выделяют два главных момента, имеющих смысл двух

противоположных принципов познания:

) ограничение (редукция) разнообразия;

) порождение (генерация) разнообразия.

Редукция в процессе управления - это акт выбора одного из вариантов

управления. Генерация разнообразия проявляется во множестве допустимых

управлений. Под управлением в данном случае следует понимать процесс

формирования инвариантов и модели ВС.

Модельный подход к процессу вскрытия позволяет раскрыть некоторые стороны

познавательной деятельности злоумышленника и его взаимодействия с ВС как

гностической системы. Гностическая система - это система, которая:

а) отражает ВС в виде некоторых исходных образов-моделей (инвариантов),

каковыми являются первичные образы - отображения ВС в основном по прямым ДМП

(первичный синтез).

б) осуществляет дальнейший синтез моделей из инвариантов на уровне

абстрактного мышления (вторичный синтез). При вторичном синтезе в основном

применяются механизмы интеллектуального анализа и обобщения с использованием

косвенных ДМП.

Модели второго уровня могут создаваться только на основе первичных

моделей. Синтез моделей в процессе познания, с точки зрения формального

аппарата отображения, является операцией с гомоморфизмами. Процесс вторичного

синтезирования моделей представляет собой своеобразную композицию (как систему

операций) сложных моделей-образов из более простых.

Таким образом, в процессе разведки возможно создание целого множества

инвариантов сложного объекта относительно различных его свойств. По отношению к

различным свойствам ВС можно выделить несколько групп инвариантов, необходимых

для синтеза адекватных моделей. Группы инвариантов позволяют получать различные

гомоморфные отображения объекта относительно его общих свойств, устойчивых к

преобразованиям. Это связано с тем, что отдельные инварианты могут иметь

назначение, отличное от других, что позволяет при их построении отсекать

некоторые несущественные элементы отображения объекта в целях уменьшения

избыточности инварианта. Основными группами таких инвариантов являются (рис. 2.1): инварианты состава ВС, ее структуры и алгоритмов

функционирования [12].

К инвариантам состава ВС можно отнести: множества узлов ВС,

оборудования, которым представлены узлы и установленного на узлах ПО.

Множество узлов отображает элементы СС, входящие в состав СС или ее

отдельной части, прямыми ДМП которых являются их идентификаторы (логические

и/или физические адреса). Процесс формирования такого множества может включать

в себя: сканирование адресного пространства на предмет отклика существующих

узлов (например, при помощи утилиты ping); анализ информационных потоков (ИП)

на предмет выделения из заголовков пакетов сообщений идентификаторов

корреспондирующих субъектов или перехвата таблиц маршрутизации (путем подмены

адреса, перенаправления информационных потоков или использования НДВ

телекоммуникационного оборудования).

Множество оборудования отображает типы физического оборудования, которым

представлены узлы ВС (ПЭВМ, межсетевой экран, маршрутизатор, коммутатор и т.

п.), марки его производителя и версии оборудования. Демаскирующими признаками

оборудования узла являются ПО, установленное на нем, запущенные на нем службы и

открытые порты, отображаемые оборудованием в ответ на запросы баннеры и

приглашения, а также трафик узла. Процесс формирования такого множества

подразумевает под собой активное сканирование идентифицированных узлов и анализ

их трафика (адреса отправителей в IP-заголовках пакетов сообщений позволяют

определить является ли узел конечным или промежуточным, а другие поля

заголовков - службы, порты и ПО).

Рис. 2.1. Поэтапное формирование модели ВС злоумышленником

Такая информация необходима для определения типа узла (терминал, сервер,

коммутационная платформа).

Множество программного обеспечения отображает виды и версии ПО

(прикладное и сетевое ПО, ОС), установленного на узлах ВС (как на терминалах,

так и на телекоммуникационном оборудовании). Множество ДМП, таких как баннеры и

приглашения на вход, запущенные службы и открытые порты, отзывы на запросы и

поля заголовков пакетов сообщений, позволяют с высокой достоверностью

определять тип ОС и используемое ПО, идентифицировать конфигурационные

настройки и уязвимости. Формирование множества ПО подразумевает под собой

активные методы разведки (сканирование) и включает в себя информационные

воздействия на объект, а также анализ трафика узла.

К инвариантам структуры ВС можно отнести схему информационных

связей между узлами ВС, собственно структуру ВС и ее топологию.

Схема информационных связей отображает наличие ИП между узлами ВС или ее

отдельной части. Прямыми ДМП информационных связей являются наличие ИП в канале

связи и идентификаторы корреспондирующих узлов в заголовках пакетов сообщений.

Формирование схемы осуществляется путем перехвата ИП в различных точках ВС (за

счет подмены адреса, перенаправления информационных потоков или использования

НДВ телекоммуникационного оборудования) и дальнейшего выделения идентификаторов

корреспондирующих узлов из заголовков пакетов сообщений.

Структура ВС отражает собственно узлы ВС и связи между ними. Множество

узлов ВС и схема информационных связей могут заимствоваться из соответствующих

построенных ранее инвариантов. Помимо этого формирование структуры ВС возможно

путем получения доступа (НСД к телекоммуникационному оборудованию или перехват

ИП) к таблицам маршрутизации и путем ведения активной сетевой разведки.

Активная разведка может вестись при помощи дополнительных возможностей утилиты

ping (например, путем задания специальных параметров ping позволяет просмотреть

маршрут - список узлов, по которому проходил пакет с запросом до указанного

узла), при помощи специализированных утилит, а также при помощи других методов

разведки (например, поиск информации о структуре в информационных ресурсах

ССОП). Информация о пройденном маршруте от активной сетевой разведки может

также сопоставляться с информацией об оборудовании, которым представлены узлы.

Топология ВС предоставляет информацию о топологическом расположении узлов

ВС, т. е. отражение структуры ВС на местности (карте). Прямым демаскирующим

признаком и в этом инварианте является идентификатор узла, по которому возможно

отнести узел к тому или иному городу и даже определить его местоположение на

карте города. Так, например, информационные ресурсы ССОП предоставляют полную

информацию о принадлежности определенных диапазонов IP-адресов конкретным

операторам связи и городам. При помощи сетевого сервиса whois можно по

идентификатору узла получить информацию об адресе его расположения (почтовый

адрес организации, где расположен узел) и другую информацию - такую, например,

как телефон организации. Телефон организации также можно получить при помощи

анализа почтовых заголовков электронной почты, отправляемой с данного узла. А

по телефону опять же можно узнать адрес организации. Таким образом,

рассматриваемый инвариант представляет собой отображение структуры ВС на

местности (карте) (см. пример на рис. 2.2).

И, наконец, к инвариантам алгоритмов функционирования ВС можно

отнести: интенсивность информационного обмена узлов СС и протоколы их

взаимодействия, множество функций узлов СС и их иерархическую структуру.

Интенсивность информационного обмена узлов ВС отображает информацию о сетевой

активности отдельных узлов и ВС в целом (в соответствии со временем суток).

вычислительный

сеть информационный масштабирование

Рис. 2.2. Пример отображения структуры ВС на местности

Первичным демаскирующим признаком в этом случае также являются

идентификаторы корреспондирующих субъектов. Этот инвариант позволяет на схеме

информационных связей или на структуре ВС отметить направления наиболее

интенсивного информационного обмена, выделяя тем самым наиболее важные и наиболее

активные узлы. Также в данном инварианте учитывается интенсивность

информационного обмена в соответствии с оперативным фоном. Формирование

инварианта осуществляется путем перехвата и анализа ИП.

Протоколы взаимодействия узлов ВС - инвариант, отображающий информацию

о применяемых узлами ВС протоколах информационного обмена (управляющий трафик,

передача данных, голоса, видео). Прямыми ДМП применяемых протоколов

взаимодействия являются содержание полей заголовков и поля данных пакетов

сообщений, а формирование инварианта осуществляется путем перехвата и анализа

ИП. Так, например, поля «Порт отправителя» и «Порт получателя» в TCP-заголовке

пакета сообщений, или поле «Протокол верхнего уровня» в IP-заголовке сообщают

об используемой сетевой службе или ПО, о применяемом протоколе прикладного

уровня. А зашифрованная часть с данными в пакете говорит о применении

шифрования для скрытия секретной информации.

Функции узлов ВС - инвариант, отображающий особенности узлов относительно

выполняемых ими в ВС функций. Демаскирующими признаками функций узлов являются

их сетевая активность, тип оборудования, количество сетевых служб и применяемые

протоколы взаимодействия, трафик узла. Например, наличие информационных связей

со многими узлами в ВС и большая сетевая активность, управляющий трафик и

частые циркулярные вызовы, а также определенные протоколы взаимодействия

отражают функциональное назначение узла. Чем важнее узел и чем больше функций

на него возлагается, тем более «продвинутое» оборудование на нем установлено. О

функциональном назначении узла много может сообщить установленное на нем ПО,

активные сетевые службы и открытые порты. В случае, когда узел является

промежуточным телекоммуникационным оборудованием это можно выяснить путем

анализа его трафика (выделения из него идентификаторов отправителей пакетов).

Если ИП, исходящие от узла имеют различные идентификаторы отправителей, значит,

узел не является конечным.

Уровни иерархии (ранги) узлов ВС отражают иерархию отношений узлов в

ВС. Демаскирующими признаками, по которым строится иерархическая структура

узлов в ВС, являются функции узлов, наличие управляющего трафика и

информационных связей один ко многим, частые циркулярные (широковещательные)

вызовы и место в общей структуре ВС. Данный инвариант является результатом

обобщения и интеллектуального анализа информации, получаемой при формировании

других инвариантов. Также этот инвариант отражает структуру системы управления,

в интересах которой существует ВС.

Помимо того, что формирование инвариантов имеет своей целью отразить

отдельные свойства изучаемой системы, инварианты также дают возможность изучать

ее по частям. Например, ВС по отдельным регионам (Москва и Санкт-Петербург на

рис. 2.2). А сопоставление нескольких инвариантов в единую модель дает

представление о свойствах и параметрах ВС в целом.

Необходимо отметить, что процесс формирования инвариантов ВС и ее моделей

включает в себя не только прямое отображение параметров по ДМП, но также их

обобщение и интеллектуальный анализ, причем такое обобщение происходит сверху

вниз (см. рис. 2.1 и рис. 2.3).

Рис. 2.3. Иерархия инвариантов ВС с точки зрения процесса вскрытия ее

злоумышленником

Например, не имея адекватного инварианта множества узлов ВС и

представления о физических или логических связях между узлами невозможно

получить адекватную структуру ВС, также как множества оборудования или ПО могут

быть построены только применительно к идентифицированным узлам. Также важно,

что построение новых инвариантов позволяет уточнять уже существующие.

Следовательно, обобщение и интеллектуальный анализ множества инвариантов

состава ВС позволяет сформировать соответствующую модель - модель состава ВС.

Инварианты структуры ВС позволяют сформировать модель структуры ВС. Инварианты

алгоритмов функционирования позволяют сформировать две модели: модель

информационного обмена ВС, отражающую особенности информационного

взаимодействия узлов в ВС, и оперативную модель ВС, отражающую функциональные

особенности и иерархию узлов в ВС. Обобщение и анализ таких моделей позволит

сформировать конечную модель - результат познания - адекватное отображение ВС.

Из сказанного следует вывод, что инварианты состава, структуры и

алгоритмов функционирования как результат редукции разнообразия информации о ВС

позволяют злоумышленнику построить адекватную модель ВС и отображают ее

наиболее важные и устойчивые свойства. При этом преемственность инвариантов

(как в группах, так и между группами) и моделей сверху вниз (см. рис. 2.1)

говорит о том, что адекватность конечной модели зависит не от полноты

конкретных инвариантов, а от полноты их возможного множества. То есть для

построения адекватной модели не-обходима и редукция и генерация разнообразия.

Такой подход не только не противоречит исходным теоретическим предпосылкам, но

и подтверждает их. Таким образом, адекватность будущей модели закладывается на

уровне первичного синтеза при формировании инвариантов, для которых нет

необходимости в дополнительной информации и дополнительных измышлениях кроме

наличия прямых ДМП, а на уровне вторичного синтеза при осуществлении обобщения

и интеллектуального анализа инвариантов (моделей) с применением косвенных ДМП.

2.2 Конфликт в информационной сфере между субъектом и

объектом познания

Задачей управления со стороны злоумышленника является организация такого

воздействия U, которое обеспечило бы перевод

объекта (ВС) в требуемое состояние [11], т.е.:

Y’= Y*.

Это означает, что объект надо перевести в состояние Y*. Причем речь идет не о

действительном состоянии объекта Y, а о

видимом злоумышленником состоянии Y’, которое скорее всего не совпадает с действительным (не полностью

отражает его).

Объект связывает свой вход, управление и выход определенным образом:

,

,

где

Х - состояние среды, с которой взаимодействует объект,

Y - модель

объекта,

U - управляющее

воздействие,

F - оператор

объекта, позволяющий строить образы объекта.

До

сих пор рассматривалась ситуация изучения злоумышленником пассивной ВС, в

процессе которого злоумышленник создает модель ВС, т.е. познает ее. При этом ВС

если и меняет свои свойства, то в результате собственной эволюции и внешних

факторов, к которым относятся и воздействия злоумышленника на ВС (т.е. попытки

растормошить объект чтобы он проявил какие-либо свои свойства или деструктивные

воздействия). Однако реакция ВС на воздействия в таком случае неактивна и не

зависит от целей злоумышленника. В этом и состоит существенная сторона и

простота ситуации при вскрытии пассивного объекта.

Однако с точки зрения рефлексивного взаимодействия необходимо

предусмотреть систему противодействия, которая будет активно взаимодействовать

со злоумышленником. Получаемое в результате сопротивление будет провоцировать

конфликт.

Активность ВС заключается в том, что она имеет свою собственную цель YO*, отличную от цели злоумышленника Y*, т.е.

YO*¹ Y*,

и во имя реализации этой цели СВС с помощью СПДКР может искажать сведения

о своей реакции на ситуацию X и

управление злоумышленника U

путем целенаправленного воздействия UО на датчики

ситуации и своего состояния D1 и D2 (рис. 2.4) [11].

Рис. 2.4. Модель активного взаимодействия злоумышленника и ВС

Таким образом, ВС в лице системы противодействия выступает в роли

управляющего устройства и активно воздействует на злоумышленника путем

целенаправленного искажения информации о своей среде и своем состоянии.

Объектом управления со стороны активного объекта (ВС) является подсистема сбора

информации злоумышленника D1 и D2.

Формализуем эту задачу. Пусть F - оператор объекта, а F' -

модель этого оператора, получаемая КР, т.е.

Злоумышленник

желает синтезировать модель F', которая бы позволила ей реализовать в ВС свою

цель Y* при соответствующем выборе управления U*:

ВС

же, воздействуя на D1 и D2, стремится выдать

злоумышленнику такую информацию X' и Y', чтобы управление,

синтезированное на базе этой информации, не мешало ему реализовать собственную

цель, т. е.

Значит,

на стадии синтеза модели F' одновременно решаются две взаимосвязанные задачи. С

одной стороны, злоумышленник синтезирует модель ВС по своим наблюдениям:

с

другой стороны, ВС в лице системы противодействия, воздействуя на датчики

исследователя, добивается собственной цели:

где

X’=D1X,

Y’=D2Y;

W - множество

допустимых моделей, используемых злоумышленником;

Y - множество допустимых управлений датчиками, используемое ВС.

А

на стадии управления в рамках информационного противоборства злоумышленник и ВС

также решают разные задачи:

Таким

образом, на стадии синтеза модели ВС располагает очень большими возможностями,

чтобы спровоцировать о себе «мнение» F', которое на стадии управления, когда

возможности ВС сужены, будет ей использовано для того, чтобы осуществить

собственную цель [11].

Следовательно,

активность ВС может препятствовать адекватному ее познанию и управлению ей.

Злоумышленник не догадывается об активности (рефлексивной деятельности) ВС и

действует так, как будто перед ним пассивная ВС - хотя и «коварная» в смысле

трудностей ее познания, но не ведущая никакой игры. Такая «наивность»

злоумышленника может эффективно использоваться системой противодействия ВС.

На

стадии управления, когда злоумышленник должен получить какой-то реальный эффект

от управления U* (а не информацию о том, что эффект имеет место), он его не

получит, так как СВС находится не в том состоянии, которое требует

злоумышленник.

Следует вывод о необходимости в целях защиты информации о ВС и защиты

самой ВС влиять на процессы первичного и вторичного синтеза модели ВС путем

управления ДМП состава, структуры и алгоритмов функционирования ВС и ее узлов,

а также путем рефлексивного воздействия на злоумышленника за счет формирования

у него устойчивых ложных стереотипов о построении ВС и корреляции ее структуры

со структурой системы управления, в интересах которой функционирует ВС.

2.3 Модель ВС с точки зрения процессов вскрытия ее

злоумышленником

Исходя из п. 2.1, где было выявлено, что адекватность конечной модели ВС

у злоумышленника существенно зависит от адекватности этапа синтеза первичной

модели, т.е. от правильного отображения в этой модели наиболее устойчивых

первичных свойств объекта, основным свойством такой модели будет структура ВС,

т.е. совокупность элементов (узлов) ВС и связи между ними.

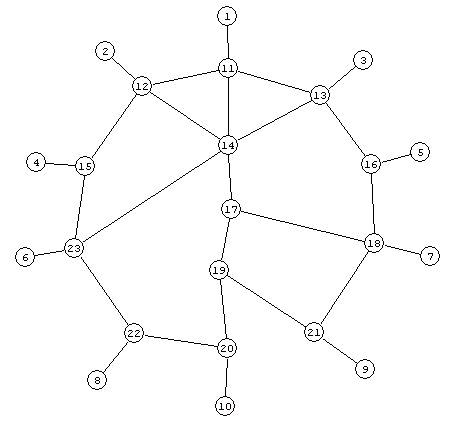

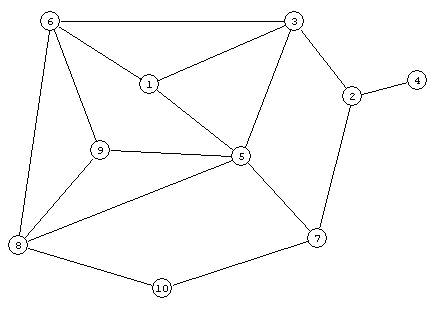

Наиболее удобное и полное описание структуры сети (ВС) достигается

представлением ее в виде графа G(U,V), множество вершин которого U={u1, u2,…,uN}, а множество ребер V={vij}, где i,j=1..N, а N - количество вершин сети [13]. Каждому элементу vij множества V ставится в соответствие вполне определенная пара {ui,uj}ÎU. В свою очередь, каждому элементу ui ставится в соответствие определенный

узел ВС, а элементу vijÎV -

определенная ветвь ВС (канал связи). Пример такого описания структуры ВС графом

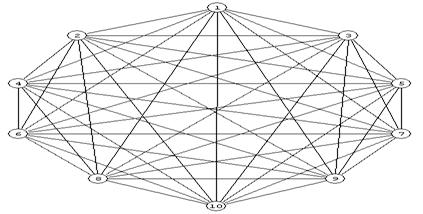

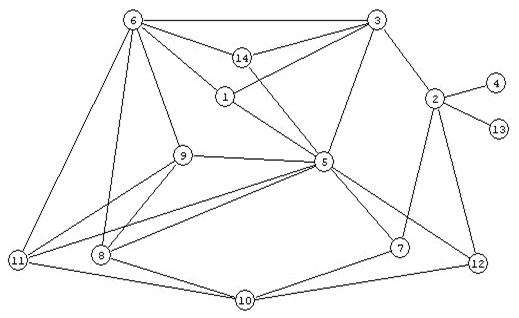

представлен на рис. 2.5.

Рис. 2.5. Пример изображения структуры ВС в виде графа

Граф принято называть связным, если любая пара его вершин соединена

простой цепью [14]. Для вычислительных сетей,

математической моделью которых являются графы, свойство связности может быть

сформулировано в следующем виде: вычислительная сеть называется связной, если в

ней может быть найден хотя бы один прямой или транзитный маршрут между каждой

парой узлов сети. Полносвязным графом называют граф, в котором любая пара

вершин смежна.

Степенью вершины d(u) называют

количество ребер, смежных с этой вершиной.

Исходя из анализа, проведенного в п.1.1 в распределенных ВС можно

выделить два типа узлов: терминальные узлы, представляющие собой ПЭВМ

пользователя или ЛВС, и транзитные узлы (телекоммуникационное оборудование,

которое в большинстве своем относится к телекоммуникационной системе,

посредством которой объединяются терминальные узлы).

Поскольку подключение нескольких каналов связи к терминальному узлу ВС

экономически нецелесообразно, каждый такой узел имеет связь только с одним

транзитным узлом. Напротив, для обеспечения качества связи и надежности сетей,

транзитные узлы обычно имеют не меньше двух связей между собой (две связи -

минимальное количество необходимое транзитному узлу для выполнения своих

функций по передаче информации).

С учетом этих ограничений множество вершин U графа G

можно разбить на два подмножества по признаку их связности.

U = {u1, u2,…,uk}È{uk+1, uk+2,…,uN},

где 1≤k≤N, а степень вершин d(u1..k)=1 (терминальные узлы), и u(k+1)..N d(u(k+1)..N)≥2 (транзитные узлы). Вершины

со связностью равной единице называют обычно висячими вершинами.

Транзитные узлы не обладают такими мощными защитными механизмами как

терминальные, и вообще они как раз и используются для перехвата трафика

терминальных узлов распределенной ВС злоумышленниками. Поскольку под

злоумышленником можно понимать не просто хакера-хулигана, а например

террористическую организацию или разведку иностранного государства, можно

считать, что его ресурс не очень ограничен. Следовательно, процесс вскрытия структуры

ТКС, посредством которой осуществляется объединение узлов РВС считаем

состоявшимся, т.е. злоумышленнику уже известна или легко доступна информация о

структуре, образуемой транзитными узлами. К тому же нет возможности в целях

управления структурой распределенной ВС изменять структуру ТКС.

Учитывая все выше сказанное для создания модели ВС можно ограничиться

рассмотрением только терминальных узлов. Для этого необходимо снять ограничение

на степень висячих вершин графа и заменить все цепи, связывающие какую либо

пару таких вершин одним ребром, а все вершины, которые были в исходном графе

транзитными удалить, как это представлено на рис. 2.6. Изображенный на рисунке

граф является преобразованным из графа на рис. 2.5. В изображенном на рис. 2.6

графе каждая вершина является собственным (т.е. не принадлежащим ТКС) узлом, а

связи между узлами проходят напрямую (т.е. связи точка-точка). Управление

параметрами узлов такого графа и позволит решить задачу управления структурой

(динамического масштабирования) ВС.

Такое преобразование кроме остальных преимуществ позволяет существенно

снизить вычислительную сложность дальнейших задач применительно к сложным

сильно разнесенным распределенным ВС.

Однако как это видно из рис. 2.6 граф ВС, прошедший через такое преобразование

является полносвязным, т.е. между любой парой его вершин есть ребро, что

отражает наличие связи между ними и не противоречит действительности. При этом

отсекается только информация о маршруте между этими вершинами. С точки зрения

многих задач для сетей, решаемых на графах, таким образом, теряется важная

информация, однако в данном случае это не так, поскольку для этой задачи

неважно, на каком из маршрутов, и в каком узле был осуществлен перехват

информации.

Рис. 2.6. Пример преобразованного графа, содержащего только собственные

вершины ВС

Кроме отображения в виде графа структуру ВС удобно задавать в виде

матриц. Матрица смежности вершин графа А позволяет описать соединения узлов

сети друг с другом. При условии равнодоступности маршрутов в ветвях она

является симметричной квадратичной матрицей порядка N.

A = |aij|.

Каждый элемент aij матрицы А равен (i ≠

j)

aij = 1, если узлы ui и uj связаны,

aij = 0, если узлы ui и uj не связаны.

Матрица связности графа ВС, изображенного на рис. 2.5 выглядит следующим

образом:

A=

Так как представленный на рисунке граф не имеет ребер исходящих и

завершающихся в том же узле (нет петель), диагональные элементы aij (i = j) матрицы равны

нулю. Собственно в ВС абсолютно нет смысла создания таких петель.

Таким образом, все элементы матрицы связности преобразованного графа

изображенного на рис. 2.6 кроме входящих в диагональ будут равны единице.

A=

Необходимо отметить, что ни граф ВС, полученный в результате такого

преобразования, ни отображающая его матрица связности еще не дает полноценного

описания ВС. Это связано с тем, что до сих пор не учтены три важных параметра

ВС, относящихся к первичным признакам: наличие информационных потоков между

узлами ВС, их интенсивность и направление.

Для того чтобы учесть в модели ВС первый признак - наличие информационных

потоков следует исключить из полносвязного графа сети те ребра, между вершинами

которых не осуществляется информационный обмен. Наличие или отсутствие

информационного обмена между узлами ВС зависит от иерархии узлов в системе

управления, в интересах которой существует ВС, и решаемых различными узлами

совместных задач, т.е. от текущих «производственных» процессов решаемых ВС. Для

этого как показано на рис. 2.7 удалим из графа ребра, в которых отсутствует

информационный обмен между узлами. Точно таким же образом в матрице связности

следует заменить единичные элементы на нулевые.

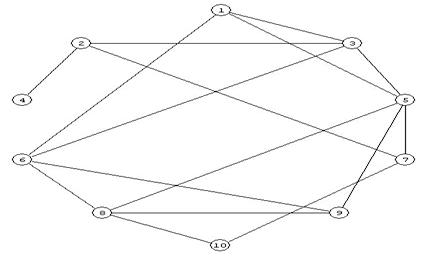

Рис. 2.7. Пример графа отображающего ВС с учетом информационных потоков

На рис. 2.7 изображен граф, отображающий ВС с учетом существующих в ней

информационных потоков.

На рис. 2.8 изображен тот же граф, что и на рис. 2.7, но преобразованный

за счет перемещения вершин для более легкого его визуального восприятия.

|

Рис. 2.8. Пример графа

отображающего ВС с учетом информационных потоков в упрощенном виде

|

Матрица, отображающая такой граф, выглядит следующим образом:

A=

До сих пор рассмотрению подвергались только неориентированные графы, т.е.

графы, в которых для ребер не было задано направление информационного обмена по

ним. Так как в ВС имеют место быть направления информационных потоков

необходимо учитывать и их. В ориентированных графах для этого на концах ребер

стрелками указывают направление информационных потоков.

При указании направления информационных потоков необходимо учесть

следующие их важные свойства. Информационный обмен между двумя узлами сети в

одном направлении может быть больше чем в обратном, также как и между разными

парами узлов. Следовательно, в модели необходимо учитывать интенсивности lij информационных потоков между i-ым и j-ым узлами ВС в обоих направлениях (от i-ого к j-ому и наоборот).

Величиной измерения интенсивности l может быть единица объема передаваемой информации k за единицу времени t:

.

.

Кроме

того, необходимо учесть следующую особенность. Большинство существующих на

сегодняшний день стандартизованных протоколов сетевого взаимодействия и

клиент-серверных приложений опираются на транспортный протокол модели ЭМВОС - TCP (Transport Control Protocol). Протокол ТСР является

протоколом с установлением соединения, что указывает на наличие двустороннего

обмена за счет появления технологического трафика. Кроме того, для определенных

нужд сами приложения могут порождать двусторонний обмен. Однако, как правило,

при этом основной объем трафика передается только в одном направлении, а объем

технологического трафика, передаваемого в обратном направлении, может

составлять ничтожную долю от основного. В связи с этим, при сравнительно

больших промежутках времени t и несущественных объемах технологического трафика в

обратном направлении, интенсивность l на этом направлении

будет стремиться к нулю (l®0).

Поскольку

об этой особенности знает и злоумышленник, в создаваемой им модели

распределенной ВС близкая к нулю интенсивность информационного потока, скорее

всего, будет рассматриваться как его отсутствие. Это рассуждение позволяет и в

разрабатываемой модели отказаться от учета технологического трафика.

Таким

образом, с учетом дополнительных признаков можно построить новую модель ВС в

виде графа и матрицы. На тех ребрах, где информационный обмен существует,

укажем его направление (в одну или в обе стороны). При этом на конце каждого

ребра, входящего в какую-либо вершину, при наличии входящего в нее

информационного потока указываем ее интенсивность (рис. 2.9).

Рис.

2.9. Пример графа отображающего ВС с учетом направлений информационных потоков

Такой

граф будет полносвязным только в том случае, когда все узлы ВС действительно

постоянно осуществляют между собой информационный обмен. Вероятность такой

ситуации тем меньше, чем больше количество узлов в ВС и чем больше количество

уровней иерархии в системе управления, в интересах которой функционирует ВС.

Более того, если какой либо из узлов ВС не проявит себя в информационном обмене

с другими узлами за заданный промежуток времени отображающая его в графе

вершина вообще станет обособленной.

В

случае с матрицей заменим элементы aij матрицы связности

графа A интенсивностями информационных потоков lij. При

этом как указано выше сравнительно малые интенсивности, относящиеся к

технологическому трафику, будут заменены нулями.

A=

Очевидно,

что такая матрица уже не обязательно будет симметричной относительно своей

диагонали, а скорее всего не будет такой.

Таким

образом, полученная модель ВС, отображает следующие важные свойства ВС и ее

узлов:

количество

узлов ВС;

количество

информационных направлений в ВС (информационных связей между узлами ВС и их

направлений);

количество

информационных направлений каждого отдельного узла (степень вершины);

интенсивности

информационных направлений каждого отдельного узла и ВС в целом.

Представленный

подход к созданию модели ВС обладает целым рядом достоинств. Сюда, прежде

всего, стоит отнести [15]:

простой

физический смысл;

применимость

к широкому классу графов (сетей);

использование

относительно простого математического аппарата для дальнейших расчетов;

сравнимость

решений и хорошая наглядность результатов.

2.4 Разработка механизмов динамического масштабирования ВС и

оценка их эффективности

В п. 2.2 сделан вывод о необходимости управления параметрами и структурой

ВС в целях формирования ложной модели ВС у злоумышленника. В п.п. 2.1, 2.3

обоснован перечень параметров ВС и ее структуры, которые необходимо подвергнуть

управлению в этих целях. Разработанная модель ВС позволяет описать ВС в

терминах этих параметров. Следовательно, управление параметрами ВС в рамках

данной модели позволит достичь сформулированной цели.

Для выполнения поставленной задачи необходимо сформировать механизмы

управления ВС и оценки эффективности получаемых решений.

Основными направлениями решения задачи являются динамическое

масштабирование ВС (управление структурой) и коррекция такого параметра ВС как

интенсивность информационных направлений.

Первое направление за счет увеличения количества узлов ВС позволит

существенно изменить представление о ВС в целом и о структуре системы

управления, в интересах которой ВС функционирует. Второе направление позволит

дополнительно к первому смещать акценты от одних узлов ВС к другим, от реальных

к ложным, и изменять их место в иерархии системы управления на уровне модели

ВС, формируемой злоумышленником.

В целом оба направления дадут возможность сформировать ложную картину у

злоумышленника.

Для решения задачи первого направления очевидным решением является

добавление на графе ВС новых узлов и информационных потоков между новыми и

старыми узлами, как это показано на рис. 2.10, где новые узлы имеют номера от

11 до 14. Кроме того, необходимо указать и направление новых информационных

потоков.

Пример коррекции структуры ВС, представленной на рис. 2.8, приведен на

рис. 2.10. Как видно из рисунка визуальные отличия налицо. При условии, что

такое различие будет достигнуто путем управления ДМП ВС, и при этом физически в

ВС не появится новых узлов и новых связей, можно делать выводы о достижении

цели, т.е. формирования у злоумышленника некорректной модели ВС.

Рис. 2.10. Пример корректированной структуры ВС

Однако возможно много вариантов таких преобразований, и для того чтобы

выбрать наиболее подходящие, необходимо получить численную оценку различия

между исходным и преобразованным графом. Для этого и был предложен второй

вариант описания графа в виде матрицы.

Соответственно, в матрице связности графа ВС аналогичным образом

добавляются новые столбцы и строки, нулевые элементы заменяются единичными там,

где появились новые связи, а новые (пока еще пустые) элементы заполняются

нулями и единицами в соответствии с новым графом ВС.

A=

Простейшим вариантом выполнения таких действий может быть эвристический,

когда специалист, основываясь на собственном опыте, выберет, где и какие

элементы добавить. Другим вариантом может быть применение так называемых

графовых грамматик [16,17], позволяющих за счет определенных правил задать

преобразование отдельных цепочек и подграфов в графе. Правила в грамматике тоже

необходимо задавать человеку, но в случае решения трудоемкой задачи на крупном

графе, содержащем одинаковые подграфы, применение графовых грамматик позволит

упростить, ускорить и автоматизировать задачу получения различных вариантов

решения, из которых можно будет выбрать наиболее предпочтительный.

Для оценки наиболее предпочтительных вариантов из множества решений можно

использовать применяемую в теории распознавания образов меру близости

(сходства). Таких мер в литературе описывается достаточно много. Наиболее часто

применяемой в сходных задачах является мера, называемая «евклидовым расстоянием»,

которая позволяет поэлементно сравнивать две матрицы с признаками двух

объектов, и вычислять относительное их сходство (на сколько один объект удален

от другого):

,

,

где

А, В - матрицы соответствующих признаков первого и второго объекта.

Поскольку

мера близости требует, чтобы сравниваемые матрицы были равными по размерности,

для сравнения исходного графа с новым, полученным в результате преобразований,

необходимо дополнить матрицу связности исходного графа нулевыми элементами.

Например, вычисленная мера близости для графов, изображенных на рис. 2.8 и 2.10

представленных следующими матрицами связности:

A=

B=

будет

равна D(A,B)= 22.

Аналогичным

образом можно посчитать меру близости для ВС, описанных в виде матриц с

интенсивностями.

Анализ

показал, что сама по себе мера близости позволяет лишь относительно отличить

одни варианты решения от других, и не напрямую зависит от количества

производимых изменений в графе (по крайней мере, существуют варианты, когда

изменения приводили к мере близости равной нулю).

Для

того чтобы действительно обоснованно осуществить выбор решения, который

позволит существенно повлиять на формируемую у злоумышленника модель необходимо

решить задачу о вероятности отнесения того или иного решения (преобразованного

графа) к исходному объекту, т.е. попросту признания преобразованного объекта за

слегка видоизмененный исходный.

1. Разработана модель процесса вскрытия ВС с точки зрения теории познания

и выявлена взаимосвязь основных его этапов.

. Сделан вывод об иерархичности инвариантов ВС.

. На основе теории познания изложена сущность конфликта в информационной