Разработка способа повышения безопасности при допуске личного состава к локальной сети

Разработка

способа повышения безопасности при допуске личного состава к локальной сети

Введение

В настоящее время мы являемся свидетелями

глобальной информатизации общества. Важность и значимость некоторой наиболее

ценной части информации обществом признавалась всегда, но объемы подобной

ценной информации были невелики. В силу малого объема ценной информации

проблемы обеспечения её авторизации, конфиденциальности, целостности не стояли

так остро, как сейчас, по крайней мере, не было необходимости в общественно

ощутимых затратах ресурсов на обеспечение конфиденциальности и целостности

важной информации.

Еще одним существенным изменением является

технологический скачок возможностей преобразования информации, связанный с ее

отрывом от бумажного носителя и появлением всеобщих открытых информационных

коммуникаций типа сети Интернет.

В компьютерных сетях при организации контроля

доступа и разграничения полномочий пользователей чаще всего используют

встроенные средства сетевых операционных систем. В тоже время в такой системе

организации защиты всё равно остаётся слабое место: уровень доступа и

возможность входа в систему определяются паролем. Не секрет, что пароль можно

подсмотреть или подобрать.

Процедуры идентификации и аутентификации

пользователя, могут базироваться не только на секретной информации, которой

обладает пользователь (пароль, секретный ключ, персональный идентификатор и т.

п.). В последнее время все большее распространение получает биометрическая

идентификация и аутентификация пользователя, позволяющая уверенно

идентифицировать потенциального пользователя путем измерения физиологических

параметров и характеристик человека, особенностей его поведения.

Биометрические системы в настоящее время

представляют собой второе поколение систем безопасности, а биометрия считается

наукой, использующей измеряемые уникальные параметры человека для его

идентификации. Современная биометрия насчитывает не более десяти лет и

появилась из дактилоскопии, когда появились технические средства - дактилоскопические

сканеры, а возможности вычислительной техники позволили осуществлять

идентификацию пользователя в режиме реального времени. До появления

биометрических систем идентификация пользователя или вход в систему (на объект)

осуществлялась только с помощью постоянных величин, таких как обыкновенный

механический ключ или персональный номер - число, которое может храниться на

любом носителе в открытом или закодированном виде. Принципиальным признаком

систем безопасности первого поколения является однозначность и/или постоянство

во времени и пространстве идентификационного параметра, в то время как

биометрический параметр пользователя, также принципиально, всегда является

переменной величиной, зависящей от множества факторов. При этом задача

правильной идентификации для биометрических параметров значительно сложнее, чем

идентификация постоянных параметров для систем первого поколения. С

информационной точки зрения системы биометрической идентификации представляют

собой второе поколение систем безопасности, осуществляющих идентификацию

пользователя, используя переменную величину.

Существенно увеличилось количество различных

биометрических параметров, используемых для идентификации. Идентификация по

голосу, лицу, руке, глазу в сумме превосходит классические системы идентификации

по отпечатку пальца. Соответственно увеличилось и количество областей, в

которых биометрические системы находят реальное применение, из которых,

безусловно, наиболее массовыми являются мобильная связь, паспортные системы и

кредитные карты (безналичные расчеты). Также биометрические системы

идентификации личности могут применяться и в военной сфере. Применение

биометрических систем идентификации личности, в вычислительных центрах

обработки телеметрической информации, а также в перспективе развития

вооруженных сил в компьютерных сетях, системах управления и системах передачи

данных по закрытым каналам связи, способно обеспечить соблюдение режима

секретности и повысить достоверность идентификации персонала, тем самым не

допустить посторонних лиц на охраняемые объекты, в помещения и к вычислительным

сетям.

1 Оперативно-тактическое обоснование

необходимости повышения достоверности автоматической идентификации при допуске

персонала в компьютерную сеть

личность

идентификация локальная вычислительная сеть

Терроризм за последние годы приобрел глобальный

характер, угрожая интересам граждан, общественной безопасности, стабильности

государств независимо от их политической системы, международным отношениям.

В современной России рост угрозы терроризма

происходит на фоне обострения и распространения политического, этнического,

религиозного экстремизма, представляющего значительную опасность для интересов

личности, общества и государства, политической, военной, экономической,

экологической безопасности страны, ее конституционного строя, суверенитета и

территориальной целостности.

Именно поэтому значительно повышаются требования

к поддержанию постоянной боевой готовности ракетных частей и соединений,

личному составу, прежде всего к офицерам, которые обслуживают и готовят

сложнейшую технику к боевому применению, несут боевое дежурство, командуют

подразделениями.

В соответствии с приказом Командующего РВСН о

необходимости повышения безопасности объектов ракетных комплексов, связанных с

человеческим фактором, необходимо изыскивать пути по повышению коэффициента

технической готовности боевых ракетных комплексов (вероятности нахождения

вооружения и военной техники в исправном состоянии в произвольный момент

времени) на основе выявления и парирования угроз антропогенного характера, с

разработкой требований к аппаратным и программным средствам подсистемы

автоматической аутентификации персонала при их допуске в режимные помещения[1].

Тема дипломной работы « Разработка

алгоритмического обеспечения повышения достоверности идентификации допуска

персонала в компьютерную сеть».

Целевая установка дипломной работы: на основе

анализа современных угроз безопасности при эксплуатации ракетных комплексов, а

также принципов построения систем управления доступом личного состава на

объекты боевых ракетных комплексов, исследовать возможность повышения

надежности автоматической аутентификации персонала на основе учета

психометрической информации; разработать модифицированный способ автоматической

аутентификации личности; провести оценку военно-экономической целесообразности

внедрения разработки в практику войск и учебно-материальной базы института

путем моделирования процесса автоматической аутентификации личного состава.

Идентификация объекта - одна из функций

подсистемы защиты. Эта функция выполняется в первую очередь, когда объект

делает попытку войти в сеть. Если процедура идентификации завершается успешно,

данный объект считается законным для данной сети.

Следующий шаг - аутентификация объекта (проверка

подлинности объекта). Эта процедура устанавливает, является ли данный объект

именно таким, каким он себя объявляет.

После того как объект идентифицирован и

подтверждена его подлинность, можно установить сферу его действия и доступные

ему ресурсы компьютерной системы. Такую процедуру называют предоставлением

полномочий (авторизацией).

События 11 сентября значительно изменили

отношение к биометрии в мире. На данный момент известно, что 11 террористов -

организаторов атаки на США были известны и разыскивались властями США, однако

использование террористами поддельных документов и бюрократический механизм

регистрации иностранцев сделали возможным осуществление теракта. Кроме того,

отсутствие биометрической защиты при управлении самолетом также не

препятствовало осуществлению планов террористов, хотя использование простого

дактилоскопического сканера, блокирующего передачу управления самолета другому

лицу, могло существенно уменьшить последствия террористической атаки. Все это

способствовало увеличению популярности глобальных биометрических решений среди

граждан США, всего 10 % которых поддерживало идею биометрической паспортизации

до 11 сентября 2001 года и более 75 % после[1].

Отметим основные достоинства биометрических

методов идентификации пользователя по сравнению с традиционными:

- высокая степень достоверности идентификации по

биометрическим признакам из-за их уникальности;

- неотделимость биометрических признаков от

дееспособной личности;

0 сканирование

радужной оболочки глаза;

1 сканирование

контуров лица;

2 идентификация

по отпечаткам пальцев;

3 идентификация

кисти руки;

4 идентификация

по голосу;

5 комплексная

аутентификация.

На основе вышеизложенного в дипломной работе

разрабатывается новый способ аутентификации персонала по психометрическим

характеристикам, т.е. по "клавиатурному почерку".

На базе предлагаемого алгоритмического

обеспечения возможна разработка более надёжных систем автоматической

идентификации персонала и допуска персонала на режимные объекты. Кроме того,

реализация способа предполагает задействование исключительно программных

средств современных компьютерных технологий, что позволит значительно повысить

безопасность эксплуатации потенциально опасных объектов без существенных

материальных затрат за счет рационального использования внутренних ресурсов системы

эксплуатации[2].

Таким образом, разработанный в дипломной работе

способ автоматической идентификации личности приведет к увеличению в выражении

коэффициента технической готовности боевых ракетных комплексов (вероятности

нахождения вооружения и военной техники в исправном состоянии в произвольный

момент времени), за счёт недопущения на объект постороннего лица, а в

компьютерных сетях военного назначения позволит предотвратить утрату важной

информации, которая может снизить защищенность объектов РВСН. Это в конечном

итоге приведёт к возрастанию вероятности выполнения боевой задачи Рбз.

2 Анализ методов и средств идентификации

личности, применяемых в системах управления доступом

.1 Задачи идентификации личности, при управлении

доступом в компьютерную сеть

Проблема защиты информации от постороннего

доступа и нежелательных воздействий на нее возникла давно, с той поры, когда

человеку по каким-либо причинам не хотелось делиться ею ни с кем или не с

каждым человеком. С развитием человеческого общества, появлением частной

собственности, государственного строя, борьбой за власть и дальнейшим

расширением масштабов человеческой деятельности информация приобретает цену.

Ценной становится та информация, обладание которой позволит ее существующему и

потенциальному владельцам получить какой-либо выигрыш: материальный,

политический, военный и т. д.

В период существования примитивных носителей

информации ее защита осуществлялась в основном организационными методами,

которые включали ограничение и разграничение доступа, определенные меры

наказания за разглашение тайны.

С переходом на использование технических средств

связи информация подвергается воздействию случайных процессов: неисправностям и

сбоям оборудования, ошибкам операторов и т. д., которые могут привести к ее разрушению,

изменениям на ложную, а также создать предпосылки к доступу к ней посторонних

лиц. С дальнейшим усложнением и широким распространением технических средств

связи, возросли возможности для преднамеренного доступа к информации.

С появлением сложных автоматизированных систем

управления, связанных с автоматизированным вводом, хранением, обработкой и

выводом информации, проблема ее защиты приобретает еще большее значение. Этому

способствовали:

- увеличение объемов информации, накапливаемой,

хранимой и обрабатываемой с помощью компьютеров и других средств компьютерной

техники;

- сосредоточение в единых базах информации

различного назначения, принадлежности и формы представления;

расширение круга пользователей, имеющих доступ к

ресурсам вычислительной системы и находящимся в ней массивам информации;

усложнение режимов функционирования технических

средств вычислительной системы: широкое внедрение многопрограммного режима,

режима разделения времени и реального времени;

автоматизация межмашинного обмена информацией, в

том числе и на больших расстояниях;

увеличение количества технических средств и

связей в автоматизированных системах управления и обработки информации;

появление персональных компьютеров, а затем

интенсивного развития глобальной сети Интернет, расширяющих возможности не

только пользователя, но и нарушителя[2].

К настоящему времени и в самом человеческом

обществе, и в технологии обработки информации произошли большие изменения,

которые повлияли на саму суть проблемы защиты информации, безопасности и

управлении доступом.

Индустрия переработки информации достигла

глобального уровня. Появилась возможность выхода в глобальную компьютерную сеть

с домашнего компьютера, появление "электронных" денег, кредитных

карточек создает еще большую долю риска в сфере работы с информацией.

Последствия несанкционированных воздействий и

несанкционированного использования информации могут носить весьма серьезный

характер, включая политический, связанный с опасностью возникновения войны.

Цель любой системы контроля доступа заключается

в том, чтобы предоставить людям, имеющим соответствующие полномочия,

возможность прохода в определенные зоны.

Поэтому все большее значение приобретает

идентификация личности человека - потребителя информации в огромном количестве

процессов (допуск к сложному оборудованию, оружию, пересечение границ, контроль

за выдачей и распределением пособий и т. д.). Отсюда огромный интерес к

биометрическим технологиям. Они оказываются весьма привлекательными для

организации контроля любого доступа, так как обеспечивают высокий уровень

надежности идентификации, могут быть интегрированы в любые системы контроля

доступа одновременно с различными ключами и паролями.

В настоящее время самое широкое распространение

получили всевозможные считыватели карт (проксимити, Виганда, с магнитной

полосой и т. п). Они имеют свои неоспоримые преимущества и удобства в

использовании, однако при этом в автоматизированном пункте доступа

контролируется «проход карточки, а не человека». В то же время карточка может

быть потеряна или украдена злоумышленниками. Все это снижает возможность

использования систем контроля управлением доступа, основанных исключительно на

считывателях карт, в приложениях с высокими требованиями к уровню безопасности.

Несравненно более высокий уровень безопасности обеспечивают всевозможные

биометрические устройства контроля доступа, использующие в качестве

идентифицирующего признака биометрические параметры человека (отпечаток пальца,

геометрия руки, рисунок сетчатки глаза и т. п.), которые однозначно предоставляют

доступ только определенному человеку - носителю кода (биометрических

параметров).[3] Но, на сегодняшний день подобные устройства все еще остаются

достаточно дорогими и сложными, и поэтому находят свое применение только в

особо важных пунктах доступа. Считыватели штрих-кодов в настоящее время

практически не устанавливаются, поскольку подделать пропуск чрезвычайно просто

на принтере или на копировальном аппарате.

Достоинства биометрических идентификаторов на

основе уникальных биологических, физиологических особенностей человека,

однозначно удостоверяющих личность, привели к интенсивному развитию

соответствующих средств. В биометрических идентификаторах используются

статические методы, основанные на физиологических характеристиках человека, т.

е. на уникальных характеристиках, данных ему от рождения (рисунки папиллярных

линий пальцев, радужной оболочки глаз, капилляров сетчатки глаз, тепловое

изображение лица, геометрия руки, ДНК), и динамические методы (почерк и

динамика подписи, голос и особенности речи, ритм работы на клавиатуре).

.2 Современные методы и средства автоматической

идентификации личности

Сегодня существует несколько отличных друг от

друга принципов идентификации пользователей. У каждого из них есть свои

преимущества и недостатки, благодаря чему некоторые технологии подходят для

использования в одних системах, остальные - в других. Однако во многих случаях

нет строго определенного решения. А поэтому как разработчикам программного

обеспечения, так и пользователям приходится самостоятельно думать, какой способ

идентификации реализовывать в выпускаемых или используемых продуктах.

Существующие способы идентификации пользователя

условно можно разделить на идентификацию по паролю, с применением

специализированных устройств (smart-card, touch-memory и т.д.), по

биометрическим характеристикам личности (анализ отпечатков пальца, сетчатка

глаза, почерка, голоса и т.д.), комплексные системы идентификации. Выбор

средств определяется характеристиками системы идентификации.

Еще не так давно парольная идентификация была

чуть ли не единственным способом определения личности пользователя. И в этом

нет абсолютно ничего удивительного. Дело в том, что парольная идентификация

наиболее проста как в реализации, так и в использовании. Суть ее сводится к

следующему. Каждый зарегистрированный пользователь какой-либо системы получает

набор персональных реквизитов (обычно используются пары логин-пароль). Далее

при каждой попытке входа человек должен указать свою информацию. Ну а поскольку

она уникальна для каждого пользователя, то на основании ее система и делает

вывод о личности.

Главное преимущество парольной идентификации -

это простота реализации и использования. И действительно, она не требует

специального обучения пользователей. Кроме того, введение парольной идентификации

не требует совершенно никаких затрат: данный процесс реализован во всех

продающихся сегодня программных продуктах. Таким образом, система защиты

информация оказывается предельно простой и дешевой.

Теперь перейдем к недостаткам. К сожалению, их

много. И самый пожалуй, главный - огромная зависимость надежности идентификации

от самих пользователей, точнее, от выбранных ими паролей. Дело в том, что

большинство людей используют ненадежные ключевые слова, которые легко

подбираются. К ним относятся слишком короткие пароли, имеющие смысл слова и

т.д. Поэтому некоторые специалисты в области информационной безопасности

советуют использовать длинные пароли, состоящие из беспорядочного сочетания

букв, цифр и различных символов. Вот только пользователи не хотят запоминать

такие ключевые слова и начинают записывать их на бумажки, которые приклеивают

прямо к монитору или прячут под клавиатуру. Нужно ли говорить, что подобные

действия - серьезный удар по информационной безопасности. Хорошим решением

описанной проблемы являются специальное программное обеспечение для работы с

паролями. Особенно интересны два различных типа утилит: генераторы ключевых

слов и менеджеры. Первые умеют самостоятельно создавать любые, сколь угодно

сложные пароли, отвечающие всем требованиям информационной безопасности. Причем

обычно пользователь может настраивать работу утилиты, включая и исключая

различные наборы символов, устанавливая длину ключевых слов и т.д. Менеджеры

являются специальными программами для безопасного хранения и удобного использования

паролей. Использование этого программного обеспечения помогает свести к

минимуму риски парольной идентификации.

Но, несмотря на свои недостатки, в некоторых

областях парольная идентификация до сих пор остается своеобразным

"монополистом". В частности, это относится к домашним компьютерам и

персональным компьютерам тех компаний, которые не хотят или не могут тратить

деньги на информационную безопасность, например, к бюджетным организациям.

Кроме того, именно ключевые слова используются для доступа к различным сервисам

в Интернете. Так что хоть парольная идентификация и сдает постепенно свои

позиции, говорить о ее "моральном устаревании" пока еще рано[4].

Принцип идентификации с применением

специализированных устройств основывается на определении личности пользователя

по какому-то предмету, ключу, находящемуся в его эксклюзивном пользовании.

Естественно, речь идет не об обычных, привычных для большинства людей ключах, а

о специальных электронных. На данный момент наибольшее распространение получили

два типа устройств. К первому относятся всевозможные карты. Их довольно много,

и работают они по различным принципам. Так, например, весьма удобны в

использовании бесконтактные карты (их еще называют проксимити-карты), которые

позволяют пользователям проходить идентификацию, как в компьютерных системах,

так и в системах доступа в помещения. Наиболее надежными считаются смарт-карты

- аналоги привычных многим людям банковских карт. Кроме того, есть и более

дешевые, но менее устойчивые к взлому карты: магнитные, со штрих-кодом и т.д.

Вторым типом ключей, которые могут использоваться для идентификации, являются

так называемые токены. Эти устройства обладают собственной защищенной памятью и

подключаются непосредственно к одному из портов компьютера[4].

Главным достоинством применения идентификации с

использованием специализированных устройств является достаточно высокая

надежность. И действительно, в памяти токенов могут храниться большие ключи,

подобрать которые хакерам не удастся. Кроме того, в них реализовано немало

различных защитных механизмов. Ну а встроенный микропроцессор позволяет

электронному ключу не только участвовать в процессе идентификации пользователя,

но и выполнять некоторые другие полезные функции. Самой, пожалуй, серьезной

опасностью в случае использования такой идентификации является возможность

кражи злоумышленниками токенов у зарегистрированных пользователей.

Идентификация с использованием

специализированных устройств, конечно же, обладает рядом недостатков. Об одном

из них мы уже упомянули - это возможность кражи электронных ключей. Второй

минус рассматриваемой технологии - цена. Вообще-то в последнее время стоимость,

как самих электронных ключей, так и программного обеспечения, которое может

работать с ними, заметно снизилась. Тем не менее, для введения в эксплуатацию

системы имущественной идентификации все равно потребуются некоторые вложения.

Все-таки каждого зарегистрированного пользователя (или хотя бы

привилегированных пользователей - администраторов, руководство предприятия и

т.д.) нужно обеспечить персональными токенами. Кроме того, со временем

некоторые типы ключей могут изнашиваться, кроме того, они могут быть утеряны и

т.д. То есть данная идентификация требует некоторых эксплуатационных затрат.

Система контроля доступа, основанная на

смарт-картах, может контролировать доступ кусочков пластика, “наделенных

соответствующими полномочиями”, но не тех, кто является владельцем смарт-карты.

Системы, использующие персональный

идентификационный номер, требуют только того, чтобы человек знал определенный

номер - тогда доступ ему гарантируется вне зависимости от того, кто конкретно

вводит данный код[5].

Технологии преодоления таких способов защиты,

разработанные в последнее десятилетие, хорошо известны. Поэтому актуальность

задач повышения достоверности распознавания пользователей и обнаружения

вторжений незарегистрированных лиц при взаимодействии с терминалами

распределенных сетей продолжает расти.

Биометрические же устройства, удостоверяют

личность конкретного человека вне зависимости от того, какой способ

биометрической идентификации используется - геометрии руки, отпечатков пальцев,

сетчатки глаза или голосовая идентификация.

Биометрия может также устранить необходимость

использования карт. Существенное сокращение стоимости карт в последние годы

снизило и расходы на администрирование подобных систем, однако, оптимальным

вариантом было бы вовсе исключить эту статью расходов. Утраченная карта должна

быть заменена - следовательно, кому-то нужно заново выпускать ее. Вряд ли можно

украсть, потерять или забыть где-то руки или глаза. К тому же они не

изнашиваются и не нуждаются в замене.

Все биометрические системы характеризуются

высоким уровнем безопасности, прежде всего потому, что используемые в них

данные не могут быть утеряны пользователем, похищены или скопированы. В силу

своего принципа действия многие биометрические системы пока еще отличаются

сравнительно малым быстродействием и низкой пропускной способностью. Тем не

менее, они представляют собой единственное решение проблемы контроля доступа на

особо важных объектах с малочисленным персоналом. Например, биометрическая

система может контролировать доступ к информации и хранилищам в банках, ее

можно использовать на предприятиях, занятых обработкой ценной информации, для

защиты ЭВМ, средств связи и т.д. По оценкам специалистов, более 85%

установленных в США средств биометрического контроля доступа предназначались

для защиты машинных залов ЭВМ, хранилищ ценной информации, исследовательских

центров, военных установок и учреждений[5].

В настоящее время имеется большое количество

алгоритмов и методов биометрической идентификации, которые делятся на две

основные группы:

статические методы;

динамические методы.

Статические методы биометрической идентификации

основываются на физиологической характеристике человека, то есть уникальной

характеристике, данной ему от рождения и неотъемлемой от него.

Динамические методы биометрической идентификации

основываются на поведенческой характеристике человека, построены на

особенностях, характерных для подсознательных движений в процессе

воспроизведения какого-либо действия.

Биометрические образцы «снимаются» с объекта

датчиками и отсылаются процессору, который извлекает отличительные особенности,

отвергая все другие компоненты. Получающиеся особенности могут быть сохранены в

базе данных как «шаблоны», или сравнены с определенным шаблоном для определения

соответствия.

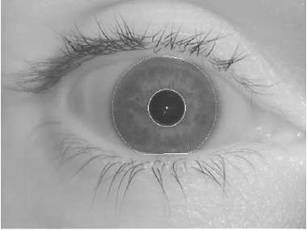

Метод биометрической идентификации личности по

радужной оболочке глаза, показанный на рисунке 2.1, основывается на уникальных

характерных признаках и особенностях радужной оболочки человеческого глаза.

Радужная оболочка - это часть глаза, представляющая собой цветной круг, чаще

всего коричневого или голубого цвета, окаймляющий черный зрачок. Процесс

сканирования радужной оболочки начинается с фотографии. В специальном

фотоаппарате, который обычно подносится очень близко к человеку, но не ближе 90

см, применяется инфракрасная подсветка для получения фото с очень высоким

разрешением. На процесс фотографирования уходит всего от одной до двух секунд,

затем полученное детальное изображение радужной оболочки преобразуется в

схематическую форму, записывается и хранится для последующего сравнения. Очки и

контактные линзы не влияют на качество изображения, а системы сканирования

проверяют живой глаз посредством измерения наблюдающихся в норме постоянных

колебаний размера зрачка.

Рисунок 2.1 - Сканирование радужной оболочки

глаза

Внутренний край радужной оболочки глаза

определяется алгоритмом системы сканирования, который отображает в виде схемы

индивидуальный рисунок и характерные особенности радужной оболочки. Алгоритм

представляет собой серию указаний, которые направляют процесс интерпретации

системой конкретной проблемы. Алгоритмы состоят из нескольких последовательных

шагов и используются биометрической системой для определения соответствия между

биометрическим образцом и зарегистрированными данными.

Радужная оболочка формируется еще до рождения

человека, и, за исключением случаев повреждения глазного яблока, остается

неизменной на протяжении всей жизни человека. Рисунок радужной оболочки

является чрезвычайно сложным и несет в себе поразительно большой объем

информации, а также имеет более 200 уникальных точек. Тот факт, что правый и

левый глаз человека отличаются друг от друга, и что их рисунки очень легко

зафиксировать в схематической форме, делает технологию сканирования радужной

оболочки одним из самых надежных средств идентификации, не подверженным ложному

сравнению и фальсификации.

Частота ложного распознавания в системах идентификации

равна 1 к 1,2 миллионам, статистически это намного выше, чем результаты,

полученные системами распознавания по отпечаткам пальцев. Реальным

преимуществом является частота непризнания - количество действительных

зарегистрированных пользователей, личность которых не распознается. Сканеры

отпечатков пальцев допускают ошибки непризнания в 3% случаев, в то время как

системы сканирования радужной оболочки отличаются частотой непризнания 0%[5].

В другом биометрическом методе, показанном на

рисунке 2.2, для идентификации личности используется геометрическая форма руки.

Так как человеческие руки не являются уникальными, то необходимо сочетать

несколько специфических характеристик для обеспечения динамической верификации.

Некоторые сканирующие устройства измеряют только два пальца, другие измеряют

полностью всю руку. Измеряемые характеристики включают изгибы, толщину и длину

пальцев; толщину и ширину тыльной стороны руки; расстояние между суставами и

общую структуру кости.

Структура костей и суставов являются относительно

постоянными признаками, хотя такие воздействия, как распухание тканей или ушибы

могут исказить исходную структуру руки. Это может привести к ложному

сопоставлению, тем не менее, количество приемлемых отличающих совпадений может

быть отрегулировано в соответствии с потребностями определенного уровня

обеспечения безопасности.

Рисунок 2.2 - Сканирование кисти руки

Для регистрации в системе сканирования, рука

помещается на ровную поверхность, на которой предусмотрено считывающее

устройство. Позиция руки фиксируется с помощью пяти штифтов, которые помогают

правильно расположить руку в отношении фотокамер. Последовательность фотокамер

создает трехмерные изображения боковых сторон и тыльной стороны руки. Сканирование

руки является простым и быстрым процессом. Устройство сканирования может

обработать трехмерные изображения за 5 или менее секунд, а верификация занимает

не более 1 секунды. Программное обеспечение и аппаратные средства по захвату и

верификации изображений могут быть легко интегрированы в составе автономных

устройств. Те объекты, на которых имеется большое число точек доступа и

пользователей, могут управляться централизованно, устраняя необходимость

регистрации пользователя на каждом отдельном устройстве на всех точках

доступа[5].

Одним из первых и самых надежных методов

идентификации личности является использование рисунка кровеносных сосудов

глазного дна, показанные на рисунке 2.3.

Рисунок 2.3 - Дерево кровеносных сосудов

глазного дна

Вены и артерии, снабжающие глаз кровью, хорошо

видны при подсветке глазного дна внешним источником света. Саймон и Голдштейн в

1935 году доказали уникальность дерева кровеносных сосудов глазного дна для

каждого конкретного индивидуума. Процедура идентификации личности сводится к

тому, что человек наблюдает сквозь специальный окуляр удаленную световую точку,

при этом осуществляется инфракрасная подсветка его глазного дна, и на нем

выделяется дерево кровеносных сосудов. Далее оно сравнивается с эталоном.

Ошибки метода обусловлены отклонениями головы испытуемого от эталонного и

неверной фокусировкой им взгляда на удаленном источнике света[6].

Идентификация личности по папиллярному рисунку

пальцев руки. Кожа человека состоит из двух слоев, при этом нижний слой

образует множество выступов, в вершине которых имеются отверстия выходных

протоков потовых желез. На основной части кожи выступы располагаются хаотично,

и они трудно наблюдаемы. На отдельных участках кожи конечностей папилляры

строго упорядочены в линии (гребни), образующие уникальные папиллярные узоры.

Идентификация личности на основе папиллярных рисунков пальцев рук предложена

двумя авторами: Г. Фулдсом и В. Гершелем, и описана в статье авторитетного

английского журнала «Nature» в 1880 году. Метод идентификации широко

распространен в криминалистике.

Системы дактилоскопической идентификации

личности при помощи сканера снимают папиллярный узор с одного из пальцев,

показанные на рисунке 2.4 заявителя прав доступа и сравнивают его с эталонным

рисунком.

Рисунок 2.4 - Папиллярные узоры

Объем хранимой эталонной информации может быть

существенно уменьшен, если осуществить классификацию на характерные типы

папиллярных рисунков и выделить на отпечатке характерные микро особенности,

представляющие собой начала (окончания) папиллярных линий или их слияния

(разветвления. Выделяют три типа папиллярных рисунков (дуговые, завитки,

круговые) и два типа микро особенностей (дельты и центы).

Ошибки первого рода для систем этого класса

составляют от 10% до 20%, если учитывать неблагоприятные случаи сухой кожи, а

также включать в состав тестирования лиц с плохо выраженными папиллярными

рисунками[6].

Одним из перспективных направлений развития

технологии биометрической идентификации личности является использование

индивидуальных особенностей геометрии лица, показанный на рисунке 2.5. Принцип

работы устройств этого класса: миниатюрная видеокамера вводит изображение лица

находящегося перед компьютером человека. Программное обеспечение сравнивает

введенный портрет с хранящимся в памяти эталоном. Некоторые системы

дополнительно осуществляют архивирование вводимых изображений для возможного в

будущем разбора конфликтных ситуаций. Весьма важным является также то, что этот

класс биометрических систем потенциально способен осуществлять непрерывную

идентификацию (аутентификацию) пользователя компьютера в течение всего сеанса

его работы. Основными проблемами, с которыми приходится сталкиваться

разработчикам этого класса биометрических систем, являются изменение

освещенности, вариации положения головы пользователя, выделение информативной

части - портрета (гашение фона). С этими проблемами удается справиться,

автоматически выделяя на лице особые точки и затем измеряя расстояния между ними.

На лице выделяются контуры глаз, бровей, носа, подбородка. Расстояния между

характерными точками этих контуров образуют весьма компактный эталон

конкретного лица, легко поддающийся масштабированию. Близнецы системами этого

класса не различаются.

Следует подчеркнуть, что задача оконтуривания

характерных деталей лица легко может быть решена для плоских двухмерных

изображений с фронтальной подсветкой, но такие биометрические системы могут

быть обмануты плоскими изображениями лица-оригинала. Для двухмерных систем

изготовление муляжа-фотографии не является сложной технической проблемой.

Существенные технические трудности при изготовлении муляжа возникают при

использовании трехмерных биометрических систем, способных по перепадам яркости

отраженного света восстанавливать трехмерную геометрию лица. Такие системы

способны компенсировать неопределенность расположения источника освещенности по

отношению к идентифицируемому лицу, а также неопределенность положения лица по

отношению к видеокамере. Обмануть этот класс систем можно только объемной

маской, точно воспроизводящей трехмерную геометрию лица-оригинала. Хорошо

работающих трехмерных систем пока не существует.

Рисунок 2.5 - Применение трехмерных

биометрических систем

Проблемы идентификации человека по лицу

существенно упрощаются при переходе наблюдений в дальний инфракрасный диапазон

световых волн. За счет термографии идентифицируемого лица, выявляется

уникальность распределения артерий на лице. Проблема подсветки для этого класса

биометрических устройств не существует, так как они воспринимают только

температурные перепады лица и могут работать в полной темноте. На результаты

идентификации не влияют перегрев лица, его переохлаждение, естественное

старение личности, пластические операции, так как они не изменяют внутреннее

расположение сосудов. Методу лицевой термографии доступно различение близнецов,

кровеносные сосуды на их лицах имеют достаточно существенные различия. Метод

рассчитан на использование видеокамеры дальнего инфракрасного диапазона[7].

Наряду с перечисленными выше статическими

методами биометрической идентификации личности на практике используются методы

динамической биометрии. К ним в первую очередь следует отнести наиболее

распространенные методы идентификации личности по голосу и рукописному почерку.

Очевидно, что средства динамической биометрии обладают как достоинствами, так и

недостатками.

В качестве первого достоинства следует отметить

относительно низкую стоимость систем динамической биометрии. Последнее обусловлено,

тем, что они могут быть построены с использованием стандартных уже имеющихся на

компьютере средств мультимедиа (стандартного графического планшета или

стандартной звуковой карты). В этом случае стоимость системы будет определяться

только стоимостью программного обеспечения.

Еще одним достоинством динамической биометрии

является возможность смены образа личности, за счет быстрой смены

воспроизводимого слова (парольной фразы). Статический образ личности (отпечаток

пальца) нельзя сохранить в тайне или изменить, он дан личности единожды и

навсегда. Иначе обстоит дело с образами динамической биометрии, они легко

поддаются изменению, и могут быть сохранены пользователем в тайне. Последнее

делает динамическую биометрию предпочтительной для удаленной аутентификации

(идентификации) личности в открытом информационном пространстве.

При построении системы идентификации так же

необходимо учитывать возможность последующего мониторинга действий

пользователей в компьютерной системе с целью обнаружения момента вмешательства

в систему и начала аномального поведения. Статические методы биометрической

идентификации пользователя не позволяют это обеспечить по сравнению с

динамическими методами биометрической идентификации пользователя.

Система анализа образа пользователя по

динамическим признакам построены на основе контроля подсознательных движений и

действий пользователя.

Как недостаток этого класса систем следует

отметить то, что на их работу влияет психофизическое состояние личности (испуг,

стресс, психотропные препараты). Тем не менее, системы динамической биометрии

оказываются эффективными длительное время, существующие данные свидетельствуют

о стабильном сохранении отработанных двигательных навыков у человека в течение

нескольких десятилетий.

Быстрого клавиатурного ввода информации удается

достичь за счет использования всех пальцев обеих рук, при этом у каждого

человека появляется свой уникальный клавиатурный почерк. Следует подчеркнуть,

что уникальный личный почерк вырабатывается и при ежедневном решении более

простой задачи передачи информации кодом Морзе, что использовалось ранее для

идентификации личности телеграфиста по его почерку. Традиционно ограничение

доступа к информации осуществляется по паролям, однако если пароль увеличить,

то появляется возможность наблюдать при вводе пароля характерный для

пользователя клавиатурный почерк.

Например, в качестве пароля используется слово

«Пароль». При вводе подобной парольной фразы биометрическая система фиксирует

время нажатия каждой клавиши и интервал времени между нажатием очередной

клавиши и отпусканием предыдущей клавиши. График соотношения интервалов времени

нажатия и отпускания клавиш для слова "Пароль" приведен на рисунке

2.6.

Рисунок 2.6 - Временная диаграмма ввода слова

«Пароль»

Времена нажатий клавиш различны и

соответственно, значения этих параметров могут быть использованы для выявления

характерных особенностей индивидуального клавиатурного почерка пользователя.

Кроме того, могут быть использованы в качестве контролируемых параметров

интервалы времени между нажатием соседних клавиш.

Контролируемые параметры существенно зависят от

того, сколько пальцев использует при наборе пользователь, от характерных для

пользователя сочетаний движений различных пальцев руки и от характерных движений

рук при наборе. В частности, если заставить пользователей работать одним

пальцем одной руки, то клавиатурный почерк практически полностью теряет

индивидуальность. В этом случае времена нажатия клавиш для разных людей

перестают отражать их индивидуальность. Интервалы между нажатиями становятся

пропорциональны расстоянию между клавишами, а перекрытие нажатий соседних

клавиш становится невозможным. С другой стороны, по мере увеличения навыков

работы с клавиатурой и по мере перехода к слепому набору всеми пальцами обеих

рук существенно растет индивидуальность клавиатурного почерка любого из

пользователей.

Весьма важной характеристикой этой технологии

биометрической идентификации является длина парольной фразы. Практика

показывает, что парольная фраза должна быть легко запоминаемой и содержать от

21 до 42 нажатий на клавиши. При синтезе парольной фразы допустимо

использование слов со смыслом из некоторого словаря. В отличие от классических

паролей, при наборе длинной парольной фразы допустимы ошибки в одном или двух

символах, что несколько ухудшает стойкость парольной фразы к статическому

подбору, но зато значительно снижает вероятность ошибок первого рода[7].

2.3 Постановка задачи разработки

алгоритмического обеспечения повышения достоверности идентификации доступа

персонала в компьютерную сеть

На основе проведённого анализа методов

идентификации личности можно сделать вывод о том, что применение методов

динамической биометрии являются предпочтительными в виду, более низкой

стоимости их реализации, что немаловажно в современных условиях

характеризующихся недостатком финансирования даже основных программ

перевооружения.

Основная задача разрабатываемой системы состоит

в недопущении в сеть (на объект) постороннего лица, что может поспособствовать

различного рода неблагоприятным последствиям которые могут быть выражены в виде

стоимостей ущербов (разглашение ценных сведений, физическое уничтожение объекта

и т.д.). Недопущение постороннего в сеть (на объект) может быть выражено как

вероятность правильного определения личности назвавшего пароль Ри.

Принимая во внимание объективно существующие на

сегодня ограничения на финансирование вооружённых сил постановка задачи

разработки алгоритмического обеспечения повышения достоверности идентификации

пользователя при его доступе в компьютерную сеть представляется в следующем

виде.

Полагая известными множество методов

идентификации личности, стоимость средств для их реализации, а также порядок

доступа личного состава в компьютерную сеть, необходимо разработать такой

способ идентификации который минимизирует вероятность несанкционированного

доступа Ри без превышения допустимой стоимости системы охраны и соблюдении

ограничений, налагаемых на ее безопасность.

3 Разработка алгоритмического обеспечения

повышения достоверности идентификации персонала при допуске к вычислительным

сетям

.1 Выбор параметров при идентификации личности

Человек в антропотехнической системе, являясь

частью системы, осуществляет в ней функции, в определённой степени аналогичные

функционированию технических средств. Это обстоятельство позволило представлять

в первом приближении функции человека в виде функций некоторого звена системы,

показанной на рисунке 3.1 обладающего специфическими характеристиками человека.

Сенсорные Моторные

входы выходы

Рисунок 3.1 - Условное представление человека,

как звена системы

Такое условное звено имеет сенсорные (познающие)

входы и моторные (двигательные) выходы. На вход такого звена поступает 87%

информации через зрительный анализатор, 12% - через слуховой, 1% - через другие

органы чувств. Сфера входов такого звена называется афферентной. В качестве

моторных выходов такого звена рассматриваются движения рук, ног, других частей

тела (в том числе речь). Сфера выходов такого звена называется эфферентной. Это

сфера, реализующая управляющие воздействия оператора на технические средства.

Время запаздывания импульсного сигнала в таком

звене называется временем реакции оператора и составляет на простые сигналы от

0.2 до 1 секунды. Полоса пропускания такого звена в режиме слежения за

гармоническим сигналом на входе составляет 0.5 - 0.8 Гц. Информационная

пропускная способность 10-70 дв. ед./с[8].

Ряд других характеристик человека приведён в

таблице 3.1. Характерной особенностью человека как звена антропотехнической

системы является переменность его параметров, а значит и переменность

параметров условного звена, изображающего его в системе.

В зависимости от темпа поступления информации и

эмоционального состояния оператора может изменяться как время его реакции, так

и информационная пропускная способность. В таблице 3.1 приведены предельные

возможности человека-оператора.

Таблица 3.1 - Предельные возможности

человека-оператора

|

Название

характеристики

|

Предельные

возможности

|

|

1.

Время простой сенсомоторной реакции (с) (с включением моторного компонента

добавить 0.15 с.)

|

|

На

световой сигнал - красного цвета - зелёного цвета - синего цвета На звуковой

сигнал На речевой сигнал На запах На изменение температуры На прикосновение

|

0.15

- 0.52 0.286 0.300 0.347 0.12 - 0.18 1.0 - 2.4 0.31 - 0.39 0.28 - 1.6 0.09 -

0.22

|

|

2.

Скорость и частота движений

|

|

Движение

руки Перемещение рычагов управления Вращение рукояток и штурвалов

Максимальная частота ударов пальцами Поворот туловища Сгибание и разгибание

руки Движение ступни или ноги Хватательные движения кисти Максимальная

частота отслеживания гармонических колебаний при ручном управлении

|

35

см/с 8.8 - 17см/с 1.5 - 4.5 об/с 3 - 5 уд/с 0.72-1.62 движ/с 1 - 1.2 движ/с

0.36-0.72 движ/с 0.072 - 0.36 с 0.8 Гц

|

|

3.

Усилия и мощность

|

|

Сгибание

пальца Сжатие кисти в кулак Сгибание кисти Разгибание стопы Разгибание голени

Разгибание бедра Мощность, развиваемая длительно Максимальная мощность,

развиваемая кратковременно

|

59

- 88 Н (6 - 9 кг) 490 - 588 Н (50 - 60 кг) 245 - 294 Н (25 - 30 кг) 980 -

1380 Н (100 - 140 кг) 490 - 587 Н (50 - 60 кг) 980 - 1220 Н (100 - 125 кг) 73

- 88 Вт (0.1- 0.12 лс) До 400 Вт (До 0.5 лс)

|

На рисунках 3.2 и 3.3 показаны зависимости

времени реакции от информационной насыщенности сигнала для обычной и аварийной

ситуации и зависимость темпа осмысливания информации от темпа её поступления.

Характерной особенностью последней зависимости является адекватное осмысливание

информации в темпе поступления лишь в диапазоне 0.7 - 6 дв. ед/с, понижение

активности человека при малом темпе поступления информации (сенсорный голод) и

при большом темпе (сенсорная перегрузка)[9].

Рисунок 3.2 - Зависимость времени реакции от

информационной насыщенности сигнала для обычной и аварийной ситуации

Рисунок 3.3 - Зависимость темпа осмысливания

информации от темпа её поступления

Следует помнить, что содержание информации в

сигналах, предъявляемых человеку, может существенно меняться в зависимости от

особенностей её переработки. Например, даже читая книжку, человек может её

просматривать, читать внимательно, наконец, корректировать типографские ошибки.

Естественно, что в последнем случае он перерабатывает больше информации,

поскольку информативными оказываются и перекос буквы, и неравномерный оттиск и

многое другое. Учесть все эти особенности переработки информации человеком при

формальном расчёте удаётся далеко не всегда, очевидно, именно поэтому для

информационной пропускной способности человека наблюдается такой большой

разброс значений: от 17 до 70 дв. ед./с.

Отмеченное обстоятельство заставляет в ряде

случаев рассматривать при оценке пропускной способности человека более простую

характеристику-количество простейших сигналов, поступающих к оператору в

течение часа. Из графика, приведённого на рисунке 3.4, видно, что наилучшими

характеристиками безошибочности оператор обладает при темпе 400 простейших

сигналов в час[10].

Рисунок 3.4 - Характеристика безошибочности в

зависимости от темпа простейших сигналов

В зависимости от размещения источника информации

на информационном поле изменяется продолжительность выполнения операций, а при

фиксированной продолжительности - безошибочность их выполнения.

При вводе некоторой парольной фразы

биометрическая система фиксирует время нажатия каждой клавиши  и

интервал времени между нажатием очередной клавиши и отпусканием предыдущей

клавиши

и

интервал времени между нажатием очередной клавиши и отпусканием предыдущей

клавиши  .

.

Времена нажатий клавиш различны и

соответственно, значения этих параметров будут использованы для выявления

характерных особенностей индивидуального клавиатурного почерка пользователя.

Кроме того, будут выбраны в качестве контролируемых параметров интервалы

времени между переходами от нажатия одной клавиши до нажатия следующей.

Контролируемые параметры  и

и

существенно

зависят от того, сколько пальцев использует при наборе пользователь, от

характерных для пользователя сочетаний движений различных пальцев руки и от

характерных движений рук при наборе. С ростом навыков работы с клавиатурой и по

мере перехода к слепому набору существенно растет индивидуальность

клавиатурного почерка любого из пользователей.

существенно

зависят от того, сколько пальцев использует при наборе пользователь, от

характерных для пользователя сочетаний движений различных пальцев руки и от

характерных движений рук при наборе. С ростом навыков работы с клавиатурой и по

мере перехода к слепому набору существенно растет индивидуальность

клавиатурного почерка любого из пользователей.

Таким образом, по мере увеличения наработки

пользователя на клавиатуре растет база статистических данных о временах нажатия

клавиш, а также о продолжительности удержания клавиш и продолжительности

переходов между нажатием клавиш конкретным пользователем, позволяя сформировать

индивидуальный клавиатурный почерк. На основе полученный данных и зная скорость

моторной реакции человека, скорость его движений, возможно, составить модель деятельности,

которая будет оптимальной для обеспечения правильной идентификации пользователя

и допуска к вычислительным сетям по индивидуальному клавиатурному почерку,

способная учитывать эмоционально-психологическое состояние пользователя и

осуществлять скрытую идентификацию.

.2 Разработка модели операторской деятельности,

пригодной для сбора психометрической информации о человеке-операторе в реальном

масштабе времени

Для реализации автоматической идентификации

личности на основе психомоторных данных, была разработана сетевая модель

деятельности оператора, пригодная для сбора психометрической информации о

человеке-операторе в реальном масштабе времени, представленная на рисунка 3.5 и

3.6

Рисунок 3.5 - Сетевая модель ввода цифрового

кода

где S1,…,S6

- состояния клавиш для ввода цифрового кода;

- продолжительности удержания

органов управления;

- продолжительности удержания

органов управления;

- продолжительности переходов между

органами управления.

- продолжительности переходов между

органами управления.

Рисунок 3.6 - Сетевая модель ввода цифрового

кода, с учетом времени нажатия и отпускания клавиши

где t1

- момент времени нажатия клавиши 1;

- момент времени отпускания клавиши

1.

- момент времени отпускания клавиши

1.

Так как ПЭВМ может учитывать времена

нажатия и отпускания клавиш, то не представляется сложным произвести следующие

расчеты психомоторных данных - времени продолжительности удержания клавиши и

времени продолжительности между нажатиями клавиш, которые заложены в основу

программы.

Так как в настоящее время во всем

мире происходит повсеместная компьютеризация практически любой деятельности

человека, было принято решение произвести моделирование на ПЭВМ в программной

среде Delphi6. По своим

функциональным возможностям Delphi6 является наиболее удобным и

знакомым языком программирования, а возможности ПЭВМ позволяют без труда

фиксировать необходимые в способе автоматической аутентификации личности на

основе психомоторных данных параметры: время продолжительности удержания

клавиши и время продолжительности между нажатиями клавиш, кроме величины усилия

нажатия клавиши (давление), так как это требует дополнительной реализации на

клавиатуре необходимых устройств. Благодаря запрограммированному в компьютере

таймеру, время нажатия и время отпускания клавиши можно учитывать и

регистрировать, что и было заложено в основу программы Delphi6.

.3 Разработка способа идентификации

личности

Рассмотрим более подробно работу

испытуемого при наборе кода.

Испытуемый проводит набор кода σ={k1, k2,…, kν, … kn} состоящего

из n элементов.

Порядок ввода элементов k устанавливается однократно и

справедлив для всего последующего времени его действия. Основным информационным

параметром гарантирующим индивидуальность работы каждого испытуемого являются

временные параметры его работы (времена нажатия и отпускания клавиш). Временная

последовательность работы испытуемого при вводе кода представлена на рисунке

3.7:

Рисунок 3.7 - Временная последовательность

работы испытуемого

,

(3.1)

,

(3.1)

где t1,

t2,…ti,

tj,…tN

- моменты времени начала воздействия на клавишу;

t1*, t2*,…ti*,

tj*,…t*N

- моменты времени окончания воздействия на клавишу;

τ1,τ2,…τi,τj,…τN

- интервал времени удержания клавиши в нажатом состоянии;

τ12,…τji

- интервал времени перехода между i-ой

и j-ой клавишей.

Ввиду того, что испытуемый при наборе кода

демонстрирует различные продолжительности удержания и переходов, то для

отдельного перехода или удержания формируется интервал его выполнения на

рисунке 3.8 и 3.9.

Рисунок 3.8 - Интервал перехода между органами

управления

tjmin -

наименьшее время перехода между i-ой

и j-ой клавишей;

tjmax -

наибольшее время перехода между i-ой

и j-ой клавишей;

- фактическое время перехода между i-ой и j-ой

клавишей.

- фактическое время перехода между i-ой и j-ой

клавишей.

Стоит отметить, что в некоторых

случаях  это

обуславливается изменением режима работы испытуемого.

это

обуславливается изменением режима работы испытуемого.

Рисунок 3.9 - Интервал удержания органов

управления

В эксперименте изучается случайная величина,

закон распределения которой в точности неизвестен, и требуется определить этот

закон из опыта. С этой целью над случайной величиной производится ряд

независимых опытов (наблюдений). В каждом из этих опытов случайная величина

принимает определенное значение. Совокупность наблюдений значений величины и

представляет собой первичный статистический материал, подлежащий обработке,

осмыслению и научному анализу. Такая совокупность называется «простой

статистической совокупностью» или «простым статистическим рядом». Простая

статистическая совокупность представлена в таблице 3.2 с одним входом, в первом

столбце которой стоит номер опыта i, а во втором - наблюденное значение

случайной величины.

Таблица 3.2 - Простая статистическая

совокупность

|

i

|

Значение

|

i

|

Значение

|

i

|

Значение

|

|

1

|

281

|

17

|

505

|

33

|

578

|

|

2

|

520

|

18

|

406

|

34

|

562

|

|

3

|

515

|

19

|

296

|

35

|

608

|

|

4

|

515

|

20

|

422

|

36

|

671

|

|

5

|

593

|

21

|

390

|

37

|

624

|

|

6

|

359

|

22

|

468

|

38

|

702

|

|

7

|

671

|

23

|

540

|

39

|

530

|

|

8

|

686

|

24

|

452

|

40

|

562

|

|

9

|

593

|

25

|

484

|

41

|

609

|

|

10

|

687

|

26

|

593

|

42

|

421

|

|

i

|

Значение

|

i

|

Значение

|

i

|

Значение

|

|

11

|

624

|

27

|

760

|

43

|

530

|

|

12

|

593

|

28

|

452

|

44

|

561

|

|

13

|

437

|

29

|

406

|

45

|

484

|

|

14

|

580

|

30

|

421

|

46

|

562

|

|

15

|

525

|

31

|

453

|

47

|

624

|

|

16

|

437

|

32

|

546

|

48

|

624

|

Простой статистический ряд представляет собой

первичную форму записи статистического материала и может быть обработан

различными способами.

В нашем случае мы имеем большое число наблюдений

(порядка двухсот) и простая статистическая совокупность перестает быть удобной

формой записи статистического материала - она становится слишком громоздкой и

мало наглядной. Для придания ей большей компактности и наглядности

статистический материал подвергнем дополнительной обработке - построим так

называемый «статистический ряд».

Для формирования статистического ряда разделим

весь диапазон наблюденных значений на интервалы или «разряды» и подсчитаем

количество значений mi , приходящихся на каждый i-й разряд. Это число разделим

на общее число наблюдений n и найдем частоту, соответствующую данному разряду:

(3.2)

где  - число значений, приходящихся на i-й разряд;

- число значений, приходящихся на i-й разряд;

- общее число наблюдений.

- общее число наблюдений.

Сумма частот всех разрядов,

очевидно, должна быть равна единице. Число разрядов, на которые следует

группировать статистический материал, не должно быть слишком большим (тогда ряд

распределения становится невыразительным, и частоты в нем обнаруживают

незакономерные колебания); с другой стороны, оно не должно быть слишком малым

(при малом числе разрядов свойства распределения описываются статистическим

рядом слишком грубо). Исходя из этих соображений, выберем 10 разрядов

одинаковой длины.

Представим таблицу 3.3, в которой

приведены разряды в порядке их расположения вдоль оси абсцисс, число наблюдений

в разрядах и соответствующие частоты. Эта таблица и будет нашим статистическим

рядом.

Таблица 3.3 - Статистический ряд

|

li

|

234

-286

|

286-339

|

339-391

|

391-444

|

444-496

|

496-549

|

549-602

|

602-654

|

654-707

|

707-760

|

|

mi

|

1

|

1

|

2

|

7

|

6

|

9

|

10

|

6

|

5

|

1

|

|

pi*

|

0.0208

|

0.0208

|

0.0416

|

0.1458

|

0.125

|

0.1875

|

0.2083

|

0.125

|

0.1041

|

0.0208

|

Оформим полученный статистический ряд графически

в виде так называемой гистограммы. Гистограмму построим следующим образом. По

оси абсцисс откладываются разряды, и на каждом из разрядов как их строится

прямоугольник, площадь которого равна частоте данного разряда. Для построения

гистограммы необходимо частоту каждого разряда разделить на его длину и

полученное число взять в качестве высоты прямоугольника. В случае равных по

длине разрядов высоты прямоугольников пропорциональны соответствующим частотам.

Полня площадь гистограммы равна единице. Полученная гистограмма представлена на

рисунке 3.10.

Рисунок 3.10 - Гистограмма

Во всяком статистическом распределении неизбежно

присутствуют элементы случайности, связанные с тем, что число наблюдений

ограничено, что произведены именно те, а не другие опыты, давшие именно те, а

не другие результаты. Поэтому при обработке статистического материала придется

решить вопрос о том, как подобрать для данного статистического ряда

теоретическую кривую распределения, выражающую лишь существенные черты

статистического материала, но не случайности, связанные с недостаточным объемом

экспериментальных данных. Такая задача называется задачей выравнивания

(сглаживания) статистических рядов.

Задача выравнивания заключается в том, чтобы

подобрать теоретическую плавную кривую распределения, с той или иной точки

зрения наилучшим образом описывающую данное статистическое распределение.

Необходимо выровнять это распределение с помощью

нормального закона:

(3.3)

Нормальный закон зависит от двух

параметров: m и σ. Подберем эти

параметры так чтобы, сохранить первые два момента - математическое ожидание и

дисперсию - статистического распределения.

Вычислим приближенно статистическое среднее по

формуле:

где  - среднее арифметическое наблюденных

значений;

- среднее арифметическое наблюденных

значений;

- «представитель» i-ого

разряда;

- «представитель» i-ого

разряда;

=(260·0,0208)+(312·0,0208)+

+(365·0,0416)+(417·0,1458)+(470·0,125)+(522·0,1875)+(574·0,2083)+(627·0,125)+

+(679·0,1041)+(732·0,0208)=528,355

=(260·0,0208)+(312·0,0208)+

+(365·0,0416)+(417·0,1458)+(470·0,125)+(522·0,1875)+(574·0,2083)+(627·0,125)+

+(679·0,1041)+(732·0,0208)=528,355

Для определения дисперсии вычислим

сначала второй начальный момент по формуле:

(3.5)

=(67600·0,0208)+(97344·0,0208)+

(132496·0,0416)+(173889·0,1458)+(220900·0,125)+(272484·0,1875)+

=(67600·0,0208)+(97344·0,0208)+

(132496·0,0416)+(173889·0,1458)+(220900·0,125)+(272484·0,1875)+

+(329476·0,2083)+(393129·0,125)+(461041·0,1041)+(535824·0,0208)=

289900

Пользуясь выражением дисперсии через

второй начальный момент, получим:

(3.6)

=289900-279159=10780

=289900-279159=10780

Выберем параметры m и σ нормального

закона, таким образом, так чтобы выполнялись условия:

= 528,355

= 528,355  = 103,837

= 103,837

Построим на одном графике

гистограмму и выравнивающую ее кривую распределения.

Рисунок 3.11- График гистограммы и

выравнивающей кривой распределения

Из графика видно, что теоретическая кривая

распределения, сохраняя в основном существенные особенности статистического

распределения, свободна от случайных неправильностей хода гистограммы, которые,

по-видимому, могут быть отнесены за счет случайных причин.

Стоит отметить, что знание законов распределения

рассмотренных параметров для отдельного пользователя ещё не позволяет

приступить к определению личности. Это связанно с тем, что при наборе парольной

фразы другим пользователем могут быть продемонстрированы близкие значения

продолжительностей воздействия на органы управления и переходов между ними.

Этот факт требует выработки ряда правил, которые будут определять ограничения

налагаемые на интервал идентификации для снижения вероятности допуска

постороннего, но они так же должны обеспечить возможность допуска пользователя

к сети. Так же требуется разработка правил направленных на принятие решения о

допуске пользователя. Рассмотрим поочерёдно данные вопросы.

Разработка правила определения ограничения на

интервал идентификации.

Как уже отмечалось ранее, по

статистической выборке определяются минимальное и максимальное времена

окончания воздействия на клавишу или перехода между клавишами. Анализ

аппроксимированной зависимости представленной на рисунке 3.11 позволяет сделать

вывод о том, что области  интервала

вблизи моментов времени tjmin и tjmax являются не

информативными в виду того, что фактические продолжительности попадают в них

значительно реже, чем при рассмотрении середины интервала рисунок 3.12. Это

обуславливает возможность сократить рассматриваемый интервал. Это может

являться средством для сокращения возможности повторения временных параметров

набора злоумышленником, однако, величина этого сокращения не может быть

достаточно большой, так как это не позволит пользователю войти в систему.

интервала

вблизи моментов времени tjmin и tjmax являются не

информативными в виду того, что фактические продолжительности попадают в них

значительно реже, чем при рассмотрении середины интервала рисунок 3.12. Это

обуславливает возможность сократить рассматриваемый интервал. Это может

являться средством для сокращения возможности повторения временных параметров

набора злоумышленником, однако, величина этого сокращения не может быть

достаточно большой, так как это не позволит пользователю войти в систему.

Рисунок 3.12 - Формирование

интервала идентификации

В общем виде правило определения

ограничения на интервал идентификации может быть представлено в следующем виде.

Для минимального значения времени

воздействия на клавишу:

. (3.7)

. (3.7)

Для максимального значения времени

воздействия на клавишу:

. (3.8)

. (3.8)

где  - коэффициент сужения области

параметра идентификации.

- коэффициент сужения области

параметра идентификации.

В данном случае

. (3.9)

. (3.9)

Данный коэффициент может быть

назначен экспертом или определён на основании проведения экспериментальных

исследований. В работе значение данного коэффициента принято равным  . Это

означает, что интервал сокращается на 15 процентов с обеих сторон.

. Это

означает, что интервал сокращается на 15 процентов с обеих сторон.

Разработка правила принятие решения

о допуске пользователя.

Результаты предварительных испытаний

показали, что даже применение ограничения на интервал идентификации не

позволяет добиться ста процентной гарантии отсутствия попаданий временных

параметров в выделенные интервалы при наборе парольной фразы посторонним. В

связи с чем возникает необходимость формирования правила принятия решения о

допуске пользователя которое будет основываться на допущении того что

злоумышленником не может быть выполнен набор с такими параметрами которые

совпадут со всеми выделенными интервалами. В тоже время стоит учитывать факт

влияния функционального состояния пользователя при наборе пароля. Такие

пограничные случаи, как излишняя возбуждённость или наличие явной фазы

торможения, могут привести к тому, что пользователь при наборе пароля выйдет за

установленные пределы некоторых интервалов. Это обуславливает невозможность

требований к 100 процентному количеству попаданий в указанные интервалы. Вместе

с тем снижение количества попаданий в интервалы не должно позволить проникнуть

в систему постороннему.

С учётом изложенного правило

принятие решения о допуске пользователя в общем виде может быть представлено в

следующем виде.

(3.10)

(3.10)

Для пропуска назначается процент

соответствия временных параметров установленным интервалом. Данное значение,

как и в предыдущем случае, может быть определенно экспериментально или путём

экспертного опроса. В работе установлено достаточность 60% соответствия для

допуска пользователя при невозможности других пользователей, получить доступ к

системе под этим паролем.

Необходимо отметить, что при

дальнейшем проведении исследований в данной области целесообразно разработать

алгоритмическое обеспечение, позволяющее на основе обновляемых значений

временных параметрах производить перестройку коэффициента  , а так же

уровня соответствия для правила допуска. Исходя из вышеизложенного, можно

представить алгоритмическое обеспечение повышения достоверности идентификации

личности в следующем виде рисунок 3.13.

, а так же

уровня соответствия для правила допуска. Исходя из вышеизложенного, можно

представить алгоритмическое обеспечение повышения достоверности идентификации

личности в следующем виде рисунок 3.13.

Рисунок 3.13 - Алгоритм повышения

достоверности допуска

Как видно из представленного

алгоритма предусмотрен не только процесс допуска персонала, но и обучения

системы, которая заключается в постоянном накоплении статистики временных

параметров набора парольной фразы и последующей её интерпретации в

установленном виде.

Блокировка действий

предусматривается при трёхкратном несоответствии либо набранного кода, либо

временных параметров с которыми этот код был набран.

При непосредственной работе

пользователя в сети появляется возможность повторной скрытой проверки того кто

работает на рабочем месте. Это возможно при допуске пользователя к определённым

ресурсам сети для получения им необходимой информации. Очевидное преимущество

такой идентификации заключается в её скрытности от пользователя или

злоумышленника, каким либо образом уже проникшего в закрытую сеть.

4 Экспериментальные исследования

эффективности разработанного алгоритмического обеспечения

Для определения эффективности разработанного

алгоритмического обеспечения был проведен натурный эксперимент. Для его

реализации сформирована экспериментальная группа из 20 человек. В рамках

эксперимента каждый из этой группы набирал парольную фразу 5 раз. Парольная

фраза состояла из шести элементов и представляла собой совокупность цифр

«162849». Большее количество наборов нецелесообразно, так как любая система, в

том числе и разработанное программное обеспечение, блокируется после третьего

раза неправильного набора парольной фразы. Для проведения эксперимента в среде Delphi6 было

разработано специальное программное обеспечение, реализующее предложенный в

работе алгоритмический аппарат, которое представлено на рисунке 4.1.

Рисунок 4.1 - Вид программы для набора

парольной фразы

Участник эксперимента набирал

парольную фразу, программа учитывала продолжительность удержания каждого органа

управления и продолжительности перехода между органами управления. Учет этих

продолжительностей велся в микросекундах. Результаты наборов парольной фразы

сводились в таблицу с использованием программной среды Excel. Затем

результаты набора сравнивались со статистикой набора курсанта Иванова, и

определялась их совместимость. Результаты набора парольной фразы Ивановым

представлены в приложении 1, а полученные интервалы идентификации для каждого

удержания и перехода между клавишами представлены в таблице 4.1.

Результаты набора парольной фразы

всеми 20 участниками эксперимента приведены в таблице 4.1

Таблица 4.1 - Результаты эксперимента

|

Фамилия

участника

|

Продолжительность

удержания

|

Продолжительность

переходов

|

Число

попаданий

|

|

1

|

2

|

3

|

4

|

5

|

6

|

1

|

2

|

3

|

4

|

5

|

|

|

Параметры

допуска

|

303-695

|

176-634

|

187-624

|

200-625

|

97

-338

|

202-780

|

335

- 881

|

311

- 671

|

367

- 989

|

310

- 735

|

293

- 501

|

|

|

Агарков

|

125

|

109

|

109

|

109

|

345

|

93

|

2044

|

2090

|

1139

|

1326

|

1311

|

0

|

|

78

|

93

|

93

|

109

|

78

|

94

|

905

|

675

|

2590

|

231

|

514

|

0

|

|

94

|

93

|

78

|

93

|

94

|

47

|

949

|

453

|

671

|

359

|

499

|

0

|

|

90

|

109

|

78

|

94

|

94

|

125

|

597

|

281

|

733

|

265

|

546

|

0

|

|

109

|

109

|

78

|

125

|

125

|

110

|

874

|

359

|

686

|

343

|

530

|

0

|

|

Аракелян

|

94

|

141

|

156

|

109

|

93

|

109

|

280

|

281

|

327

|

297

|

266

|

0

|

|

141

|

141

|

125

|

140

|

110

|

109

|

249

|

265

|

265

|

234

|

249

|

0

|

|

94

|

94

|

94

|

93

|

78

|

63

|

296

|

296

|

359

|

328

|

296

|

0

|

|

78

|

78

|

94

|

94

|

78

|

78

|

281

|

359

|

296

|

436

|

250

|

2

|

|

78

|

78

|

93

|

94

|

94

|

78

|

280

|

297

|

312

|

421

|

281

|

0

|

|

Алёхин

|

204

|

280

|

143

|

155

|

168

|

142

|

1013

|

861

|

948

|

863

|

1590

|

1

|

|

213

|

157

|