Разработка защиты персональных данных в медицинской организации

ВВЕДЕНИЕ

Повсеместная компьютеризация всех отраслей

народного хозяйства, начавшаяся в XX веке продолжается и в наши дни. Создание

информационных систем (ИС) повышает производительность труда любой организации,

с любой формой собственности. Пользователи данной системы могут быстро получать

данные необходимые для выполнения их служебных обязанностей. Однако у процесса

компьютеризации есть и другая сторона: облегчение доступа к массивам и базам

данных получают и злоумышленники. Обладая доступом к различным базам данных

(БД), злоумышленники могут использовать их для вымогания денег, других ценных

сведений, материальных ценностей и прочего.

Поэтому в наше «цифровое» время защита

информации стоит как никогда остро. Чаще всего злоумышленников интересуют

сведения, хранящиеся в БД государственных структур, таких как МВД, ФНС и

прочих, а также подконтрольных им организациям, таким как учреждения

здравоохранения, образования. Всё чаще и чаще в СМИ появляются статьи, на тему

популярных SMS-мошенничеств. А ведь получив доступ к БД какой-нибудь

медицинской организации, злоумышленник может шантажировать больного, либо его

родственников, либо испортить ему репутацию, обнародую конфиденциальные

сведения.

Защита персональных данных является актуальной

темой в нашей стране, поскольку законодательная база существует менее 10 лет. В

связи с тем, часто лица, ответственные за обработку персональных данных не знаю

элементарных правил безопасности доверенной им информации. Поэтому на

специалистов по информационной безопасности ложиться не только ответственность

за безопасность информационной системы, но система обучения персонала.

Данная работа посвящена разработке комплексной

системы безопасности персональных данных в медицинской организации.

1. ОСНОВЫ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ

ДАННЫХ

.1 Законодательные основы защиты ПД

В настоящее время, на территории Российской

Федерации осуществляется государственное регулирование в области обеспечения

безопасности персональных данных (далее - ПДн). Правовое регулирование вопросов

обработки ПДн осуществляется в соответствии с Конституцией Российской Федерации

и международными договорами Российской Федерации, на основании вступившего в

силу с 2007 года Федерального закона от 27.07.2006 г. № 152-ФЗ «О персональных

данных» и принятых во исполнение его положений, нормативно-правовых актов и

методических документов.

В силу требований указанного Федерального закона

«О персональных данных» все информационные системы персональных данных (далее -

ИСПДн), созданные до введения его в действие, должны быть приведены в

соответствие установленным требованиям не позднее 1 июля 2011 года.[1]

Другими нормативными актами, оказывающие

правовое регулирование в области защиты персональных данных в медицинских

организациях являются:

Федеральный закон Российской Федерации от 27

июля 2006 г. №149-ФЗ «Об информации, информационных технологиях и о защите

информации».

Трудовой кодекс Российской Федерации (глава 14).

Федеральный закон Российской Федерации от 29

ноября 2010 г. №326-ФЗ «Об обязательном медицинском страховании в Российской

Федерации».

Постановление Правительства Российской Федерации

от 4 октября 2010 г. № 782 «О Программе государственных гарантий оказания

гражданам Российской Федерации бесплатной медицинской помощи на 2011 год»

Федеральный закон Российской Федерации от 01

апреля 1996. №27-ФЗ «Об индивидуальном (персонифицированном) учете в системе

обязательного пенсионного страхования».

Федеральный закон Российской Федерации от 28

марта 1998 №53-ФЗ «О воинской обязанности».

Постановление Правительства РФ от 17 ноября 2007

г. №781 «Об утверждении Положения об обеспечении безопасности персональных

данных при их обработке в информационных системах персональных данных».

Постановление Правительства РФ от 15 сентября

2008 г. №687 «Об утверждении Положения об особенностях обработки персональных

данных, осуществляемой без использования средств автоматизации».

Рассмотрим основные определения, используемые в

законодательстве.

Персональные данные - любая информация,

относящаяся к определенному или определяемому на основании такой информации

физическому лицу (субъекту персональных данных), в том числе его фамилия, имя,

отчество, год, месяц, дата и место рождения, адрес, семейное, социальное,

имущественное положение, образование, профессия, доходы, другая информация.

Обработка персональных данных - действия

(операции) с персональными данными, включая сбор, систематизацию, накопление,

хранение, уточнение, (обновление, изменение), использование, распространение (в

том числе передачу), обезличивание, блокирование, уничтожение персональных

данных

Обработка персональных данных, содержащихся в

информационной системе персональных данных либо извлеченных из такой системы

(далее - персональные данные), считается осуществленной без использования

средств автоматизации (неавтоматизированной), если такие действия с

персональными данными, как использование, уточнение, распространение,

уничтожение персональных данных в отношении каждого из субъектов персональных

данных, осуществляются при непосредственном участии человека.

Под техническими средствами, позволяющими

осуществлять обработку персональных данных, понимаются средства вычислительной

техники, информационно-вычислительные комплексы и сети, средства и системы

передачи, приема и обработки персональных данных (средства и системы

звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные

устройства, средства изготовления, тиражирования документов и другие

технические средства обработки речевой, графической, видео- и буквенно-цифровой

информации), программные средства (операционные системы, системы управления

базами данных и т.п.), средства защиты информации, применяемые в информационных

системах.

Информационная система - совокупность

содержащейся в базах данных информации и обеспечивающих ее обработку

информационных технологий и технических средств.

Безопасность персональных данных - состояние

защищенности персональных данных, характеризуемое способностью пользователей,

технических средств и информационных технологий обеспечить конфиденциальность,

целостность и доступность персональных данных при их обработке в информационных

системах персональных данных.

Биометрические персональные данные - сведения,

которые характеризуют физиологические особенности человека и на основе которых

можно установить его личность, включая фотографии, отпечатки пальцев, образ

сетчатки глаза, особенности строения тела и другую подобную информацию.

Безопасность персональных данных при их

обработке в информационных системах обеспечивается с помощью системы защиты

персональных данных, включающей организационные меры и средства защиты

информации (в том числе шифровальные (криптографические) средства, средства

предотвращения несанкционированного доступа, утечки информации по техническим

каналам, программно-технических воздействий на технические средства обработки

персональных данных), а также используемые в информационной системе

информационные технологии. Технические и программные средства должны

удовлетворять устанавливаемым в соответствии с законодательством Российской

Федерации требованиям, обеспечивающим защиту информации.

Для обеспечения безопасности персональных данных

при их обработке в информационных системах осуществляется защита речевой

информации и информации, обрабатываемой техническими средствами, а также

информации, представленной в виде информативных электрических сигналов,

физических полей, носителей на бумажной, магнитной, магнитно-оптической и иной

основе.

1.2 Классификация угроз

информационной безопасности

Под угрозой (в общем смысле) обычно понимают

потенциально возможное событие (воздействие, процесс или явление), которое

может привести к нанесению ущерба чьим-либо интересам, в частности под угрозой

безопасности автоматизированных систем (АС) обработки информации понимается

возможность воздействия на АС, которое прямо или косвенно может нанести ущерб

ее безопасности. АС является наиболее уязвимой частью информационной системы

персональных данных (ИСПДн), поскольку предоставляет злоумышленнику самый

быстрый доступ к информации, во отличии от базы данных (БД), хранящихся на

бумажных носителях.

Перечень угроз, оценки вероятностей их

реализации, а также модель нарушителя служат основой для анализа риска

реализации угроз и формулирования требований к системе защиты АС. Кроме

выявления возможных угроз, целесообразно проведение анализа этих угроз на основе

их классификации по ряду признаков. Каждый из признаков классификации отражает

одно из обобщенных требований к системе защиты. Угрозы, соответствующие каждому

признаку классификации, позволяют детализировать отражаемое этим признаком

требование.

Необходимость классификации угроз информационной

безопасности АС обусловлена тем, что хранимая и обрабатываемая информация в

современных АС подвержена воздействию чрезвычайно большого числа факторов, в

силу чего становится невозможным формализовать задачу описания полного

множества угроз. Поэтому для защищаемой системы обычно определяют не полный

перечень угроз, а перечень классов угроз.

Классификация возможных угроз информационной

безопасности АС может быть проведена по следующим базовым признакам:

По природе возникновения:

естественные угрозы, вызванные воздействиями на

АС объективных физических процессов или стихийных природных явлений;

искусственные угрозы безопасности АС, вызванные

деятельностью человека.

По степени преднамеренности проявления:

угрозы, вызванные ошибками или халатностью

персонала, например некомпетентное использование средств защиты, ввод ошибочных

данных и т.п.;

угрозы преднамеренного действия, например

действия злоумышленников.

По непосредственному источнику угроз:

природная среда, например стихийные бедствия,

магнитные бури и пр.;

человек, например: вербовка путем подкупа

персонала, разглашение конфиденциальных данных и т.п.;

санкционированные программно-аппаратные

средства, например удаление данных, отказ в работе ОС;

несанкционированные программно-аппаратные

средства, например заражение компьютера вирусами с деструктивными функциями.

По положению источника угроз:

вне контролируемой зоны АС, например перехват

данных, передаваемых по каналам связи, перехват побочных электромагнитных,

акустических и других излучений устройств;

в пределах контролируемой зоны АС, например

применение подслушивающих устройств, хищение распечаток, записей, носителей

информации и т.п.;

непосредственно в АС, например некорректное

использование ресурсов АС.

По степени зависимости от активности АС:

независимо от активности АС, например вскрытие

шифров криптозащиты информации;

только в процессе обработки данных, например

угрозы выполнения и распространения программных вирусов.

По степени воздействия на АС:

пассивные угрозы, которые при реализации ничего

не меняют в структуре и содержании АС, например угроза копирования секретных

данных;

активные угрозы, которые при воздействии вносят

изменения в структуру и содержание АС, например внедрение троянских коней и

вирусов.

По этапам доступа пользователей или программ к

ресурсам:

угрозы, проявляющиеся на этапе доступа к

ресурсам АС, например: угрозы несанкционированного доступа в АС;

угрозы, проявляющиеся после разрешения доступа к

ресурсам АС, например угрозы несанкционированного или некорректного

использования ресурсов АС.

По способу доступа к ресурсам АС:

угрозы, осуществляемые с использованием

стандартного пути доступа к ресурсам АС

угрозы, осуществляемые с использованием скрытого

нестандартного пути доступа к ресурсам АС, например: несанкционированный доступ

к ресурсам АС путем использования недокументированных возможностей ОС.

По текущему месту расположения информации,

хранимой и обрабатываемой в АС:

угрозы доступа к информации, находящейся на

внешних запоминающих устройствах, например: несанкционированное копирование

секретной информации с жесткого диска;

угрозы доступа к информации, находящейся в

оперативной памяти, например: чтение остаточной информации из оперативной

памяти, доступ к системной области оперативной памяти со стороны прикладных

программ;

угрозы доступа к информации, циркулирующей в

линиях связи, например: незаконное подключение к линиям связи с последующим

вводом ложных сообщений или модификацией передаваемых сообщений, незаконное

подключение к линиям связи с целью прямой подмены законного пользователя с

последующим вводом дезинформации и навязыванием ложных сообщений;

угрозы доступа к информации, отображаемой на

терминале или печатаемой на принтере, например: запись отображаемой информации

на скрытую видеокамеру[4].

Опасные воздействия на АС подразделяются на

случайные и преднамеренные.

Причинами случайных воздействий при эксплуатации

АС могут быть:

аварийные ситуации из-за стихийных бедствий и

отключений электропитания;

отказы и сбои аппаратуры;

ошибки в программном обеспечении;

ошибки в работе обслуживающего персонала и

пользователей;

помехи в линиях связи из-за воздействий внешней

среды.

Ошибки в программном обеспечении (ПО) являются

распространенным видом компьютерных нарушений. ПО серверов, рабочих станций,

маршрутизаторов и т.д. написано людьми, поэтому оно практически всегда содержит

ошибки. Чем выше сложность подобного ПО, тем больше вероятность обнаружения в

нем ошибок и уязвимостей. Большинство из них не представляют никакой опасности,

некоторые же могут привести к серьезным последствиям, таким как получение

злоумышленником контроля над сервером, неработоспособность сервера,

несанкционированное использование ресурсов (использование компьютера в качестве

плацдарма для атаки и т.п.). Обычно подобные ошибки устраняются с помощью

пакетов обновлений, регулярно выпускаемых производителем ПО. Своевременная

установка таких пакетов является необходимым условием безопасности

информации[4].

Преднамеренные угрозы связаны с

целенаправленными действиями нарушителя. В качестве нарушителя может быть

служащий, посетитель, конкурент, наемник и т.д. Действия нарушителя могут быть

обусловлены разными мотивами: недовольством служащего своей карьерой, сугубо

материальным интересом (взятка), любопытством, конкурентной борьбой,

стремлением самоутвердиться любой ценой и т.п.

Угрозы нарушения конфиденциальности направлены

на разглашение конфиденциальной или секретной информации. При реализации этих

угроз информация становится известной лицам, которые не должны иметь к ней

доступ. В терминах компьютерной безопасности угроза нарушения

конфиденциальности имеет место всякий раз, когда получен несанкционированный

доступ к некоторой закрытой информации, хранящейся в компьютерной системе или

передаваемой от одной системы к другой.

Угрозы нарушения целостности информации,

хранящейся в компьютерной системе или передаваемой по каналу связи направлены

на ее изменение или искажение, приводящее к нарушению ее качества или полному

уничтожению. Целостность информации может быть нарушена умышленно, а также в

результате объективных воздействий со стороны среды, окружающей систему. Эта

угроза особенно актуальна для систем передачи информации - компьютерных сетей и

систем телекоммуникаций. Умышленные нарушения целостности информации не следует

путать с ее санкционированным изменением, которое выполняется полномочными

лицами с обоснованной целью (таким изменением, например, является периодическая

коррекция некоторой базы данных).

Угрозы нарушения доступности (отказ в

обслуживании), направлены на создание таких ситуаций, когда определенные

преднамеренные действия либо снижают работоспособность АС, либо блокируют

доступ к некоторым ее ресурсам. Например, если один пользователь системы

запрашивает доступ к некоторой службе, а другой предпринимает действия по

блокированию этого доступа, то первый пользователь получает отказ в

обслуживании. Блокирование доступа к ресурсу может быть постоянным или

временным[4].

Эти виды угроз можно считать первичными или

непосредственными, поскольку реализация этих угроз ведет к непосредственному

воздействию на защищаемую информацию. Рассмотрев угрозы и классификацию АС,

можно перейти к анализу угроз и классификации самой ИСПДн.

ИСПДн представляет собой совокупность

персональных данных, содержащихся в базах данных, а также информационных

технологий и технических средств, позволяющих осуществлять обработку таких

персональных данных с использованием средств автоматизации [2].

Состав и содержание угроз безопасности ПДн

(УБПДн) определяется совокупностью условий и факторов, создающих опасность

несанкционированного, в том числе случайного, доступа к ПДн.

Совокупность таких условий и факторов

формируется с учетом характеристик ИСПДн, свойств среды (пути) распространения

информативных сигналов, содержащих защищаемую информацию, и возможностей

источников угрозы.

К характеристикам ИСПДн, обусловливающим

возникновение УБПДн, можно отнести категорию и объем обрабатываемых в ИСПДн

персональных данных, структуру ИСПДн, наличие подключений ИСПДн к сетям связи

общего пользования и (или) сетям международного информационного обмена,

характеристики подсистемы безопасности ПДн, обрабатываемых в ИСПДн, режимы

обработки персональных данных, режимы разграничения прав доступа пользователей

ИСПДн, местонахождение и условия размещения технических средств ИСПДн.

Информационные системы ПДн представляют собой

совокупность информационных и программно-аппаратных элементов, а также

информационных технологий, применяемых при обработке ПДн.

Основными элементами ИСПДн являются:

персональные данные, содержащиеся в базах

данных, как совокупность информации и её носителей, используемых в ИСПДн;

информационные технологии, применяемые при

обработке ПДн;

технические средства, осуществляющие обработку

ПДн (средства вычислительной техники, информационно-вычислительные комплексы и

сети, средства и системы передачи, приема и обработки ПДн, средства и системы

звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные

устройства, средства изготовления, тиражирования документов и другие

технические средства обработки речевой, графической, видео- и буквенно-цифровой

информации) (далее - технические средства ИСПДн);

программные средства (операционные системы,

системы управления базами данных и т.п.);

средства защиты информации;

вспомогательные технические средства и системы

(ВТСС) - технические средства и системы, их коммуникации, не предназначенные

для обработки ПДн, но размещенные в помещениях (далее - служебные помещения), в

которых расположены ИСПДн, их технические средства (различного рода телефонные

средства и системы, средства вычислительной техники, средства и системы

передачи данных в системе радиосвязи, средства и системы охранной и пожарной

сигнализации, средства и системы оповещения и сигнализации,

контрольно-измерительная аппаратура, средства и системы кондиционирования,

средства и системы проводной радиотрансляционной сети и приема программ

радиовещания и телевидения, средства электронной оргтехники, средства и системы

электрочасофикации).

Свойства среды (пути) распространения

информативных сигналов, содержащих защищаемую информацию, характеризуются видом

физической среды, в которой распространяются ПДн, и определяются при оценке

возможности реализации УБПДн.

Возможности источников УБПДн обусловлены

совокупностью способов несанкционированного и (или) случайного доступа к ПДн, в

результате которого возможно нарушение конфиденциальности (копирование,

неправомерное распространение), целостности (уничтожение, изменение) и

доступности (блокирование) ПДн.

Угроза безопасности ПДн реализуется в результате

образования канала реализации УБПДн между источником угрозы и носителем

(источником) ПДн, что создает условия для нарушения безопасности ПДн

(несанкционированный или случайный доступ).

Основными элементами канала реализации УБПДн

(рисунок 1.2) являются:

источник УБПДн - субъект, материальный объект

или физическое явление, создающие УБПДн;

среда (путь) распространения ПДн или

воздействий, в которой физическое поле, сигнал, данные или программы могут

распространяться и воздействовать на защищаемые свойства (конфиденциальность,

целостность, доступность) ПДн;

носитель ПДн - физическое лицо или материальный

объект, в том числе физическое поле, в котором ПДн находят свое отражение в

виде символов, образов, сигналов, технических решений и процессов,

количественных характеристик физических величин.

Рисунок 1.1 - Обобщенная схема канала реализации

угроз безопасности персональных данных

Носители ПДн могут содержать информацию,

представленную в следующих видах:

акустическая (речевая) информация (РИ),

содержащаяся непосредственно в произносимой речи пользователя ИСПДн при

осуществлении им функции голосового ввода ПДн в ИСПДн, либо воспроизводимая

акустическими средствами ИСПДн (если такие функции предусмотрены технологией

обработки ПДн), а также содержащаяся в электромагнитных полях и электрических

сигналах, которые возникают за счет преобразований акустической информации;

видовая информация (ВИ), представленная в виде

текста и изображений различных устройств отображения информации средств

вычислительной техники, информационно-вычислительных комплексов, технических

средств обработки графической, видео- и буквенно-цифровой информации, входящих

в состав ИСПДн;

информация, обрабатываемая (циркулирующая) в

ИСПДн, в виде электрических, электромагнитных, оптических сигналов;

информация, обрабатываемая в ИСПДн,

представленная в виде бит, байт, файлов и других логических структур[3].

В целях формирования систематизированного

перечня УБПДн при их обработке в ИСПДн и разработке на их основе частных

моделей применительно к конкретному виду ИСПДн угрозы классифицируются в

соответствии со следующими признаками (рисунок 1.2):

по виду защищаемой от УБПДн информации,

содержащей ПДн;

по видам возможных источников УБПДн;

по типу ИСПДн, на которые направлена реализация

УБПДн;

по способу реализации УБПДн;

по виду нарушаемого свойства информации (виду

несанкционированных действий, осуществляемых с ПДн);

по используемой уязвимости;

по объекту воздействия.

По видам возможных источников УБПДн выделяются

следующие классы угроз:

угрозы, связанные с преднамеренными или

непреднамеренными действиями лиц, имеющих доступ к ИСПДн, включая пользователей

ИСПДн, реализующих угрозы непосредственно в ИСПДн (внутренний нарушитель);

угрозы, связанные с преднамеренными или

непреднамеренными действиями лиц, не имеющих доступа к ИСПДн, реализующих

угрозы из внешних сетей связи общего пользования и (или) сетей международного

информационного обмена (внешний нарушитель).

Кроме того, угрозы могут возникать в результате

внедрения аппаратных закладок и вредоносных программ[3].

По типу ИСПДн, на которые направлена реализация

УБПДн, выделяются следующие классы угроз:

угрозы безопасности ПДн, обрабатываемых в ИСПДн

на базе автономного автоматизированного рабочего места (АРМ);

угрозы безопасности ПДн, обрабатываемых в ИСПДн

на базе АРМ, подключенного к сети общего пользования (к сети международного

информационного обмена);

угрозы безопасности ПДн, обрабатываемых в ИСПДн

на базе локальных информационных систем без подключения к сети общего

пользования (к сети международного информационного обмена);

угрозы безопасности ПДн, обрабатываемых в ИСПДн

на базе локальных информационных систем с подключением к сети общего

пользования (к сети международного информационного обмена);

угрозы безопасности ПДн, обрабатываемых в ИСПДн

на базе распределенных информационных систем без подключения к сети общего

пользования (к сети международного информационного обмена);

угрозы безопасности ПДн, обрабатываемых в ИСПДн

на базе распределенных информационных систем с подключением к сети общего

пользования (к сети международного информационного обмена).

По способам реализации УБПДн выделяются

следующие классы угроз:

угрозы, связанные с НСД к ПДн (в том числе

угрозы внедрения вредоносных программ);

угрозы утечки ПДн по техническим каналам утечки

информации;

угрозы специальных воздействий на ИСПДн[3].

По виду несанкционированных действий,

осуществляемых с ПДн, выделяются следующие классы угроз:

угрозы, приводящие к нарушению

конфиденциальности ПДн (копированию или несанкционированному распространению),

при реализации которых не осуществляется непосредственного воздействия на

содержание информации;

угрозы, приводящие к несанкционированному, в том

числе случайному, воздействию на содержание информации, в результате которого

осуществляется изменение ПДн или их уничтожение;

угрозы, приводящие к несанкционированному, в том

числе случайному, воздействию на программные или программно-аппаратные элементы

ИСПДн, в результате которого осуществляется блокирование ПДн.

По используемой уязвимости выделяются следующие

классы угроз:

угрозы, реализуемые с использованием уязвимости

системного ПО;

угрозы, реализуемые с использованием уязвимости

прикладного ПО;

угрозы, возникающие в результате использования

уязвимости, вызванной наличием в АС аппаратной закладки;

угрозы, реализуемые с использованием уязвимостей

протоколов сетевого взаимодействия и каналов передачи данных;

угрозы, возникающие в результате использования

уязвимости, вызванной недостатками организации ТЗИ от НСД;

угрозы, реализуемые с использованием

уязвимостей, обусловливающих наличие технических каналов утечки информации;

угрозы, реализуемые с использованием уязвимостей

СЗИ.

По объекту воздействия выделяются следующие

классы угроз:

угрозы безопасности ПДн, обрабатываемых на АРМ;

угрозы безопасности ПДн, обрабатываемых в

выделенных средствах обработки (принтерах, плоттерах, графопостроителях,

вынесенных мониторах, видеопроекторах, средствах звуковоспроизведения и т.п.);

угрозы безопасности ПДн, передаваемых по сетям

связи;

угрозы прикладным программам, с помощью которых

обрабатываются ПДн;

угрозы системному ПО, обеспечивающему

функционирование ИСПДн[3].

Реализация одной из УБПДн перечисленных классов

или их совокупности может привести к следующим типам последствий для субъектов

ПДн:

значительным негативным последствиям для

субъектов ПДн;

негативным последствиям для субъектов ПДн;

незначительным негативным последствиям для

субъектов ПДн.

Угрозы утечки ПДн по техническим каналам

однозначно описываются характеристиками источника информации, среды (пути)

распространения и приемника информативного сигнала, то есть определяются

характеристиками технического канала утечки ПДн.

Угрозы, связанные с несанкционированным доступом

(НСД), приведены на рисунке 1.2 и представляются в виде совокупности обобщенных

классов возможных источников угроз НСД, уязвимостей программного и аппаратного

обеспечения ИСПДн, способов реализации угроз, объектов воздействия (носителей

защищаемой информации, директориев, каталогов, файлов с ПДн или самих ПДн) и

возможных деструктивных действий[3].

Рисунок 1.2 - Классификация УБПДн,

обрабатываемых в информационных системах персональных данных

1.3 Общая характеристика источников

угроз НСД в ИСПДн

Источниками угроз могут быть:

нарушитель;

носитель вредоносной программы;

аппаратная закладка.

Угрозы безопасности ПДн, связанные с внедрением

аппаратных закладок, определяются в соответствии с нормативным документами

Федеральной службы безопасности Российской Федерации в установленном ею

порядке.

По наличию права постоянного или разового

доступа в контролируемую зону (КЗ) ИСПДн нарушители подразделяются на два типа:

нарушители, не имеющие доступа к ИСПДн,

реализующие угрозы из внешних сетей связи общего пользования и (или) сетей

международного информационного обмена, - внешние нарушители;

нарушители, имеющие доступ к ИСПДн, включая

пользователей ИСПДн, реализующие угрозы непосредственно в ИСПДн, - внутренние

нарушители[3].

Внешними нарушителями могут быть:

разведывательные службы государств;

криминальные структуры;

конкуренты (конкурирующие организации);

недобросовестные партнеры;

внешние субъекты (физические лица).

Внешний нарушитель имеет следующие возможности:

осуществлять несанкционированный доступ к

каналам связи, выходящим за пределы служебных помещений;

осуществлять несанкционированный доступ через

автоматизированные рабочие места, подключенные к сетям связи общего пользования

и (или) сетям международного информационного обмена;

осуществлять несанкционированный доступ к

информации с использованием специальных программных воздействий посредством

программных вирусов, вредоносных программ, алгоритмических или программных

закладок;

осуществлять несанкционированный доступ через

элементы информационной инфраструктуры ИСПДн, которые в процессе своего

жизненного цикла (модернизации, сопровождения, ремонта, утилизации) оказываются

за пределами контролируемой зоны;

осуществлять несанкционированный доступ через

информационные системы взаимодействующих ведомств, организаций и учреждений при

их подключении к ИСПДн.

Возможности внутреннего нарушителя существенным

образом зависят от действующих в пределах контролируемой зоны режимных и

организационно-технических мер защиты, в том числе по допуску физических лиц к

ПДн и контролю порядка проведения работ.

Внутренние потенциальные нарушители подразделяются

на восемь категорий в зависимости от способа доступа и полномочий доступа к

ПДн.

К первой категории относятся лица, имеющие

санкционированный доступ к ИСПДн, но не имеющие доступа к ПДн. К этому типу

нарушителей относятся должностные лица, обеспечивающие нормальное

функционирование ИСПДн.

Лицо этой категории, может:

иметь доступ к фрагментам информации, содержащей

ПДн и распространяющейся по внутренним каналам связи ИСПДн;

располагать фрагментами информации о топологии

ИСПДн (коммуникационной части подсети) и об используемых коммуникационных

протоколах и их сервисах;

располагать именами и вести выявление паролей

зарегистрированных пользователей;

изменять конфигурацию технических средств ИСПДн,

вносить в нее программно-аппаратные закладки и обеспечивать съем информации,

используя непосредственное подключение к техническим средствам ИСПДн[3].

Ко второй категории относятся зарегистрированные

пользователи ИСПДн, осуществляющие ограниченный доступ к ресурсам ИСПДн с

рабочего места.

Лицо этой категории:

обладает всеми возможностями лиц первой

категории;

знает, по меньшей мере, одно легальное имя

доступа;

обладает всеми необходимыми атрибутами

(например, паролем), обеспечивающими доступ к некоторому подмножеству ПДн;

располагает конфиденциальными данными, к которым

имеет доступ.

Его доступ, аутентификация и права по доступу к

некоторому подмножеству ПДн должны регламентироваться соответствующими

правилами разграничения доступа.

К третьей категории относятся зарегистрированные

пользователи ИСПДн, осуществляющие удаленный доступ к ПДн по локальным и (или)

распределенным информационным системам.

Лицо этой категории:

обладает всеми возможностями лиц первой и второй

категорий;

располагает информацией о топологии ИСПДн на

базе локальной и (или) распределенной информационной системы, через которую

осуществляется доступ, и о составе технических средств ИСПДн;

имеет возможность прямого (физического) доступа

к фрагментам технических средств ИСПДн.

К четвертой категории относятся

зарегистрированные пользователи ИСПДн с полномочиями администратора

безопасности сегмента (фрагмента) ИСПДн[3].

Лицо этой категории:

обладает всеми возможностями лиц предыдущих

категорий;

обладает полной информацией о системном и

прикладном программном обеспечении, используемом в сегменте (фрагменте) ИСПДн;

обладает полной информацией о технических

средствах и конфигурации сегмента (фрагмента) ИСПДн;

имеет доступ к средствам защиты информации и

протоколирования, а также к отдельным элементам, используемым в сегменте

(фрагменте) ИСПДн;

имеет доступ ко всем техническим средствам

сегмента (фрагмента) ИСПДн;

обладает правами конфигурирования и

административной настройки некоторого подмножества технических средств сегмента

(фрагмента) ИСПДн.

К пятой категории относятся зарегистрированные

пользователи с полномочиями системного администратора ИСПДн.

Лицо этой категории:

обладает всеми возможностями лиц предыдущих

категорий;

обладает полной информацией о системном и

прикладном программном обеспечении ИСПДн;

обладает полной информацией о технических средствах

и конфигурации ИСПДн;

имеет доступ ко всем техническим средствам

обработки информации и данным ИСПДн;

обладает правами конфигурирования и

административной настройки технических средств ИСПДн.

Системный администратор выполняет

конфигурирование и управление программным обеспечением (ПО) и оборудованием,

включая оборудование, отвечающее за безопасность защищаемого объекта: средства

криптографической защиты информации, мониторинга, регистрации, архивации,

защиты от НСД[3].

К шестой категории относятся зарегистрированные

пользователи с полномочиями администратора безопасности ИСПДн.

Лицо этой категории:

обладает всеми возможностями лиц предыдущих

категорий;

обладает полной информацией об ИСПДн;

имеет доступ к средствам защиты информации и

протоколирования и к части ключевых элементов ИСПДн;

не имеет прав доступа к конфигурированию

технических средств сети за исключением контрольных (инспекционных).

Администратор безопасности отвечает за

соблюдение правил разграничения доступа, за генерацию ключевых элементов, смену

паролей. Администратор безопасности осуществляет аудит тех же средств защиты

объекта, что и системный администратор.

К седьмой категории относятся

программисты-разработчики (поставщики) прикладного программного обеспечения и

лица, обеспечивающие его сопровождение на защищаемом объекте.

Лицо этой категории:

обладает информацией об алгоритмах и программах

обработки информации на ИСПДн;

обладает возможностями внесения ошибок,

недекларированных возможностей, программных закладок, вредоносных программ в программное

обеспечение ИСПДн на стадии ее разработки, внедрения и сопровождения;

может располагать любыми фрагментами информации

о топологии ИСПДн и технических средствах обработки и защиты ПДн,

обрабатываемых в ИСПДн.

К восьмой категории относятся разработчики и

лица, обеспечивающие поставку, сопровождение и ремонт технических средств на

ИСПДн.

Лицо этой категории:

обладает возможностями внесения закладок в

технические средства ИСПДн на стадии их разработки, внедрения и сопровождения;

может располагать любыми фрагментами информации

о топологии ИСПДн и технических средствах обработки и защиты информации в

ИСПДн.

Указанные категории нарушителей должны

учитываться при оценке возможностей реализации УБПДн[3].

Носителем вредоносной программы может быть

аппаратный элемент компьютера или программный контейнер. Если вредоносная

программа не ассоциируется с какой-либо прикладной программой, то в качестве ее

носителя рассматриваются:

отчуждаемый носитель, то есть дискета,

оптический диск (CD-R, CD-RW), флэш-память, отчуждаемый винчестер и т.п.;

встроенные носители информации (винчестеры,

микросхемы оперативной памяти, процессор, микросхемы системной платы,

микросхемы устройств, встраиваемых в системный блок, - видеоадаптера, сетевой

платы, звуковой платы, модема, устройств ввода/вывода магнитных жестких и

оптических дисков, блока питания и т.п., микросхемы прямого доступа к памяти,

шин передачи данных, портов ввода/вывода);

микросхемы внешних устройств (монитора,

клавиатуры, принтера, модема, сканера и т.п.).

Если вредоносная программа ассоциируется с

какой-либо прикладной программой, с файлами, имеющими определенные расширения

или иные атрибуты, с сообщениями, передаваемыми по сети, то ее носителями

являются:

пакеты передаваемых по компьютерной сети

сообщений;

файлы (текстовые, графические, исполняемые и

т.д.)[4].

Таким образом, в данной главе были рассмотрены

основные нормативные документы, регулирующие правовые отношения в области

защиты ПДн, а также приведены сведения о возможных угрозах информационной

безопасности ИСПДн, подробно приведена и рассмотрена характеристика угроз НСД.

При рассмотрении угроз, особое внимание уделялось классификации нарушителей

безопасности, поскольку они выполняют доминирующую роль в нарушении

работоспособности АС.

2. УСТРОЙСТВО ИНФОРМАЦИОННОЙ СИСТЕМЫ

ПЕРСОНАЛЬНЫХ ДАННЫХ

.1 Модели представления данных

База данных (БД) представляет собой совокупность

специальным образом организованных данных, хранимых в памяти вычислительной

системы и отображающих состояние объектов и их взаимосвязей в рассматриваемой

предметной области.

Логическую структуру хранимых в базе данных

называют моделью представления данных. К основным моделям представления данных

(моделям данных) относятся следующие: иерархическая, сетевая, реляционная,

постреляционная, многомерная и объектно-ориентированная.

Система управления базами данных (СУБД) - это

комплекс языковых и программных средств, предназначенный для создания, ведения

и совместного использования БД многими пользователями. Обычно СУБД различают но

используемой модели данных. Так, СУБД, основанные на использовании реляционной

модели данных, называют реляционными СУБД.

Классификация СУБД. В общем случае под СУБД

можно понимать любой программный продукт, поддерживающий процессы создания,

ведения и использования БД. Рассмотрим, какие из имеющихся на рынке программ

имеют отношение к БД и в какой мере они связаны с базами данных.

К СУБД относятся следующие основные виды

программ:

полнофункциональные СУБД;

серверы БД;

клиенты БД;

средства разработки программ работы с БД.

Полнофункциональные СУБД (ПФСУБД) представляют

собой традиционные СУБД, которые сначала появились для больших машин, затем для

мини-машин и для ПЭВМ. Из числа всех СУБД современные ПФСУБД являются наиболее

многочисленными и мощными по своим возможностям. К ПФСУБД относятся, например,

такие пакеты, как Clarion Database Developer, DataEase, DataFlex, dBase IV,

Microsoft Access, Microsoft FoxPro и Paradox R:BASE.

Обычно ПФСУБД имеют развитый интерфейс,

позволяющий с помощью команд меню выполнять основные действия с БД: создавать и

модифицировать структуры таблиц, вводить данные, формировать запросы,

разрабатывать отчеты, выводить их на печать и т.п. Для создания запросов и

отчетов не обязательно программирование, а удобно пользоваться языком QBE

(Query By Example - формулировки запросов но образцу, см. подраздел 3.8).

Многие ПФСУБД включают средства программирования для профессиональных

разработчиков.

Некоторые системы имеют в качестве

вспомогательных и дополнительные средства проектирования схем БД или

CASE-подсистемы. Для обеспечения доступа к другим БД или к данным SQL-серверов

полнофункциональные СУБД имеют факультативные модули[6].

Серверы БД предназначены для организации центров

обработки данных в сетях ЭВМ. Эта группа БД в настоящее время менее

многочисленна, но их количество постепенно растет. Серверы БД реализуют функции

управления базами данных, запрашиваемые другими (клиентскими) программами

обычно с помощью операторов SQL.

Примерами серверов БД являются следующие

программы: MySQL, Oracle Database (Oracle), MS SQL Server (Microsoft),

InterBase (Borland), SQLBase.

В роли клиентских программ для серверов БД в

общем случае могут использоваться различные программы: ПФСУБД, электронные

таблицы, текстовые процессоры, программы электронной почты и т.д. При этом элементы

пары «клиент - сервер» могут принадлежать одному или разным производителям

программного обеспечения.

В случае, когда клиентская и серверная части

выполнены одной фирмой, естественно ожидать, что распределение функций между

ними выполнено рационально. В остальных случаях обычно преследуется цель

обеспечения доступа к данным «любой ценой». Примером такого соединения является

случай, когда одна из полнофункциональных СУБД играет роль сервера, а вторая

СУБД (другого производителя) - роль клиента. Так, для сервера БД SQL Server

(Microsoft) в роли клиентских (фронтальных) программ могут выступать многие

СУБД, такие как dBASE IV, Blyth Software, Paradox, DataEase, Focus, 1-2-3, MDBS

III, Revelation и другие[6].

Средства разработки программ работы с БД могут использоваться

для создания разновидностей следующих программ:

клиентских программ;

серверов БД и их отдельных компонентов;

пользовательских приложений.

Программы первого и второго вида довольно

малочисленны, так как предназначены, главным образом, для системных

программистов. Пакетов третьего вида гораздо больше, но меньше, чем

полнофункциональных СУБД.

К средствам разработки пользовательских

приложений относятся системы программирования, например Clipper, разнообразные

библиотеки программ для различных языков программирования, а также пакеты

автоматизации разработок (в том числе систем типа клиент-сервер). В числе

наиболее распространенных можно назвать следующие инструментальные системы:

Delphi и C++ Builder (Embarcadero), Visual Basic (Microsoft), SILVERRUN

(Computer Advisers Inc.), S-Designor (SDP и Powersoft) и ERwin (LogicWorks).

Кроме перечисленных средств, для управления

данными и организации обслуживания БД используются различные дополнительные

средства, к примеру, мониторы транзакций.

По характеру использования СУБД делят на

персональные и многопользовательские.

Персональные СУБД обычно обеспечивают

возможность создания персональных БД и недорогих приложений, работающих с ними.

Персональные СУБД или разработанные с их помощью приложения зачастую могут

выступать в роли клиентской части многопользовательской СУБД. К персональным

СУБД, например, относятся Visual FoxPro, Paradox, Clipper, dBase, Access и др.

Многопользовательские СУБД включают в себя

сервер БД и клиентскую часть и, как правило, могут работать в неоднородной

вычислительной среде (с разными типами ЭВМ и операционными системами). К

многопользовательским СУБД относятся, например, СУБД Oracle и Informix.

По используемой модели данных СУБД (как и БД),

разделяют на иерархические, сетевые, реляционные, объектно-ориентированные и

другие типы. Некоторые СУБД могут одновременно поддерживать несколько моделей

данных.

С точки зрения пользователя, СУБД реализует

функции хранения, изменения (пополнения, редактирования и удаления) и обработки

информации, а также разработки и получения различных выходных документов[6].

Для работы с хранящейся в базе данных

информацией СУБД предоставляет программам и пользователям следующие два типа

языков:

язык описания данных - высокоуровневый

непроцедурный язык декларативного типа, предназначенный для описания логической

структуры данных;

язык манипулирования данными - совокупность

конструкций, обеспе-чивающих выполнение основных операций по работе с данными:

ввод, модификацию и выборку данных по запросам.

Названные языки в различных СУБД могут иметь

отличия. Наибольшее распространение получили два стандартизованных языка: QBE

(Query By Example) - язык запросов по образцу и SQL (Structured Query Language)

- структурированный язык запросов. QBE в основном обладает свойствами языка

манипулирования данными, SQL сочетает в себе свойства языков обоих типов -

описания и манипулирования данными.

Перечисленные выше функции СУБД, в свою очередь,

используют следующие основные функции более низкого уровня, которые назовем

низкоуровневыми:

управление данными во внешней памяти;

управление буферами оперативной памяти;

управление транзакциями;

ведение журнала изменений в БД;

обеспечение целостности и безопасности БД.

Дадим краткую характеристику необходимости и

особенностям реализации перечисленных функций в современных СУБД[6].

Реализация функции управления данными во внешней

памяти в разных системах может различаться и на уровне управления ресурсами

(используя файловые системы ОС или непосредственное управление устройствами

ПЭВМ), и по логике самих алгоритмов управления данными. В основном методы и

алгоритмы управления данными являются «внутренним делом» СУБД и прямого

отношения к пользователю не имеют. Качество реализации этой функции наиболее

сильно влияет на эффективность работы специфических ИС, например, с огромными

БД, со сложными запросами, большим объемом обработки данных.

Необходимость буферизации данных и как следствие

реализации функции управления буферами оперативной памяти обусловлено тем, что

объем оперативной памяти меньше объема внешней памяти.

Буферы представляют собой области оперативной

памяти, предназначенные для ускорения обмена между внешней и оперативной

памятью. В буферах временно хранятся фрагменты БД, данные из которых

предполагается использовать при обращении к СУБД или планируется записать в

базу после обработки.

Механизм транзакций используется в СУБД для

поддержания целостности данных в базе. Транзакцией называется некоторая

неделимая последовательность операций над данными БД, которая отслеживается

СУБД от начала и до завершения. Если по каким-либо причинам (сбои и отказы

оборудования, ошибки в программном обеспечении (ПО), включая приложение)

транзакция остаётся не завершённой, то она отменяется[6].

Хранимые в базе данные имеют определенную

логическую структуру - иными словами, описываются некоторой моделью

представления данных (моделью данных), поддерживаемой СУБД. К числу

классических относятся следующие модели данных:

иерархическая,

сетевая,

реляционная.

Кроме того, в последние годы появились, и стали

более активно внедряться на практике следующие модели данных:

постреляционная,

многомерная,

объектно-ориентированная.

Разрабатываются также всевозможные системы,

основанные на других моделях данных, расширяющих известные модели. В их числе

можно назвать объектно-реляционные, дедуктивно-объектно-ориентированные,

семантические, концептуальные и ориентированные модели. Некоторые из этих

моделей служат для интеграции баз данных, баз знаний и языков программирования.

В некоторых СУБД поддерживаются одновременно

несколько моделей данных. Например, в системе ИНТЕРБАЗА для приложений

применяется. В некоторых СУБД поддерживаются одновременно несколько моделей

данных. Например, в системе ИНТЕРБАЗА для приложений применяется сетевой язык

манипулирования данными, а в пользовательском интерфейсе реализованы языки SQL

и QBE[6].

Рассмотрим каждую модель представления данных

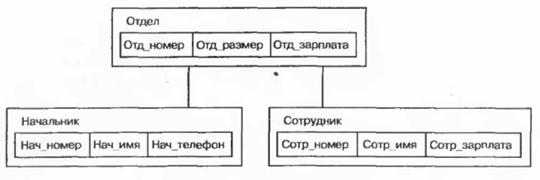

В иерархической модели связи между данными можно

описать с помощью упорядоченного графа (или дерева). Упрощенно представление

связей между данными в иерархической модели показано на рисунке 2.1.

персональный данная защита

безопасность

Рисунок 2.1 - Представление связей в

иерархической модели

Тип «дерево» является составным. Он включает в

себя подтипы («поддеревья»), каждый из которых, в свою очередь, является типом

«дерево». Каждый из типов «дерево» состоит из одного «корневого» типа и

упорядоченного набора (возможно, пустого) подчиненных типов. Каждый из

элементарных типов, включенных в тип «дерево», является простым или составным

типом «запись». Простая «запись» состоит из одного типа, например числового, а

составная «запись» объединяет некоторую совокупность типов, например, целое,

строку символов и указатель (ссылку). Пример типа «дерево» как совокупности

типов показан на рисунке 2.2 [6].

Рисунок. 2.2 - Пример типа «дерево»

Корневым называется тип, который имеет

подчиненные типы и сам не является подтипом. Подчиненный тип (подтип) является

потомком по отношению к типу, который выступает для него в роли предка

(родителя). Потомки одного и того же типа являются близнецами по отношению друг

к другу.

В целом тип «дерево» представляет собой

иерархически организованный набор типов «запись».

Иерархическая БД представляет собой

упорядоченную совокупность экземпляров данных типа «дерево» (деревьев),

содержащих экземпляры типа «запись» (записи). Часто отношения родства между

типами переносят на отношения между самими записями. Поля записей хранят

собственно числовые или символьные значения, составляющие основное содержание

БД. Обход всех элементов иерархической БД обычно производится сверху вниз и

слева направо.

К достоинствам иерархической модели данных

относятся эффективное использование памяти ЭВМ и неплохие показатели времени

выполнения основных операций над данными. Иерархическая модель данных удобна

для работы с иерархически упорядоченной информацией.

Недостатком иерархической модели является ее

громоздкость для обработки информации с достаточно сложными логическими

связями, а также сложность понимания для обычного пользователя[6].

На иерархической модели данных основано

сравнительно ограниченное количество СУБД, в числе которых можно назвать

зарубежные системы IMS, PC/Focus, Team-Up и Data Edge, а так же отечественные

системы Ока, ИНЭС и МИРИС.

Сетевая модель данных позволяет отображать

разнообразные взаимосвязи элементов данных в виде произвольного графа, обобщая

тем самым иерархическую модель данных. Наиболее полно концепция сетевых БД

впервые была изложена в предложениях группы КОДАСИЛ (KODASYL). Данная модель

показана на рисунке 2.3.

Рисунок 2.3 - Представление связей в сетевой

модели

Для описания схемы сетевой БД используется две

группы типов: «запись» и «связь». Тип «связь» определяется для двух типов

«запись»: предка и потомка Переменные типа «связь» являются экземплярами

связей.

Сетевая БД состоит из набора записей и набора

соответствующих связей. На формирование связи особых ограничений не

накладывается. Если в иерархических структурах запись-потомок могла иметь

только одну запись-предка, то в сетевой модели данных запись-потомок может

иметь произвольное число записей-предков (сводных родителей)[6].

Пример схемы простейшей сетевой БД показан на

рисунке 2.4.

Рисунок 2.4 - Пример схемы сетевой БД

Типы связей здесь обозначены надписями на

соединяющих типы записей линиях.

Достоинством сетевой модели данных является

возможность эффективной реализации по показателям затрат памяти и

оперативности. В сравнении с иерархической моделью сетевая модель предоставляет

Недостатком сетевой модели данных является

высокая сложность и жесткость схемы БД, построенной на ее основе, а также

сложность для понимания и выполнения обработки информации в БД обычным

пользователем. Кроме того, в сетевой модели данных ослаблен контроль

целостности связей вследствие допустимости установления произвольных связей

между записями.

Системы на основе сетевой модели не получили

широкого распространения на практике. Наиболее известными сетевыми СУБД

являются следующие: IDMS, db_VistaiII, СЕТЬ, СЕТОР и КОМПАС.

Реляционная модель данных предложена сотрудником

фирмы IBM Эдгаром Коддом и основывается на понятии отношение (relation).

Наглядной формой представления отношения

является привычная для человеческого восприятия двумерная таблица.

Таблица имеет строки (записи) и столбцы

(колонки). Каждая строка таблицы имеет одинаковую структуру и состоит из нолей.

Строкам таблицы соответствуют кортежи, а столбцам - атрибуты отношения[6].

С помощью одной таблицы удобно описывать

простейший вид связей между данными, а именно деление одного объекта (явления,

сущности, системы и пр.), информация о котором хранится в таблице, на множество

подобъектов, каждому из которых соответствует строка или запись таблицы. При

этом каждый из подобъектов имеет одинаковую структуру или свойства, описываемые

соответствующими значениями полей записей. Например, таблица может содержать

сведения о группе обучаемых, о каждом из которых известны следующие

характеристики: фамилия, имя и отчество, пол, возраст и образование. Поскольку

в рамках одной таблицы не удается описать более сложные логические структуры

данных из предметной области, применяют связывание таблиц.

Физическое размещение данных в реляционных базах

на внешних носителях легко осуществляется с помощью обычных файлов.

Достоинство реляционной модели данных

заключается в простоте, понятности и удобстве физической реализации на ЭВМ.

Именно простота и понятность для пользователя явились основной причиной их

широкого использования. Проблемы же эффективности обработки данных этого типа

оказались технически вполне разрешимыми.

Основными недостатками реляционной модели

являются следующие: отсутствие стандартных средств идентификации отдельных

записей и сложность описания иерархических и сетевых связей.

Примерами зарубежных реляционных СУБД для ПЭВМ

являются следующие: dBase III Plus и dBase IV (фирма Ashton-Tate), DB2 (IBM),

R:BASE (Microrim), FoxPro ранних версий и FoxBase(Fox Software), Paradox и

dBase: for Windows (Borland), FoxPro более поздних версий, Visual FoxPro и

Access (Microsoft), Clarion (Clarion Software), Ingres (ASK Computer Systems) и

Oracle (Oracle).

К отечественным СУБД реляционного типа относятся

системы: ПАЛЬМА (ИК АН УССР), а также система HyTech (МИФИ).

Заметим, что последние версии реляционных СУБД

имеют некоторые свойства объектно-ориентированных систем. Такие СУБД часто

называют объектно-реляционными. Примером такой системы можно считать продукты

Oracle 8.x. Системы предыдущих версий вплоть до Oracle 7.x считаются «чисто»

реляционными[6].

Постреляционная модель данных представляет собой

расширенную реляционную модель, снимающую ограничение неделимости данных,

хранящихся в записях таблиц. Постреляционная модель данных допускает

многозначные поля - поля, значения которых состоят из подзначений. Набор

значений многозначных полей считается самостоятельной таблицей, встроенной в

основную таблицу.

Помимо обеспечения вложенности полей

постреляционная модель поддерживает ассоциированные многозначные поля

(множественные группы). Совокупность ассоциированных полей называется

ассоциацией. При этом в строке первое значение одного столбца ассоциации

соответствует первым значениям всех других столбцов ассоциации. Аналогичным

образом связаны все вторые значения столбцов и т.д.

На длину полей и количество полей в записях

таблицы не накладывается требование постоянства. Это означает, что структура

данных и таблиц имеет большую гибкость.

Поскольку постреляционная модель допускает

хранение в таблицах ненормализованных данных, возникает проблема обеспечения

целостности и непротиворечивости данных. Эта проблема решается включением в

СУБД механизмов, подобных хранимым процедурам в клиент-серверных системах.

Для описания функций контроля значений в полях

имеется возможность создавать процедуры (коды конверсии и коды корреляции),

автоматически вызываемые до или после обращения к данным. Коды корреляции

выполняются сразу после чтения данных, перед их обработкой. Коды конверсии, наоборот,

выполняются после обработки данных.

Достоинством постреляционной модели является

возможность представления совокупности связанных реляционных таблиц одной

постреляционной таблицей. Это обеспечивает высокую наглядность представления

информации и повышение эффективности ее обработки.

Недостатком постреляционной модели является

сложность решения проблемы обеспечения целостности и непротиворечивости

хранимых данных.

Рассмотренная нами постреляционная модель данных

поддерживается СУБД uniVers. К числу других СУБД, основанных на постреляциониой

модели данных, относятся также системы Bubba и Dasdb[6].

Многомерные СУБД (МСУБД) являются

узкоспециализированными СУБД, предназначенными для интерактивной аналитической

обработки информации. Основные понятия, используемые в этих СУБД:

агрегируемость, историчность и прогнозируемость данных.

Агрегируемость данных означает рассмотрение

информации на различных уровнях ее обобщения. В информационных системах степень

детальности представления информации для пользователя зависит от его уровня:

аналитик, пользователь-оператор, управляющий, руководитель.

Историчность данных предполагает обеспечение

высокого уровня статичности (неизменности) собственно данных и их взаимосвязей,

а также обязательность привязки данных ко времени.

Статичность данных позволяет использовать при их

обработке специализированные методы загрузки, хранения, индексации и выборки.

Временная привязка данных необходима для частого

выполнения запросов, имеющих значения времени и даты в составе выборки.

Необходимость упорядочения данных по времени в процессе обработки и

представления данных пользователю накладывает требования на механизмы хранения

и доступа к информации. Так, для уменьшения времени обработки запросов

желательно, чтобы данные всегда были отсортированы в том порядке, в котором они

наиболее часто запрашиваются.

Прогнозируемость данных подразумевает задание

функций прогнозирования и применение их к различным временным интервалам.

Многомерность модели данных означает не

многомерность визуализации цифровых данных, а многомерное логическое

представление структуры информации при описании и в операциях манипулирования

данными[6].

По сравнению с реляционной моделью многомерная

организация данных обладает более высокой наглядностью и информативностью. Для

иллюстрации в таблице 2.1 и таблице 2.2 приведены реляционное и многомерное

представления одних и тех же данных об объемах продаж автомобилей.

Таблица 2.1 - Реляционная модель данных

|

Ф.И.О

|

Врач

|

Количество

посещений

|

|

Николаева

Н.Н.

|

венеролог

|

12

|

дерматолог

|

24

|

|

Николаева

Н.Н.

|

гинеколог

|

5

|

|

Иванов

И.И.

|

венеролог

|

2

|

|

Иванов

И.И

|

дерматолог

|

18

|

|

Петров

П.П.

|

дерматолог

|

19

|

Таблица 2.2 - Многомерная модель данных

|

Ф.И.О

|

Венеролог

|

Дерматолог

|

Гинеколог

|

|

Николаева

Н.Н.

|

12

|

24

|

5

|

|

Иванов

И.И.

|

2

|

18

|

NULL

|

|

Петров

П.П.

|

NULL

|

19

|

NULL

|

Если речь идет о многомерной модели с мерностью

больше двух, то не обязательно визуально информация представляется в виде

многомерных объектов (трех-, четырех- и более мерных гиперкубов). Пользователю

и в этих случаях более удобно иметь дело с двухмерными таблицами или графиками.

Данные при этом представляют собой «вырезки» (точнее, «срезы») из многомерного

хранилища данных, выполненные с разной степенью детализации.

Рассмотрим основные понятия многомерных моделей

данных, к числу которых относятся измерение и ячейка.

Измерение (Dimension) - это множество однотипных

данных, образующих одну из граней гиперкуба. Примерами наиболее часто

используемых временных измерений являются: дни, месяцы, кварталы и годы. В

качестве географических измерений широко употребляются: города, районы, регионы

и страны. В многомерной модели данных измерения играют роль индексов, служащих

для идентификации конкретных значений в ячейках гиперкуба[6].

Ячейка (Cell) или показатель - это поле,

значение которого однозначно определяется фиксированным набором измерений. Тип

поля чаще всего определен как цифровой. В зависимости от того, как формируются

значения некоторой ячейки, обычно она может быть переменной (значения

изменяются и могут быть загружены из внешнего источника данных или сформированы

программно) либо формулой (значения, подобно формульным ячейкам электронных

таблиц, вычисляются по заранее заданным формулам).

В примере на рисунке 2.5, в каждое значение

ячейки «Объем продаж» однозначно определяется комбинацией временного измерения

(Месяц продаж) и модели автомобиля. На практике зачастую требуется большее

количество измерений.

Рисунок 2.5 - Пример трёхмерной модели данных

В существующих МСУБД используются два основных

варианта (схемы) организации данных: гиперкубическая и поликубическая.

В поликубической схеме предполагается, что в БД

может быть определено несколько гиперкубов с различной размерностью и с

различными измерениями в качестве граней. Примером системы, поддерживающей

поликубический вариант БД, является сервер Oracle Express Server[6].

В случае гиперкубической схемы предполагается,

что все показатели определяются одним и тем же набором измерений. Это означает,

что при наличии нескольких гиперкубов БД все они имеют одинаковую размерность и

совпадающие измерения. Очевидно, в некоторых случаях информация в БД может быть

избыточной (если требовать обязательное заполнение ячеек).

В случае многомерной модели данных применяется

ряд специальных операций, к которым относятся: формирование «среза»,

«вращение», агрегация и детализация.

Срез (Slice) представляет собой подмножество

гиперкуба, полученное в результате фиксации одного или нескольких измерений.

Формирование «срезов» выполняется для ограничения используемых пользователем

значений, так как все значения гиперкуба практически никогда одновременно не

используются. Например, если ограничить значения измерения Модель автомобиля в

гиперкубе (рис. 2.9) маркой «Жигули», то получится двухмерная таблица продаж

этой марки автомобиля различными менеджерами по годам.

Операция «вращение» (Rotate) применяется при

двухмерном представлении данных. Суть ее заключается в изменении порядка

измерений при визуальном представлении данных. Так, «вращение» двухмерной

таблицы, показанной на рис. 2.86, приведет к изменению ее вида таким образом,

что по оси X будет марка автомобиля, а по оси Y - время.

Операцию «вращение» можно обобщить и на

многомерный случай, если под ней понимать процедуру изменения порядка следования

измерений. В простейшем случае, например, это может быть взаимная перестановка

двух произвольных измерений.

Операции «агрегация» (Drill Up) и «детализация»

(Drill Down) означают соответственно переход к более общему и к более

детальному представлению информации пользователю из гиперкуба.

Для иллюстрации смысла операции «агрегация»

предположим, что у нас имеется гиперкуб, в котором помимо измерений гиперкуба,

имеются еще измерения: подразделение, регион, фирма, страна. Заметим, что в

этом случае в гиперкубе существует иерархия (снизу вверх) отношений между

измерениями: менеджер, подразделение, регион, фирма, страна[6].

Пусть в описанном гиперкубе определено,

насколько успешно в 1995 году менеджер Петров продавал автомобили «Жигули» и

«Волга». Тогда, поднимаясь на уровень выше по иерархии, с помощью операции

«агрегация» можно выяснить, как выглядит соотношение продаж этих же моделей на

уровне подразделения, где работает Петров.

Основным достоинством многомерной модели данных

является удобство и эффективность аналитической обработки больших объемов

данных, связанных со временем. При организации обработки аналогичных данных на

основе реляционной модели происходит нелинейный рост трудоемкости операций в

зависимости от размерности БД и существенное увеличение затрат оперативной

памяти на индексацию.

Недостатком многомерной модели данных является

ее громоздкость для простейших задач обычной оперативной обработки информации.

Примерами систем, поддерживающих многомерные

модели данных, являются Essbase (Arbor Software), Media Multi-matrix

(Speedware), Oracle Express Server

(Oracle) и Cache (InterSystems). Некоторые

программные продукты, например Media/M R (Speedware), позволяют одновременно

работать с многомерными и с реляционными БД. В СУБД Cache, в которой внутренней

моделью данных является многомерная модель, реализованы три способа доступа к

данным: прямой (на уровне узлов многомерных массивов), объектный и реляционный.

В объектно-ориентированной модели при

представлении данных имеется возможность идентифицировать отдельные записи

базы. Между записями базы данных и функциями их обработки устанавливаются

взаимосвязи с помощью механизмов, подобных соответствующим средствам в

объектно-ориентированных языках программирования[6].

Стандартизованная объектно-ориентированной

модель описана в рекомендациях стандарта ODMG-93 (Object Database Management

Group - группа управления объектно-ориентированными базами данных). Реализовать

в полном объеме рекомендации ODMG-93 пока не удается. Для иллюстрации ключевых

идей рассмотрим несколько упрощенную модель объектно-ориентированной БД.

Структура объектно-ориентированной БД графически

представима в виде дерева, узлами которого являются объекты. Свойства объектов

описываются некоторым стандартным типом (например, строковым - string) или

типом, конструируемым пользователем (определяется как class).

Значением свойства типа string является строка

символов. Значение свойства типа class есть объект, являющийся экземпляром

соответствующего класса. Каждый объект-экземпляр класса считается потомком

объекта, в котором он определен как свойство. Объект-экземпляр класса

принадлежит своему классу и имеет одного родителя. Родовые отношения в БД

образуют связную иерархию объектов[6].

Пример логической структуры

объектно-ориентированной БД библиотечного дела приведен на рисунке. 2.6.

Рисунок 2.6 - Пример объектно-ориентированной БД

Здесь объект типа БИБЛИОТЕКА является

родительским для объектов-экземпляров классов АБОНЕНТ, КАТАЛОГ и ВЫДАЧА.

Различные объекты типа КНИГА могут иметь одного или разных родителей. Объекты

типа КНИГА, имеющие одного и того же родителя, должны различаться по крайней

мере инвентарным номером (уникален для каждого экземпляра книги), но имеют

одинаковые значения свойств isbn, удк, название и автор.

Логическая структура объектно-ориентированной БД

внешне похожа на структуру иерархической БД. Основное отличие между ними

состоит в методах манипулирования данными.

Для выполнения действий над данными в

рассматриваемой модели БД применяются логические операции, усиленные

объектно-ориентированными механизмами инкапсуляции, наследования и

полиморфизма. Ограниченно могут применяться операции, подобные командам SQL

(например, для создания БД).

Создание и модификация БД сопровождается

автоматическим формированием и последующей корректировкой индексов (индексных

таблиц), содержащих информацию для быстрого поиска данных.

Рассмотрим кратко понятия инкапсуляции,

наследования и полиморфизма применительно к объектно-ориентированной модели БД.

Инкапсуляция ограничивает область видимости

имени свойства пределами того объекта, в котором оно определено. Так, если в

объект тина КАТАЛОГ добавить свойство, задающее телефон автора книги и имеющее

название телефон, то мы получим одноименные свойства у объектов АБОНЕНТ и

КАТАЛОГ. Смысл такого свойства будет определяться тем объектом, в который оно

инкапсулировано[6].

Наследование, наоборот, распространяет область

видимости свойства на всех потомков объекта. Так, всем объектам типа КНИГА,

являющимся потомками объекта типа КАТАЛОГ, можно приписать свойства

объекта-родителя: isbn, удк, название и автор. Если необходимо расширить

действие механизма наследования на объекты, не являющиеся непосредственными

родственниками (например, между двумя потомками одного родителя), то в их общем

предке определяется абстрактное свойство типа abs.

Полиморфизм в объектно-ориентированных языках

программирования означает способность одного и того же программного кода

работать с разнотипными данными. Другими словами, он означает допустимость в объектах

разных типов иметь методы (процедуры или функции) с одинаковыми именами. Во

время выполнения объектной программы одни и те же методы оперируют с разными

объектами в зависимости от типа аргумента. Применительно к нашей

объектно-ориентированной БД полиморфизм означает, что объекты класса КНИГА,

имеющие разных родителей из класса КАТАЛОГ, могут иметь разный набор свойств.

Следовательно, программы работы с объектами класса

Основным достоинством объектно-ориентированной

модели данных в сравнении с реляционной является возможность отображения

информации о сложных взаимосвязях объектов. Объектно-ориентированная модель

данных позволяет идентифицировать отдельную запись базы данных и определять

функции их обработки.

Недостатками объектно-ориентированной модели

являются высокая понятийная сложность, неудобство обработки данных и низкая

скорость выполнения запросов.

В 90-е годы существовали экспериментальные

прототипы объектно-ориентированных систем управления базами данных. В настоящее

время такие системы получили широкое распространение, в частности, к ним

относятся следующие СУБД: РОЕТ (РОЕТ Software), Jasmine (Computer Associates),

Versant (Versant Technologies), 02 (Ardent Software), ODB-Jupiter

(научно-производственный центр «Интелтек Плюс»), а также Iris, Orion и

Postgres[6].

2.2 База персональных данных

Рассмотрев различные модели представления

данных, перейдём к детальному описанию БД ПДн. В медицинской организации можно

выделить два основных подразделения обрабатывающих информацию, в которую

включены ПДн:

Лечебное (состоит из сбора, обработки, хранения,

уточнения, модификации, уничтожения персональных данных пациентов);

Бухгалтерия и кадры (обработка персональных

данных сотрудников и контрагентов)

Прочие источники, содержащие преимущественно

обезличение ПДн и ПД для неограниченного круга лиц (почтовые клиенты, интернет

сайты и прочее ПО).

Каждое из подразделений формируют свою БД,

отвечающей их специфики деятельности. В зависимости от требований нормативных и

руководящих документов, а также внутренних приказов и распоряжений, база может

варьироваться. Чаще всего, главную роль в создании БД оказывает ПО, имеющееся в

наличии, например, СУБД MS Access, поставляющееся в комплекте MS Office,

позволяет в короткие сроки создать БД. Рассмотрим примеры БД каждого из

вышеуказанных подразделений.

БД лечебного подразделения создаются для:

повышение производительности труда;

формирование и сдачи отчётности в вышестоящие

организации;

ведение статистики заболеваемости и качества

работы учреждения;

В медицинском учреждении БД храниться на

бумажных носителях (база карт пациентов) и на серверах БД (в роли сервера может

выступить любая ПЭВМ, как отдельно стоящая, в случае локальной БД, так и

включённая в сеть, в случае использовании клиент-серверной технологии).

Рассмотрим БД бумажных носителей на примере

карты пациента. Она включает:

фамилия;

имя;

отчество;

номер карты;

дата рождения (число, месяц, год);

домашний адрес;

номер телефона;

место работы;

сведения о здоровье (включает в себя

разнообразную информации о диагнозе, характере лечения, процедурах, направления

на госпитализацию и прочие сведения, относящиеся к понятию «история

болезни»)[7].

Организация карт может отличаться в различных

учреждениях, и для ускорения поиска используется индексацию по номеру карты,

либо по фамилии. Также возможны вложенные виды индексаций, например, по

заболеванию и номеру карты, либо по месту жительства и фамилии.

БД, хранящиеся в ЭВМ, могут весьма разнообразны,

поскольку требуется наиболее детально осветить различные аспекты деятельности предприятия.

Существенным отличием от бумажного аналога является скорость доступа и объём

сведений получаемым при автоматизированной обработке БД. Поэтому для защиты

информации в БД, а также уменьшения занимаемого места на диске, используют:

Сегментацию. Физическая или логическая

сегментация БД в ИСПДн по классам обрабатываемой информации, выделение

сегментов сети, в которых происходит автоматизированная обработка персональных

данных. Иллюстрация приведена на рисунке 2.7.

Рисунок 2.7 - Сегментация БД

Обезличивание. Введение в процесс обработки

персональных данных процедуры обезличивания существенно упростит задачи по

защите персональных данных. Обезличивание можно провести путем нормализации баз

данных, либо кодированием, либо шифрованием (рисунок 2.8).

|

ID

|

Фамилия

|

Имя

|

Отчество

|

Дата

рождения

|

Пол

|

|

1

|

Иванов

|

Иван

|

Иванович

|

01.01.2011

|

м

|

|

ID

|

Фамилия

|

Имя

|

Отчество

|

Дата

рождения

|

Пол

|

|

1

|

Внвиао

|

Аивн

|

Иванович

|

01.01.2011

|

м

|

Рисунок 2.8 - Обезличивание таблицы путём

шифрования.

Разделение ПДн на части. В этом случае возможно

уменьшение количества субъектов ПДн, обрабатываемых в системе. Это может быть

достигнуто, например, за счет использования таблиц перекрестных ссылок в базах

данных.

Абстрагирование ПДн. Зачастую на некоторых

участках обработки или сегментах сети персональные данные можно сделать менее

точными, например, путем группирования общих характеристик[1].

|

ID

|

Фамилия

|

Имя

|

Отчество

|

Дата

рождения

|

Пол

|

|

1

|

Иванов

|

Иван

|

Иванович

|

01.01.2011

|

м

|

|

2

|

Петров

|

Иван

|

Иванович

|

02.02.2010

|

м

|

|

ID

|

Фамилия