|

Функциональная область

|

Код

|

Процессы, протекающие в

функциональной области

|

Код области

|

|

1

|

2

|

3

|

4

|

|

Организационно-управленческая

подсистема

|

|

Руководство ЛПУМГ

|

01

|

Руководство диспетчерской

службой

|

011

|

|

|

Руководство

учетно-контрольной группой

|

012

|

|

|

Руководство специалистами

по имущественным отношениям

|

013

|

|

|

Руководство специалистами

по технико-экономическому планированию

|

014

|

|

|

Руководство специалистами

по организации труда и заработной платы

|

015

|

|

|

Руководство специалистами

по кадровому обеспечению

|

016

|

|

|

Руководство отдельными

подразделениями и объектами непроизводственной сферы

|

017

|

|

1

|

2

|

3

|

4

|

|

Диспетчерская служба (ДС)

|

02

|

Отслеживание показателей

технологических процессов

|

021

|

|

|

Оперативное управление

производственными процессами

|

022

|

|

|

Предсказание развития

линейных процессов

|

023

|

|

Производственная подсистема

|

|

Газокомпрессорная служба

(ГКС)

|

03

|

Прием газа на узле

подключения магистрального газопровода

|

031

|

|

|

Охлаждение и

компримирование газа

|

032

|

|

|

Распределение газа

потребителям и в газопроводы

|

033

|

|

Обеспечивающая подсистема

|

|

Линейно-эксплуатационная

служба (ЛЭС)

|

04

|

Эксплуатация и ремонт

магистральных газопроводов

|

041

|

|

|

Предупреждение аварийных

ситуаций на участках газопровода

|

042

|

|

Служба защиты от коррозии

|

05

|

Электрохимическая защита

магистральных газопроводов

|

051

|

|

Служба ГРС

|

06

|

Распределение газа

потребителям

|

061

|

|

|

Учет расхода газа

|

062

|

|

Служба

энерготепловодоснабжения (служба ЭВС)

|

07

|

Энергообеспечение объектов

|

071

|

|

|

Водоснабжение объектов

|

072

|

|

|

Теплообеспечение объектов

|

073

|

|

|

Эксплуатация

соответствующих блоков

|

074

|

|

1

|

2

|

3

|

4

|

|

Служба КИПиА, телемеханики

и АСУ ТП

|

08

|

Обеспечение объектов

измерительной аппаратурой

|

081

|

|

|

Калибровка и эксплуатация

аппаратуры

|

082

|

|

|

Обеспечение связи объектов

|

083

|

|

|

Автоматизация

производственных процессов

|

084

|

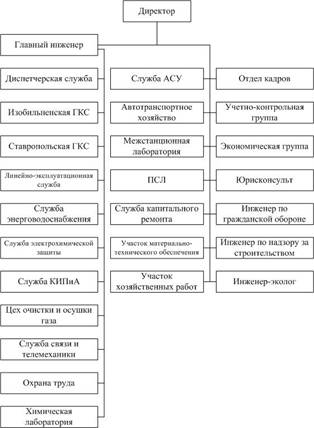

1.3

Изучение организационно-управленческой структуры предприятия

Изобильненское ЛПУМГ является основным

производственным звеном в системе трубопроводного транспорта газа, главной

задачей которого является выполнение установленных заданий по приемке и

транспортировке газа от поставщиков, обеспечение бесперебойного снабжения газом

потребителей на участке газопровода.

Организационная структура определяет состав и

взаимосвязи подразделений ЛПУМГ в целях эффективного управления производством и

базируется на рациональной организации труда работающих.

Служащие формируют аппарат управления ЛПУМГ,

численность которого распределяется по уровням и подразделениям в соответствии

с принятой структурой управления и объемом выполняемых функций в каждом

конкретном случае.

Объем выполняемых функций регламентируется в

положениях о подразделениях (службах, хозяйствах, группах и т.п.) и должностных

инструкциях служащих , утверждаемых руководством ЛПУМГ.

Уровень централизации функций управления характеризует

распределение выполняемых работ и соответственно численность служащих между

вышестоящим предприятием и ЛПУМГ, между аппаратом руководства ЛПУМГ и его

службами (хозяйствами, группами и т.п.). Если конкретная функция (или вид

работ) полностью централизована на уровне вышестоящего предприятия, то

численность по ней в составе ЛПУМГ не предусматривается. Аналогично, если

какие-то виды работ (функции) полностью выполняются специализированными

сторонними организациями, подразделения и исполнители по этим работам в составе

ЛПУМГ отсутствуют.

ЛПУМГ возглавляет начальник, который подчиняется

первому руководителю вышестоящего предприятия.

Организационно-управленческая структура предприятия

представлена на рисунке 1.1.

В структуру ЛПУМГ входят:

·руководство

ЛПУМГ и аппарат при нем;

·диспетчерская

служба;

·газокомпрессорная;

·линейно-эксплуатационная

служба;

·служба

энерговодоснабжения;

·служба контрольно-измерительных приборов и средств

автоматики (автоматизированных систем управления, автоматики и телемеханики);

·служба защиты

от коррозии;

·служба связи

(связи и телемеханики ).

В составе служб могут выделяться участки по профилю

работ или характеру обслуживаемого оборудования, средств или приборов (по

эксплуатации средств защиты от коррозии, по обслуживанию газораспределительных

станций, по обслуживанию постоянно работающей электростанции и т.п.). При

производственной необходимости некоторые участки могут выводиться в

непосредственное подчинение руководства ЛПУМГ: начальника или его заместителя.

Рисунок 1.1 - Организационно-управленческая структура предприятия

1.4 Анализ

структуры существующей информационной системы и службы АСУ

Как уровневая подсистема, автоматизированная система (АСУ) включает

компоненты следующих функциональных подсистем:

подсистемы оперативно-диспетчерского управления;

подсистемы автоматизированного управления энергообеспечением;

подсистемы экологического мониторинга;

подсистемы информационной безопасности (систему защиту информации (СЗИ)

АСУ ТП магистрального газопровода (МГ) «Россия-Турция» - СЗИ АСУ ТП МГ

«Россия-Турция»).

Эти подсистемы являются «сквозными», то есть распределенными по всем

уровням АСУ ТП МГ «Россия-Турция». В АСУ ТП входят компоненты, соответствующие

ее уровню.

Основное назначение создания АСУ ТП КС:

обеспечение комплексного автоматизированного контроля и анализа процесса

компримирования газа, режимов работы основного и вспомогательного оборудования

КС;

обеспечение дистанционного управления основным и вспомогательным

оборудованием КС;

обеспечение оптимального регулирования режимов работы КС;

обеспечение автоматической защиты основного и вспомогательного

оборудования КС;

обеспечение интеграции АСУ ТП КС в АСУ ТП МГ «Россия-Турция», в том числе

эффективного технического и информационного взаимодействия с уровнем АСУ ТП

Изобильненского ЛПУМГ;

повышение надежности работы и эффективности использования основного и

вспомогательного оборудования КС;

снижение затрат ручного труда оперативного и обслуживающего персонала.

1.5

Описание процесса деятельности с точки зрения защищенного информационного обмена

Компрессорная станция (КС) «Ставропольская» предназначена для

компримирования и охлаждения газа с целью его транспортировки до следующей КС.

КС компримирует газ до определенного давления.

Технологическая схема КС предусматривает один цех, оснащенный следующим

основным и вспомогательным оборудованием.

К основному оборудованию относятся:

Газоперекачивающие аппараты (ГПА) типа ГПА-12/16 «Урал» единичной

мощности несколько МВт производства НПО «Искра»

г. Пермь;

блок аппаратов воздушного охлаждения (АВО), включающий шесть аппаратов

поставки фирмы «Нуово Пиньоне» (Италия);

установка очистки газа (установки циклонных пылеуловителей) с емкостями

для сбора конденсата;

установка подготовки топливного и импульсного газа (индивидуальная);

крановая обвязка и коммуникации, осуществляющие подключение цеха к МГ,

условно выделяемые в узел подключения;

общецеховые краны (байпасные, рециркуляционные) и коллектора.

Кроме основного оборудования компрессорный цех (КЦ) оснащен

вспомогательным оборудованием (склад горюче-смазочных материалов (ГСМ) с

насосами и блоками резервуаров, склад метанола, компрессорная сжатого воздуха,

системы приточной и аварийно-вытяжной вентиляции), а также оборудованием,

относящимся к подсистеме энергообеспечения (объекты тепло-, водо- и электроснабжения,

канализационно-очистные сооружения).

В состав АСУ ТП КС входят установки автоматического пожаротушения,

пожарообнаружения и контроля загазованности ГПА.

В составе АСУ ТП КС предусматривается контроль и управление кранами

линейной части с АРМ диспетчера через локальную технологическую станцию (СЛТ).

Основными аспектами деятельности эксплуатационного персонала КС

«Ставропольской» (диспетчерская служба, служба контрольно-измерительных

приборов и автоматики (КИПиА), служба газокомпрессорной станции (ГКС), служба

энергетики) являются:

контроль и анализ процесса компримирования газа в КЦ;

контроль состояния основного и вспомогательного оборудования;

регулирование процесса компримирования с целью поддержания параметров,

обеспечивающих транспортировку газа по газопроводу в целом;

управление основным оборудованием КЦ (газоперекачивающие агрегаты,

основные краны, АВО, установка подготовки импульсного и топливного газа

(УПТИГ), установка очистки газа);

управление вспомогательным оборудованием КЦ;

управление линейной частью газопровода «Россия - Турция» в рамках

Изобильненского ЛПУМГ и кранами газоизмерительной станции (ГИС);

контроль энергообеспечения и управление оборудованием энергообеспечения;

обеспечение защиты оборудования КЦ от разрушения;

контроль и учет потребления газа на собственные нужды КЦ, в т.ч. газа на

компримирование;

обеспечение своевременного ремонта и техобслуживания основного и

вспомогательного технологического оборудования;

обеспечение контроля, замены, модернизации метрологического оборудования;

контроль экологического состояния в регионе КС;

обеспечение безопасности протекания технологических процессов и

деятельности персонала;

ведение учета и отчетности функционирования КЦ и осуществляемых

мероприятий;

автоматическая передача регламентированного набора информации на уровень

Изобильненского ЛПУМГ.

АСУ ТП КС предназначена для частичной или полной автоматизации

перечисленных функций с целью повышения их эффективности.

Подсистема оперативно-диспетчерского управления обеспечивает большую

часть функций АСУ ТП КС и, в первую очередь, функции контроля и управления.

Управление основным технологическим оборудованием осуществляется системой

автоматического управления и регулирования компрессорным цехом, в дальнейшем

САУ и РКЦ.

Подсистема автоматизированного управления энергообеспечением осуществляет

контроль и учет потребления электро-, водо- и теплоресурсов, контроль и

управление объектами электро-, водо- и теплоснабжения, а также

канализационно-очистными сооружениями.

Подсистема экологического мониторинга обеспечивает контроль

экологического состояния в регионе КС.

Оперативное управление КС осуществляется сменным инженером с АРМ сменного

инженера КС, расположенного в производственно-энергетическом блоке (ПЭБ).

Часть функций управления (основные цеховые краны и ГПА, останов цеха) и

общецехового регулирования реализована от диспетчерского пульта (ДП)

Изобильненского ЛПУМГ. При этом реализуется механизм управления, обеспечивающий

в каждый момент времени управление от одного пульта, с передачей прав управления

автоматически (при отказах управляющего пульта) и по запросу оператора. Функции

дистанционного управления объектами КС распределяются между уровнями ЛПУМГ и КС

в рамках организационных решений по регламенту оперативно-диспетчерского

управления.

Основным пунктом концентрации функций контроля и управления работой КС

является АРМ сменного инженера КС на всех этапах эксплуатации. Команды

управления, приходящие с уровня АСУ ТП ЛПУМГ, фиксируются на АРМ сменного

инженера КС.

С уровня АСУ ТП ЛПУМГ на уровень АСУ ТП КС передаются необходимые

граничные параметры режима работы цеха для их реализации.

Команды на установки, принадлежащие системе энергообеспечения, передаются

как с АРМ энергетика, так и с АРМ диспетчера. При этом должен разрабатывается

регламент и соответствующий механизм распределения прав управления.

Резервирование контроля и управления энергетическим оборудованием введено в

связи с работой энергетических служб в одну смену. Диспетчерская служба

работает круглосуточно.

Основные принципы реализации дистанционного управления соответствуют

требованиям нормативного документа «Отраслевая система оперативно

диспетчерского управления (ОСОДУ) ЕСГ России. Общесистемные технические

требования» На основании Технического проекта заказчик утвердил регламент диспетчерского

управления, основанный на использовании средств АСУ ТП МГ.

Контроль режимов работы и состояния КЦ и его элементов осуществляется

путем сбора информации по всем автоматизируемым технологическим узлам,

обработки и анализа собранной информации, отображения ее на АРМ диспетчера КС.

Состав отображаемой информации определяется исходя из достаточности для

принятия оперативных решений по управлению объектами КЦ.

Состав, глубина и периодичность архивирования информации обеспечивают

возможность анализа функционирования оборудования КЦ, в том числе анализа

аварийных ситуаций.

Состав информации на информационном сервере SCADA, поступающей путем

сбора и вводимой с клавиатуры АРМ диспетчера, обеспечивает формирование

выходных документов уровня ДП КС «Ставропольская».

1.6

Структура и состав защищаемой системы и структуры АСУ

АСУ ТП КС включает компоненты нескольких функциональных подсистем. Все

подсистемы объединяются в общую информационную сеть для организации управления

и контроля технологическими процессами всех технологических объектов.

Информационная сеть закольцована и строится по технологии Industrial Ethernet.

Все автоматизируемые технологические узлы общецехового основного и

вспомогательного оборудования автоматизируется с помощью соответствующей САУ,

реализованной на платформе SIMATIC S7 производства

фирмы Siemens, с подключением выносных или встроенных СЛТ (реализация на

модулях ЕТ200М) или «внешних» САУ:

САУ РКЦ - регулятор КЦ с подключением САУ ГПА;

САУ установки подготовки топливного и импульсного газа (УПТИГ) (с

подключением СЛТ УПТИГ), СЛТ узла отчистки газа (УОГ) и расходомера для расчета

расхода газа на собственные нужды;

САУ аппаратов воздушного охлаждения (АВО) газа (с подключением внешней

САУ АВО);

САУ узла подключения(УП) КЦ (САУ УП) (с подключенной СЛТ УП);

САУ технологических кранов площадки КС и компрессорной сжатого воздуха

(САУ КЦ) с подключенной «внешней» САУ пожаротушения, пожарообнаружения и

контроля загазованности;

САУ ПЭБ, контролирующая ГСМ (СЛТ ГСМ), комплексную трансформаторную

подстанцию ПЭБ (СЛТ ПЭБ), станцию катодной защиты “Парсек”, ГИС (САУ ГИС);

САУ вспомогательного оборудования, контролирующая склад метанола (СЛТ

СМ), водоснабжение (СЛТ ВОС), канализационно-очистные сооружения (СЛТ KOC),

катодную трансформаторную подстанцию АВО (СЛТ КТП АВО), субподсистему

автоматизированной системы комплексного учета электроэнергии (АСКУЭ)

коммерческого учета и контроля расхода электроэнергии;

«Внешняя» САУ электростанции собственных нужд (ЭСН), подключаемая к сети

Ethernet и имеющая свой пульт управления;

САУ артскважин (САУ АС);

«Внешняя» САУ ГИС подключается через собственный пульт управления

(компьютер) по протоколу.

Взаимосвязи между СЛТ и САУ SIMATIC осуществляются по протоколу Profibus DP, связь с «внешними» САУ - по протоколу Modbus.

Основным модулем любой САУ, а также регулятора КЦ, служит программируемый

логический контроллер SIMATIC. Применение данной серии контроллеров обусловлено

следующими их характеристиками:

широкий спектр модулей ввода-вывода и центральных процессоров для

максимальной адаптации к требованиям решаемой задачи;

высокая гибкость, благодаря мощной поддержке распределенных структур

управления и интенсивного сетевого обмена данными;

возможность дальнейшего увеличения функциональных возможностей по мере

развития производства;

работа с естественным охлаждением;

простота обслуживания.

Если алгоритмы управления становятся более сложными и требуют применения

дополнительного оборудования, контроллер позволяет легко нарастить свои

возможности установкой дополнительного набора модулей.

Управление на уровне ДП КС предусмотрено с АРМ диспетчера

(резервированного), АРМ энергетика (управление оборудованием, подведомственным

АСУ). Предусмотрен механизм делегирования прав управления между АРМ.

Резервированный сервер SCADA

обеспечивает хранение и ведение базы данных реального времени.

Сервер SCADA называется главным информационным сервером. Главный сервер играет роль

сервера интерфейса процесса системы SCADA. Он организует и осуществляет процесс связи с системами автоматизации (с

программируемыми логическими контроллерами), которые непосредственно подключены

к локальной вычислительной сети (LAN).

Этот сервер обеспечивает получение и контроль за получением данных о процессе,

обработку данных об объекте, краткосрочное архивирование действительных данных

и случайных событий. Текущие величины, их состояние и параметры вводятся в

ориентированную на объект картину процесса. Для отдельного Сервера

архивирования предусмотрено долгосрочное архивирование данных с временным

хранением результатов.

Главные информационные серверы полностью зарезервированы. Главные серверы

подключаются к локальной вычислительной сети и связываются с другими рабочими

станциями распределенной сети с использованием протокола TCP/IP.

Клавиатура, монитор и мышь главного сервера требуются только для

установки системы, проведения технического обслуживания системы и поиска в ней

неисправностей в случае их возникновения и не требуются при нормальной работе

системы SCADA.

Сервер архивирования содержит архивные данные. Обмен с уровнем ДП ЛПУМГ

осуществляется через коммуникационный сервер.

Блок экстренного аварийного останова (БЭАО) резервирует функции

аварийного останова цеха и перекрытия газопровода. БЭАО представляет

распределенное программно-аппаратное устройство, осуществляющее управляющие

воздействия на распределенное по промплощадке КЦ основное оборудование

технологического процесса через узлы БЭАО, расположенные в шкафах автоматики.

Локальные узлы БЭАО контролируют оборудование, участвующее в экстренном

аварийном останове. Связь пультов БЭАО с распределенными блоками осуществляется

по физическим каналам связи.

Для реализации функций на панели БЭАО предусмотрены кнопки. Для

реализации экстренного аварийного останова цеха предусмотрена дополнительная

кнопка.

Независимые блоки ЭАО обеспечивают аппаратное дублирование следующих

функций САУ и СЛТ оборудования, задействованного в функциях БЭАО.

Ядром подсистемы оперативно-диспетчерского управления АСУ ТП КС является

совокупность программно-технических средств, обеспечивающих реализацию всех

информационных и управляющих функций в части основного технологического

оборудования. Ядро включает:

систему автоматического управления и регулирования основным оборудованием

компрессорного цеха (САУ и РКЦ);

блок и пульты экстренного останова цеха;

сервер SCADA;

АРМ диспетчера;

ЛВС АСУ ТП КС (Industrial Ethernet).

Структура АСУ ТП КС основана на применении единой информационной сети.

Для построения сети используется стекловолоконный кабель для Industrial Ethernet (Fiber Optic Cable - FOC).

Сеть строится по технологии Fast Ethernet (100

Мбит/с). К общей сети подсоединяются все устройства САУ, разработанные на

платформе SIMATIC S7, информационный сервер SCADA, коммуникационный сервер, все оперативные АРМ.

Для подключения к сети отдельных устройств используются Оптические

коммутирующие модули. Для организации резервируемой связи между двумя кольцами

выделяется две пары модулей, включенных в разные кольца. На этих модулях с

помощью переключателей активизируются функции резерва.

Выбор конкретного типа и количества модулей определяется проектом

построения единой информационной сети.

Компоненты подсистемы автоматизированной системы управления

энергообеспечением (АСУ Э) на уровне АСУ ТП КС выделяются только функционально

(контроль и управление энергооборудованием, объектами водо- и теплоснабжения,

канализационно-очистными сооружениями). При реализации АСУ Э используются те же

средства, что и при реализации компонентов непосредственно АСУ ТП КС.

Функции нижнего уровня (сбор и первичная обработка параметров процесса,

прием и реализация дистанционных команд управления технологическим

оборудованием) выполняются СЛТ.

САУ ЭСН поставляется комплектно с технологической частью ЭСН.

Локальные и «внешние» САУ подключаются к САУ, реализованным на платформе

SIMATIC S7. На уровне SIMATIC S7 осуществляется обработка информации для

передачи по сети Ethernet и

реализация необходимых алгоритмов управления и защиты объектов

энергообеспечения.

Далее информация по сети Industrial Ethernet поступает

в общую базу данных реального времени на сервере SCADA и общую архивную базу данных на архивном сервере.

Визуализация информации по энергетическому оборудованию и все функции АСУ

Э реализованы на АРМ энергетика. Информация по энергооборудованию также

отражается на АРМ диспетчера, АРМ специалистов.

Команды управления на энергооборудование, оборудование водо- и

теплоснабжения и оборудование КОС передаются с АРМ энергетика, подключенного к

общей сети Industrial Ethernet и резервированного. На уровень ДП

ЛПУ информация АСУ Э передается в составе общих потоков информации через

коммуникационный сервер.

Подсистема производственно-экологического мониторинга (ПЭМ) состоит из

информационно-измерительной сети, включающей:

автоматические посты контроля загазованности (ПКЗ);

передвижные экологические лаборатории;

посты контроля уровня подземных вод (ПКПВ);

автоматические метеопосты;

технические средства контроля выбросов ГПА (поставляются в составе ГПА);

АРМ пункта сбора данных на КС.

ПКЗ, ПКПВ подключаются к АРМ пункта сбора данных при помощи выделенных

каналов передачи данных. Автоматические метеопосты подключаются к контрольным

пунктам СЛТМ.

АРМ пункта сбора данных подключается по шине Ethernet к ЛВС АСУ ТП КС.

Структура существующей АСУ КС «Ставропольская» представлена на рисунке

2.1.

Рисунок 2.1 -

Схема существующей АСУ ТП

1.7

Процессы реализующие прикладные задачи

Прикладные задачи на уровне АСУ ТП КС обеспечивают автоматизируемые

функции системы. Прикладные задачи реализуются на уровне САУ (САУ, разработанные

на платформе SIMATIC и цехового регулятора) и на уровне

АРМ диспетчера КС. На уровне САУ реализуются задачи, функционирующие в режиме

реального времени и задачи, связанные с управлением и регулированием. На АРМ

диспетчера КС функционируют задачи в режиме off-line,

задачи формирования и просмотра документов, графиков, таблиц, визуализации

технологических, диагностических данных, подачи команд управления и

отслеживания их выполнения, сигнализации аварийных событий и т.д. Задачи,

решаемые на АРМ диспетчера, реализуются в среде SCADA WinCC или вне ее с обеспечением интерфейса с базой данных.

Существует ряд «сквозных» задач (аварийные остановы цеха, параметризация

и другие), выполнение которых распределяется между АРМ и САУ.

Результаты решения и процесс выполнения прикладных задач, инициируемых с

оперативных АРМ и выполняемых в САУ, визуализируются на видеокадрах АРМ.

Математическое обеспечение прикладных задач АСУ ТП КС согласовано с

другими уровнями АСУ ТП МГ, что обеспечивается:

использованием единых моделей расчета режимов работы объектов,

соответствующих документу «ОНТП 51-1-85. Общесоюзные нормы технологического

проектирования. Магистральные газопроводы». М., Мингазпром, 1985;

использованием единой нормативно-справочной информации;

использованием верхним уровнем управления результатов нижнего уровня;

использованием уставок, передаваемых с верхнего уровня при производстве

расчетов на нижнем уровне;

соблюдением очередности и временной последовательности задач,

составляющих единую технологическую цепочку.

Уравнения, описывающие оборудование КС, представляются в стационарном

варианте, поскольку процессы динамики компримирования газа проходят на порядок

быстрей, чем в линейной части, и нет необходимости рассматривать развитие

нестационарного процесса во времени в проточной части нагнетателя. Модель

нагнетателя включает напорные, мощностные, температурные и КПД-характеристики,

а также способы описания технологических ограничений в соответствии с

нормативными документами ОАО «Газпром» (ОНТП-51-1-85. Магистральные

газопроводы).

Алгоритмы, функционирующие в режиме off-line, имеют интерфейс с базой

данных для получения значений фактического режима. В режиме off-line предусмотрена возможность проведения вариантных

расчетов с сохранением результатов.

1.8 Обоснование

актуальности разработки

В связи с выводами, проделанными в ходе анализа системы, в которой были

выявлены узкие звенья защиты, циркулирующей в сегменте сети информации,

предложено их защитить с помощью технологии сетевой защиты на базе программы VipNet Custom. Для чего был проведен предварительный анализ

возможности внедрения данной программы в сегменты РВС,

Выводы

В данной главе был проведен подробный диагностический анализ предметной

области, показаны причины возникновения задачи проектирования защищенного

сегмента сети.

Также была показана общая характеристика предприятия и проведено изучение

функциональной структуры предприятия, изучение организационно-управленческой

структуры предприятия, проведен анализ структуры существующей информационной

системы и службы АСУ.

Описан процесс деятельности с точки зрения защищенного информационного

обмена. Показана структура и состав защищаемой системы и структуры АСУ.

Показаны процессы реализующие прикладные задачи. Обоснована актуальность

разработки.

2. РАЗРАБОТКА

ПОДСИСТЕМЫ СЕТЕВОЙ ЗАЩИТЫ СЕГМЕНТА СЕТИ ПРЕДПРИЯТИЯ

2.1

Разработка защищенной структуры сегмента сети предприятия на базе технологии VipNet

2.1.1

Структура защищенной РВС на базе программы VipNet для Изобильненского филиала ЛПУМГ

В ходе работы над дипломным проектом, учитывая структуру РВС ООО

«Газпром», предложена следующая общая структура защищенной распределенной

вычислительной сети.

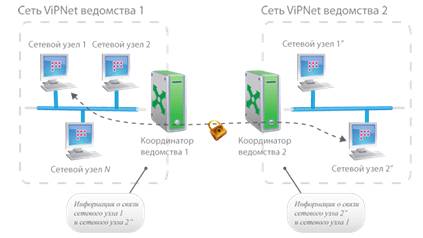

2.1.2

Структура межведомственного взаимодействия на базе программы VipNet для Изобильненского филиала ЛПУМГ

Для реализации такой структуры была разработана в общем виде, защищенная

структура межведомственного взаимодействия с любым количеством других сетей

ViPNet, в соответствии с заданными связями между отдельными узлами этих сетей,

которая показана на рисунке 2.

Преимуществом такой структуры является то, что нет необходимости

перенастраивать конфигурацию РВС, так как возможности ПО позволяют, без

вмешательства в аппаратную и программную часть сети, выполнять следующие необходимые

для реализации разработанной защищенной структуры следующее:

2. добавить или удалить связи между сетевыми узлами;

3. создать, изменить, удалить ключевую и справочную информацию;

. изменить полномочия абонентов.

Возможности

представляющиеся технологией ViPNet для построения VPN

<#"536125.files/image005.jpg">

Рисунок 4 - Применение предложенного состава комплекса АПК VipNet

Для структуры РВС ООО «Газпром» предложено использовать описанный выше

состав комплекса следующим образом, как показано на рисунке 4.

При такой реализации предложенного состава появляется следующие

возможности:

1. защита видеоконференций и IP-телефонии;

. доступ к распределенным информационным ресурсам объединенной сети;

3. организация систем информационных киосков и банкоматов,

функционирующих в необслуживаемом режиме;

. безопасное использование каналов связи сетей общего доступа для

объединения удаленных офисов;

. безопасное защищенное подключение удаленных пользователей к

ресурсам локальных сетей;

. устранение конфликтов пересечения IP-адресации в локальных

сетях;

. идентификация и аутентификация трафика в защищенной сети в

режиме «точка-точка»;

. идентификация и авторизация пользователей средств VPN;

. контроль и управление распределенной сетью;

. создание структуры PKI и многое другое.

Дальнейшие приемущества от внедрения такой конфигурации:

. Возможность включения в виртуальную сеть до 4 000 000 узлов с

использованием комплекса ViPNet.

2. Возможность выделения защищенных сегментов в существующих сетях.

. Возможность организации выделенных сегментов в витруальной сети.

. Сохранение существующей ИТ-инфраструктуры.

. Легкость в масштабированиии VPN.

. Широкий спектр средств построения VPN.

. Полноценная поддержка технологии виртуальных адресов в

мультимедийных протоколах типа SIP, SCCP (Cisco skinny), H.323.

. Обеспечение беспрепятственного прохождения защищенного трафика

через различные устройства NAT или в случаях противодействия

интернет-провайдера.

. Сертифицированное в системах ФСБ РФ и ФСТЭК РФ решение.

. Простота эксплуатации системы.

Выводы

Проведена разработка подсистемы сетевой защиты сегмента сети предприятия,

для чего проведена разработка защищенной структуры сегмента сети предприятия на

базе технологии VipNetс, показана структура защищенной РВС на базе программы

VipNet для Изобильненского филиала ЛПУМГ, структура межведомственного

взаимодействия на базе программы VipNet для Изобильненского филиала ЛПУМГ.

Показано решение для защиты сегмента сети преприятия на базе выбранного

комплекса ViPNet. Разработан способ применения технологии VipNet для

защищаемого сегмента Изобильненского ЛПУМГ. Предложен состав комплекса ViPNet

CUSTOM. Показано применение предложенного состава комплекса АПК VipNet.

сетевой защита сегмент проект

3.

ПРИМЕНЕНИЕ ЗАЩИЩЕННОЙ СТРУКТУРЫ ДЛЯ СЕГМЕНТА СЕТИ ФИЛИАЛА ИЗОБИЛЬНЕНСКОГО ЛПУМГ

3.1 Общие

настройки системы

"Координатор" в рамках VPN может нести различную нагрузку,

выполнять разнообразные функции:

- функцию

сервера-маршрутизатора, обеспечивающую маршрутизацию почтовых конвертов и

управляющих сообщений при взаимодействии объектов сети между собой;

- функцию сервера

IP-адресов, обеспечивающую регистрацию и предоставление информации о текущих

IP-адресах и способах подключения объектов корпоративной сети;

- функцию сервера

ViPNet-Firewall, обеспечивающую работу защищенных компьютеров локальной сети в

VPN от имени одного адреса; работу защищенных компьютеров локальной сети через

другие Firewall; туннелирование пакетов в защищенное соединение от заданных

адресов незащищенных компьютеров; фильтрацию открытых пакетов, в том числе и

туннелируемых, в соответствии с заданной политикой безопасности (функции

межсетевого экрана);

- функцию ViPNet-сервера

открытого Интернета, обеспечивающую организацию безопасного подключения части

компьютеров локальной сети к Интернету без их физического отключения от

локальной сети организации.

Для ускорения работы с шифрованным трафиком с использованием

алгоритма ГОСТ 28147-89 и разгрузки центрального процессора на компьютерах, где

обрабатывается большой объем информации, рекомендуется использовать специальную

плату-ускоритель криптопреобразований. Все операции шифрования/дешифрирования,

загружающие центральный процессор, выполняются криптоакселератором, и, тем

самым, загрузка процессора такая же, как при обработке нешифрованного трафика.

"Координатор" обеспечивает выполнение нескольких

режимов работы с открытыми ресурсами - от разрешения до их полной блокировки.

Одной из важных возможностей программы является перехват и фильтрация (пропуск

или блокирование) любых открытых IP-пакетов, проходящих через каждый его

сетевой интерфейс. Для защиты компьютера от несанкционированных попыток приложений,

работающих на этом компьютере, выполнить сетевую операцию в программе

реализована возможность мониторинга активности приложений. В него встроена

система обнаружения вторжений (intrusion detection system, IDS). Она служит для

обнаружения и предотвращения действий со стороны злоумышленника (хакера либо

взломщика), которые могут привести к проникновению внутрь системы или

совершению по отношению к ней каких-либо злоупотреблений. (Две последние

функции включены и в состав пакета "Клиент".)

"Координатор" фиксирует различного рода информацию

по результатам своей работы на компьютере. Эту информацию можно просматривать

через интерфейс программы. Там можно просмотреть список пропущенных и

блокированных IP-пакетов, блокированных адресов, событий, атак.

Дополнительные модули обеспечивают защищенный обмен почтовыми сообщениями

и файлами, помогают организовывать конференции

В состав пакетов "Координатор" и "Клиент"

входят дополнительные модули, обеспечивающие защищенный обмен транспортными

конвертами (файлами, сообщениями, электронной почтой) между клиентами

защищенной сети. Основной транспортный модуль называется MFTP и предназначен

для обеспечения надежной и безопасной передачи транспортных конвертов между

узлами сети ViPNet посредством протоколов TCP (канал передачи MFTP) и

SMTP/POP3. При связи по каналу MFTP устанавливается TCP-соединение с

узлом-получателем конвертов, проводится взаимная аутентификация узлов и

осуществляется прием/передача конвертов друг для друга. При связи по каналу

SMTP/POP3 транспортный модуль переадресует конверты для отправки модулю

MailTrans, который передает их через сервер SMTP, а также забирает с сервера

POP3 конверты, предназначенные для этого узла.

Транспортные конверты для передачи формируются прикладными

задачами сети, например "Деловой почтой". Эта система предназначена

для организации защищенной передачи электронных документов по открытым каналам

связи по всему маршруту следования документа, от отправителя к получателю в

сети ViPNet. Помимо обычных функций по работе с электронной почтой

"Деловая почта" обеспечивает шифрование и простановку ЭЦП на

отправляемые сообщения, ведение регистрационных данных на них, а также

предоставляет гибкие возможности по работе с документами: сортировку

документов, архивацию, поиск, автоматическую обработку файлов и входящих писем

в соответствии с различными правилами, задаваемыми пользователем

(автопроцессинг).

3.2 Схема

применения компонент VipNet

Рисунок 7 -

Компоненты VipNet

Было выделено три уровня компонент - административное, серверное и

клиентское ПО. Уровни показаны на рисунке 7.

Базовыми компонентами ViPNet CUSTOM является ПО ViPNet Administrator ,

ViPNet Coordinator (в разных вариантах исполнения) и ViPNet Client . Эти

компоненты являются основой для развертывания виртуальной частной сети и

инфраструктуры открытых ключей. С целью расширения возможностей базовых

компонент могут использоваться дополнительные компоненты ViPNet CUSTOM: ViPNet

Registration Point, ViPNet Publication Service и ViPNet CryptoService .

Криптографические функции во всех компонентах комплекса ViPNet CUSTOM

реализуются с помощью средства криптографической защиты информации (СКЗИ)

«Домен-К». СКЗИ «Домен-К», которые представляют из себя набор программных

библиотек, драйверов и средств управления ключами пользователя. В зависимости

от выбранного уровня безопасности СКЗИ «Домен-К» может комплектоваться

сертифицированными средствами защиты от несанкционированного доступа -

электронными замками.

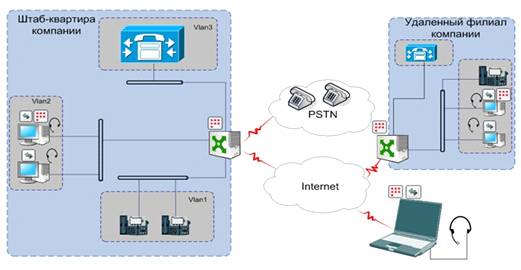

3.3

Подсистема защиты VoIP

Предложено при дальнейшем использовании голосовой телефонии через

Интернет использовать конфигурацию, показанную на рисунке 5.

Использование VLAN.

При построении системы IP-телефонии принято выделять отдельную сеть VLAN,

к которой подключаются все IP-телефоны. Данный способ обладает рядом

недостатков:

Если злоумышленник получит доступ к VLAN системы IP-телефонии, то ему

будет доступны для прослушивания все телефонные переговоры.

Данное решение никак не может обеспечить безопасность системы

IP-телефонии, построенной между двумя и более территориально распределенными

офисами.

Шифрование и криптографическая аутентификация VoIP.

Данный способ обеспечения безопасности на сегодняшний день является

наиболее надежным. Защита современных систем IP-телефонии может быть

реализована с помощью различных протоколов таких как SRTP, ZRTP и IPSec.

Однако, каждый из этих протоколов обладает рядом существенных недостатков:,

ZRTP используют «слабую» криптографию - ключи шифрования недостаточной длины

или некриптостойкие алгоритмы шифрования. - требует проведения предварительного

обмена ключами, часто блокируется различными интернет-провайдерами, в ряде

случаев в силу ограничения технологии не позволяет установить защищенное

соединение.

Помимо частных недостатков, все упомянутые способы криптографической

защиты IP-телефонии обладают общим недостатком - отсутствие сертификатов ФСБ РФ

и ФСТЭК РФ. Из этого следует, что существующие способы защиты IP-телефонии

нельзя использовать в государственных учреждениях.

Основой защиты VoIP является VPN-решение ViPNet CUSTOM, которое обладает

следующим функционалом:

- Шифрование и фильтрация сигнального и голосового трафика всех участников

сети IP-телефонии.

- Обеспечивает беспрепятственное прохождение VoIP-трафика через

устройства NAT.

- Поддержка виртуальных адресов, в том числе в протоколах SIP,

H.323 и Cisco SCCP (Skinny Client Control Protocol), является решением проблемы

пересечения пространства IP-адресов удаленных офисов.

Приемущества при использовании такой структуры:

- Позволяет организовать защиту гетерогенных систем IP-телефонии.

- Позволяет организовать защищенное взаимодействие между двумя

и более локальными сетями с пересекающейся IP-адресацией без изменения топологии

этих сетей.

- Обеспечивает защиту мобильных пользователей IP-телефонии.

- Обеспечивает прохождении VPN-трафика в случае использования

NAT или противодействия со стороны провайдера.

- Наличие сертификатов ФСБ и ФСТЭК.

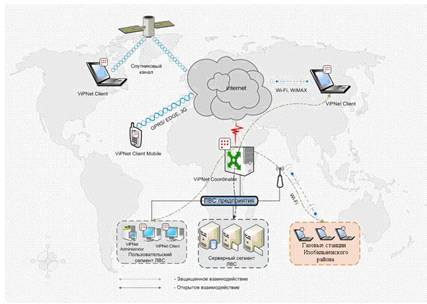

3.4 Защита

беспроводных сетей сегментов газораспределительных станций Изобильненского

ЛПУМГ

В общем виде примененная система защиты выглядит следующим образом.

Рисунок 6 - Защита газораспределительных станций беспроводных сетей

сегментов

К преимуществам такой конфигурации относятся следующие:

- контроль доступа в ЛВС предприятия;

- централизованное управление сетью VPN;

- обеспечение конфиденциальности и целостности информации,

передаваемой по беспроводным каналам связи;

- реализация защиты от сетевых атак на каждом рабочем месте;

- возможность подключения по защищенному беспроводному

соединению к мультимедиа системам предприятия - ip-телефонии,

видеоконференцсвязи;

- автоматическая актуализация информации о параметрах доступа к

мобильным участникам;

- использование сертифицированных средств защиты информации:

- ViPNet Coordinator/ViPNet Coordinator HW сертифицированы в

системе ФСБ России на соответствие требованиям к СКЗИ класса КС3 и МЭ 4 класса;

- ViPNet Client сертифицирован в системе ФСБ России на

соответствие требованиям к СКЗИ класса КС3 и МЭ 4 класса;

- ViPNet Custom сертифицирован в системе ФСТЭК России на

соответствие требованиям к МЭ 3 класса защищенности, может использоваться в АС

до класса 1В включительно и в ИСПДн класса К1.

ViPNet NCC (Центр

Управления Сетью, ЦУС) - программное обеспечение, предназначенное для

конфигурирования и управления виртуальной защищенной сетью ViPNet.

ViPNet KC & CA (Удостоверяющий и Ключевой Центр,

УКЦ) - программное обеспечение, которое выполняет функции центра формирования

ключей шифрования и персональных ключей пользователей - Ключевого Центра, а

также функции Удостоверяющего Центра.

3.5

Применение удостоверяющего и ключевого центра для защищаемого сегмента сети

Для применения ключей использовался ViPNet NCC, который решает следующие задачи:

- Создание узлов защищенной сети, пользователей и допустимых

связей между ними путем формирования необходимых баз данных для работы

Удостоверяющего и Ключевого Центров;

- Определение политики безопасности на каждом узле и

формирование списка прикладных задач, которые должны выполняться на каждом узле

(шифрование трафика, ЭЦП, Деловая Почта и т.д.);

- Автоматическая рассылка всем узлам сети разнообразной

справочно-ключевой информации (справочников связей узлов, корневых и отозванных

сертификатов, новых ключей шифрования, информации о связях с другими сетями ViPNet и др.);

- Проведение автоматического централизованного обновления ПО ViPNet на узлах защищенной сети, включая

программно-аппаратные комплексы ViPNet Coordinator HW;

- Удаленный доступ к журналам событий на узлах защищенной сети;

- Организация межсетевого взаимодействия с целью установления

защищенных связей между объектами нескольких сетей ViPNet;

- Управление лицензиями, включая иерархическое распределение

лицензий по подчиненным сетям.

Основными функциями Ключевого Центра являются:

Формирование и хранение первичной ключевой информации (мастер-ключи

шифрования и межсетевые мастер-ключи);

Формирование ключей шифрования для узлов защищенной сети и ключей

шифрования между пользователями защищенной сети (двухуровневая схема);

Выполнение процедур смены мастер-ключей и компрометации ключей

шифрования;

Выработка персональных ключей защиты пользователей и криптографически

надежных парольных фраз (паролей);

Запись персональных ключей пользователей на аппаратные носители ключей -

электронные идентификаторы (eToken,

ruToken, Smartcard, touch memory).

Все ключи шифрования, формируемые Ключевым Центром, - симметричные,

длиной 256 бит, используются при шифровании прикладных данных и IP-трафика по ГОСТ 28147-89.

Основными функциями Удостоверяющего Центра являются:

Создание ключей подписи и издание сертификатов Уполномоченных лиц УЦ,

формирование запроса на издание сертификата Уполномоченного лица к головному

УЦ;

Импорт сертификатов Уполномоченных лиц УЦ смежных сетей и головного УЦ;

Создание ключей подписи пользователей и издание соответствующих

сертификатов, рассмотрение запросов на издание сертификатов от пользователей

сети;

Взаимодействие с Центрами Регистрации;

Выполнение операций по отзыву, приостановлению и возобновлению

сертификатов, рассылка списков ототозванных сертификатов;

Ведение журналов работы и хранение списков изданных сертификатов;

Запись сертификатов и секретных ключей пользователей на аппаратные

носители ключей;

Кросс-сертификация с УЦ других производителей (УЦ «Крипто-Про», УЦ

«Сигнал-КОМ», «Стандарт УЦ» и др.)

Таким образом была проведена защита целевого сегмента сети Изобильненского

ЛПУМГ.

Выводы

В данной главе показано применение защищенной структуры для сегмента сети

филиала изобильненского лпумг . приведены общие настройки системы, схема

применения компонент VipNet, подсистема защиты VoIP, защита беспроводных сетей

сегментов газораспределительных станций Изобильненского ЛПУМГ, применение

удостоверяющего и ключевого центра для защищаемого сегмента сети.

4.

БЕЗОПАСНОСТЬ И ЭКОЛОГИЧНОСТЬ ПРОЕКТА

.1 Общая

оценка условий труда оператора ПЭВМ

В процессе эксплуатации вычислительной машины на

оператора ПЭВМ оказывают воздействие опасные и вредные производственные

факторы, вследствие чего работа оператора категорируется как связанная с

опасными и вредными условиями труда.

В соответствии с [ТОИ Р 01-00-01-96 Типовая инструкция

по охране труда для операторов и пользователей персональных

электронно-вычислительных машин (ПЭВМ) и работников, занятых эксплуатацией ПЭВМ

и видеодисплейных терминалов (ВДТ)] возможно выделение следующих четырех типов

опасных и вредных производственных факторов [ГОСТ 12.0.003-74 (СТ СЭВ 790-77).

ССБТ. Опасные и вредные производственные факторы. Классификация.]: физические,

химические, биологические и психофизиологические.

Физические факторы могут быть представлены в виде:

- повышенного уровня электромагнитного излучения;

- повышенного уровня рентгеновского

излучения;

- повышенного уровня ультрафиолетового

излучения;

- повышенного уровня инфракрасного

излучения;

- повышенного уровня статического

электричества;

- повышенного уровня запыленности

воздуха рабочей зоны;

- повышенного содержания положительных

аэроионов или пониженного содержания отрицательных аэроионов в воздухе рабочей

зоны;

- пониженной или повышенной влажности

воздуха рабочей зоны;

- пониженной или повышенной подвижности

воздуха рабочей зоны;

- повышенного уровня шума;

- повышенного или пониженного уровня

освещенности;

- повышенного уровня прямой или

отраженной блесткости;

- повышенного уровня ослепленности;

- неравномерности распределения яркости

в поле зрения;

- повышенной яркости светового изображения;

- повышенного уровня пульсации

светового потока;

- повышенного значения напряжения в

электрической цепи, замыкание которой может произойти через тело человека.

Химические вредные и опасные факторы заключаются в

повышенном содержании двуокиси углерода, озона, аммиака, фенола, формальдегида

и полихлорированныхбифенилов в воздухе рабочей зоны.

Психофизиологические факторы включают в себя

перегрузки различных типов:

- напряжение зрения;

- напряжение внимания;

- интеллектуальные нагрузки;

- эмоциональные нагрузки;

- длительные статические нагрузки;

- монотонность труда;

- большой объем информации

обрабатываемой в единицу времени;

- нерациональная организация рабочего

места.

Биологические вредные и опасные факторы связаны с

повышенным содержанием микроорганизмов в воздухе рабочей зоны.

4.2 Анализ

опасных и вредных производственных факторов труда оператора ПЭВМ

В соответствии с [СанПиН 2.2.2/2.4.1340-03

Гигиенические требования к персональным электронно-вычислительным машинам и

организации работы] в производственных помещениях, в которых работа с

использованием ПЭВМ является основной (вычислительный центр) и связана с

нервно-эмоциональным напряжением, должны обеспечиваться оптимальные параметры

микроклимата для категории работ 1а (производимых сидя и не требующих

физического напряжения, при которых расход энергии составляет до 120 ккал/ч) и

1б (производимых сидя, стоя или связанных с ходьбой и сопровождающиеся

некоторым физическим напряжением, при которых расход энергии составляет от 120

до 150 ккал/ч.) в соответствии с [СанПиН 2.2.2/2.4.1340-03 Гигиенические

требования к персональным электронно-вычислительным машинам и организации

работы] (таблица 5.1).

Таблица 5.1 - Оптимальные нормы микроклимата для

помещений с ВДТ и ПЭВМ

|

Периодгода

|

Категория работ

|

Температура воздуха, °С, не более

|

Относительная влажность

воздуха, %

|

Скорость движения воздуха,

м/с

|

|

1

|

2

|

3

|

4

|

5

|

|

Холодный

|

легкая -1а

|

22-24

|

40-60

|

0,1

|

|

легкая -1б

|

21-23

|

40-60

|

0,1

|

|

Теплый

|

легкая -1а

|

23-25

|

40-60

|

0,1

|

|

легкая -1б

|

22-24

|

40-60

|

0,2

|

Фактические условия параметров микроклимата в

описываемом помещении соответствуют гигиеническим требованиям и составляют:

температура воздуха + 24°С,

относительная влажность воздуха колеблется в пределах 50-60 %, скорость

движения воздуха обычно не превышает 0,1 м/с (исключение составляет регулярное

проветривание при открытых настежь окнах и двери).

Для предотвращения накопления пыли в помещении

проводится ежедневная влажная уборка и систематическое проветривание и очистка

экрана от пыли после каждого часа работы на ПЭВМ.

Для соблюдения нормативных параметров микроклимата в

помещении функционируют системы отопления и кондиционирования. Недостаток

свежего воздуха вызывает сонливость, быстрое утомление, общее ухудшение

состояния работающего. Кондиционирование воздуха должно обеспечивать

поддержание параметров микроклимата в необходимых пределах в течение всего

года, очистку воздуха от пыли, микроорганизмов и вредных веществ, создание

необходимого избыточного давления в чистых помещениях для исключения

поступления неочищенного воздуха. Система отопления должна обеспечить

достаточное, постоянное и равномерное нагревание воздуха в помещениях в

холодный период года, а также безопасность в отношении возникновения пожара.

Температуру в помещении следует регулировать с учетом тепловых потоков от

оборудования, которые не должны быть направлены непосредственно на операторов.

Специфика труда оператора ЭВМ обусловливает

значительную зрительную нагрузку, что, в свою очередь, требует жесткого

соблюдения норм освещенности рабочего места. При неудовлетворительном освещении

снижается зрительная способность глаз, а также создаются предпосылки для

развития глазных заболеваний, таких как снижение остроты зрения.

Естественное и искусственное освещение в помещениях, в

том числе и на рабочем месте оператора ПЭВМ, регламентируется нормами СанПиН

2.2.2/2.4.1340-03 и зависит от:

- разряда зрительной работы;

- системы и вида освещения;

- контраста объекта с фоном.

Поэтому для обеспечения безопасных условий зрительной

работы рабочие столы установлены таким образом, чтобы видеодисплейные терминалы

были ориентированы боковой стороной к световым проемам, а естественный свет

падал преимущественно слева. Окна преимущественно ориентированы на север и

северо-восток, а оконные проемы оборудованы регулируемыми внутренними

светозащитными устройствами типа жалюзи.

Естественное освещение рабочего места осуществляется

боковым светом, через световые проемы в наружной стене (окна), ориентированные

на юго-запад, которые составляют три четверти площади боковой стены.

Естественное освещение характеризуется тем, что

создаваемая освещенность изменяется в зависимости от времени суток, года,

метеорологических условий. Поэтому в качестве критерия оценки естественного

освещения принята относительная величина - коэффициент естественной

освещенности (КЕО), не зависящий от вышеуказанных параметров. КЕО представляет

собой отношение измеренной в данной точке рабочей поверхности освещенности

(внутри помещения) к значению освещенности, измеренной на горизонтальной

площадке в точке, расположенной вне производственного здания и освещенной

рассеянным светом купола неба.

Согласно [СанПиН 2.2.1/2.1.1.1278-03.Гигиенические

требования к естественному, искусственному и совмещенному освещению жилых и

общественных зданий] освещение должно обеспечивать КЕО не ниже 1,2 % в зонах с

устойчивым снежным покровом и не ниже 1,5 % на остальной территории.

Нормированное значение КЕО выражается в процентах и

рассчитывается по формуле [СНиП 23-05-95.Естественное и искусственное

освещение, СП 23-102-2003 Естественное и искусственное освещение жилых и

общественных зданий]:

(5.1)

(5.1)

где N

- номер группы обеспеченности естественным светом;

ен - нормативное значение КЕО;

mN - коэффициент светового климата.

Расчетное КЕО выражается в процентах и определяется по

формуле:

(5.2)

(5.2)

где εб - геометрический КЕО в расчетной

точке при боковом освещении, учитывающий прямой свет от участка неба и

рассчитывается по формуле:

(5.3)

(5.3)

где n1 - количество лучей,

проходящих через световые проемы при поперечном разрезе помещения в точке,

расположенной в одном метре от стены;

n2 - количество лучей через световые

проемы при продольном разрезе помещения в точке, расположенной на уровне

рабочей поверхности;

εзд - геометрический КЕО в расчетной

точке при боковом освещении, учитывающий свет, отраженный от участка фасадов

зданий противостоящей застройки (при отсутствии противостоящих зданий

принимается равным нулю);

γа- коэффициент ориентации фасада

здания, учитывающий зависимость его яркости от ориентации по сторонам

горизонта;

Кз - коэффициент запаса заполнения

светового проема;

kзд - коэффициент, учитывающий изменение

внутренней отраженной составляющей КЕО в помещении при наличии противостоящих

зданий;

bф - средняя относительная яркость

участка фасада противостоящей застройки, кд/м2;

βа - коэффициент, учитывающий

неравномерную яркость облачного неба;

rО - коэффициент, учитывающий повышение

КЕО при боковом освещении благодаря свету, отраженному от поверхностей

помещения. Этот коэффициент зависит от средневзвешенного коэффициента отражения

от стен, пола, потолка (rср), который определяется

по формуле:

(5.4)

(5.4)

где ρп - коэффициент отражения от потолка;

ρр - коэффициент отражения от пола;

ρс - коэффициент отражения от стен;

Sп - площадь потолка, м2;

Sс - площадь стен, м2;

Sо - площадь окон, м2;

Sр - площадь пола, м2;

τО- общий коэффициент светопропуска

окон:

(5.5)

(5.5)

где τ1 - коэффициент светопропуска

материала;

τ2 - коэффициент, учитывающий потери

света в конструкциях;

τ3 - коэффициент, учитывающий потери

света в переплетах проема;

τ4 - коэффициент, учитывающий потери

света при установке солнцезащитных устройств;

τ5 -коэффициент, учитывающий потери света в защитной

сетке, устанавливаемой под фонарями, принимаемый равным значению τ5 = 0,9.

Для рассматриваемого помещения ввиду его расположения

вне территории РФ отсутствует номер группы административного района по ресурсам

светового климата. Тем не менее произведем расчет КЕО, принимая группу равной

5, а коэффициент светового климата mN и коэффициент запаса для окон общественных зданий

соответственно вне зависимости от ориентации окон 0,8. Нормативное значение КЕО

при боковом естественном освещении составляет 1,5%

Подставив найденные значения в формулу (5.1), находим

нормированное значение КЕО:

Количество

лучей, проходящих через световые проемы при поперечном и продольном разрезах

помещения в точке, расположенной в одном метре от стены, определяется по графикам

А. М. Данилюка и равно 12 и 35 соответственно. Подставив эти значения в формулу

(5.3), получаем геометрический КЕО в расчетной точке при боковом освещении,

учитывающий прямой свет от участка неба: 5.25%. Коэффициент, учитывающий

неравномерную яркость облачного неба равен Так как

затенение противостоящими зданиями отсутствует, то геометрический КЕО в

расчетной точке при боковом освещении, учитывающий свет, отраженный от участка

фасадов зданий противостоящей застройки, принимается равным нулю.

Так как

затенение противостоящими зданиями отсутствует, то геометрический КЕО в

расчетной точке при боковом освещении, учитывающий свет, отраженный от участка

фасадов зданий противостоящей застройки, принимается равным нулю.

Согласно

[СанПиН 2.2.2/2.4.1340-03.Гигиенические требования к персональным

электронно-вычислительным машинам и организации работы.] для внутренней отделки

интерьера помещений, где расположены ПЭВМ, должны использоваться диффузно

отражающие материалы с коэффициентом отражения для потолка - 0,7 - 0,8; для

стен - 0,5 - 0,6; для пола - 0,3 - 0,5, что полностью соответствует описываемым

условиям. Коэффициенты отражения от потолка и стен равны 0,7, так как окрашены

в белый цвет, коэффициент отражения пола не превышает 0,3 ввиду серой окраски.

Подставив

значения коэффициентов и площадей стен, пола, потолка и окон в формулу (5.4),

получим средневзвешенный коэффициент отражения от стен, пола, потолка:

С учетом коэффициента светопропускания материала

(стекло листовое двойное, 0,8), коэффициентов, учитывающих потери света в

переплетах проема (стальные двойные открывающиеся переплеты, 0,6), несущих

конструкциях (стальные фермы, 0,9), при установке солнцезащитных устройств

(регулируемые жалюзи, 1,0) вычислим по формуле (5.5) общий коэффициент

светопропускания окон:

Коэффициент, учитывающий повышение КЕО при боковом

освещении благодаря свету отраженному от поверхностей помещения, является

табличным значением, зависит от геометрии помещения и в данном помещении

составляет  Коэффициент запаса заполнения светового проема равен 1,2.

Подстановкой вычисленных коэффициентов в формулу (5.2) получим окончательное

значение расчетного КЕО для рассматриваемого помещения оператора ПЭВМ:

Коэффициент запаса заполнения светового проема равен 1,2.

Подстановкой вычисленных коэффициентов в формулу (5.2) получим окончательное

значение расчетного КЕО для рассматриваемого помещения оператора ПЭВМ:

ер= (5.25·0.8)·1.1·1.1/1.2=4.2%

Полученный при расчетах результат значительно больше

нормированного значения, что обеспечивает комфортные условия для напряженной

зрительной работы оператора ПЭВМ.

При недостаточности или отсутствии естественного света

в помещении применяют искусственное освещение.

Нормированная минимальная освещенность (освещенность

на наиболее темном участке рабочей поверхности) в зоне размещения рабочего

документа для оператора ПЭВМ составляет не менее 300 лк. Освещение не должно

создавать бликов на поверхности экрана. Освещенность поверхности экрана не

должна быть более 300 лк [СанПиН 2.2.2/2.4.1340-03].

В качестве источников света при искусственном

освещении применены люминесцентные лампы типа ЛБ-4 с коэффициентом пульсации не

выше 5%.

Искусственное освещение в помещениях для эксплуатации

ПЭВМ должно осуществляться системой общего равномерного освещения, что и

соблюдается - в рассматриваемом помещении для искусственного освещения

применяются люминесцентные лампы, составляющие систему общего освещения

помещения, что исключает возможность перепада яркостей на рабочем месте при

использовании светильников местного освещения.

Используются потолочные светильники с люминесцентными

лампами расположенные 2 рядами параллельными рядами по три светильника и две

лампы. Длина лампы составляет 1,5 м, диаметр 24 мм, потребляемая мощность 60

Ватт, световой поток - 3200 лм.

Для исключения засветки экранов прямыми световыми потоками светильники

общего освещения расположены сбоку от рабочего места, параллельно линии зрения

таким образом, чтобы распределение яркости в проверяемых плоскостях не

превышало нормативных уровней (рис.5.1).

Рисунок

5.1 - Плоскости С и углы  , для которых должно быть проверено распределение

яркости

, для которых должно быть проверено распределение

яркости

Таким образом, существующая система естественного и

искусственного освещения удовлетворяет необходимым требованиям к освещенности

рабочего места, что способствует сохранению зрительных способностей оператора,

нормальному состоянию его нервной системы, снижению утомляемости, обеспечению

безопасности труда и сохранению высокая работоспособности продолжительное

время.

Около 90 % всей информации оператор получает через

зрительный анализатор. Важным показателем зрительного восприятия является его

объем. Он определяется числом объектов наблюдения, которые оператор способен

охватить в течение одной зрительной фиксации. Их число составляет 4 - 8

элементов. Таким образом, для нормальной организации трудовой деятельности

оператора (ПЭВМ) необходимо правильно расположить элементы наблюдения

(монитор).

Для этого необходимо учитывать следующее:

- в горизонтальной плоскости зона обзора без поворота

головы составляет 120˚, с поворотом- 225˚;

- оптимальный угол обзора по

горизонтали без поворота головы 30-40˚ (допустимый 60), с поворотом 130˚;

- допустимый угол обзора по горизонтали

оси зрения составляет 130˚, оптимальный 30˚ вверх и 40˚ вниз

(рисунок 5.2);

- линия взора должна быть

перпендикулярна центру экрана и оптимальное ее отклонение от перпендикуляра,

проходящего через центр экрана в вертикальной плоскости, не должно превышать

+/- 5 градусов, допустимое +/- 10 градусов.

Рисунок 5.2 - Зоны зрительного наблюдения в плоскостях: а -

горизонтальной; б - вертикальной; СП - срединная (сагиттальная) вертикальная

плоскость; ГЛВ, НЛВ - горизонтальная и нормальная линии взгляда

В целом, все поле зрения оператора условно можно разбить на три зоны,

характеристика которых приведена в таблице 5.2

Таблица 5.2 - Краткая характеристика зон зрительного поля оператора

|

№

|

Название

|

Размер, градусы

|

Характеристика

|

|

1

|

Центральная

|

4

|

Оператор четко различает

детали объекта

|

|

2

|

Ясного видения

|

30 - 35

|

При фиксации взгляда,

объект опознается, но детали не различаются

|

|

3

|

Периферического зрения

|

75 - 90

|

Предметы обнаруживаются, но

не распознаются

|

Анализ расположения основных элементов управления ПЭВМ

на описываемом рабочем месте оператора, позволяет сделать вывод о том, что все

выше перечисленные условия соблюдены, а следовательно и эргономические

требования соблюдены.

4.3 Анализ

возможных чрезвычайных ситуаций и мер по их предотвращению и устранению

Под чрезвычайной ситуацией понимается обстановка на

определенной территории, сложившаяся в результате аварии, опасного природного

явления, катастрофы, стихийного или иного бедствия, которые могут повлечь или

повлекли за собой человеческие жертвы, ущерб здоровью людей или окружающей

природной среде, значительные материальные потери и нарушение условий

жизнедеятельности людей. Аварией называется экстремальное событие техногенного

характера, происшедшее по конструктивным, производственным, технологическим или

эксплуатационным причинам, либо из-за случайных внешних воздействий, и

заключающееся в повреждении, выходе из строя, разрушении технических устройств

или сооружений.

Возможными чрезвычайными ситуациями на рабочем месте

оператора ПЭВМ могут быть пожар и поражение оператора электрическим током.

Источником электроопасности являются кабели, розетки, электрооборудование.

Каждое рабочее место оператора ПЭВМ имеет:

- одну розетку с разъемом RJ-45 для подключения компьютерного оборудования

(на рабочем месте ИТ специалиста и сотрудника операционных департаментов - три

розетки RJ-45);

- одну розетку с разъемом RJ-45 для подключения телефонного

оборудования;

- три-четыре розетки 220 вольт для подключения питания к

компьютерному оборудованию (стабилизированные и заземленные) или источник

бесперебойного питания;

- одну розетку 220 вольт для подключения бытовых светильников и

т.д;

- розеточные пары должны учитывать расположение столов в

комнате и располагаться с учетом требований к удобству и эргономике рабочего

места.

Для предотвращения электротравматизма в описываемом помещении выполнены

следующие требования по монтажу кабеля (UTP):

- длина каждого кабельного сегмента между коммутационными элементами

(панелями, розетками) не превышает 90 м;

- каждый сегмент кабеля должен быть единым (не сращенным,

удлиненным);

- для ввода кабеля в рабочие помещения используются отверстия,

расположенные выше фальш-потолка или ниже фальш-пола, площадь которых

достаточна для ввода кабелей в это помещении;

- все кабели вне кабель-каналов должны быть убраны в

пластиковые гофрированные трубы, необходимого диаметра или металлические трубы

и металлические короба в особо опасных зонах;

- общий кабельный поток должен распределяться на пучки по 20-25

кабелей и по плоскости лотка;

- крепление кабеля должно быть выполнено по всей трассе с

помощью специальных стяжек по всей длине (на горизонтальных участках через 1,5

- 2 м, на вертикальных участках и в шкафах 25 - 30 см, на коммутационных

панелях у каждого порта).

Под пожаром понимается неконтролируемое горение вне специального очага,

наносящее материальный ущерб и характеризующееся образованием открытого огня и

искр, повышенной температурой воздуха и предметов, токсичными продуктами

горения и дыма, пониженной концентрацией кислорода, повреждением зданий,

сооружений и установок, возникновением взрывов.

Причинами возникновения пожара в рассматриваемом

помещении могут быть несоблюдение правил эксплуатации производственного

оборудования и электрических устройств, неисправность элементов ПЭВМ , курение в

помещении, неисправность или отсутствие вентиляционной системы, самовозгорание

веществ и материалов, поджог. Кроме того, могут существовать причины

электрического характера - короткие замыкания, перегрузки, большие переходные

сопротивления, искрение и электрические дуги, статическое электричество.

Возгорание может возникнуть при взаимодействии горючих

веществ, окислителя и источников зажигания. В рассматриваемом помещении

согласно ГОСТ 12.1.044-89 ССБТ «Пожаровзрывоопасность веществ и материалов» к

горючим элементам можно отнести деревянные столы, тумбы и двери, изоляцию

силовых кабелей. Облицовка стен, шкафы, окна выполнены из негорючих материалов.

Пожарная безопасность объекта должна обеспечиваться

системами предотвращения пожара и противопожарной защиты, в том числе

организационно-техническими мероприятиями.

Системы пожарной безопасности должны характеризоваться

уровнем обеспечения пожарной безопасности людей и материальных ценностей, а

также экономическими критериями эффективности этих систем для материальных

ценностей, с учетом всех стадий жизненного цикла объектов и выполнять одну из

следующих задач [ГОСТ 12.1.004-91. ССБТ. Пожарная безопасность. Общие

требования]:

- исключать возникновение пожара;

- обеспечивать пожарную безопасность

людей;

- обеспечивать пожарную безопасность

материальных ценностей;

обеспечивать пожарную безопасность людей и

материальных ценностей одновременно.

Под системой противопожарной защиты понимаются

комплексы организационных мероприятий и технических средств, направленных на предотвращение

воздействия на людей опасных и вредных факторов, а также ограничение

материального ущерба.

Все мероприятия по пожарной профилактике, проводимые на предприятиях

подразделяются на 4 группы:

1. Организационные мероприятия, которые предусматривают:

- правильную эксплуатацию оборудования и транспорта;

- правильное содержание зданий и сооружений, территории;

- противопожарный инструктаж рабочих и служащих объекта;

- организацию добровольных пожарных формирований,

пожарно-технических комиссий;

- издание приказов по вопросам усиления пожарных формирований и_т.д.

2. Технические мероприятия:

- соблюдение противопожарных правил и норм при проектировании

зданий, устройстве электропроводов и оборудования, отопления, вентиляции,

освещения;

- правильное размещение оборудования.

3. Мероприятия режимного характера - это запрещение курения в

неустановленных местах производства сварочных и других огневых работ в

пожароопасных помещениях.

4. Эксплуатационными мероприятиями являются своевременные

профилактические осмотры, ремонты и испытания технологического оборудования.

В каждой организации распорядительным документом должен быть установлен

соответствующий их пожарной опасности противопожарный режим, в том числе:

- определены и оборудованы места для курения;

- установлен порядок уборки горючих материалов и пыли;

- определен порядок обесточивания электрооборудования в случае

пожара и по окончании рабочего дня;

- порядок поведения временных огневых и пожароопасных работ;

- действия работников при обнаружении пожара;

определен порядок и сроки прохождения противопожарного инструктажа и

занятий по пожарно-техническому минимуму, и назначены ответственные за их

проведение.

Выводы

Проектируемый объект в процессе эксплуатации не наносит вреда в виде

загрязнений воздуха, воды и почв. Все твёрдые отходы утилизируются в

соответствии с установленными правилами утилизации. Для утилизации

люминесцентных ламп используются специальные контейнеры, которые, по мере

заполнения, заменяются пустыми. Содержимое же заполненных контейнеров

транспортируется в специальные пункты приёма специализированными организациями.

Масштабы использования проектируемого объекта небольшие. Использование

новейших современных материалов и технологий, в сочетании с малыми размерами

объекта, приводят к низкому уровню энергопотребления, что снижает параметры

электромагнитного загрязнения окружающей среды.

5. РАСЧЕТ

ТЕХНИКО-ЭКОНОМИЧЕСКОЙ ЭФФЕКТИВНОСТИ ПРОЕКТА

5.1

Краткая характеристика проекта

В этом разделе рассмотрены вопросы расчета:

- трудоемкости выполняемых работ, суммарных затрат на создание программного

продукта;

- коэффициента повышения оперативности принятия решений;

- экономии, достигаемой, в результате перехода от ручной

обработки информации на автоматизированную обработку;

- рентабельности проекта;

- времени окупаемости проекта.

5.2

Трудоемкость выполняемых работ

Создание программного продукта предполагает разработку программ и всей

программной документации, предусмотренной техническим заданием. Результатом

выполнения каждой работы является документированная отчетность в виде текстовых

документов или программ.

Для расчета общей трудоёмкости работ используем систему коэффициентов для

отдельных этапов разработки.

Определение условного количества операторов программы, трудоёмкости

Т =ТИ

+ ТА + ТП + ТОТЛ + ТД, (5.1)

где: Т - общие затраты труда;

ТИ - затраты на исследование предметной области;

ТА - затраты на разработку блок-схем;

ТП - затраты на программирование;

ТОТЛ - затраты на отладку;

ТД - затраты на подготовку документации.

Все составляющие определяем через условное число операторов Q:

Q = q * c * (1

+ p), (5.2)

где, q = 750 - число операторов;

с = 1,5 - коэффициент сложности. Коэффициент сложности задачи с

характеризует относительную сложность программы по отношению к так называемой

типовой задаче, реализующей стандартные методы решения, сложность которой

принята равной единице (величина коэффициента «с» лежит в пределах от 1,25 до

2). Для программного продукта, включающего в себя алгоритмы учета, отчетности,

поиска - сложность задачи возьмем 1,75.

р = 0,1 - коэффициент коррекции программы в ходе разработки. Коэффициент

коррекции программы - увеличение объема работ за счет внесения изменений в

алгоритм или программу по результатам уточнения постановок. С учетом того, что

в данном случае заказчик, недостаточно хорошо представлял себе, что он хочет

получить в результате разработки программного продукта. Это приводило к

многочисленным доработкам, поэтому примем коэффициент «p» равным 0,1.

В результате получим условное число операторов.

= 750 *

1,75 *(1+0,1) = 1443,75.

В дальнейших расчетах будем использовать следующие вспомогательные

коэффициенты:

Коэффициент увеличения затрат труда, вследствие недостаточного описания

задачи, в зависимости от сложности задачи принимается от 1,2 до 1,6 в связи с

тем, что данная задача, потребовала уточнения и больших доработок, примем

коэффициент B = 1,5.

Коэффициент квалификации разработчика определяется в зависимости от стажа

работы и составляет: для работающих до двух лет - 0,8; от двух до тех лет -

1,0; от трех до пяти лет - 1,1-1,2; от пяти до семи - 1,3-1,4; свыше семи лет -

1,5-1,6. Разработчик, которому было поручено это задание, имеет опыт работы по

специальности 6 лет, поэтому примем k =1,35.

Рассчитаем общую трудоемкость.

Затраты труда на изучение описания задачи ТИ с учетом

уточнения описания и квалификации программиста могут быть определены по

формуле:

ТИ = Q * В

/ (55 ¸ 75) * k, (5.3)

где: Q - условное число операторов,

В - коэффициент увеличения затрат труда, вследствие недостаточного

описания задачи.

ТИ = 1443,75 * 1,5 / 60 * 1,35 = 26,74 человек/часов.

Затраты труда на разработку алгоритма решения задачи ТА

рассчитывается по формуле:

ТА = Q /

(60 ¸ 75) * k, (5.4)

ТА = 1443,75 / 60 * 1,35 = 17,82 человек/часов.

Затраты труда на составление программы по готовой блок-схеме ТП

определяется по формуле:

ТП = Q / (5

¸ 10) * k, (5.5)

ТП = 825,00 / 8 * 1,35 = 133,68 человек/часов.

Затраты труда на отладку программы на ПК ТОТЛ рассчитывается

по следующей формуле:

ТОТЛ = 1443,75 / 20 * 1,35 = 53,47 человек/часов.

Затраты труда на подготовку документации по задаче ТД

определяются по формуле:

ТД = ТДР + ТДО, (5.7)

где ТДР - затраты труда на подготовку материалов в

рукописи;

ТДР = Q /

(70 ¸ 75) * k, (5.8)

ТДР = 1443,75 / 72 * 1,35 = 14,85 человек/часов.

ТДО - затраты труда на редактирование, печать и оформление

документации:

ТДО = 0,75 * ТДР; (5.9)

ТДО = 0,75 * 14,85 = 11,14 человек/часов.

ТД = 14,85 + 11,14 = 25,99 человек/часов.

Подставив все полученные данные в формулу, получим полную трудоемкость

разработки:

Т = ТИ + ТА + ТП + ТОТЛ + ТД,

(5.10)

Т = 26,74 + 17,82 + 133,68 + 53,47 + 25,99 = 257,71 человек/часов.

С учетом уровня языка программирования трудоемкость разработки программы

может быть скорректирована следующим образом:

ТКОР = Т * kКОР, (5.11)

где kКОР - коэффициент изменения трудоемкости

(таблица 5.1).

Выбранный для разработки язык программирования (Delphi) относится к алгоритмическим языкам высокого уровня,

с учетом этого примем kКОР = 0,8.

С учетом корректировки получим итоговую трудоемкость разработки

ТКОР = 0,8 * 257,71 = 206,17 человек/часов.